Как подобрать код для вируса

Волна вредоносного вируса-баннера, который просит отправить код по SMS, до сих пор не прекращается. Баннер на рабочем столе, как удалить можно узнать здесь.

Таблица для разблокирования системы windows от вируса просящего отправить платный смс для получения кода активации. Вирус, который блокирует доступ к системе. Те кто отправлял смс, снимались суммы порядка 400р, потом просит еще смс на 800 руб. Так может продолжаться бесконечно, в зависимости от наглости вирусописателей!

Приведенные ниже советы, которые уже помогли более 5000 людям, пострадавшим от этого вируса-банера.

Как победить вирус, вымогающий СМС, при этом баннер, что мы видим перед собой, это не часть вируса, а обычная программа. Вирус вы могли поймать в Интернете, зайдя на какой либо сайт, принести на флешке, получить с почтой. Вирус при подключении к Интернету скачивает программу, после установки, которая выдает зацикленное всплывающее окно, которое при закрытии снова раскрывается находящееся поверх всех окон, отключает восстановление системы, блокирует диспетчер задач и редактор реестра. Но эффект один, перед нами висит окно, которое нельзя закрыть, которое располагается поверх всех окон, и на котором красуется надпись "Для разблокировки необходимо отправить смс с текстом на номер", а также есть окно для ввода кода разблокировки. Или часто стоят по-но рисунки, что тоже может помешать репутации, особенно если вы на работе.

Как избавиться и победить вирус баннер вымогающий смс.

Итак, если вы видите баннер, соответственно в системе есть процесс, который вывел на экран это окно, убив этот процесс, мы избавимся от баннера. (не от самого вируса!)Вот так всё просто :-). Только диспетчер задач если и не заблокирован, то запускается за окном баннера, что делать.

Вот несколько вариантов:

1. Смотрим таблицу разблокировки от доктор веб, а так же, пробуем по тексту sms получить код для разблокировки.

2. При включении компьютера , пока еще не запустился вирус- баннер, нажмите комбинацию Ctrl+Shift+Esc, запускается диспетчер задач и в нем снимаем все появляющиеся задачи.

3. В окно баннера, для ввода кода разблокировки, набираем любой текст , нажимаем на кнопку Разблокировать или далее, и пока вирус баннер проверяет код пытаемся запустить диспетчер задач Ctrl+Shift+Esc и завершить процесс.

4. Запускаем ворд и выключаем компьютер, обычно баннер закрывается быстрее, чем появляется сообщение, что у вас остался не сохраненный документ, нажимаем Отмена.

5. При загрузки компьютера пока экран черный нажимаем F8 и выбираем Безопасный режим.

6. Если explorer заблокирован, запускаем блокнот и через меню блокнота Файл - Открыть, выбираем тип файлов - Все файлы, работаем как в explorer, или нажимаем сочетание клавиш Windows+U откроется экранная лупа, нажимаем запустить, в открывшемся окне есть ссылка Веб-узел Майкрософт, при нажатии на ссылке запустится explorer.

7. Для некоторых баннеров которые ведут отчет времени действует убирание с экрана во время открытия свойств даты времени (2 раза кликнуть на системные часы в правом нижнем углу)

8. Скачать и запустить альтернативный диспетчер задач: AVZ4 (Сервис- Диспетчер процессов), Process Explorer для Windows , тут можно бесплатно скачать Process Explore r

Запустите его и сразу переместите туда, где его не будет закрывать баннер. Когда появится баннер, найдите в списке explorer.exe, нажмите на нем правой кнопкой и выберите properties, затем Threads, появится окно со списком dll-файлов, используемых им. Либо ищите в инете по их названиям то для чего они нужны, либо методом тыка завершайте их, нажимая кнопку "Kill". Там же смотрим, где этот файл находится, затем удаляем его на винчестер.

9. Запустить восстановление Windows с установочного диска Windows,если нет установочного диска можно систему восстановит до более раннего периода.(восстановление системы)

После того как убрали баннер необходимо:

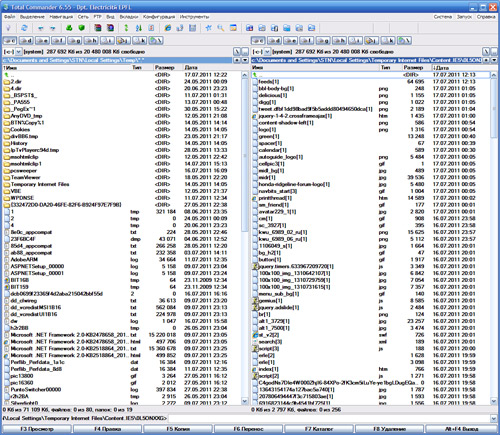

1. Удалите все временные файлы из папок:

Documents and SettingsUser NameCookies

Documents and Settings User NameLocal SettingsTemporary Internet FilesContent.IE5

RECYCLER и в папке Documents and SettingsUser NameLocal SettingsTEMP (обратите внимание на скрытые dll файлы если они есть запомните их размер, отсортируйте в паке WINDOWSsystem32 файлы по размеру и переместите dll такого же размера, в моём случае 132KB=135194b в другую папку, не стоит их удалять т.к. среди них могут быть нужные библиотеки, после проверки антивирусом верните не зараженные dll на место.)

WINDOWSTEMP

2. Проверить компьютер на вирусы: Самый мощный антивирус -это продукты лаборатории Каперского, только вот работу сильно тормозят!

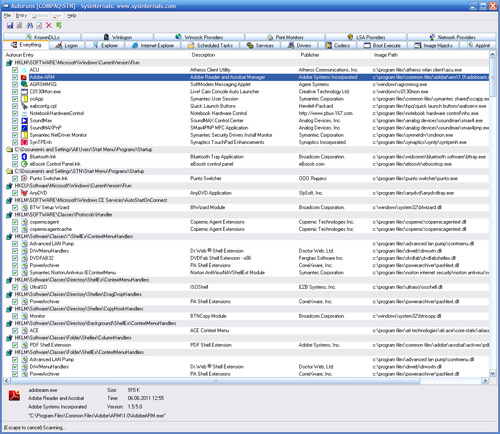

3. Проверьте свою автозагрузку:

Удалите со всех дисков и флешек файл Autorun.inf

Пуск - Программы - Автозагрузка - удалите то, что вы не знаете.

Пуск - Выполнить - msconfig - На вкладке автозагрузка снимите чгалочку с тех элементов, которые вам незнакомы, здесь можно отключить всё, на загрузку Windows это не повлияет.

4. Исправьте реестр после вируса: Пуск - Выполнить - regedit, если редактор реестра заблокирован скачайте альтернативный редактор реестра

Вот так можно продвинутому пользователю победить баннер! Если вы заходите в по-но сайт и вас просят для просмотра установить флеш плеер, нажав на кнопку установить-знайте что бесплатный сыр только в мышеловке! Это и есть вирус-банер.

Еще советы (другие способы избавиться от вируса -баннера)

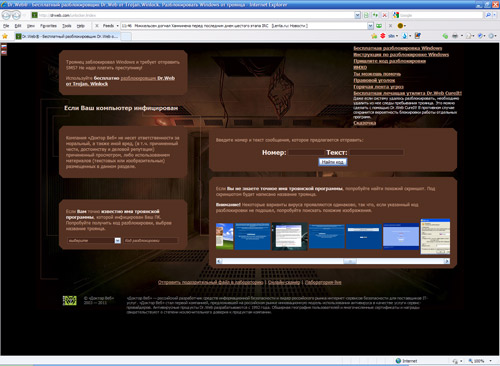

• Первое. Специалисты Dr.Web сделали генератор кодов для разблокировки. Он работает не во всех версиях вируса, но работает. Смотрим таблицу , вводим цифры с сообщения Вашего компьютера и получаем код разблокировки. Вводим его, заходим в систему и проверяемся нормальным антивирусом.

• Второе. Можно перевести часы в BIOS на день вперед. Вирус отключится, после чего запускаем систему и проверяемся нормальным антивирусом.

• Третье, использование LiveCD от компании Dr.web, который позволяет просканировать систему с диска и очистить её от этого баннера.

• Порядок создания загрузочного диска,

1 Запускаете minDrWebLiveCD-5.0.2.iso(то что вы скачали),ставите пустой диск в привод

2 Команда инструменты-создать образ СD

3 Инструменты -записать образ CD

4 Открывается окно запись образа , там в строке файл образа выбираете файл minDrWebLiveCD-5.0.2.iso(то что вы скачали, указываете его местоположение).

5 Выбираем- записать

Сейчас загружаетесь с этого диска, сканируете комп и вируса-баннера уже не будет!

Есть баннеры, которые появляются только при запуске Интернет браузера ( IE, Mozilla, Opera) – ещё их называют ИНФОРМЕРЫ. Как избавиться от них можно прочитать тут

Каковы причины заражения сайтов?

Основная причина заражения сайтов - это желание заработать за чужой счет. Схема обычно выглядит так: пользователь, зашедший на зараженный сайт, принудительно перенаправляется на сторонний ресурс, не имеющий к исходному никакого отношения (например, на платник партнерской программы). Злоумышленник получает деньги за трафик, перенаправляемый со взломанных сайтов.

Некоторые сайты взламываются ради распространения среди пользователей классических вирусов и формирования ботнетов. Как правило, такие сайты блокируются поисковыми системами, и пользователи при обращении к подобным ресурсам видят предупреждение о том, что сайт заражен. Популярные поисковые системы предоставляют сервис почтовых извещений о заражении ваших сайтов: webmaster.yandex.ru, google.com/webmasters.

Что делать при заражении или взломе сайта? Кто виноват?

Если ваш сайт заражен, не стоит паниковать и мучать своего хостера гневными обвинениями. В 90% случаев хостер к этой проблеме не имеет никакого отношения.

Но всё-таки можно уточнить у своего провайдера, имеет ли проблема массовый характер, или возникла только на вашем сайте. Если сайт размещен на shared-хостинге с общим IP-адресом, можно найти сайты соседей, например с помощью сервиса xseo.in, и проверить, заражены ли они.

Если проблема затронула только ваши сайты, нужно исследовать, при каких обстоятельствах возникла проблема, и начать ее решение самостоятельно. Самые частые способы заражения сайта - похищение пароля FTP-доступа к хостингу с компьютера веб-мастера с помощью кейлоггера, из менеджера паролей или из взломанного почтового ящика, а также использование уязвимостей популярных систем управления сайтом (CMS) и скриптов.

Первым делом стоит обновить антивирус и выполнить полную проверку собственного компьютера на вирусы. Бесплатные программы HiJackThis, Dr.Web CureIt!, AVZ помогут найти даже ту заразу, которая не была обнаружена обычным антивирусом.

После сканирования (и лечения, если требуется) смените пароли доступа к электронной почте, аккаунту на хостинге, и удалите все сохраненные пароли из браузеров и FTP-клиентов.

Загрузите резервную копию зараженного сайта на собственный компьютер, и проверьте ее антивирусом и упомянутыми выше утилитами - иногда даже такая простая мера находит источник проблемы.

Полезным является бесплатный скрипт AI-Bolit. Он умеет искать вирусы, редиректы на сторонние сайты, дорвеи код ссылочных бирж, директории, открытые на запись для всех и др. После проверки скрипт выведет список подозрений на вредоносные включения, которые можно будет проверить и устранить вручную, отредактировав исходные коды файлов сайта.

Если сайт построен на популярной CMS (особенно DLE, Wordpress и Joomla), то возможно злоумышленник воспользовался ее уязвимостью. Это значит, что нужно обновить CMS и ее модули до последних стабильных версий из официальных источников, отключить неиспользуемые или подозрительные модули, закрыть доступ к административным частям сайта с помощью .htpasswd (или с помощью панели управления хостингом), а также периодически проводить аудит безопасности сайта и менять административные пароли.

Обязательно нужно проверить логи доступа к веб-серверу на предмет посторонних запросов.

Также нужно проверить временные директории CMS, и директории, в которые разрешена загрузка файлов (tmp, cache, images, uploads, user_files и так далее) на предмет посторонних файлов, а также попросить хостера проверить общую временную директорию сервера (обычно это /tmp).

Как удалить вредоносные включения?

Для удаления вредоносных включений удобно использовать возможности консоли сервера (доступ по SSH). Большинство хостинг-провайдеров предоставляет данную возможность по умолчанию или же по обоснованному запросу.

Допустим, мы знаем, что заражены все .js файлы, и у нас есть фрагмент вредоносного кода. Значит, нужно найти все .js файлы и вырезать вредоносный код. Сделать это можно с помощью следующей несложной команды, запустить которую нужно из текущей директории сайта:

find ./ -name '*.js' -exec sed -ie 's|вредоносный_код||g' <> \;

Команда выполняет поиск всех js-файлов, и для каждого найденного файла с помощью утилиты sed заменяет вредоносный код на пустое место. Обратите внимание, что при указании вредоносного кода нужно экранировать специальные символы (`

Наши проекты:

Уже несколько лет гуляет по стране, распространяется и множится новая напасть — вирусы-блокеры. Эти зловреды блокируют работу Windows, требуя от пользователя отправки платной SMS на короткий номер за прекращение своей разрушительной деятельности. Многие дурачки поддаются на этот примитивный шантаж.

Почему такое вообще возможно и куда смотрят правоохранительные органы вкупе с сотовыми операторами и сервисами коротких телефонных номеров — это другой вопрос. Почему-то кажется, что было бы желание, владельца засветившегося благодаря вирусу короткого номера можно было бы посадить далеко и надолго.

|

Без этого, пожалуй, данное явление, имеющее в этом году все признаки эпидемии, не остановить. Ну и пользователи должны хоть немного помочь — пока находятся чудаки, соглашающиеся на отправку SMS, будут делать и вирусы-блокеры.

Но не будем о грустном. Сегодня наша задача не юридические тонкости, а избавление системы от поселившегося в ней вируса-блокера без глупейшей отправки денег (а это могут быть сотни рублей) вымогателю. И тут возможны разные варианты.

Самый простой способ быстро разблокировать Windows, например, для того, чтобы срочно продолжить работу или даже скачать свежий антивирус — это воспользоваться специальными сервисами деактивации блокеров. Дело в том, что большая часть блокеров уже хорошо известна антивирусным компаниям, причем вместе с кодами их разблокировки.

Напомню для тех, кто не в курсе: после того как поддавшийся на шантаж пользователь отправит платную SMS вымогателю, ему, по идее, должна прийти ответная SMS с неким буквенно-цифровым кодом, который надо ввести в специальную форму окна вируса, дабы он отключился и разрешил работать в системе.

Что самое интересное — сам вирус при этом обычно не уничтожается, а спокойно сидит в памяти ПК, и еще не известно, что он там может в дальнейшем наделать. Поэтому разблокировка с помощью кода — это экстренная мера, предназначенная для быстрого возобновления работы системы, но никоим образом не отменяющая последующей ее зачистки от остатков вируса.

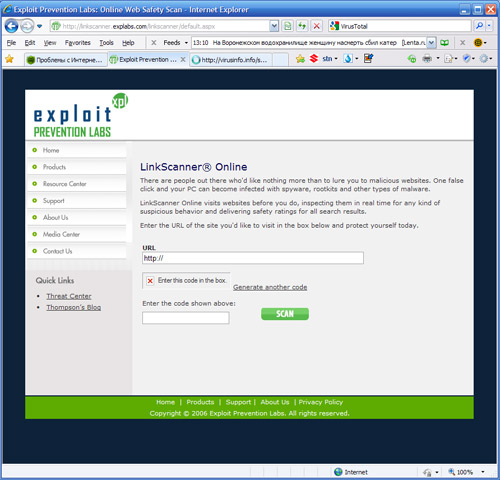

Итак, рассмотрите как следует окно, которое отображает на экране ПК вирус, запишите на бумажку телефонный номер, на который он предлагает отправить SMS, и текст сообщения, которое требуют отправить на этот номер, после чего откройте на другом ПК один из сайтов:

На худой конец есть даже версии сайтов-деблокеров для мобильных телефонов:

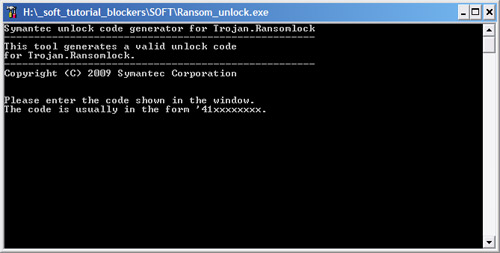

Кроме того, можно попробовать поискать офлайн-генераторы кодов для некоторых типов широко распространенных блокеров, такие как Symantec Trojan.Ransomlock Key Generator Tool (symantec.com/security_response/writeup.jsp?docid=2009-041607-1924-99).

|

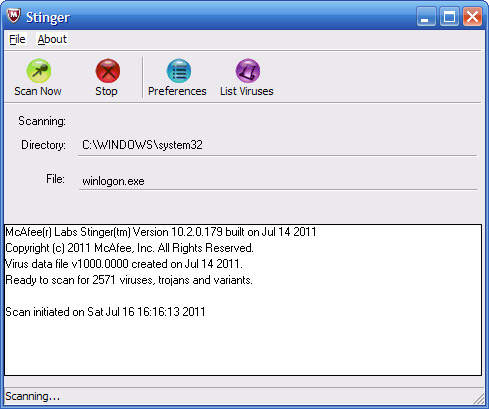

Следующим шагом обязательно должно быть полное удаление зловреда и всех его следов на диске и в реестре Windows. Ни в коем случае нельзя оставлять троянца в системе! Даже не проявляя внешней активности, он может воровать ваши приватные данные, пароли, рассылать спам и так далее. Да и не исключено, что через какое-то время он снова захочет заблокировать ОС.

Dr.Web CureIt (freedrweb.com/cureit)

Kaspersky Virus Removal Tool (devbuilds.kaspersky-labs.com/devbuilds/AVPTool)

F-Secure Easy Clean (f-secure.com/en_EMEA-Labs/security-threats/tools/easy-clean)

McAfee AVERT Stinger (us.mcafee.com/virusInfo/default.asp?id=stinger)

BitDefender Security Scan (securityscan.bitdefender.com)

|

Есть и утилиты, нацеленные на лечение какого-то одного семейства Троянов — например, Digita_Cure.exe (support.kaspersky.ru/viruses/solutions?qid=208637303), удаляющая Trojan-Ransom.Win32.Digitala.

После завершения работы всех выбранных вами утилит и лечения ПК можно уже достаточно смело загружать систему в обычном режиме.

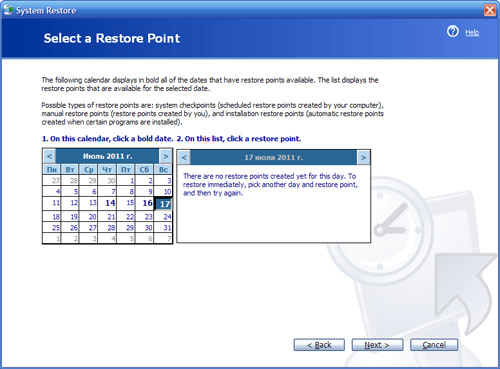

Но и на этом останавливаться категорически нельзя! Обязательно просканируйте диски еще раз уже полноценным антивирусом с самыми последними обновлениями антивирусных баз. Плюс ко всему, в случае каких-то проблем в работе Windows, можно воспользоваться встроенным в Windows механизмом восстановления системы — System Restore.

Только учтите, откат надо делать к той точке, когда ваш ПК еще гарантированно не был заражен трояном. Иначе всю процедуру лечения придется начинать заново.

|

Большущий список со ссылками для загрузки можно взять по адресу comss.ru/list.php?c=bootcd. Есть даже специальный AntiWinLockerLiveCD (antiwinlocker.ru/download.html).

Преимущество сканирования с помощью LiveCD заключается в том, что при этом полностью исключается возможность запуска трояна. Кроме того, сканирование производится полноценным антивирусом с полным набором антивирусных баз, а не усеченной его версией, как в случае со специальными лечащими утилитами. Соответственно, вероятность успешного избавления от заразы гораздо выше.

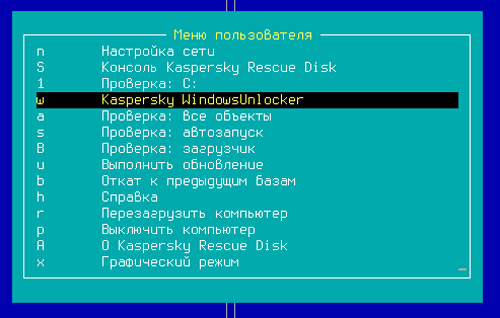

Причем в составе Kaspersky Rescue Disk, например, предусмотрена даже специальная утилита для борьбы с программами-вымогателями Kaspersky WindowsUnlocker. Она проводит лечение реестра всех операционных систем, установленных на компьютере.

unlocker |

Наконец, еще один беспроигрышный вариант — тупо снять с заблокированного ПК винчестер, подключить его к другому компьютеру (можно даже с помощью переносного USB-бокса) и просканировать его уже из-под заведомо незараженной системы. Хорошим антивирусом со свежими базами и с наиболее жесткими настройками эвристики. Разумеется, крайне желательно отследить действия антивируса, дабы понять, нашел ли он что-то, смог ли вылечить, и вообще — похоже ли все это на удаление именно подцепленного вами блокера.

В принципе, уже на этом этапе у вас должно все работать, и система должна быть чистой. Но опять же, гладко бывает только на бумаге. В жизни могут быть варианты. Например, блокер может оказаться настолько новым и хитрым, что даже самый свежий антивирус при полном режиме сканирования не сможет его выявить.

Или же процесс лечения окажется по своим последствиям не менее фатальным для ОС, чем действия вируса, поскольку при этом могут оказаться повреждены или удалены какие-то важные системные файлы (ввиду их заражения или подмены вирусом) и система опять откажется загружаться. При таком раскладе, если вы, конечно, не хотите переустанавливать ОС, придется разбираться во всем вручную.

|

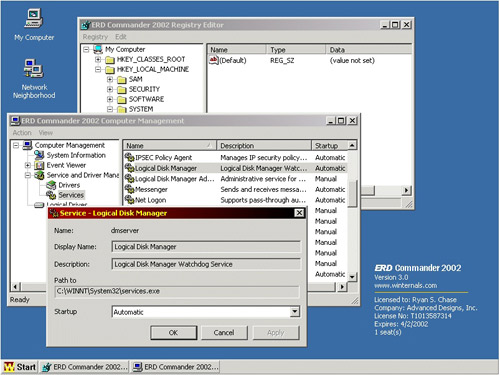

И лучший инструмент для ручного лечения системы — загрузочный диск ERD Commander (существуют версии как для Windows XP, так и для Windows Vista/7). Он предоставляет вам полный доступ к зараженной системе: к файлам на диске, к редактору реестра, к службе System Restore и так далее.

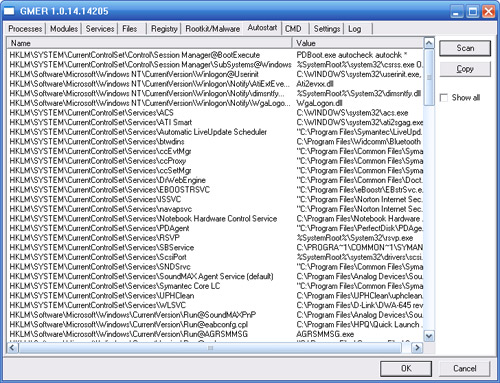

Но поскольку трояны-блокеры прописываются главным образом в системном реестре, то начать их поиск следует именно оттуда. Просто запускаете редактор реестра и просматриваете ветки, которые могут использовать вирусы для своего автозапуска — подробный список возможных вариантов в случае с Windows XP можно найти по адресу sergeytroshin.ru/articles/windows-autorun-secrets.

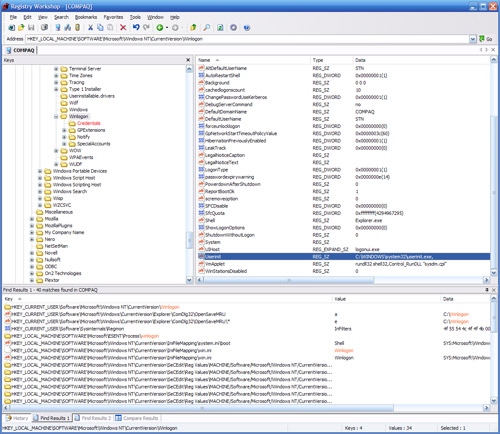

Также неплохой списочек из порядка 130 позиций можно посмотреть тут: pentestit.com/2009/09/27/windows-auto-start-locations. Чуть более наглядно, но только основные места: bleepingcomputer.com/tutorials/tutorial44.html. Но не пугайтесь раньше времени — наиболее популярными среди блокеров являются такие способы автозапуска:

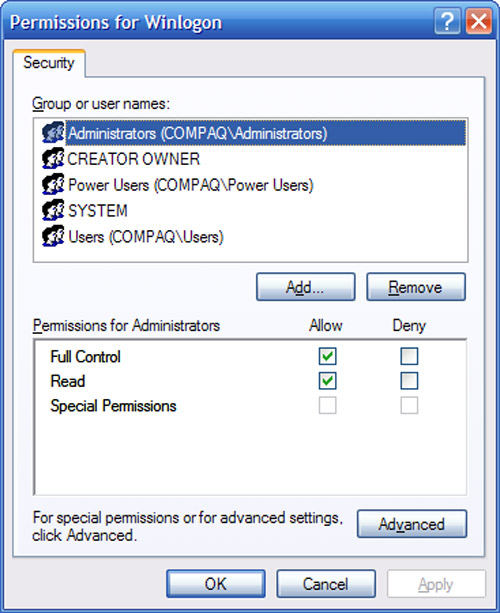

— Изменение значения параметров

в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon или HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon

— Изменение значения параметра "AppInit_DLLs"="" в разделе

— И, разумеется, параметры в стандартных разделах автозапуска в реестре:

|

Разумеется, если вы найдете в этих ветках реестра (или других, тоже позволяющих произвести автозапуск, но реже используемых) упоминания каких-то непонятных приложений (типа, "Shell"="C:\Windows\svvghost.exe" или программ с именами вроде aers0997.exe, составленными из случайных букв и цифр) и удалите их, приведя значения параметров к стандартному виду, надо будет впоследствии удалить и сами файлы вируса. Путь к ним вы увидите в реестре, в значении все тех же измененных параметров.

Самые излюбленные места, где они обычно прячутся — папки временных файлов Documents and Settings\\Local Settings\Temp и Temporary Internet Files, папка службы восстановления системы System Volume Information и даже папка корзины $RECYCLE.BIN или RECYCLER. Если заражение произошло только что, файлы вируса легко искать по дате создания.

|

|

В частности, Autoruns в едином списке покажет и программы разделов RUN реестра, и запланированные задачи Task Scheduler (а через него тоже могут запускаться трояны), и надстройки браузера (а это также очень важная область автозапуска — подробнее про борьбу с вредоносными надстройками читайте тут: sergeytroshin.ru/articles/ie-adware-removal), и службы, и все остальное, что только может быть. Короче говоря, троянец может быть пропущен, если только он присосался к телу законного системного файла Windows? Ну, или полностью подменил его.

Очень неплохо подходит для поиска следов зловредов программа Trend Micro HijackThis (free.antivirus.com/hijackthis). Она, например, позволяет удобно просматривать файл HOSTS (его трояны изменяют для того, чтобы заблокировать вам доступ к антивирусным сайтам) и даже альтернативные потоки файловой системы NTFS. Хорош, особенно при поиске руткитов, и достаточно известный GMER (gmer.net).

|

Огромную помощь окажет и утилита AVZ (support.kaspersky.ru/downloads/utils/avz4.zip). Она восстановит возможность запуска exe-файлов, настройки IE, удалит всевозможные запрещающие политики, разблокирует Диспетчер задач, очистит файл HOSTS, разблокирует редактор реестра. Словом, чем более продвинутый LiveCD вы найдете, тем более глубоко вы сможете проникнуть в систему для поиска вредоносного засланца.

НЕ ОТХОДЯ ОТ КАССЫ

Если вы смогли получить доступ к командной строке, а редактор реестра не запускается, можно попробовать исправить в реестре самые важные параметры, отключив автозапуск трояна, через такие команды:

Если же надо убрать с экрана окно троянца, можно попробовать через Диспетчер задач (если он вызывается) убить процесс explorer. Если троян не дает запустить, скажем, тот же Autoruns, то попробуйте переименовать файл этой программы во что-то типа game.exe.

Не забываем про комбинации клавиш Win+R, Ctrl+Shift+Esc, а также команды tasklist и taskkill.

Если вирус прописался в обычные места автозагрузки, попробуйте включить ПК с зажатой кнопкой Shift — это запрещает запуск автозагружаемых программ.

Если можете создать пользователя с ограниченными правами или такой уже есть в вашей системе, попробуйте войти из-под него — вирус может не запуститься, вы же сможете от имени Администратора воспользоваться любой лечащей утилитой.

Ну хорошо, заразу пришибли, хвосты подчистили, все работает. Но, вспоминая каждый раз, скольких это стоило нервов и усилий, вы решили больше не повторять таких ошибок. Что же нужно сделать, чтобы избежать заражения в будущем?

Разумеется, самое главное — хороший антивирус и файерволл, причем желательно с возможностью принудительной блокировки скриптов в браузере (ActiveX, JAVA Applets, Jscript, VBS, но, к сожалению, такое в файерволлах сейчас почти не встречается, хотя в браузере блокировать это можно — используйте хотя бы средства браузера или блокирующие скрипты плагины, такие как NoScript и Adblock Plus для Firefox).

Второе важное средство защиты — повседневная работа из-под учетной записи с ограниченными правами, хотя это многие и не любят (я в том числе). Но тут можно пойти на небольшую хитрость — даже для учетной записи Администратора ограничить возможность изменения ветки реестра

|

Не забывайте обновлять систему, ставить новые версии постоянно используемых программ — это избавит от некоторых уязвимостей. Убедитесь, что на диске с операционной системой у вас используется файловая система NTFS.

Отключите автозапуск программ с подключаемых съемных дисков, флэшек, оптических носителей — это можно сделать с помощью TweakUI или других распространенных твикеров.

Не запускайте файл сразу после скачивания — сохраните его на диск и посмотрите, какое у него расширение — не исключено, что вместо видео вы скачали программу (ехе, pif, com, cmd, bat, scr и т. д.), а самораспаковывающийся архив не воспринимается как архив такими программами, как PowerArchiver и WinRAR (всегда открывайте такие архивы через архиваторы, не давайте им распаковываться самим).

Помните, что проверять на наличие вирусов можно не только файлы, но даже находящиеся в интернете веб-странички — в этом вам помогут встроенные функции браузеров (SmartScreen в IE, плагин LinkExtend для Firefox) и такие сервисы, как:

|

В результате этого вы всегда, даже при загрузке ОС, пятью нажатиями Shift сможете вызывать командную строку, а из нее уже любую другую программу — хоть редактор реестра, хоть MSCONFIG. Кстати, в окне входа в систему запущенный таким образом cmd.exe будет иметь права SYSTEM. Только помните, что тем самым вы создадите в системе нехилый черный ход, многим хорошо известный при этом.

И, наконец, никогда не следует слать SMS злоумышленнику, создавшему вирус. Помните, что деньги вы потеряете почти наверняка, а код разблокировки можете и не получить. Проще получить код у оператора компании, отвечающей за работу данного короткого номера. Всегда после заражения вирусами меняйте свои пароли и явки — не исключено, что кроме блокировки системы троянец выполняет и какие-то другие вредоносные функции.

Вор должен сидеть в тюрьме!

Помните, что вы всегда можете обратиться к поставщику, обслуживающему короткий номер, требуя выдать код деактивации. В частности, помимо своего сотового оператора, вам пригодятся такие контакты:

А1: Первый альтернативный контент-провайдер (alt1.ru, a1agregator.ru)

Звоните, ругайтесь, грозите подать заявление в прокуратуру, требуйте наказать злоумышленника, заодно сообщите данные блокера и получите разблокировочный код.

А если вы действительно подадите заявление в милицию, общественность поставит вам памятник!

Чем больше труда и ресурсов вы вкладываете в свой интернет-проект, тем большую отдачу он дает. Это касается и повышения дохода с рекламы или продажи ссылок и привлечения большего числа посетителей. Но иногда даже отлично созданный сайт с удобным и понятным дизайном может вылететь из поисковой выдачи. Вебмастера в таком случае могут растеряться и упрекать во всех проблемах конкурентов или злой рок. Но обычно причина намного проще – на проекте появились вирусы.

В этом материале попытаемся разобраться, как именно на сайт попадают вирусы и различное ПО, которое помечается как опасное. А так же рассмотрим несколько вариантов для защиты портала от такого рода неприятностей.

Как вирусы попадают на сайт

В отличие от возможных причин для заражения компьютера, у сайта путей проникновения вируса не так много.

- Уязвимость плагинов, CMS, серверов и других технических средств, за счет которых существует ресурс.

- Взлом. В этом случае сайт могут взломать как по чьей-то просьбе, так и в результате обнаружения незаинтересованным злоумышленником уязвимости в вашем ресурсе.

- Самая частая причина заражения сайта – это наличие вирусов на компьютере и передача их при загрузке файлов.

Как проверить сайт на вирусы

Не проводя различные проверки, можно заметить, что сайт подвергся заражению или на него загружено вредоносное ПО. Обычно это проявляется следующими факторами:

Зачем это нужно злоумышленникам

Вот список самых популярных причин, по которым ваш сайт подвергается взлому.

- Мошенники могут получить доступ к файловой системе сервера и размещать там необходимые ему файлы.

- Для того чтобы понизить позиции вашего сайта и выкинуть его из поисковой выдачи.

- Для использования почтового сервера сайта для рассылки спама или вредоносных программ. В результате адрес сайта может быть внесен в список спамеров, и подписчики не будут получать от вас письма.

- В результате взлома вашего ресурса, другой проект может подняться в выдаче.

- Для того чтобы направить посетителей сайта на страницы другого сайта. В некоторых случаях для этого настраивают редиректы или создают сеть дорвеев.

- Для того, чтобы заразить пользователей, пришедших на ваш сайт.

- Чтобы заразить сайты, которые расположены на том же сервере, что и ваш.

- Кража данных, денежных средств, базы данных и т.д.

Проверка сайта на вирусы: варианты диагностики

Выполнить проверку сайта на вирусы можно, используя несколько различных способов. Антивирусные сканеры онлайн – это один из самых быстрых вариантов проверки, но результаты обычно бывают поверхностными и неточными. Хотя если возникло подозрение на взлом ресурса, то начать стоит именно с этой проверки.

Если по результатам онлайн сканирования у вас была обнаружена угроза, необходимо проводить более тщательное исследование всех файлов на проекте.

Проверить сайт на вирусы онлайн

Количество сервисов для проверки сайта на вирусы онлайн, довольно много. Ниже будут рассмотрены самые популярные и эффективные из них.

2ip – это русскоязычный сервис с простым интерфейсом, который позволяет просканировать как весь интернет-портал, так и его отдельные страницы. Сам анализ не отнимает много времени и проходит в течение 5-10 секунд. В некоторых случаях Iframe вставки на страницах сайта, могут быть приняты за вирус, хотя на деле они не являются проблемой.

Virustotal – довольно популярный среди вебмастеров сервис для проверки сайтов. Проверка производится с использованием более 60 антивирусов. К сожалению, проект доступен только на английском языке. Для проверки достаточно вбить свой адрес и запустить анализ.

Dr. Web – для проверки сайтов данный портал использует собственные базы. В результате проверки пользователь получит отчет, где будут указаны данные о возможном перенаправлении, наличии вредоносных объектов и ПО. Если будут обнаружены файлы, которые требуют внимания, они будут выведены в результатах проверки.

Secbot – сервис на русском языке, который позволяет проверить сайт с использованием 20 различных антивирусов. При желании можно воспользоваться платными услугами по удалению вредоносного кода.

Virusdesk Kaspersky – позволяет проанализировать ссылки на ресурсе и проверит сайт с базой подозрительных проектов.

ReScan – с помощью данного анализатора можно полностью проверить все файлы своего сайта на возможное заражение. Он позволяет определить наличие зашифрованных скриптов и скрытых редиректов. Также оценивает контент и ищет спамные ссылки, проверяет на наличие сайта в черных списках различных антивирусов. Сама процедура анализа проводится бесплатно, а вот для лечения сайта можно воспользоваться услугами программистов.

Проверка сайта на вирусы на ПК

Самым эффективным способом для проверки сайта на вирусов, является сканирование файлов с помощью специальной программы, которую предварительно устанавливают на компьютер. Чтобы произвести данную процедуру необходимо скачать свежий антивирус с актуальными базами данных.

Скачайте все файлы вашего сайта в отдельную папку и запустите процедуру проверки. Если вы подозреваете, что сайт заражен, то лучше не открывать данные файлы.

Когда угрозы будут обнаружены, останется заменить файлы чистыми из резервной копии. Хотя не все используют копии, поэтому можно самостоятельно очистить код, предварительно сохранив исходные файлы.

- Скрипты, которые подгружаются автоматически;

- Различные дополнения, скачанные извне;

- Видео, изображении и прочие объекты, загруженные на сайт;

- Редиректы на страницы других сайтов;

- Скрипты и фреймы;

- Файлы, которые были изменены в предполагаемый момент заражения сайта.

В первую очередь стоит проанализировать файлы, и только потом проводить их замену или удаление. Если вы сомневаетесь в собственных силах, лучше обратиться к специалистам.

После того, как проведена проверка не забудьте изменить пароль от хостинга, базы данных и админки.

Дополнительно стоит отметить два сервиса, которые наиболее востребованы среди вебмастеров.

Viruside – платный сервис, который дает возможность комплексно защищать веб-ресурс от заражения. Автоматически проводит сканирование файлов и удаляет вирусы.

Айболит – очень легкий и удобный скрипт, с помощью которого можно проверить файлы своего сайта на вирусы и уязвимости. Работает с любыми CMS и ОС. Сервис можно использовать бесплатно в личных целях.

Самым популярным способом для заражения веб-ресурса является наличие вредоносных программ на компьютере, с которого вы управляете ресурсом. Именно поэтому следует соблюдать простые рекомендации:

- Необходимо установить хороший антивирус, который позволит искать возможные следы взлома и защищать проект.

- Необходимо проводить обновление своей CMS, а так же установленных плагинов и модулей. Когда не выполняется обновление, файл может быть скомпилирован, и он станет добычей для хакеров.

- Логи ошибок удалять не нужно до тех пор, пока они не потеряют актуальность.

- Используйте для входа на сайт SSH или SFTP протоколы, которые имеют максимальный уровень безопасности.

- Хранить пароли от своего веб-ресурса нужно на отдельном файле. Не стоит сохранять их в браузерах. Используйте только длинные и сложные пароли, которые тяжело подобрать.

- Установите на компьютер антивирус и поддерживайте его базы в актуальном состоянии. Не переходите по неизвестным ссылкам и проверяйте свой ПК на вирусы.

Читайте также: