Как открыть учу вирус

Подлинный файл является одним из компонентов программного обеспечения STARTPAGE TROJAN, разработанного неизвестно.

Win32.exe - это исполняемый файл (программа) для Windows. Расширение имени файла .exe - это аббревиатура от англ. слова executable — исполнимый. Необходимо запускать исполняемые файлы от проверенных производителей программ, потому что исполняемые файлы могут потенциально изменить настройки компьютера или нанести вред вашему компьютеру. Бесплатный форум с информацией о файлах может помочь вам разобраться является ли win32.exe вирусом, трояном, программой-шпионом, рекламой, которую вы можете удалить, или файл принадлежит системе Windows или приложению, которому можно доверять.

Вот так, вы сможете исправить ошибки, связанные с win32.exe

Информация о файле win32.exe

Процесс Titanfall crack принадлежит программе Project1 или Product от 11 или microsoft (www.microsoft.com).

- Если win32.exe находится в подпапках "C:\Users\USERNAME", тогда рейтинг надежности 79% опасности. Размер файла 55,300 байт (50% всех случаев) или 273,920 байт. У процесса нет видимого окна. Это не системный файл Windows. Win32.exe способен записывать ввод данных, мониторить приложения и манипулировать другими программами.

- Если win32.exe находится в подпапках "C:\Program Files", тогда рейтинг надежности 52% опасности. Размер файла 1,042,432 байт. У файла нет информации о создателе этого файла. У процесса нет видимого окна. Это не файл Windows. Win32.exe способен записывать ввод данных и манипулировать другими программами.

- Если win32.exe находится в папке C:\Windows, тогда рейтинг надежности 100% опасности. Размер файла 48,128 байт.

- Если win32.exe находится в папке "C:\Program Files", тогда рейтинг надежности 82% опасности. Размер файла 275,968 байт.

- Если win32.exe находится на диске C:\, тогда рейтинг надежности 56% опасности. Размер файла 6,830,087 байт.

Важно: Некоторые вредоносные программы используют такое же имя файла win32.exe, например Downloader.Ertfor или Trojan.Adclicker (определяется антивирусом Symantec), и Trojan:Win32/Ertfor.D или TrojanSpy:Win32/Malintent (определяется антивирусом Microsoft). Таким образом, вы должны проверить файл win32.exe на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

Лучшие практики для исправления проблем с win32

Аккуратный и опрятный компьютер - это главное требование для избежания проблем с win32. Для этого требуется регулярная проверка компьютера на вирусы, очистка жесткого диска, используя cleanmgr и sfc /scannow, удаление программ, которые больше не нужны, проверка программ, которые запускаются при старте Windows (используя msconfig) и активация Автоматическое обновление Windows. Всегда помните о создании периодических бэкапов, или в крайнем случае о создании точек восстановления.

Если у вас актуальные проблемы, попробуйте вспомнить, что вы делали в последнее время, или последнюю программу, которую вы устанавливали перед тем, как появилась впервые проблема. Используйте команду resmon, чтобы определить процесс, который вызывает проблемы. Даже если у вас серьезные проблемы с компьютером, прежде чем переустанавливать Windows, лучше попробуйте восстановить целостность установки ОС или для Windows 8 и более поздних версий Windows выполнить команду DISM.exe /Online /Cleanup-image /Restorehealth. Это позволит восстановить операционную систему без потери данных.

Следующие программы могут вам помочь для анализа процесса win32.exe на вашем компьютере: Security Task Manager отображает все запущенные задания Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записей автозагрузки. Уникальная оценка рисков безопасности указывает на вероятность процесса быть потенциально опасным - шпионской программой, вирусом или трояном. Malwarebytes Anti-Malware определяет и удаляет бездействующие программы-шпионы, рекламное ПО, трояны, кейлоггеры, вредоносные программы и трекеры с вашего жесткого диска.

win32 сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

Reimage бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Как вирусы проникают в структуру файловой системы?

Есть очень немногочисленная особая группа вирусов, которые заражают файлы, не внедряя в них свой код явным образом. Но, тем не менее, мы относим их к файловым вирусам, так как объектами для них являются исполнимые файлы.

Эти вирусы используют изощренную технологию размножения, которая позволяет им распространяться с большой скоростью. Технология эта заключается в том, что вирусы этой группы (ее называют DIR-группой) вносят изменения в структуру файловой системы.

Например, вирус записывает свой код в один из кластеров заражаемой дискеты или логического диска, помечая при этом его в как конец файла, то есть последний в цепочке кластеров. Затем изменяет в описаниях исполняемых файлов в структурах каталогов номер первого кластера. Вместо истинного первого номера кластера, принадлежащего файлу, вирус вписывает номер кластера, содержащего его код. А оригинальный номер первого кластера записывает в неиспользуемое поле описания файла. То есть когда запускается на выполнение зараженный файл, операционная система находит только один (он помечен как последний) кластер, который содержит код вируса. Считывает вирус в оперативную память и передает ему управление. Вирус остается резидентным в оперативной памяти и перехватывает все обращения к диску. Он определяет настоящее расположение файла программы и загружает ее.

Какие файлы заражают вирусы?

Файловые вирусы - это самая большая группа вирусов. Они заражают любые исполняемые файлы.

1. Командные файлы. Эти файлы имеют расширение имени BAT (batch - команда), поэтому часто называются просто BAT-файлами. Это файлы, содержащие последовательность команд операционной системы. С другой стороны, это обычные текстовые файлы.

2. Исполняемые файлы в формате COM. Эти файлы имеют расширение имени COM, поэтому их называют COM-файлами. СОМ- формат - это один из основных форматов исполняемых файлов. Размер СОМ-файла должен занимать не более 64 Кб. Они состоят из команд центрального процессора, то есть содержат машинные инструкции. Вместе с ними там могут находиться и данные: числовые константы, тексты и т.п.

3. Исполняемые файлы в формате EXE. Так как такие файлы имеют расширение имени EXE, их называют еще EXE-файлами. Они имеют более сложную структуру и, следовательно, имеют размер больший 64 Килобайт. Кроме процессорных команд и данных эти файлы содержат специальный заголовок, который находится в самом начале файла. Заголовок EXE- файла начинается специальной двухбайтовой меткой. Это два символа “MZ” или, реже “ZM”. По этой метке загрузчик и определяет файл как EXE-файл, независимо от расширения имени!

Заметим, что расширение имени может не соответствовать внутреннему формату файла. То есть файл, имеющий формат EXE, может иметь расширение имени COM, но при загрузке по специальному признаку файла (метке) загрузчик все равно распознает файл как EXE-файл.

EXE-программы содержат несколько сегментов: сегмент кода, сегмент данных и сегмент стека. Поэтому в заголовке EXE-файла также хранится таблица настройки, которую использует загрузчик для инициализации программы. Обычно заголовок имеет размер 512 байт, и значительная его часть не используется (содержит нули).

Итак, когда пользователь запускает EXE-файл на выполнение, операционная система загружает его в оперативную память, считывает информацию из заголовка EXE-файла и настраивает его в соответствии с таблицей настойки. Затем управление передается на точку входа, также содержащуюся в заголовке, т.е. на первую команду программы.

4. Исполняемые файлы в формате PE ( Potable Executable ). Т акие файлы также имеют расширение имени EXE, однако внутренняя структура файла отлична от формата EXE . Подробнее см. дополнительный материал по курсу. Заметим только, что все исполняемые файлы Windows имеют такой формат.

5. Системные драйверы. Файлы драйверов имеют расширение SYS или BIN.

Это специальный вид программ. Драйверы запускаются только на этапе загрузки операционной системы, во время ее инициализации и интерпретации файла конфигурации.

6. Также могут быть инфицированы и файлы оверлеев, и динамически загружаемых библиотек. Это файлы, содержащие исполняемые двоичные коды, используемые основной программой по мере необходимости.

Как внедряются вирусы в COM - и EXE-файлы?

Файловые вирусы записывают свой код в исполняемый файл и изменяют его так, чтобы после запуска первым получил управление код вируса. Очевидно, что вирус может записать свой код в начало, середину или конец файла. Может также разделить свой код на несколько частей и разместить их в разных местах заражаемого файла.

Рассмотрим подробнее внедрение вируса в файл.

Внедрение вируса в начало файла.

Известны три способа внедрения вируса в начало файла.

1. Запись с перекрытием (overwriting). При заражении вирус записывает свои коды в начало файла, не сохраняя старого содержимого начала файла. Такие вирусы называют еще перекрывающими вирусами. Естественно, что при этом программа перестает работать и не восстанавливается. При запуске такой программы ничего не происходит, кроме того, что вирус заражает другой файл. Такие вирусы легко обнаруживаются и, следовательно, медленно распространяются. Это достаточно редкий способ, но очень простой. Чаще его используют “начинающие” авторы вирусов.

2. Запись в начало программы .

Вирус может записаться перед исходным кодом программы (prepending), просто сдвинув коды зараженной программы на число байт, равное длине вируса. Вирус создает в оперативной памяти свою копию, дописывает к ней заражаемый файл и сохраняет полученную конкатенацию на диск.

3. Вирус переписывает начало заражаемого файла в его конец, а сам копируется в освободившееся место. Начало заражаемого файла вирус может переписать и в любое другое место.

В подавляющем большинстве случаев внедрение вируса в начало файла происходит при заражении СОМ - файлов.

Внедрение вируса в середину файла

Все случаи внедрения вирусов в середину файла можно считать экзотическими, так как такой механизм реализовывает небольшое количество вирусов. Рассмотрим такие алгоритмы.

1) Вирус может быть скопирован в таблицу настройки адресов EXE-файла.

2) Вирус внедряется в область стека файла.

3) Вирус как бы “раздвигает” файл для себя.

4) По аналогии с внедрением вируса в начало файла, при котором переписывается содержимое начала файла в конец, возможен вариант, когда вирус записывается в середину файла, сохраняя при этом часть файла в его конец.

5) Достаточно сложный алгоритм компрессирования (сжатия) некоторых участков файлов. В результате при заражении не увеличивается длина файла.

Внедрение вируса в конец файла

Наиболее распространенный случай (до 95%) - внедрение вируса в файл дописыванием в конец этого файла (appending). При этом вирус обязательно изменяет начало файла таким образом, чтобы управление сразу передавалось на тело вируса.

У COM-файла изменяет первые три байта (иногда больше

а) либо на коды инструкции “Jmp адрес вируса” (это команда перехода на тело вируса);

б) либо на коды программы, передающей управление на тело вируса.

Оригинальные три байта начала файла вирус обязательно считывает и сохраняет.

а) модифицируется его заголовок. В заголовке изменяются

· значение стартового адреса

· значение длины выполняемого файла

· регистры - указатели на стек ( редко )

· контрольная сумма файла ( редко );

б) иногда EXE-файл переводится в формат COM и затем заражается как COM-файл.

Способ, при котором вирус дописывается в конец файла и изменяет у COM-файла

первые несколько байт, а у EXE-файла - несколько полей заголовка, иногда

называется стандартным способом заражения файлов.

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

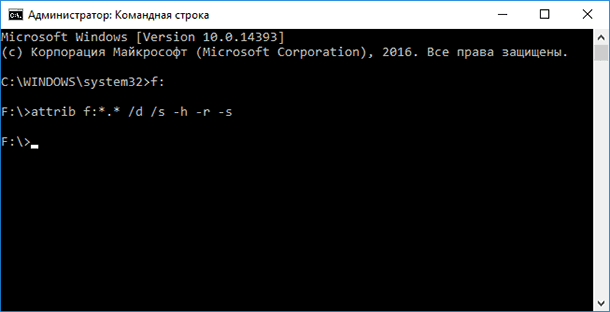

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

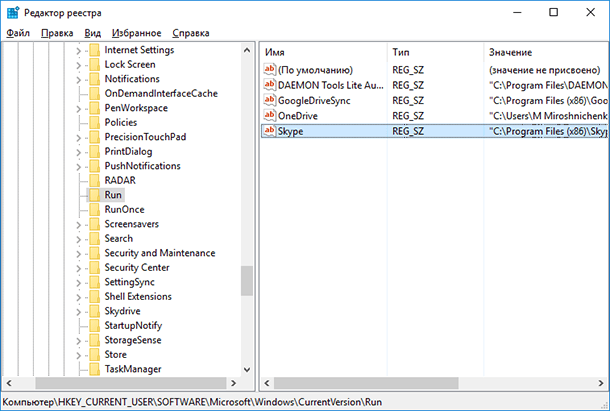

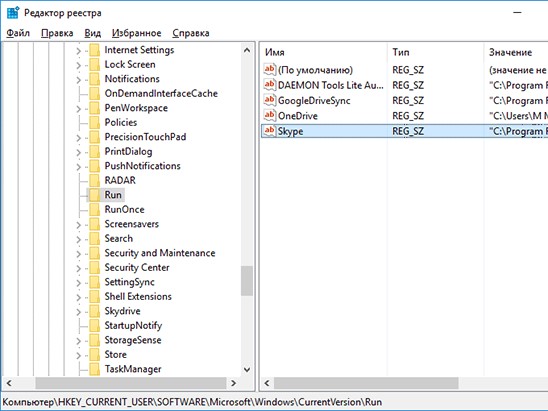

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

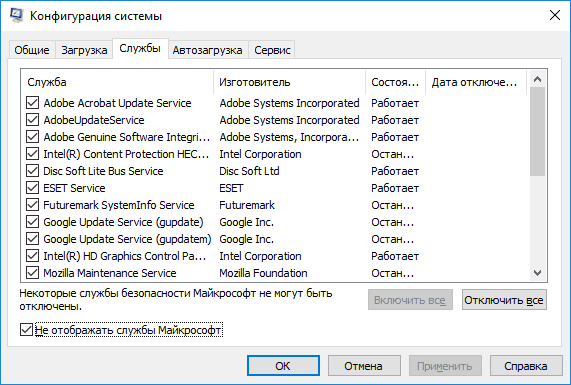

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

Вчера на курсах подхватил на флешку вирус, который был немедленно детектирован и удален антивирусом на моем домашнем компе. Однако оказалось, что все папки на флешке стали ярлыками. Какое-то время назад я уже сталкивался с такой проблемой, поэтому знаю первое правило, позволяющее предотвратить заражение вашего компьютера: не в коем случае не пытайтесь открыть ярлыки к папкам! (даже если данные на флешке бесценны, и вы хотите немедленно убедиться в том, что они никуда не пропали). Почему не стоит открывать эти ярлыки? Создатели вируса пошли на такую уловку: в свойствах этих ярлыков прописаны две команды:

- Первая запускает и устанавливает вирус на Ваш ПК

- Вторая открывает интересующую Вас папку

Т.е. пользователь, на компьютере которого не установлен антивирус, не обратив внимание на тот факт, что все каталоги на флешке теперь отображаются в виде ярлыков, может просто не знать, что флешка заражена, т.к. все папки на флешке открываются и информация в них на месте. В некоторых модификациях подобного вируса папки перестают открываться, даже если щелкнуть по ярлыку. В любом случае, не паникуйте, не спешите форматировать USB флешку и читайте внимательно инструкцию ниже. Поймите, каталоги никуда не делись, они как лежали на флешке так и лежат. Просто вирус скрыл все папки на флешке, т.е. им были назначены соответствующие атрибуты (скрытый + архивный). Наша задача: уничтожить вирус и снять эти атрибуты.

Итак, ниже я приведу инструкцию, описывающую что делать, если папки на флеше стали ярлыками

Удаляем исполняемые файлы вируса на USB флешке

Первым делом необходимо избавиться от исполняемых фалов вируса. Это можно сделать с помощью любого антивируса (благо есть куча бесплатных или portable версий, таких как Dr.Web CureIt или Kaspersky Virus Removal Tool), если же его нет – можно попробовать найти и обезвредить вирус вручную. Как же найти файлы вируса, заразившего USB флешку?

В этом примере RECYCLER\e3180321.exe это и есть тот самый вирус. Т.е. файл вируса с именем e3180321.exe находится в папке RECYCLER. Удаляем этот файл, а можно и папку целиком (рекомендую проверить наличие этой папки как на самой зараженной флешке, так и в системных каталогах C:\windows, C:\windows\system32 и в профиле текущего пользователя (о них чуть ниже)).

Так же рекомендую посмотреть исполняемые файлы вируса в следующих каталогах:

- в Windows 7, 8 и 10 — C:\users\имя_пользователя\appdata\roaming\

- в Windows XP — C:\Documents and Settings\имя_пользователя\Local Settings\Application Data\

В некоторых случаях такие вирусы не детектируются антивирусами, т.к. их могут создавать в виде .bat/.cmd/.vbs файлов сценариев, которые в принципе не выполняют никаких деструктивных действия на компьютере. Рекомендуем руками проверить флешку на наличие файлов с такими разрешениями (их код можно посмотреть с помощью любого текстового редактора).

Теперь клик по ярлыку не опасен!

Проверка системы на наличие команд автозапуска вируса

В некоторых случаях вирусы прописывают себя в автозапуск системы. Проверьте руками следующие ветки реестра (regedit.exe) на наличие подозрительных записей:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run – эти программы запускаются при загрузке компьютера

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run – программы, автоматически запускаемые при входе текущего пользователя

Удалите все подозрительные записи и незнакомые программ (ничего плохого вы не сделаете, и если даже вы отключите автозагрузку какой-то нужной программы, вы сможете всегда запустить ее вручную после входа в систему).

Другие способы автозапуска программ в системе описаны в статье Управление автозапуском программ в Windows 8.

Восстанавливаем вид каталогов и доступ к папкам

Ручной способ восстановления атрибутов скрытых папок на флешке

В результате все данные на накопителе становятся видимыми.

Скрипт для автоматического снятия атрибутов скрытия с исходных папок и файлов

Можно воспользоваться готовым скриптов, которые выполняет все операции по восстановлению атрибутов файлов автоматически.

С этого сайта скачайте файл clear_attrib.bat (263 байта) (прямая ссылка) и запустите его с правами администратора. Файл содержит следующий код:

:lbl

cls

set /p disk_flash="Enter flash drive: "

cd /D %disk_flash%:

if %errorlevel%==1 goto lbl

cls

cd /D %disk_flash%:

del *.lnk /q /f

attrib -s -h -r autorun.*

del autorun.* /F

attrib -h -r -s -a /D /S

rd RECYCLER /q /s

explorer.exe %disk_flash%:

При запуске программа просит вас указать имя диска флешки (например, F:), а затем сама удаляет все ярлыки, фалы autorun.*, снимает атрибуты скрытия с каталогов, удаляет папку с вирусом RECYCLER и, наконец, показывает содержимое USB флешки в проводнике.

Надеюсь, эта заметка будет полезной. Если у вас встретятся другие модификации вируса, превращающего папки на флешке в ярлыки – описывайте симптомы в комментариях, попытаемся разобраться с проблемой вместе!

Что за файл - Autorun.inf ?

Это скрытый файл в ОС Windows, находящийся в корне диска.

Каждый раз, когда Вы открываете диск (локальный, портативный или тот, что в приводе) или USB флешку (частый случай) система сразу проверяет его на наличие данного файла. Если он есть - она смотрит что там прописано и запускает.

Это автозагрузочный файл, который указывает что делать системе при запуске диска.

Его обычно используют в хороших целях. Вы никогда не задумывались, почему при открытии диска с программой или игрой, вставленного в привод, сразу выводится красивое меню с выбором дальнейших действий? А так же обычно иконка диска заменяется на другую, от создателей игры/программы. Так вот, это всё именно из-за этого файла.

И именно из за этих свойств, его так любят вирусы, чтобы прописать в нем путь для запуска своего вредоносного кода.

Что из себя представляет файл Autorun.inf ?

Это обычный текстовый документ (правда он скрытый), внутри которого прописан код для запуска программ. И его так же можно открыть и редактировать с помощью стандартного Блокнота.

Обычно файл Autorun.inf содержит в себе следующий код:

Где:

1 - это путь к программе

2 - имя программы

3 - иконка

4 - название (метка) диска

Это для примера. Команд для него большое множество, но для общего представления достаточно.

Как создать файл Autorun.inf для автозапуска ?

Это своего рода пособие по шалости

1) Создаем текстовый документ с названием Autorun .

2) Создаем папку vindavoz .

3) Открываем наш Autorun и вставляем туда

4) Сохраняем его с расширением .inf

5) Закидываем файл и папку в корень диска

В итоге должно получится следующее:

При загрузке диска (или флешки) иконка будет та, которая MyIcon.ico . Название диска будет Виндавоз. И сразу откроется MyProg.exe с названием в меню автозапуска Прога.

Разумеется все эти названия для примера и они должны уже быть в папке vindavoz.

Ну и для "красоты", можно сделать эти папку и файлы скрытыми.

Так же можно просто сделать название диска и иконку. Удивить друзей тем, что у Вашей флешки будет своё имя - это не ново. А вот когда ещё и иконка будет другая - это уже фокус

Содержание файла AutoRun.inf тогда будет таким:

Правда некоторые антивирусы могут ругаться на такое, но Вы то знаете что в нем ничего опасного.

Находящийся в оперативной памяти заражённого компьютера вирус периодически сканирует систему с целью поиска новых дисков, и при их обнаружении (при подключении другого flash-накопителя или сетевого диска) создаёт на них autorun.inf со ссылкой на копию своего исполняемого файла, обеспечивая таким образом своё дальнейшее распространение.

Как удалить файл AutoRun.inf ?

Обычно вирус всячески пытается защититься: делает себя скрытым, не удаляемым, не дает зайти в во флешку и т.п.

Для того, чтобы удалить эту пакость вручную, воспользуемся командной строкой (win+r -> вводим cmd ).

1) Переходим на зараженную флешку (посмотрите на букву диска в Моем компьютере)

У меня флешка под буквой g , соответственно вместо неё Вы должны написать свою букву.

2) Меняем атрибуты файла на нормальные

Если всё сделано абсолютно правильно, ничего не изменится. В случае, если была допущена ошибка, появится соответствующая информация.

3) Удаляем вирус

Как удалить вирус AutoRun.inf с помощью реестра

Как попасть в Редактор реестра я уже писал выше. Нам нужна ветка [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\MountPoints2\(Буква_неоткрывающегося_диска)]

и удаляем в нем подраздел Shell . Можно так то удалить всё в разделе MountPoints2, но тогда удалится информация обо всех носителях. Решать Вам.

Так же можете воспользоваться программой Anti Autorun , которая блокирует создание файла autorun.inf и делает невозможным автозапуск любых вредоносных программ. Создает специальную папку и файл, которые не занимают места на диске.

Ещё пара программ которые могут Вам помочь, как я считаю, это Autorun Guard и USB_Tool .

Как защититься от вирусов AutoRun.inf ?

Конечно же Отключить автозапуск!

Немного об этом я писал в статье Как обезопасить свой компьютер, в частности в первом совете. В нем было описано как отключить автозапуск стандартными средствами Windows, а сейчас я опишу как это сделать "жестко" с помощью Редактора реестра.

Открываем редактор реестра (win+r ->вводим regedit ) и идем по ветке HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer в которой создаем параметр DWORD (32 Бита)

NoDriveTypeAutoRun со значением dword:000000ff

А теперь сделаем защиту ещё прочнее

Дело в том, что ОСь Windows не позволяет создавать файлы и папки с одинаковыми именами, потому что для нее разница между файлом и папкой состоит только в одном бите.

Поэтому если существует папка autorun.inf, то файл с таким именем создаться уже не сможет. Поэтому первоначальный вариант - создать файл или папку с названием autorun.inf . Вирус увидит что такое название уже есть, обидится и уйдет ни с чем

Это имеет место быть правдой, но т.к. есть "интеллектуальные" вирусы, которые поймут, что существует файл или папка с таким именем и смогут запросто удалить Вашу созданную папку (файл) и записать свой файл autorun.inf, который будет запускать вирусы.

Для решения этой проблемы мы создадим супер-пупер неудоляемую папку . Которую удалить можно будет только если отформатировать флешку.

Итак, для создания такой папки, нужно создать простой текстовый документ в Блокноте со следующим содержанием:

d0\autorun.inf\vindavoz..\" attrib +s +h %

Ну а для тех, кому не хочется с этим возиться, я приготовил этот файл в архиве. vindavoz.zip 307 b cкачиваний: 1577

Достаточно его скачать, распаковать, перенести файл vindavoz.bat на флешку (диск) и запустить.

Этот "Фокус" не получится на система NTFS, но флешки чаще используют FAT, так что можно пользоваться.

P.S.

Зачем делать папку в папке? Да потому что папка autorun.inf служит как бы "индикатором". И если после блужданий по компьютерам она к Вам попапла и атрибут у неё стоит не скрытый - значит вирусы уже хотели её удалить и прописаться в ней для чего и сменил атрибуты. Можете смело искать незнакомые скрытые файлы и удалять их. Это будут вирусы.

Для общей информативности, можете почитать статью на Википедии про него.

Читайте также: