Как обеспечить безопасность своей информации от вирусов

Для защиты от вирусов можно использовать:

- Общие средства защиты информации, которые полезны также как страховка от физической порчи дисков, неправильно работающих программ или ошибочных действий пользователей;

- профилактические меры, позволяющие уменьшить вероятность заражения вирусом;

- специализированные программы для защиты от вирусов.

Общие средства защиты информации полезны не только для защиты от вирусов. Имеются две основные разновидности этих методов защиты:

- резервное копирование информации, т. е. создание копий файлов и системных областей дисков на дополнительном носителе;

- разграничение доступа, предотвращающее несанкционированное использование информации, в частности, защиту от изменений программ и данных вирусами, неправильно работающими программами и ошибочными действиями пользователей.

Несмотря на то, что общие средства защиты информации очень важны для защиты от вирусов, все же их одних недостаточно. Необходимо применять специализированные программы для защиты от вирусов. Эти программы можно разделить на несколько видов:

- Программы- детекторы позволяют обнаруживать файлы, зараженные одним из нескольких известных вирусов.

- Программы- доктора , или фаги , восстанавливают зараженные программы убирая из них тело вируса, т.е. программа возвращается в то состояние, в котором она находилась до заражения вирусом.

- Программы- ревизоры сначала запоминают сведения о состоянии программ и системных областей дисков, а затем сравнивают их состояние с исходным. При выявлении несоответствий об этом сообщается пользователю.

- Доктора - ревизоры - это гибриды ревизоров и докторов, т.е. программы, которые не только обнаруживают изменения в файлах и системных областях дисков, но и могут автоматически вернуть их в исходное состояние.

- Программы-фильтры располагаются резидентно в оперативной памяти компьютера, перехватывают те обращения к операционной системе, которые используются вирусами для размножения и нанесения вреда, и сообщают о них пользователю. Пользователь может разрешить или запретить выполнение соответствующей операции.

Ни один тип антивирусных программ по отдельности не дает полной защиты от вирусов. Поэтому наилучшей стратегией защиты от вирусов является многоуровневая защита.

Средствами разведки в защите от вирусов являются программы-детекторы, позволяющие проверять вновь полученное программное обеспечение на наличие вирусов.

На первом уровне защиты находятся резидентные программы для защиты от вируса. Эти программы могут первыми сообщить о вирусной атаке и предотвратить заражение программ и диска.

Второй уровень защиты составляют программы-ревизоры, программы-доктора и доктора-ревизоры. Ревизоры обнаруживают нападение тогда, когда вирус сумел пройти сквозь первый уровень. Программы-доктора применяются для восстановления зараженных программ, если ее копий нет в архиве, но они не всегда лечат правильно. Доктора-ревизоры обнаруживают нападение вируса и лечат зараженные файлы, причем контролируют правильность лечения.

Третий уровень защиты - это средства разграничения доступа. Они не позволяют вирусам и неверно работающим программам, даже если они проникли в компьютер, испортить важные данные.

В резерве находятся архивные копии информации и эталонные диски с программными продуктами. Они позволяют восстановить информацию при ее повреждении на жестком диске.

Среди наиболее распространненых российских антивирусных пакетов следует отметить Kaspersky Antivirus , DrWeb , Adinf . Перечисленные средства могут оказать серьёзную помощь в обнаружении вирусов и восстановлении повреждённых файлов, однако не менее важно и соблюдение сравнительно простых правил антивирусной безопасности.

- Следует избегать пользоваться нелегальными источниками получения программ. Наименее же опасен законный способ покупки фирменных продуктов.

- Осторожно следует относиться к программам, полученным из сети Internet, так как нередки случаи заражения вирусами программ, распространяемых по электронным каналам связи.

- Всякий раз, когда дискета побывала в чужом компьютере, необходимо проверить дискету с помощью одного или двух антивирусных средств.

- Необходимо прислушиваться к информации о вирусных заболеваниях на компьютерах в своем районе проживания или работы и о наиболее радикальных средствах борьбы с ними. Атакам нового вируса в первую очередь подвергаются компьютеры образовательных учреждений.

- При передаче программ или данных на своей дискете её следует обязательно защитить от записи.

Многоуровневая схема защиты данных и ПО с использованием решений по ИТ-безопасности дают возможность снизить риски кибернападений на бизнес до минимума и тем самым исключить непредвиденные затраты на устранение последствий.

Услуга анти-DDoS призвана предотвратить перебои в работе онлайн-сервиса и возникновение простоя по причине кибератак на канал связи или непосредственно на ресурс компании.

План аварийного восстановления данных призван снизить риски, связанные с недоступностью данных компании, приводящих к замедлению бизнес-процессов.

Для снижения риска потери корпоративной информации можно воспользоваться услугой резервного копирования данных и хранения их в облачных сервисах на базе крупных дата-центров.

Обеспечить комфортные условия работы и, следовательно, надежную защиту компании — означает в том числе найти оптимальные IT-решения с учетом особенностей бизнес-сферы клиента.

Что такое информационная безопасность и почему системы ее обеспечения так важны

Так что же такое информационная безопасность? Обычно под ней понимают защищенность информации и всей компании от преднамеренных или случайных действий, приводящих к нанесению ущерба ее владельцам или пользователям. Обеспечение информационной безопасности должно быть направлено прежде всего на предотвращение рисков, а не на ликвидацию их последствий. Именно принятие предупредительных мер по обеспечению конфиденциальности, целостности, а также доступности информации и является наиболее правильным подходом в создании системы информационной безопасности.

Любая утечка информации может привести к серьезным проблемам для компании — от значительных финансовых убытков до полной ликвидации. Конечно, проблема утечек появилась не сегодня, промышленный шпионаж и переманивание квалифицированных специалистов существовали еще и до эпохи компьютеризации. Но именно с появлением ПК и интернета возникли новые приемы незаконного получения информации. Если раньше для этого необходимо было украсть и вынести из фирмы целые кипы бумажных документов, то сейчас огромные объемы важных сведений можно запросто слить на флэшку, помещающуюся в портмоне, отправить по сети, прибегнув к использованию семейства руткитов, троянов, бэкдоров, кейлоггеров и ботнетов, либо просто уничтожить посредством вирусов, устроив диверсию.

Случается и так, что утечка приносит вред компании через несколько месяцев или лет после того, как она произошла, попав в руки конкурентам или журналистам. Именно поэтому защита должна быть комплексной. Не стоит делить информацию на очень важную и менее важную. Все, что касается деятельности компании и не предназначено для опубликования, должно оставаться внутри компании и быть защищено от угроз.

Аналитический центр InfoWatch опубликовал данные по утечке данных в России за 2016 год. Согласно исследованию, СМИ обнародовали 213 случаев утечек информации из российских госорганов и компаний, что составляет 14% от общемирового количества утечек.

Самые частые случаи — это утечка платежной информации и персональных данных — 80%. В 68% случаев виновными оказываются сотрудники организаций, и только в 8% — руководство. По сравнению с 2015 годом количество утечек выросло на 89%. На сегодня Россия занимает второе после США место в списке стран, наиболее сильно страдающих от утечек информации [2] .

Но из-за чего чаще всего возникают угрозы информационной безопасности?

1. Невнимательность и халатность сотрудников. Угрозу информационной безопасности компании, как ни странно, могут представлять вполне лояльные сотрудники и не помышляющие о краже важных данных. Непредумышленный вред конфиденциальным сведениям причиняется по простой халатности или неосведомленности работников. Всегда есть возможность того, что кто-нибудь откроет фишинговое письмо и внедрит вирус с личного ноутбука на сервер компании. Или, например, скопирует файл с конфиденциальными сведениями на планшет, флэшку или КПК для работы в командировке. И ни одна компания не застрахована от пересылки невнимательным сотрудником важных файлов не по тому адресу. В такой ситуации информация оказывается весьма легкой добычей.

2. Использование пиратского ПО. Иногда руководители компаний пытаются сэкономить на покупке лицензионного ПО. Но следует знать, что нелицензионные программы не дают защиты от мошенников, заинтересованных в краже информации с помощью вирусов. Обладатель нелицензионного ПО не получает технической поддержки, своевременных обновлений, предоставляемых компаниями-разработчиками. Вместе с ним он покупает и вирусы, способные нанести вред системе компьютерной безопасности. По данным исследования Microsoft, в 7% изученных нелицензионных программ было найдено специальное программное обеспечение для кражи паролей и персональных данных [3] .

Обычно подобные атаки используются в ходе конкурентной борьбы, шантажа компаний или для отвлечения внимания системных администраторов от неких противоправных действий вроде похищения денежных средств со счетов. По мнению специалистов, именно кражи являются основным мотивом DDoS-атак. Мишенью злоумышленников чаще становятся сайты банков, в половине случаев (49%) были затронуты именно они.

4. Вирусы. Одной из самых опасных на сегодняшний день угроз информационной безопасности являются компьютерные вирусы. Это подтверждается многомиллионным ущербом, который несут компании в результате вирусных атак. В последние годы существенно увеличилась их частота и уровень ущерба. По мнению экспертов, это можно объяснить появлением новых каналов проникновения вирусов. На первом месте по-прежнему остается почта, но, как показывает практика, вирусы способны проникать и через программы обмена сообщениями, такие как ICQ и другие. Увеличилось и количество объектов для возможных вирусных атак. Если раньше атакам подвергались в основном серверы стандартных веб-служб, то сегодня вирусы способны воздействовать и на межсетевые экраны, коммутаторы, мобильные устройства, маршрутизаторы.

В последнее время особенно активны стали так называемые вирусы-шифровальщики. Весной и летом этого года миллионы пользователей пострадали от атак вирусов WannaCry, Petya, Misha. Эпидемии показали, что жертвой вирусной атаки можно стать, даже если не открывать подозрительные письма. По информации Intel вирусом WannaCry заразились 530 тысяч компьютеров, а общий ущерб компаний составил более 1 млрд долларов [5] .

5. Угрозы со стороны совладельцев бизнеса. Именно легальные пользователи — одна из основных причин утечек информации в компаниях. Такие утечки специалисты называют инсайдерскими, а всех инсайдеров условно делят на несколько групп:

6. Законодательные перипетии. Государственные органы в России наделены правом конфисковать в ходе проверок оборудование и носители информации. Поскольку большая часть важных данных компании хранится в электронном виде на серверах, то в случае их изъятия компания на какое-то время просто останавливает свою деятельность. Простои при этом никто не компенсирует, а если проверка затягивается, большие убытки могут привести к прекращению деятельности фирмы. Изъятие оборудования — одна из острейших проблем современного бизнеса, при этом поводом для него может послужить все что угодно — от решения следователя до решения суда в рамках какого-либо уголовного дела.

Хотя количество угроз постоянно растет, появляются все новые и новые вирусы, увеличивается интенсивность и частота DDoS-атак, разработчики средств защиты информации тоже не стоят на месте. На каждую угрозу разрабатывается новое защитное ПО или совершенствуется уже имеющееся. Среди средств информационной защиты можно выделить:

Итак, защита информации должна осуществляться комплексно, сразу по нескольким направлениям. Чем больше методов будет задействовано, тем меньше вероятность возникновения угроз и утечки, тем устойчивее положение компании на рынке.

О выборе эффективных инструментов обеспечения информационной безопасности мы поговорили с Олегом Анатольевичем Наскидаевым, директором по развитию бизнеса компании DEAC, специализирующейся на предоставлении услуг по защите информации.

«Количество и изощренность угроз информационной безопасности ежегодно растет. Несмотря на то, что индустрия услуг по защите информации развивается, злоумышленникам иногда все же удается быть на шаг впереди. И происходит это не потому, что нет эффективных средств защиты или квалифицированных консультантов, способных решить проблему. Скорее, это происходит от того, что руководители компаний не до конца понимают необходимость защиты информационных ресурсов. Недостаточно просто установить антивирусные программы и ограничить доступ к тем или иным данным. Чтобы обеспечить максимальную конфиденциальность информации, придется создать многоуровневую систему ее защиты, и далеко не всегда с этой задачей может справиться собственный IT-отдел фирмы. В таком случае на помощь приходят специализированные компании, профессионально занимающиеся именно защитой информационных ресурсов.

Уже более 15 лет наша компания предлагает комплекс эффективных решений по защите данных. Во-первых, это резервное копирование данных Backup-as-a-Service (BaaS) и их хранение в облаке DEAC на базе одного или нескольких дата-центров. Мы гарантируем полную сохранность информации, а при возникновении у нашего клиента форс-мажорных обстоятельств резервные копии помогут в максимально короткие сроки восстановить жизненно важные для компании данные и избежать убытков.

Во-вторых, высокий уровень защиты данных, расположенных на инфраструктуре DEAC, вне зависимости от их расположения — как в России, так и в Европе — достигается дополнительно при помощи системы защиты от DDoS-атак. Это система, автоматически определяющая и блокирующая все известные виды DDoS-атак. Применение системы гарантирует непрерывность работы сети клиента и обеспечивает быстрое время отклика на запросы реальных пользователей даже непосредственно во время атаки.

ИБ-аутсорсинг

на базе DLP-системы

Д анные в компьютерных системах подвержены риску утраты из-за неисправности или уничтожения оборудования, а также риску хищения. Способы защиты информации включают использование аппаратных средств и устройств, а также внедрение специализированных технических средств и программного обеспечения.

Способы неправомерного доступа к информации

Залогом успешной борьбы с несанкционированным доступом к информации и перехватом данных служит четкое представление о каналах утечки информации.

Интегральные схемы, на которых основана работа компьютеров, создают высокочастотные изменения уровня напряжения и токов. Колебания распространяются по проводам и могут не только трансформироваться в доступную для понимания форму, но и перехватываться специальными устройствами. В компьютер или монитор могут устанавливаться устройства для перехвата информации, которая выводится на монитор или вводится с клавиатуры. Перехват возможен и при передаче информации по внешним каналам связи, например, по телефонной линии.

Методы защиты

На практике используют несколько групп методов защиты, в том числе:

- препятствие на пути предполагаемого похитителя, которое создают физическими и программными средствами;

- управление, или оказание воздействия на элементы защищаемой системы;

- маскировка, или преобразование данных, обычно – криптографическими способами;

- регламентация, или разработка нормативно-правовых актов и набора мер, направленных на то, чтобы побудить пользователей, взаимодействующих с базами данных, к должному поведению;

- принуждение, или создание таких условий, при которых пользователь будет вынужден соблюдать правила обращения с данными;

- побуждение, или создание условий, которые мотивируют пользователей к должному поведению.

Каждый из методов защиты информации реализуется при помощи различных категорий средств. Основные средства – организационные и технические.

Регламент по обеспечению информационной безопасности – внутренний документ организации, который учитывает особенности бизнес-процессов и информационной инфраструктуры, а также архитектуру системы.

Организационные средства защиты информации

Разработка комплекса организационных средств защиты информации должна входить в компетенцию службы безопасности.

Чаще всего специалисты по безопасности:

- разрабатывают внутреннюю документацию, которая устанавливает правила работы с компьютерной техникой и конфиденциальной информацией;

- проводят инструктаж и периодические проверки персонала; инициируют подписание дополнительных соглашений к трудовым договорам, где указана ответственность за разглашение или неправомерное использование сведений, ставших известных по работе;

- разграничивают зоны ответственности, чтобы исключить ситуации, когда массивы наиболее важных данных находятся в распоряжении одного из сотрудников; организуют работу в общих программах документооборота и следят, чтобы критически важные файлы не хранились вне сетевых дисков;

- внедряют программные продукты, которые защищают данные от копирования или уничтожения любым пользователем, в том числе топ-менеджментом организации;

- составляют планы восстановления системы на случай выхода из строя по любым причинам.

Если в компании нет выделенной ИБ-службы, выходом станет приглашение специалиста по безопасности на аутсорсинг. Удаленный сотрудник сможет провести аудит ИТ-инфраструктуры компании и дать рекомендации по ее защите от внешних и внутренних угроз. Также аутсорсинг в ИБ предполагает использование специальных программ для защиты корпоративной информации.

Что такое ИБ-аутсорсинг и как он работает? Читать.

Технические средства защиты информации

Группа технических средств защиты информации совмещает аппаратные и программные средства. Основные:

- резервное копирование и удаленное хранение наиболее важных массивов данных в компьютерной системе – на регулярной основе;

- дублирование и резервирование всех подсистем сетей, которые имеют значение для сохранности данных;

- создание возможности перераспределять ресурсы сети в случаях нарушения работоспособности отдельных элементов;

- обеспечение возможности использовать резервные системы электропитания;

- обеспечение безопасности от пожара или повреждения оборудования водой;

- установка программного обеспечения, которое обеспечивает защиту баз данных и другой информации от несанкционированного доступа.

В комплекс технических мер входят и меры по обеспечению физической недоступности объектов компьютерных сетей, например, такие практические способы, как оборудование помещения камерами и сигнализацией.

Аутентификация и идентификация

Чтобы исключить неправомерный доступ к информации применяют такие способы, как идентификация и аутентификация.

Эти средства направлены на то, чтобы предоставить или, наоборот, запретить допуск к данным. Подлинность, как правила, определяется тремя способами: программой, аппаратом, человеком. При этом объектом аутентификации может быть не только человек, но и техническое средство (компьютер, монитор, носители) или данные. Простейший способ защиты – пароль.

Те, кто стремится к максимальной безопасности при работе с Windows, не должны ограничиваться одним только антивирусным сканером. Следуя нашим советам, вы защитите свой компьютер даже от хитрых хакерских атак.

Антивирус должен быть установлен на каждом ПК с Windows. Долгое время это считалось золотым правилом, однако сегодня эксперты по IT-безопасности спорят об эффективности защитного ПО. Критики утверждают, что антивирусы не всегда защищают, а иногда даже наоборот — из-за небрежной реализации способны образовать бреши в безопасности системы. Разработчики же таких решений противопоставляют данному мнению впечатляющие цифры заблокированных атак, а отделы маркетинга продолжают уверять во всеобъемлющей защите, которую обеспечивают их продукты.

Угроза безопасности: антивирусы

> Что говорят критики Нынешний спор об антивирусных сканерах спровоцировал бывший разработчик Firefox Роберт О’Каллахан. Он утверждает: антивирусы угрожают безопасности Windows и должны быть удалены. Единственное исключение — Защитник Windows от Microsoft.

> Что говорят разработчики Создатели антивирусов, в том числе Kaspersky Lab, в качестве аргумента приводят впечатляющие цифры. Так, в 2016 году ПО из этой лаборатории зарегистрировало и предотвратило около 760 миллионов интернет-атак на компьютеры пользователей.

> Что думает CHIP Антивирусы не должны считаться ни пережитком, ни панацеей. Они всего лишь кирпичик в здании безопасности. Мы рекомендуем использовать компактные антивирусы. Но не стоит сильно заморачиваться: Защитник Windows вполне подойдет. Вы можете использовать даже простые сканеры сторонних разработчиков.

10 советов для большей безопасности

В случае с программами ситуация затрудняется, поскольку далеко не все из них так же легко обновить, как Firefox и Chrome, в которые встроена функция автоматического апдейта. Утилита SUMo (Software Update Monitor) поддержит вас в решении этой задачи и сообщит о наличии обновлений. Родственная программа DUMo (Driver Update Monitor) выполнит ту же работу для драйверов. Оба бесплатных помощника, однако, лишь информируют вас о новых версиях — загружать их и устанавливать вам придется самостоятельно.

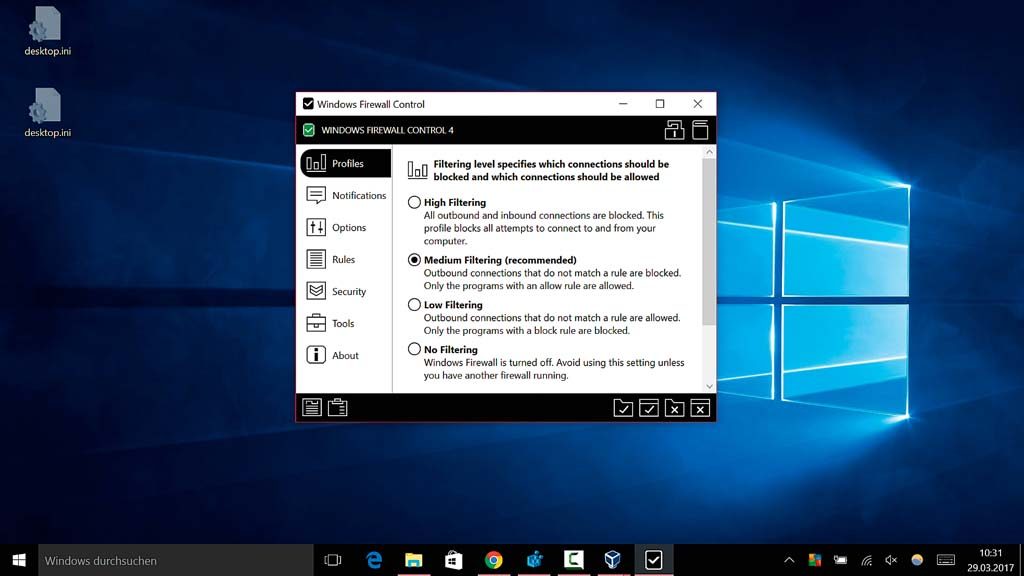

Встроенный в Windows брандмауэр хорошо справляется со своей работой и надежно блокирует все входящие запросы. Однако он способен на большее — его потенциал не исчерпывается конфигурацией по умолчанию: все установленные программы имеют право без спроса открывать порты в брандмауере. Бесплатная утилита Windows Firewall Control даст вам в руки больше функций.

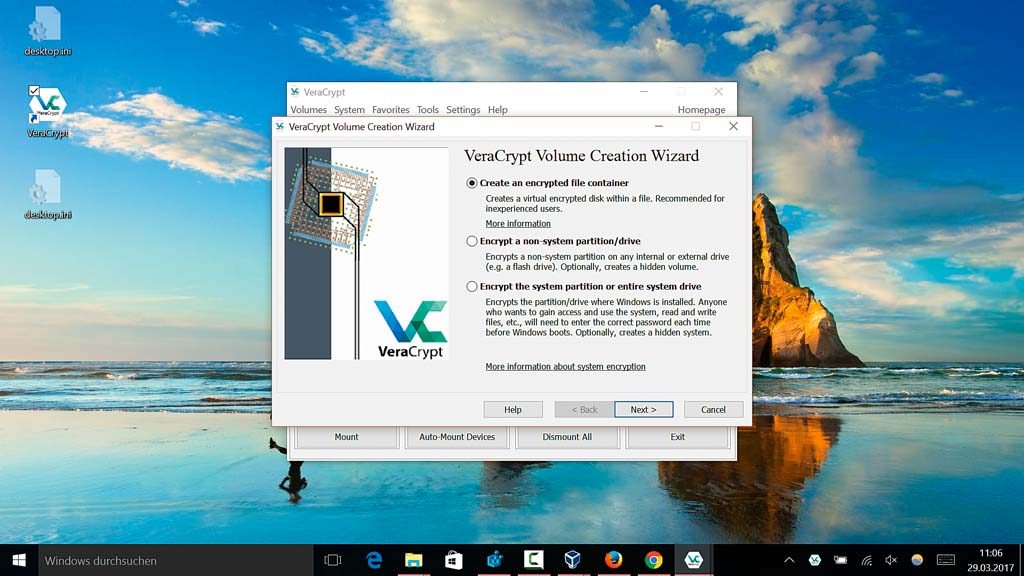

Вы можете существенно усилить защиту персональных данных их шифрованием. Даже если ваша информация попадет в чужие руки, хорошее кодирование хакеру снять не удастся, во всяком случае не сразу. В профессиональных версиях Windows уже предусмотрена утилита BitLocker, настраиваемая через Панель управления.

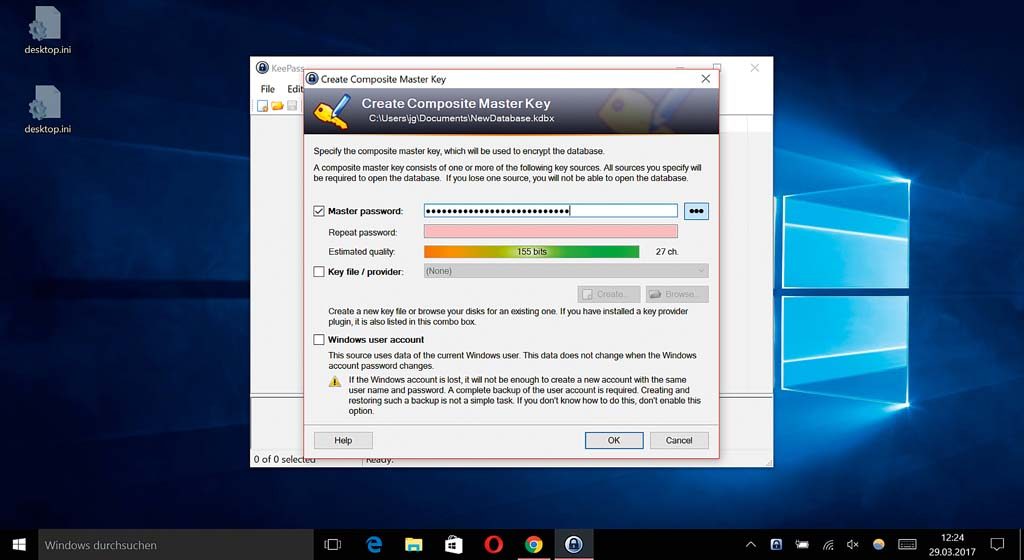

Каждый пароль должен использоваться только один раз, а также содержать специальные знаки, цифры, заглавные и прописные буквы. И еще быть максимально длинным — лучше всего из десяти и более символов. Принцип безопасности, обеспечиваемой паролем, сегодня достиг своих пределов, поскольку пользователям приходится слишком многое помнить. Следовательно, там, где это возможно, следует заменять такую защиту на другие способы. Возьмем, к примеру, вход в Windows: если у вас есть камера с поддержкой технологии Windows Hello, используйте для авторизации метод распознавания лиц. Для остальных кодов рекомендуем обратиться к менеджерам паролей, таким как KeePass, которые следует защитить мощным мастер-паролем.

Спасательный круг: бэкап

> Бэкапы крайне важны Резервное копирование оправдывает

себя не только после заражения вирусом. Оно отлично зарекомендовало себя и при возникновении проблем с аппаратным обеспечением. Наш совет: единожды сделайте копию всей Windows, а затем дополнительно и регулярно — бэкапы всех важных данных.

> Защита файлов True Image и платная версия Macrium Reflect способны сделать копии определенных файлов и папок. Бесплатной альтернативой для архивирования важной информации станет программа Personal Backup.

В последнее время проблема безопасности информации, хранящейся в базе данных предприятия, становится все острее и острее. Речь идет о той наиболее ценной информации, которая скрыта от всеобщих глаз.

Специалисты в области обеспечения безопасности информации различают два типа потенциальных угроз: внешние и внутренние. Подобные угрозы можно нейтрализовать с помощью новейшего программного обеспечения для управления информацией. Система обеспечивает защиту от различных внешних угроз (Трояны, вирусы, шпионы и т.д.), также от их воздействия на процессы и работу системы. Вдобавок ко всем этим угрозам существуют и внутренние угрозы, которые также могут застать защиту врасплох и делают информацию уязвимой.

Какие внутренние угрозы существуют и как можно защититься от них? Опасность заключена в самих служащих компании, которые имеют свободный доступ к ценной информации, ни антивирус, ни firewall, ни даже фильтр электронных сообщений не способны защитить от них. Иногда утечка информации происходит даже не по вине директора или служащего, а из-за программного обеспечения или, правильнее сказать, из-за его отсутствия. Наиболее частая причина, связанная с нарушением безопасности хранения информации, это тщательно спланированное похищение данных лицами имеющих доступ к ней. Поводом того, что кто-либо из сотрудников украдет информацию с целью передачи ее конкурентам или полного ее удаления, может служить конфликт с администрацией, мелкое недовольство зарплатой и т.д.

Сегодня на рынке есть огромный выбор специальных приложений созданных специально для решения проблем с безопасностью информации. Производители создают подобные программы не только для обеспечения безопасности данных, но и для защиты от целого комплекса угроз.

Создавая программы, производители пытаются вложить в них как можно больше функций, для того чтобы можно было их использовать для большего количества задач. Сегодня даже операционные системы содержат функции по обеспечению безопасности для повышения уровня защиты информации. Но говорить о подобной универсальности не возможно когда речь заходит об очень важной и ценной информации. Универсальная система безопасности становится абсолютно бесполезной в корпоративной системе, где вся опасность исходит от сотрудников, то есть от авторизованных пользователей.

Поэтому многие руководители, которые хотят обеспечить полную безопасность важным данным предпочитают использовать не встроенные в операционную систему программы для защиты, а устанавливаемые отдельно.

На рынке наблюдается быстрый рост спроса на инструменты по обеспечению безопасности и крупномасштабные системы мониторинга для защиты от внутренних угроз. Все они созданы для обеспечения полного контроля и следовательно полной защиты информации.

Один из таких инструментов который уже успел стать достаточно популярным на рынке это программа от компании SearchInform Technologies, достаточно известного производителя поисковых текстовых движков называемых SearchInform.

Конечно же, почти невозможно совсем искоренить всю проблему доступа к информации с целью похищения, но все же решение найденное компанией SearchInform Technologies позволит вам контролировать весь этот процесс с самого начала. Первая стадия защиты

лежит на сервере безопасности, который позволяет пользователю работать с компьютером и с конфиденциальной информацией доступной по локальной сети, тем самым снижается риск несанкционированного доступа и кражи информации. SearchInform Security Server способен в режиме реального времени отслеживать все операции производимые пользователями.

Фактически система, основанная на поисковых технологиях, выведет ее на более высокий уровень. Вся информация в локальной сети становится индексированной и ею можно воспользоваться быстрее. К тому же сам поиск основан не только на имени файла, но также на его содержимом. Поисковый движок, используемый в сервере безопасности SearchInform, обладает такими же свойствами что и корпоративная поисковая система SearchInform. Быстрое индексирование, поддержка более 60 видов форматов файлов, корректная работа с базой данных, кэширование системы и это только краткий список достоинств этой программы.

Поисковые модули позволят вам управлять поиском информации в данных, полученных от компьютеров соединенных к локальной сети используя список ключевых слов, фраз или даже выписки из текстов. Информацию, которую вы получите включающую в себя новые, измененные или удаленные файлы, содержащие ключевые слова, система оповещения сработает и отправит эти результаты службе безопасности по почте или любым другим способом доступным пользователю.

Как и в случае с использованием SearchInform Security Server, вся информация индексируется и хранится некоторый период времени на сервере и остается доступной при поиске текста все это время. Система оповещения срабатывает тогда когда некоторые ключевые слова или фраза всплывают в результате поиска, в этом случае информация посылается в систему безопасности. Контроль над электронной почтой осуществляется приложением SearchInform Mail Sniffer. Оно перехватывает весь почтовый трафик на уровне протокола, и поэтому почти нет разницы, как точно было отправлено сообщение. Полный поиск информации, по словам распространяется не только на текст сообщения, но и на данные, прикрепленные к нему. Например, вы сможете отследить когда, как и кто из ваших сотрудников попытался отправить конфиденциальную информацию конкурентам.

Кроме этого данное приложение, обладающее очень мощным движком и богатой функциональностью, станет для вас поистине незаменимым инструментом в работе с электронными почтовыми ящиками.

В заключении следует отметить, что программы для обеспечения безопасности от SearchInform позволят вам защитить конфиденциальную информацию от утечки. Системы безопасности от этого производителя основаны на использовании новых подходов в решении подобных проблем.

Читайте также: