Как избавиться от вирусов на хостинге

Сегодня хакеры всего мира ведут успешную работу по взламыванию всевозможных веб-сайтов. Эта проблема достигла большого уровня опасности, поэтому в данной статье поговорим о действиях, которые надо предпринимать в том случае, если Ваш интернет-ресурс на Wordpress, Joomla, Datalife или другом популярном движке оказался уже взломанным.

Причины взлома

Прежде всего, необходимо понять причины, по которым взламываются сайты. Любой интернет-ресурс (популярный или не очень, новый или старый, приносящий большую или маленькую прибыль) может принести взломщику потенциальную пользу, поскольку взломанные сайты могут служить для:

- рассылки спама;

- посылки посетителей ресурса на другие сайты (к примеру, для фишинга);

- распространения вирусов на компьютеры пользователей и кражи их данных;

- атак на сайты других владельцев;

Признаки взлома

Вначале взлом можно и не заметить, так как на первый взгляд все сайты будут нормально функционировать. Поэтому необходимо научиться его определять. Наиболее явным признаком взлома является то, что на месте сайта появляется изображение со взломом. Есть и другие признаки, среди которых:

При наличии выше приведенных признаков у Вашего сайта, можно с определенной долей уверенности делать вывод, что он взломан. Чаще всего ломаются такие популярные движки, как Wordpress, Joomla, Datalife и прочие. Необходимо сразу отметить бесполезность устранения локальных последствий взлома, а именно – удаления чужеродного файла в корневой директории, удаление вставки iframe из шаблона, удаление нового кода из .htaccess.

Ведь после того, как вы все это удалите, оно в течение нескольких часов появится снова. Владельцы сайты начинают обвинять во всем хостеров, хотя, как правило, последние тут вовсе и не причем. Злоумышленник автоматически получает все необходимые данные к повторному доступу на сайт, если на аккаунте остается хотя бы один зловредный файл. Ниже мы расскажем о том, что надо сделать, чтобы полностью избавиться от вируса.

Последствия взлома

Негативные последствия от нежелания действовать могут быть самыми разными, а именно:

- бан поисковыми системами;

- снижение уровня посещаемости;

- получение жалоб на вас в органы (при перенаправлении на мошеннический сайт);

- блокировка хостинга (при спамах аккаунта или нападении его на другие сайты).

Естественно, что Вам это не надо. Поэтому постарайтесь быстрее решить данную проблему, организовав своевременную чистку аккаунта.

Что же делать?

Сложность проведения очистки аккаунта заключается в необходимости полного удаления всех зловредных файлов и чужеродных кодов. Поскольку при удалении только одного из них злоумышленник и далее сможет свободно входить на Ваш сайт.

Прекрасно, если при этом Вы будете иметь здоровый бекап, на котором отсутствуют следы взлома. Ведь при одинаковой последовательности шагов бекап облегчает Вашу работу.

Шаг 1. Сохранение необходимой информации.

Прежде всего, следует сохранить базу данных. Заразить вирусом ее невозможно (исключением является такая мелочь, как вставка кода в новости, что в принципе делается очень редко). Проверьте, чтобы в папках uploads и images отсутствовали исполняемые файлы php и другого типа.

Все остальные файлы в этих папках сохраните. Однако помните, что шансы у вируса опять попасть на Ваш сайт тем большие, чем больше данных вы сохраните. Поэтому сохраняйте все по минимуму. Использовать можете свой здоровый бекап, если он Вас полностью устраивает.

Шаг 2. Глобальная очистка активного хост-аккаунта.

Далее необходимо все удалить. Напишите хостеру о своем желании привести аккаунт в первоначальное состояние, поскольку после обычного удаления файлов из папки с сайтом их можно забыть в другом месте, что приведет к бессмысленности всей проделанной работы.

Шаг 3. Восстановление.

При наличии бекапа, закачайте его. А после этого обновите до самой свежей версии дистрибутив движка.

При отсутствии бекапа необходимо закачать последнюю версию дистрибутива с официального сайта движка. Закачать нужно также шаблон, базу и каждый сохраненный файл, предварительно проверив все это в ручном режиме и с помощью антивируса.

Шаг 4. Защитные меры.

Одним из самых важных по значимости является последний этап, цель которого состоит в том, чтобы избежать повторного взлома. Для достижения этой цели необходимо:

1. Поставить на админскую часть сложный пароль. Помните, что тысячи паролей ежедневно взламываются обычным брутфорсом по словарю.

2. Обновить движок до свежей версии, и впоследствии делать это регулярно. Знайте, что программное обеспечение с открытым исходным кодом очень часто ломается, а одним из предназначений обновлений как раз и является регулярное заделывание дыр.

3. Поищите в поисковике защитные плагины и поставьте их. Конкретные советовать не будем, каждый движок имеет свои плагины, с помощью которых можно обезопасить сайт.

P.S.

Ваш сайт, который был однажды взломан, теперь находится в группе риска, поэтому нужно прикладывать максимум усилий для его защиты. Если хотите надолго попрощаться с проблемами, постарайтесь сделать все так, как нужно!

Обратившись к консультантам нашей технической поддержки, Вы сможете получить ответы на возникшие у Вас вопросы. Также мы порекомендуем Вам специалистов по лечению Ваших интернет-ресурсов от разнообразных вирусов.

Предлагаем небольшой лайфхак по безопасности сайтов на Wordpress. Как одна из самых популярных CMS в мире, она подвержена большому количеству хакерских атак, взломов и троянов. Надеемся, предложенное решение проблемы с вирусами на Wordpress Вам поможет. Более того, решение можно использовать и для других систем. Единственное исключение — предложенные модули и плагины по безопасности WP сайта. Мы не будем говорить о смене паролей и других элементарных вещах. Основной акцент на поиске зараженных файлов и предотвращении заражения сайта в будущем.

Если Ваш сайт внешне не изменился, сраницы открываются все так же быстро — это не значит, что сайт не взломан.

С момента взлома сайта до очевидных свидетельств взлома может пройти от нескольких недель до пары месяцев.

Как понять, что сайт взломан?

Есть очень много сервисов и программ, которые проверяют сайты и отдельные файлы на вирусы. Идем с наименее сложных до более точных способов:

Еще один момент. Компании, которые предоставляют хостинг могут только указать на зараженные файлыы или наличие вирусов. Они не будут сами лечить Ваш сайт и востанавливать удаленные/поврежденные файлы.

5. Просмотреть файлы сайта вручную. Если вы видите странные файлы, это первый признак того, что сайт взломан. Примеры таких файлов в WordPress:

Способ непростой, и требует понимания файловой структуры WordPress. При этом, это довольно действенно и позволяет устранить вирус или его последствия. Например, довольно часто наблюдаются лишние папки в корне сайта:

Еще одна особенность зараженного сайта — в обычных файлах можно найти конструкции следующего характера:

Подобные фрагменты кода легко обнаружить в index.php, wp-config.php, header.php и так далее. Три безобидные строчки подключают на ваш сайт, а точнее — все страницы сайта вредоносный файл в виде скрипта или иконки сайта! Да, именно .ico файл может быть зараженным. Эта уязвимость называется WordPress SoakSoak Favicon Backdoor. И многие сайты были взломанны именно из-за нее. Она распространяется в установочных архивах плагинов и создает в самых разных папках сайта файлы иконок favicon_****.ico. Вместо **** могут быть любые символы и цифры.

Использование терминала (SSH) для поиска уязвимостей

Самым действенным является проверка кода сайта на содержание условно опасных конструкций. Именно в этом нам помогает SSH доступ к сайту и знание консольных команд Linux. Даный способ сработает, если вы знаете зараженные файлы и можете посмотреть их код. Это нужно для того, чтобы обозначить уникальные фрагменты или идинтификаторы переменных. Так как CMS WordPress написана на PHP, нужно хотя бы базовое знание языка и понимание синтаксиса.

В преведенном выше примере рекомендую искать код используя следующую команду:

Это команда выведет список всех файлов, которые содержат фрагмент кода @include «\. Таким же образом можно искать и другие фрагменты кода, например:

Плагины безопасности сайта для WordPress

Мы протестировали свыше десяти различных плагинов для безопасности сайта на WordPress. Несколько наблюдений:

- Бесплатная версия Wordfence Security не решает проблему с вредоносными .ico файлами.

- Мало пользы принес WordPress File Monitor, так как его функционал легко заменяется комплексными плагинами по безопасности.

- Наиболее функциональным, на наш взгляд, оказался All In One WP Security.

У плагина есть метрика безопасности. Изначально, она ровна 0 и в процессе настройки плагина ее нужно увеличить. Вот так выглядит дашборд плагина:

Алгоритм действий по повышению безопасности сайта:

- заменяем имя пользователя admin на другое, менее распространенное и более уникальное;

- защищаем авторизацию (несуществующий пользователь, ограничение попыток, блокировка по IP). В целях безопасности залогиненого пользователя без активных действий, через час после авторизации будет выбрасывать с системы;

- имзеняем префикс таблиц базы данных. Вместо wp_ устанавливаем что-то более безопасное;

- включаем файрволл, ограничиваем доступ к XML-RPC и всем .log файлам. Защищаемся от просмотра директорий, XSS-атак и HTTP-трассировки;

- меняем адрес для входа в админ-панель. Вместо /wp-admin ставим что-то запоминающееся, но не очевидное (admin, administrator, backoffice и .т.д не используем). Капчу не включаем, но если понадобиться — плагин позволяет это сделать;

- есть утилита для отслеживания изменений в файлах с автооповещением и настраиваемой частотой сканирования. Сканирование вредоносных программ (malware) отсутствует, потому не ожидайте, что плагин сам укажет все файлы, которые содержат вирус;

- плагин рекомендует настроить права на файлы и папки, что поможет еще больше обезопасить сайт.

Сразу после изменений имеем картину:

При этом, использованы около половины самых очевидных и простых функций плагина.

Еще один довольно популярный плагин для обеспечения безопасности. Среди явных преимуществ следует выделить следующее:

- детальные логи пользователей и статистика вызовов Iframe и Javascript;

- мониторинг сайта в списках вирусных баз Google, Yandex, SpamHaus и так далее;

- выдает рекомендации по настройке Apache;

- сканер показывает Scheduled Tasks, которые выполняются системой автоматически. Иногда, можно найти много интересного;

- функциональная и очень настраиваемая система уведомлений;

- из минусов — Website Firewall Protection это платна услуга.

Это далеко не все плагины, которые были нами протестированы и опробваны. Возможно, эта статья будет дополнена и улучшена со временем. Старайтесть не подвергать свои сайты опасности.

You are using an outdated browser. Please upgrade your browser.

By signing up, you agree to our Terms of Service and Privacy Policy.

В мире существует даже рейтинг по странам, сайты которых наиболее зараженные вирусами: Китай (40,9 %), США (33,9 %), Россия (6,8 %), Германия (3,8 %), Украина (2,2 %), Турция (1,4 %), Великобритания (1,2 %), Польша (0,8 %), Нидерланды (0,7 %), Италия (0,6 %).

Признаки зараженного сайта:

- страница сайта перестала отображаться, нет никакого сообщения об ошибке;

- при заходе на ресурс срабатывает антивирусное программное обеспечение;

- вместо нужной страницы сайта отображается совсем другая (не с Вашего ресурса);

- поисковик Google выдаёт предупреждение об опасном сайте, а браузер FireFox показывает красную страницу предупреждения;

- другие странные и не свойственные Вашему сайту элементы, которые появились сами по себе.

Для начала ознакомимся с видами вирусов и целями взлома сайтов. Ресурсы взламываются по разным причинам:

- размещение фишинговых страниц.Данный вид сайтов создают для получения данных пользователей, к примеру паролей, номеров карт. Фишинговые страницы полностью копируют оригинальный сайт, чаще всего страдают сайты банков, соц.сетей, почтовых служб. Что такое интернет-фишинг?

- для рассылки спама с Вашего сайта, на который загружают специальный скрипт. Что такое почтовый спам и зачем с ним бороться подробнее .

- для распространения вирусов: на ваш ресурс добавляются файлы с вирусами, которые потом скачивают пользователи сайта. Как проверить сайт на вирусы?

- реклама с помощью редиректа: чтобы не ставить прямой линк на свой ресурс в рассылке, заливают на взломанные сайты файлы и ставят ссылки на них. Эти файлы, в свою очередь, делают редирект на сайт, который проводит такую “рекламную кампанию”. В письме линк ведет на ваш сайт, а попадают посетители на ресурс нечестного “рекламодателя”.

- для размещения рекламы: обычные файлы загружают на сайт и рекламируют с помощью спамных сообщений. Данный метод чаще всего применяют продавцы препаратов для похудения и сайты адалт тематики.

- для разных видов вредоносной активности. К примеру, для создания ботов для спама в комментариях, на форумах, брутфорса (подбор пароля путем перебора) и DDOS атак.

Данные виды вирусов на первый взгляд могут показаться безобидными для собственника сайта. Но рано или поздно такая вредоносная активность приведет к превышению нагрузки из-за такой активности, блокировкой Вашей почты из-за рассылки спама, блокировкой сайта браузером или хостинг-провайдером из-за фишинга или вредоносного программного обеспечения.

Давайте теперь подробно разберемся как происходит заражение Вашего сайта. Прежде всего нужно выделить три пути заражения: взлом по протоколу FTP, взлом с использованием уязвимостей сайта и установка уже зараженных расширений, программ и тп.

Взлом по протоколу FTP – осуществляют с применением брутфорса. То есть с помощью метода перебора подбирают пароли доступа. В свою очередь, если кто-то посторонний имеет доступ к файловой системе, он может загрузить и сделать что угодно. Совет: регулярно проверяйте логи сайта на наличие постороннего входа с неизвестных IP адресов. Меняйте пароли, если возникли подозрения, блокируйте вход с других IP и регулярно проверяйте сайт с помощью антивируса.

Взлом при котором используют уязвимости сайта – каждая CMS имеет уязвимости для злоумышленного взлома. Такие популярные системы управления сайтами как Joomla, WordPress, Drupal чаще всего страдают от взломов. Большую проблему имеют именно компоненты, модули, плагины, темы. Для того, чтобы этих проблем не возникало, веб-разработчики должны следить за всеми обновлениями систем и вовремя закрывать уязвимости.

Установление уже зараженных программ – из-за невнимательности или неопытности пользователи часто скачивают уже зараженные расширения и устанавливают их на свой сайт. Поэтому главный совет: совершайте скачивания только с проверенных источников, с официальных сайтов и тп. Так Вы обезопасите свой сайт от вирусов.

Как находить вирусные заражения на Вашем сайте?

В первую очередь, это антивирусная проверка. Но не стоит надеяться, что такая программа вылечит ваш сайт от всех “недуг”. Ни один антивирус пока что не находит 100% вирусов, поэтому следует запастись терпением. Можно сделать проверку с помощью хостинг-провайдера, сканировать антивирусом Вашего персонального компьютера, воспользоваться сторонними сервисами. Многие веб-разработчики относятся к проверкам антивирусом скептически, но стоит попробовать все варианты, если Ваш проект под угрозой.

Анализ логов сервера. Особое внимание стоит уделить POST запросам. Его используют для выявления следующих проблем: php shell, скрипты для рассылки спама и фишинг. Для того, чтобы выявить подозрительную активность, достаточно только посмотреть логи.

Поиск вручную нужно проводить, если Вы имеете хотя бы какие-то минимальные знания. Те, кто взламывают сайты, чаще всего не очень оригинальны, поэтому вредоносные файлы называют безобразными именами, к примеру, HkyKkkl.hejr. Заметить подобные файлы не трудно, их нужно сразу же удалить.

После того, как Вы очистили свой ресурс от вредоносных файлов, следует сменить пароли на все SSH- и FTP-серверы сайта. Также поменять пароли на всех сервисах, которые имеют отношение к работе сайта (базы данных MySQL и других, phpmyadmin и другим менеджерам управления базами данных, панели управления сайтом cpanel и им подобным, “админке” CMS сайта).

Главный совет, который обезопасит Ваш сайт от взлома – это надежный пароль и отсутствие уязвимостей. Также не забывайте делать бэкапы сайтов, чтобы в случае серьёзного взлома, Вы всегда смогли восстановить свой ресурс с резервной копии. Зачем делать бэкап? Виды резервного копирования тут .

Надеемся данная статья была полезна и желаем Вам чтобы Ваши сайты никогда и никто не взламывал!

Каковы причины заражения сайтов?

Основная причина заражения сайтов - это желание заработать за чужой счет. Схема обычно выглядит так: пользователь, зашедший на зараженный сайт, принудительно перенаправляется на сторонний ресурс, не имеющий к исходному никакого отношения (например, на платник партнерской программы). Злоумышленник получает деньги за трафик, перенаправляемый со взломанных сайтов.

Некоторые сайты взламываются ради распространения среди пользователей классических вирусов и формирования ботнетов. Как правило, такие сайты блокируются поисковыми системами, и пользователи при обращении к подобным ресурсам видят предупреждение о том, что сайт заражен. Популярные поисковые системы предоставляют сервис почтовых извещений о заражении ваших сайтов: webmaster.yandex.ru, google.com/webmasters.

Что делать при заражении или взломе сайта? Кто виноват?

Если ваш сайт заражен, не стоит паниковать и мучать своего хостера гневными обвинениями. В 90% случаев хостер к этой проблеме не имеет никакого отношения.

Но всё-таки можно уточнить у своего провайдера, имеет ли проблема массовый характер, или возникла только на вашем сайте. Если сайт размещен на shared-хостинге с общим IP-адресом, можно найти сайты соседей, например с помощью сервиса xseo.in, и проверить, заражены ли они.

Если проблема затронула только ваши сайты, нужно исследовать, при каких обстоятельствах возникла проблема, и начать ее решение самостоятельно. Самые частые способы заражения сайта - похищение пароля FTP-доступа к хостингу с компьютера веб-мастера с помощью кейлоггера, из менеджера паролей или из взломанного почтового ящика, а также использование уязвимостей популярных систем управления сайтом (CMS) и скриптов.

Первым делом стоит обновить антивирус и выполнить полную проверку собственного компьютера на вирусы. Бесплатные программы HiJackThis, Dr.Web CureIt!, AVZ помогут найти даже ту заразу, которая не была обнаружена обычным антивирусом.

После сканирования (и лечения, если требуется) смените пароли доступа к электронной почте, аккаунту на хостинге, и удалите все сохраненные пароли из браузеров и FTP-клиентов.

Загрузите резервную копию зараженного сайта на собственный компьютер, и проверьте ее антивирусом и упомянутыми выше утилитами - иногда даже такая простая мера находит источник проблемы.

Полезным является бесплатный скрипт AI-Bolit. Он умеет искать вирусы, редиректы на сторонние сайты, дорвеи код ссылочных бирж, директории, открытые на запись для всех и др. После проверки скрипт выведет список подозрений на вредоносные включения, которые можно будет проверить и устранить вручную, отредактировав исходные коды файлов сайта.

Если сайт построен на популярной CMS (особенно DLE, Wordpress и Joomla), то возможно злоумышленник воспользовался ее уязвимостью. Это значит, что нужно обновить CMS и ее модули до последних стабильных версий из официальных источников, отключить неиспользуемые или подозрительные модули, закрыть доступ к административным частям сайта с помощью .htpasswd (или с помощью панели управления хостингом), а также периодически проводить аудит безопасности сайта и менять административные пароли.

Обязательно нужно проверить логи доступа к веб-серверу на предмет посторонних запросов.

Также нужно проверить временные директории CMS, и директории, в которые разрешена загрузка файлов (tmp, cache, images, uploads, user_files и так далее) на предмет посторонних файлов, а также попросить хостера проверить общую временную директорию сервера (обычно это /tmp).

Как удалить вредоносные включения?

Для удаления вредоносных включений удобно использовать возможности консоли сервера (доступ по SSH). Большинство хостинг-провайдеров предоставляет данную возможность по умолчанию или же по обоснованному запросу.

Допустим, мы знаем, что заражены все .js файлы, и у нас есть фрагмент вредоносного кода. Значит, нужно найти все .js файлы и вырезать вредоносный код. Сделать это можно с помощью следующей несложной команды, запустить которую нужно из текущей директории сайта:

find ./ -name '*.js' -exec sed -ie 's|вредоносный_код||g' <> \;

Команда выполняет поиск всех js-файлов, и для каждого найденного файла с помощью утилиты sed заменяет вредоносный код на пустое место. Обратите внимание, что при указании вредоносного кода нужно экранировать специальные символы (`

Если Вы читаете этот текст, то значит, многих из вас волнует вопрос лечения сайтов от вирусов. Наверняка вы уже сталкивались с ситуацией, когда хостинг-компания блокирует ваш сайт из-за подозрения на вирусную активность или поисковики google и yndex вдруг посчитали ваш сайт вредоносным. Перед вами возник вопрос: Что делать? В этой статье мы попытаемся на него ответить.

И так, у Вас два выбора доверить лечение вашего сайта профессионалам или попытаться лечить сайт собственными силами. Первый вариант самый простой и экономит ваше время, второй – требует от Вас определенных знаний и навыков в области написания кода в частности PHP и JavaScript. Также от Вас требуется владение определенными навыками в сайтостроении, требуется хорошо ориентироваться в структуре сайта, знать для чего и зачем нужны те или иные файлы и папки и как в целом работает сайт.

Если вы решили пойти по первому пути, то вы можете оформить заявку, ниже на бесплатный аудит вашего сайта, после которого вы получите отчет об отсутствии/наличии вредоносных скриптов на вашем сайте.

Если вы все же решили попробовать свои силы и самостоятельно избавиться от вирусов на вашем сайте, то мы постараемся помочь вам и в этом. Ниже описаны шаги, которые вам необходимо сделать, для того чтобы очистить ваш сайт от вирусов.

Шаг 1. Подготовительный.

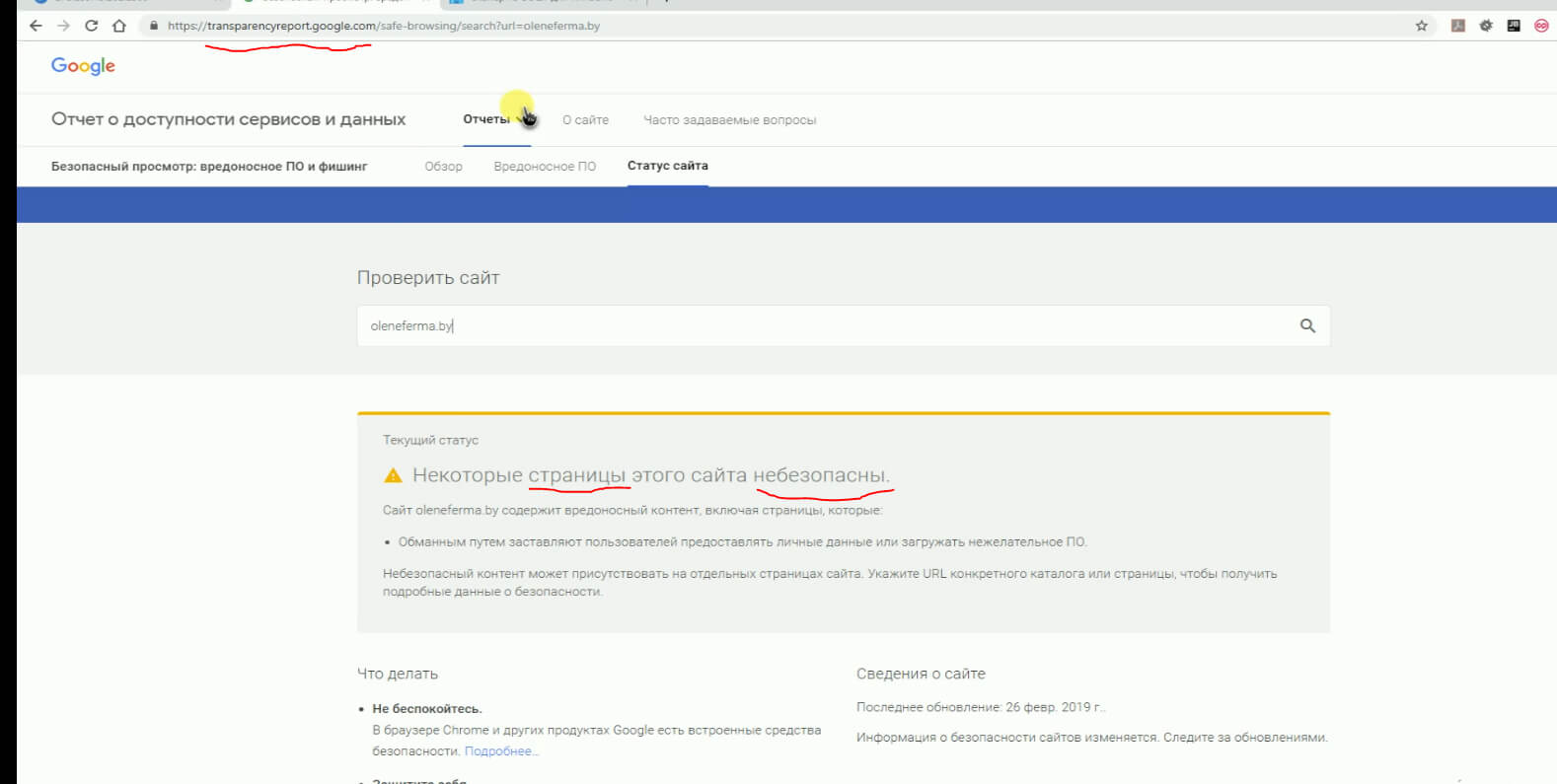

У google есть сервис transparencyreport.google.com/safe-browsing/search где вы можете проверить есть ли вашем сайте небезопасный контент, если такой контент обнаружен, и вы увидели такую картинку:

, то делаем следующее:

- скачивает и распаковываем на диск программу AI-Bolit с официального сайта revisium.com/ai/

- скачиваем по ftp или через хостинг-панель содержимое вашего сайта.

- распаковываем содержимое вашего сайта в папку aibolit/site/ на вашем компьютере

Если у вас включен антивирус на компьютере, то возможно он на данном этапе уже отловит парочку-другую вредоносных скриптов, но этого для лечения сайта все равно не достаточно.

- так же вам понадобиться текстовый редактор для кода sublime или notepad++, я лично пользуюсь phpstorm.

Шаг 2. Приступаем к поиску вирусов на вашем сайте.

Запускаем AI-Bolit для сканирования вашего сайта, который уже предварительно вы загрузили на первом шаге в папку /site. Есть два варианта: 1. обыкновенный – нажимаем start.bat. 2. параноик – нажимаем start_paranoic.bat. Мы выбираем второй вариант.

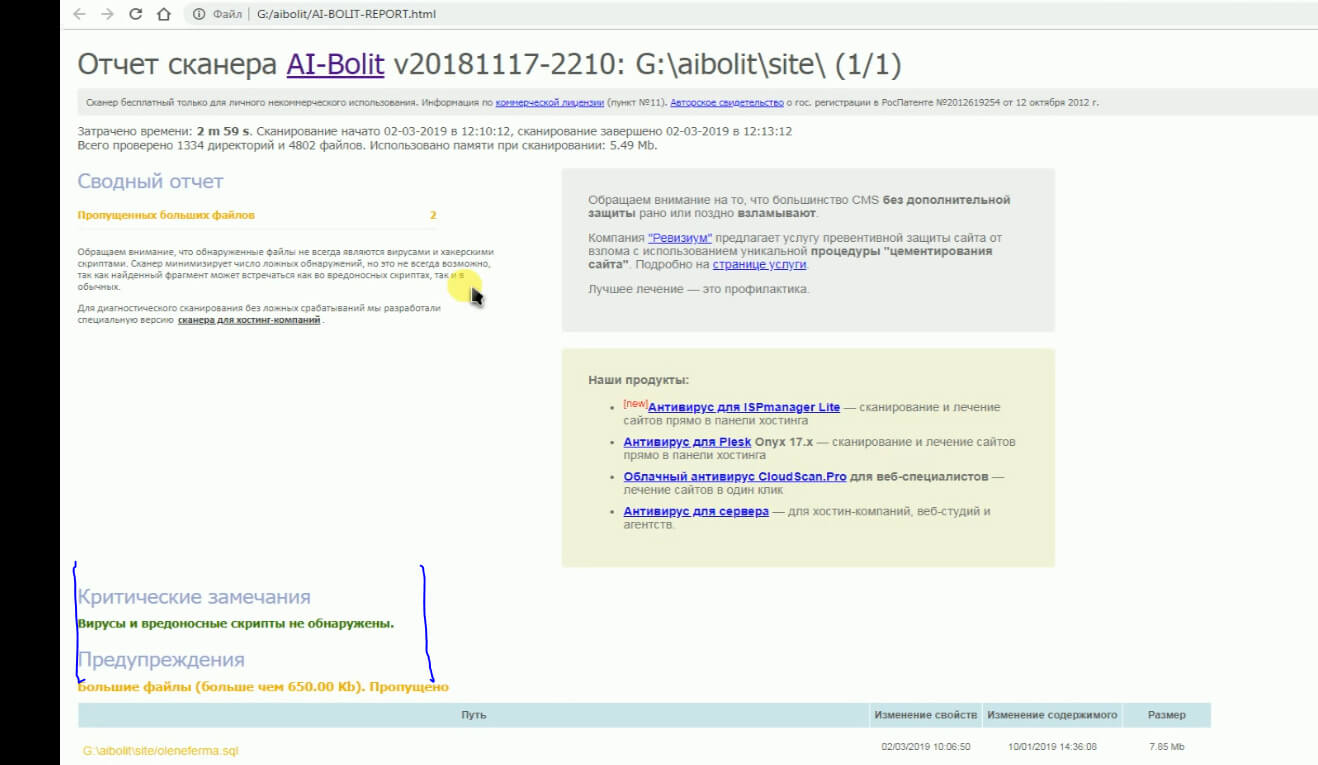

После того как AI-Bolit отработает в папке aibolit/ появится файл AI-BOLIT-REPORT.html с отчетом о наличии или отсутствия вирусов на вашем сайте.

После этого можно приступать к лечению.

Шаг 3. Поиск и удаление вредоносных скриптов с сайта.

Анализируя результат сканирования мы видим, что AI-Bolit указывает нам на потенциально опасные файлы в которых может содержаться вирус.

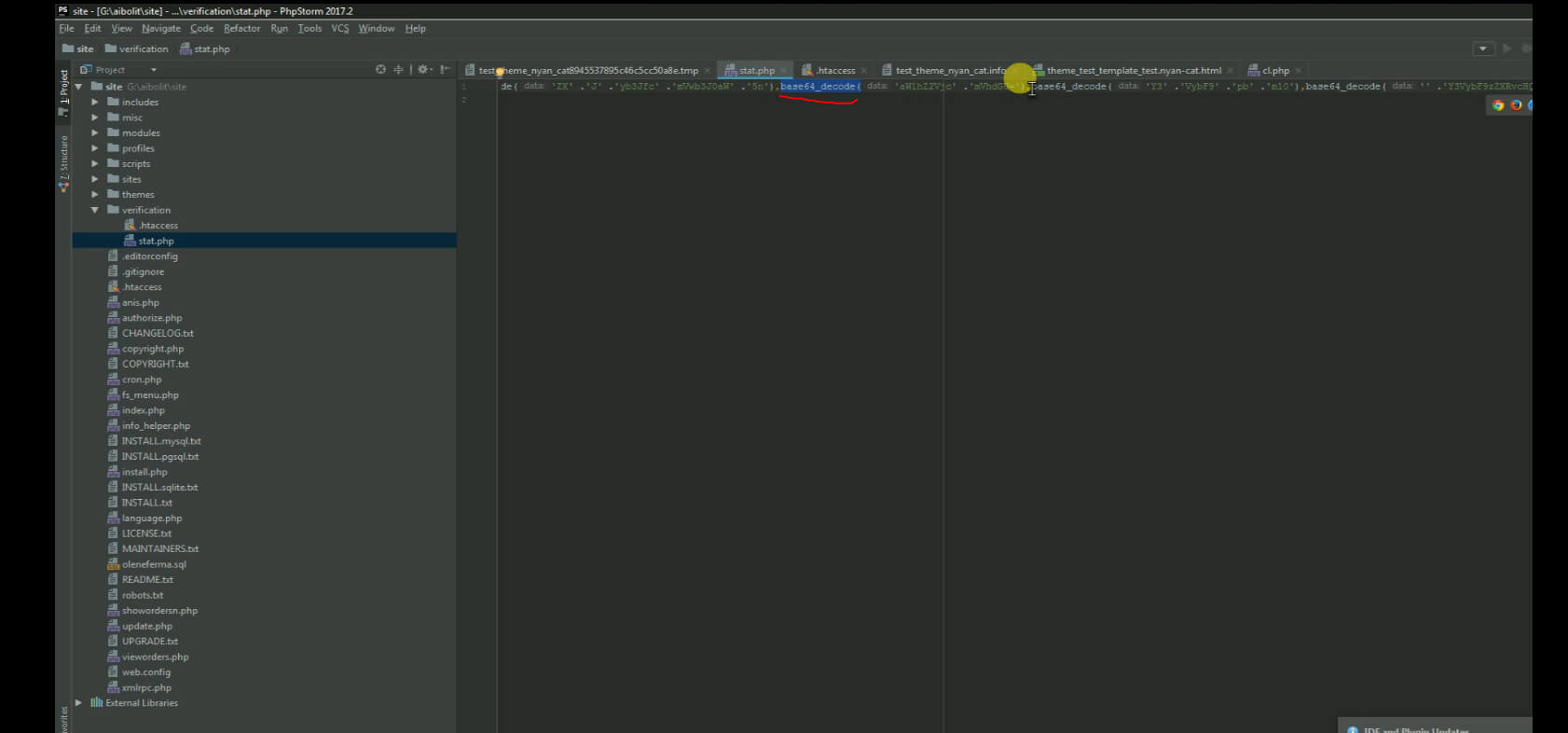

Находим эти файлы в нашем текстовом редакторе и сморим код.

Исходя из своего опыта, скажу вам сразу, что это вирус. Есть несколько основных правил которым придерживаются все разработчики CMS систем. Одно из них - название переменных должны быть понятны и читабельны по написанию. Также написание кода должно соответствовать стандарту PSR. Чего мы тут не видим. Поэтому смело можно удалять такой код – это вирус. Смотрим дальше…

На изображении выше мы видим что этот скрипт дает права всем на изменение файла .htaccess, в котором хранятся все настройки вашего сервера. Таким образом имея доступ к файлу .htaccess злоумышленник может делать с вашим сервером практически все что захочет. Этот скрипт – это вирус. Мы также удаляем его.

Находим следующий файл с такой записью:

Во-первых код написан в одну длинную строку, что противоречит стандарту PSR. Во-вторых применение bsase64_decode указывает в 99% случаев, что перед нами вирус.

Этот скрипт мы также удаляем.

Ниже приведен еще один пример вируса. Файл index.php, для чего он нужен сайту? Когда на сервер приходит запрос в поисках вашего сайта, этот файл является своеобразной точкой входа на ваш сайт. Т.е. именно с этого файла начинают выполняться скрипты которые разработчики применяли в вашем сайте. Что мы видим на изображении внизу?

В этом файле злоумышленник, во-первых, вставил html код-ссылку на посторонний ресурс. Во-вторых, php-код который расположен внизу ссылки также является вирусом, он оправляет запросы на другие ресурсы. Удалив полностью этот файл вы однозначно поломаете свой сайт, т.к. не будет точки входа, о который было написано выше. Поэтому чистка этого файла должна делаться осторожно, со знанием и пониманием дела, что удаляете и для чего.

Ниже еще один пример вирусного кода. Этот скрипт делает рассылку по электронной почте. К проверяемому сайту эта рассылка не имеет никого отношения. Его также можно смело удалить – это вирус.

После того как мы провели анализ сканирования AI-Bolit и вычистили свой сайт от вирусов. Мы повторно запускаем проверку в программе aibolit и ждем результата.

Если вы видите у себя отчет похожий на этот, поздравляем, ваш сайт очищен от вирусов. Теперь вы можете заново загрузить его к себе на сервер, предварительно удалив старую версию. После чего вы можете проверить работоспособность вашего сайта в браузере. Если вы все сделали правильно и при чистке не удалили ничего лишнего, то ваш сайт должен быть в работоспособном состоянии. Пройдет время поисковые сиситемы его заново проиндексируют и исключат из списка опасных сайтов.

Надеюсь данная статья помогла вам справиться с Вашей проблемой.

Никакой владелец сайта не захочет, чтобы траффик с его сайта уходил через редирект к неизвестным сайтам - это неинтересно как клиентам, подрывает доверие покупателей и вызывает санкции поисковых систем и антивирусов.

В данной статье я рассмотрю основные варианты встраивания вирусных редиректов.

Внимание! Удаляя редирект, Вы удаляете лишь следстствие, для того, чтобы ситуация не повторилась, Вам стоит искать причину попадания вирусов на сайт!

Кроме этого, вредоносные редиректы плохо детектируются сканерами и антивирусами, что зачастую приходится искать вручную источник зла.

В первую очередь ищем вставки кода в файлы .htaccess, особенно в корне сайта

Все что связано с Rewrite стоит проверить, куда перенаправляет.

Ниже я приведу пару вредоносных вставок - которые создают дорвеи и тысячи страниц в поиске, так называемый японский спам (сео-спам, страницы с иероглифами - тут много названий):

Если увидите что-то подобное - смело можно удалять, если сомневаетесь, какие строки можно оставить, то возьмите стандартный файл вашей CMS - там не будет находиться вирус!

Обычно редиректы прописывают для запросов с мобильных и планшетов:

android|plucker|pocket|psp|symbian|treo|vodafone|wap и другие вариации мобильных заголовков

как и для переходов с поисковых систем:

Если этот пункт не помог, то стоит обратить внимание на код страницы - порой часто редирект добавляют через Javascript

Чтобы избавиться от вредоносного кода может понадобиться массовая замена всех .js файлов.

Обязательно проверяйте индексные файлы и папку шаблона - это излюбленные места хакеров для вирусов. Особенно тщательно пройдитесь по файлам index.php, footer.php, head.php, header.php - в последнее время популярно стало размещать сами вирусы не в них, а в виде ссылок. Поэтому внимательно проверяйте, какие файлы подгружаются посредством команд include и require.

Самые изощренные вставки делаются уже в подгружаемые модули, плагины и компоненты. Это могут быть как отдельно внедренные модули (особенно если была взломана админка), так и просто вставки зашифрованного кода в файлы известных и популярных расширений.

К примеру, в последнее время встречаю не один сайт на джумле ( в частности на Joomla 2.5), где по пути includes/inc.class.php находится сам вирус, а в файл application.php в этой же папке вставлена следующая строка

Обычно параллельно с этим libraries/joomla/appplication находится вирус редиректа с именем joomla-app.php

не подскажите что это за папка

вот полный путь до папки

в файле .htaccess

order deny,allow

deny from all

в файле .htaccess.backup

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ - [L]

RewriteCond %

RewriteCond %

RewriteRule . /index.php [L]

order allow,deny

deny from all

в файле index.html

там пусто никаких записей нет

Подскажите пожалуйста если можно, что еще можно было бы поставить с связке с

All In One WP Security

какой нибудь сканер, если были изменения в файлах и автоматически сканировал сайт, буквально все что бы можно было бы обезопасить сайт?

Сделать такую связку чтобы они не конфликтовали между собой

Начала заниматься с вордпресс совсем недавно, и как этот движок самый распространенны й то ломают его часто, хотелось бы как сказать во все оружие встретить если что

Вроде бесплатных много есть плагинов, но не ставить же все подряд, чтобы конфликта не было

Если есть мысль было бы хорошо

Насчет крона это не про меня, не настолько понимаю

В любом случае спасибо что подсказали

Добрый день всем.

Пишу из за того что не знаю что уже делать. у меня на сайтах укакой то вирус который делает редирект с них. только в том случае если человек перрвый раз переходит из поисковиков путем нажатия на ссылку ведущую на мой сайт.

- Дело в том что эта "зараза" распростроняетс я и на поддомене.

Мы уже все снесли, все конструкторы и установили сайты заново, чистые аккуратно и без вируса, становится понятно что дело не в сайтах, не в их коде, Свои пк Ноутбук проверены разными антивирусами, но все ровно идет редирект, мы выходили специально даже от друзей, где они вообще ни имею отношения к нашим сайтам, но и там все происходит как на ролике выше. остается только один голый домен. помогите пожалуйста решить эту проблему, у меня весь трафик уходит налево, да ладно если бы просто уходил, так он ведет на проверенны лохотрон, люди страдают.

и так на всех моих сайтах и их поддоменах.

Я точно знаю что дело не в сайтах и не моих ПК.

Дело в самих доменах. Помогите прошу люди решить эту задачу.

Читайте также: