Как искать вирус в кодах

Пользователи сайта Quora поделились своими примерами, что могут сделать 10 строк кода. Самые интересные ответы - в нашем материале.

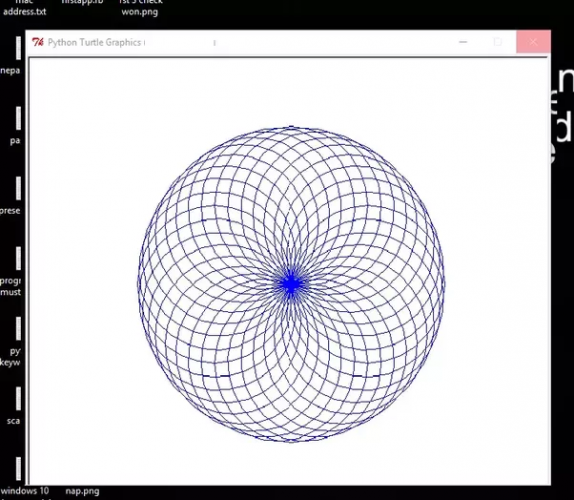

Это 3D шар?

Два года назад я интересовался взломом Wifi через интернет. Я узнал о брутфорс-взломах. Поскольку большинство непальцев использовало там номер мобильного телефона в качестве пароля от сети wifi (возможно, это не все, но очень многие делали это), мне пришлось создать файл, содержащий мобильные номера от 9840000000 до 9850000000. Я даже не имел представления о Wordlist с Crunch. Я знал только Python. Поэтому я использовал его для создания огромных чисел. Это была одна из самых крутых вещей, которые я когда-либо делал.

Мне на ум приходят несколько классных кодов. Все это командные файлы, так что вам надо будет скопировать их в Блокнот и сохранить с разрешением ‘.bat’.

- Падающий зеленый код:

В этом коде нет особого смысла. Просто он круто выглядит.

- Моя любимая шалость с использованием пакета:

Это НЕ вирусный файл. Он только делает так, что кажется, будто кто-то заразил ваш компьютер вирусом. Но все в порядке.

Этот код немного длиннее 10 строк, но все же он того стоит:

Последняя строка – лучшая часть этого кода. Она вырубит компьютер за 15 секунд, до ужаса испугав пользователя.

Поддельное поле сообщения об ошибке:

Это не командный файл. Это файл vbs. Его необходимо занести в блокнот и сохранить как 'name.vbs'

Введите код в Блокноте:

Вместо “YOUR MESSAGE HERE” вы можете ввести любой текст, который хотите видеть в сообщении об ошибке (обратите внимание, что сообщение должно находиться в двойных кавычках).

Коды для 'Button':

- 0 — OK

- 1 — OK и Отмена

- 2 — Прервать, Попробовать снова и Игнорировать

- 3 — Да, Нет и Отмена

- 4 — Да и Нет

- 5 — Попробовать снова и Отменить

- 0 — Нет значка

- 16 — Значок критической ошибки

- 32 — Значок со знаком вопроса

- 48 — Значок-предупреждение

- 64 — Значок-информация

Самым крутым, что можно сделать с помощью всего 10 (или, возможно, 15) строк кода, было бы вывести из строя сеть компьютерного центра моего университета. Подходит только для Windows!

Ответ прост: у меня уже были серьезные проблемы из-за этого, и (хоть мне удалось выпутаться) я не хотел бы влипнуть снова.

Кроме того, я не собираюсь делиться фрагментами кода, поскольку распространять такой опасный код было бы неправильно. И все же я сделаю пару намеков.

- Создайте командный файл, чтобы вывести из строя компьютер. С помощью Google вы легко найдете код для этих целей. Он едва ли займет 5 строк.

- Скопируйте и вставьте файл в необходимые папки и убедитесь, что он открывается при запуске (каждый раз, когда компьютер загружается). В зависимости от версии Windows вам потребуется выполнить разные шаги. Возможно, придется немного покопаться, чтобы найти нужное расположение. На это уйдет еще 1 строка кода.

- Скопируйте и замените файл с тем же расположением на всех компьютерах сети. Этот этап самый сложный. Вы точно можете найти информацию на этот счет в интернете, но надо знать, где искать. А это знают только специалисты по безопасности. Мне как раз помог один из них. 2 строки, чтобы получить доступ к сети. 2 строки, чтобы миновать (не взломать) защиту паролем (если таковая имеется). 1 строка, чтобы скопировать файл в необходимую папку. 1 строка, чтобы перезапустить все системы сети. Как только все три шага проделаны, все системы (которые уже были ВКЛЮЧЕНЫ) начнут перезагружаться, а командный файл, который автоматически откроется при запуске, выведет из строя все компьютеры сети.

Единственный способ все это исправить – это:

- снова заменить все файлы оригинальными. (Это возможно, только если понимаешь, какого черта происходит с системой, чего технари в моем университете не понимали)

- переустановить Windows на всех системах сети.

Это все способы, известные мне. Разумеется, существуют и другие, но повторюсь, я еще не профессионал, я только учусь.

Я написал этот код в 10 строк в программе для моделирования 3D-изображений OpenSCAD:

Он создает сферу, которая находится в полом кубе. Это изображение не только выглядит хорошо – две строки кода, которые сглаживают основу сферы, означают, что оно также доступно для 3D-печати.

Чем больше труда и ресурсов вы вкладываете в свой интернет-проект, тем большую отдачу он дает. Это касается и повышения дохода с рекламы или продажи ссылок и привлечения большего числа посетителей. Но иногда даже отлично созданный сайт с удобным и понятным дизайном может вылететь из поисковой выдачи. Вебмастера в таком случае могут растеряться и упрекать во всех проблемах конкурентов или злой рок. Но обычно причина намного проще – на проекте появились вирусы.

В этом материале попытаемся разобраться, как именно на сайт попадают вирусы и различное ПО, которое помечается как опасное. А так же рассмотрим несколько вариантов для защиты портала от такого рода неприятностей.

Как вирусы попадают на сайт

В отличие от возможных причин для заражения компьютера, у сайта путей проникновения вируса не так много.

- Уязвимость плагинов, CMS, серверов и других технических средств, за счет которых существует ресурс.

- Взлом. В этом случае сайт могут взломать как по чьей-то просьбе, так и в результате обнаружения незаинтересованным злоумышленником уязвимости в вашем ресурсе.

- Самая частая причина заражения сайта – это наличие вирусов на компьютере и передача их при загрузке файлов.

Как проверить сайт на вирусы

Не проводя различные проверки, можно заметить, что сайт подвергся заражению или на него загружено вредоносное ПО. Обычно это проявляется следующими факторами:

Зачем это нужно злоумышленникам

Вот список самых популярных причин, по которым ваш сайт подвергается взлому.

- Мошенники могут получить доступ к файловой системе сервера и размещать там необходимые ему файлы.

- Для того чтобы понизить позиции вашего сайта и выкинуть его из поисковой выдачи.

- Для использования почтового сервера сайта для рассылки спама или вредоносных программ. В результате адрес сайта может быть внесен в список спамеров, и подписчики не будут получать от вас письма.

- В результате взлома вашего ресурса, другой проект может подняться в выдаче.

- Для того чтобы направить посетителей сайта на страницы другого сайта. В некоторых случаях для этого настраивают редиректы или создают сеть дорвеев.

- Для того, чтобы заразить пользователей, пришедших на ваш сайт.

- Чтобы заразить сайты, которые расположены на том же сервере, что и ваш.

- Кража данных, денежных средств, базы данных и т.д.

Проверка сайта на вирусы: варианты диагностики

Выполнить проверку сайта на вирусы можно, используя несколько различных способов. Антивирусные сканеры онлайн – это один из самых быстрых вариантов проверки, но результаты обычно бывают поверхностными и неточными. Хотя если возникло подозрение на взлом ресурса, то начать стоит именно с этой проверки.

Если по результатам онлайн сканирования у вас была обнаружена угроза, необходимо проводить более тщательное исследование всех файлов на проекте.

Проверить сайт на вирусы онлайн

Количество сервисов для проверки сайта на вирусы онлайн, довольно много. Ниже будут рассмотрены самые популярные и эффективные из них.

2ip – это русскоязычный сервис с простым интерфейсом, который позволяет просканировать как весь интернет-портал, так и его отдельные страницы. Сам анализ не отнимает много времени и проходит в течение 5-10 секунд. В некоторых случаях Iframe вставки на страницах сайта, могут быть приняты за вирус, хотя на деле они не являются проблемой.

Virustotal – довольно популярный среди вебмастеров сервис для проверки сайтов. Проверка производится с использованием более 60 антивирусов. К сожалению, проект доступен только на английском языке. Для проверки достаточно вбить свой адрес и запустить анализ.

Dr. Web – для проверки сайтов данный портал использует собственные базы. В результате проверки пользователь получит отчет, где будут указаны данные о возможном перенаправлении, наличии вредоносных объектов и ПО. Если будут обнаружены файлы, которые требуют внимания, они будут выведены в результатах проверки.

Secbot – сервис на русском языке, который позволяет проверить сайт с использованием 20 различных антивирусов. При желании можно воспользоваться платными услугами по удалению вредоносного кода.

Virusdesk Kaspersky – позволяет проанализировать ссылки на ресурсе и проверит сайт с базой подозрительных проектов.

ReScan – с помощью данного анализатора можно полностью проверить все файлы своего сайта на возможное заражение. Он позволяет определить наличие зашифрованных скриптов и скрытых редиректов. Также оценивает контент и ищет спамные ссылки, проверяет на наличие сайта в черных списках различных антивирусов. Сама процедура анализа проводится бесплатно, а вот для лечения сайта можно воспользоваться услугами программистов.

Проверка сайта на вирусы на ПК

Самым эффективным способом для проверки сайта на вирусов, является сканирование файлов с помощью специальной программы, которую предварительно устанавливают на компьютер. Чтобы произвести данную процедуру необходимо скачать свежий антивирус с актуальными базами данных.

Скачайте все файлы вашего сайта в отдельную папку и запустите процедуру проверки. Если вы подозреваете, что сайт заражен, то лучше не открывать данные файлы.

Когда угрозы будут обнаружены, останется заменить файлы чистыми из резервной копии. Хотя не все используют копии, поэтому можно самостоятельно очистить код, предварительно сохранив исходные файлы.

- Скрипты, которые подгружаются автоматически;

- Различные дополнения, скачанные извне;

- Видео, изображении и прочие объекты, загруженные на сайт;

- Редиректы на страницы других сайтов;

- Скрипты и фреймы;

- Файлы, которые были изменены в предполагаемый момент заражения сайта.

В первую очередь стоит проанализировать файлы, и только потом проводить их замену или удаление. Если вы сомневаетесь в собственных силах, лучше обратиться к специалистам.

После того, как проведена проверка не забудьте изменить пароль от хостинга, базы данных и админки.

Дополнительно стоит отметить два сервиса, которые наиболее востребованы среди вебмастеров.

Viruside – платный сервис, который дает возможность комплексно защищать веб-ресурс от заражения. Автоматически проводит сканирование файлов и удаляет вирусы.

Айболит – очень легкий и удобный скрипт, с помощью которого можно проверить файлы своего сайта на вирусы и уязвимости. Работает с любыми CMS и ОС. Сервис можно использовать бесплатно в личных целях.

Самым популярным способом для заражения веб-ресурса является наличие вредоносных программ на компьютере, с которого вы управляете ресурсом. Именно поэтому следует соблюдать простые рекомендации:

- Необходимо установить хороший антивирус, который позволит искать возможные следы взлома и защищать проект.

- Необходимо проводить обновление своей CMS, а так же установленных плагинов и модулей. Когда не выполняется обновление, файл может быть скомпилирован, и он станет добычей для хакеров.

- Логи ошибок удалять не нужно до тех пор, пока они не потеряют актуальность.

- Используйте для входа на сайт SSH или SFTP протоколы, которые имеют максимальный уровень безопасности.

- Хранить пароли от своего веб-ресурса нужно на отдельном файле. Не стоит сохранять их в браузерах. Используйте только длинные и сложные пароли, которые тяжело подобрать.

- Установите на компьютер антивирус и поддерживайте его базы в актуальном состоянии. Не переходите по неизвестным ссылкам и проверяйте свой ПК на вирусы.

Евгений Каспеpский

Интеркомпьютер N6/1990, стр. 46-48 (Советы вирусолога)

ISSN 0236-2554

1990

Рассматриваются ситуации, с которыми может столкнуться пользователь в том случае, если его компьютер поражен вирусом, но ни одна из известных ему антивирусных программ не дала положительного результата. Где и как искать вирус? Какие при этом необходимы инструментальные средства и какими методами следует пользоваться?

Как известно, вирусы делятся на резидентные и нерезидентные. Встречавшиеся мне до сих пор резидентные вирусы отличались гораздо большим коварством и изощренностью, чем нерезидентные. Поэтому для начала рассмотрим простейший случай: поражение компьютера неизвестным пользователю нерезидентным вирусом. Такой вирус активизируется при запуске какой-либо инфицированной программы, пытается заразить другие файлы, а затем передает управление программе-носителю и в дальнейшем (в отличие от резидентных вирусов) не будет мешать ее работе. Для обнаружения такого вируса необходимо побайтно сравнить дистрибутивные копии с используемыми программами (упоминание о важности хранения таких копий уже стало банальностью) . В настоящее время разработано достаточно много утилит для побайтного сравнения файлов, самая простейшая из них - COMP - содержится в DOS.

Существуют специальные утилиты, которые не только сравнивают содержимое файлов и их параметры (длину, атрибуты, время последней модификации), но и сообщают о наличии в разных файлах одинаковых повторяющихся участков кода или проверяют файлы на наличие "подозрительных" команд (например, утилита Mask Locator, разработанная А. Шеховцовым). Такие утилиты очень удобны, но иногда начинают "ругаться" на широко распространенные упаковщики ЕХЕ-файлов и некоторые файлы DOS, к тому же они плохо обнаруживают вирусы, часть кода которых зашифрована.

Для обнаружения результатов действия вируса рекомендуется запустить одну из резидентных антивирусных программ-мониторов и следить за ее сообщениями о "подозрительных" действиях программ (запись в COM- или EXE-файлы, запись на диск по абсолютному адресу и т.п.). Существуют антивирусные программы-мониторы, которые не только перехватывают такие действия, но и сообщают адрес, откуда поступил "подозрительный" вызов (к таким мониторам относятся ANTIKOR.ЕХЕ, -D.COM, DEFENSE.ЕХЕ). Обнаружив подобное сообщение, следует выяснить от какой программы оно поступило, и проанализировать ее коды с помощью резидентного дизассемблера (например, Quaid Analyrer, -D3.COM и др.)

Рассмотренные методы подходят для обнаружения большинства как резидентных, так и нерезидентных вирусов, однако не срабатывают, если вирус выполнен по технологии "СТЕЛС" (Stealth) что делает бесполезным использование как утилит сравнения файлов, так и резидентных программ-мониторов.

Если в компьютере обнаружены следы деятельности вируса, но видимых изменений в файлах и системных секторах дисков не наблюдается, то вполне возможно, что компьютер поражен одним из СТЕЛС-вирусов. В этом случае следует осуществить "холодную" перезагрузку DOS (с помощью клавиши Reset) с заведомо чистой от вирусов дискеты, содержащей резервную копию DOS, и действовать как и при поражении нерезидентным вирусом. Однако иногда зто нежелательно, а часто и невозможно (известны, например, случаи покупки новых компьютеров, зараженных вирусом). Тогда придется обнаружить и нейтрализовать резидентную часть вируса, выполненную по технологии "СТЕЛС".

Возникает вопрос: где в памяти и как искать вирус или его резидентную часть? Существует несколько способов инфицирования памяти:

-

Проникновение вируса в таблицу векторов прерываний.

Лучший способ обнаружить такой вирус состоит в том, чтобы просмотреть карту распределения памяти, которая отображает список резидентных программ (пример такой карты приведен в табл. 1). Подробная карта памяти сообщает информацию о всех блоках, на которые разбита память: адрес блока управления памятью - MCB (Memory Control Block), имя программы-владельца блока, адрес префикса ее программного сегмента - PSP (Program Segment Prefix) и список перехватываемых блоком векторов прерываний.

При наличии вируса в таблице векторов прерываний утилиты, отображающие карту распределения памяти (например, MAPMEM.COM, MFT.COM, -D.COM и др.), начинают "шуметь" (см. табл. 2).

Другой, более надежный, но требующий высокой квалификации вирусолога способ, - просмотреть таблицу векторов с помощью дизассемблера. Если при этом будут обнаружены коды какой-то программы - код вируса (или участок кода) найден.

- в произвольный системный драйвер,

- в системный буфер,

- в другие рабочие области DOS (например, в область системного стека или в свободные места таблиц DOS и BIOS).

Мне известен единственный способ инфицирования вирусом произвольного системного драйвера: прикрепление тела вируса к файлу, содержащему драйвер, и модификация заголовка поражаемого драйвера. В этом случае вирус можно обнаружить при просмотре карты распределения памяти, содержащей список системных драйверов. Если при этом в списке присутствует драйвер, не описанный в файле CONFIG.SYS, то он и может оказаться вирусом.

Вирус, встраивающийся в системный буфер, должен уменьшать общее число буферов, в противном случае он будет уничтожен последующими операциями считывания с диска. Достаточно несложно написать программу, которая подсчитывает число буферов, реально присутствующих в системе, и сравнивает полученный результат со значением команды BUFFERS, расположенной в файле CONFIG.SYS (если команда BUFFERS отсутствует, то со значением, устанавливаемым DOS по умолчанию). Подобная проверка прекрасно работает в моей антивирусной программе -V.EXE (практически 100%-ное обнаружение вируса).

Существует достаточно способов внедрения вируса в системные таблицы или область системного стека DOS. Однако реализация этих способов потребует от автора вируса досконального знания различных версий DOS. К тому же свободного места в DOS не так уж много, и поэтому написание полноценного СТЕЛС-вируса такого типа маловероятно (вирусы, написанные без использования технологии СТЕЛС, можно обнаружить одним из описанных выше способов). Если же все-таки подобный вирус появится, то обнаружить его код можно дизассемблированием участков DOS, "подозрительных" на наличие кода вируса.

Таблица 1. Карта распределения незараженной памяти

| Адрес блока MCB | Адрес PSP | Размер блока MCB (Кб) | Имя программы владельца блока MCB | Номера векторов прерываний |

|---|---|---|---|---|

| 0E9A | 0E9B | 3,2 | COMMAND.COM | 22,24,2E |

| 0F6E | 0F6F | 0,04 | блок свободен | |

| 0F72 | 0E9B | 0,15 | COMMAND.COM | |

| 0F7D | 0F85 | 23 | -D.COM | 10,1B,1C,23,26,27,28,2F,40,EF,FF |

| 1545 | 1546 | 0,10 | блок свободен | |

| 154D | 154E | 3,9 | PLUCK.COM | 09,13,16,21 |

| 1648 | 0E9B | 549,3 | COMMAND.COM | 30,EE,F2,F3,F4,F5,F6,F7,F8,FE |

Таблица 2. Карта распределения паямяти при проникновении вируса в таюлицу векторов прерываний

| Адрес блока MCB | Адрес PSP | Размер блока MCB (Кб) | Имя программы владельца блока MCB | Номера векторов прерываний | ||

|---|---|---|---|---|---|---|

| 0E9A | 0E9B | 3,2 | COMMAND.COM | 22,24,2E,EB | ||

| 0F6E | 0F6F | 0,04 | блок свободен | |||

| 0F72 | 0E9B | 0,15 | COMMAND.COM | |||

| 0F7D | 0F85 | 23 | -D.COM | 10,1B,1C,23,26,27,28,2F,40,CA,D3 | ||

| 1546 | 1547 | 0,10 | блок свободен | |||

| 154E | 154F | 3,9 | PLUCK.COM | 09,13,16,91 | ||

| 164C | 0E9B | 549,3 | COMMAND.COM |

|

СТЕЛС-вирусы: невидимка в компьютере

В последнее время зафиксированы вирусные атаки так называемых СТЕЛС-вирусов. Эти вирусы представляют собой весбма совершенные программы, которые перехватывают обращения DOS к пораженным файлам или секторам дисков и "подставляют" вместо себя незараженные участки кода. Кроме этого такие вирусы при обращении к файлам используют достаточно оригинальные алгоритмы, позволяющие "обманывать" резидентные антивирусные программы-мониторы.

Один из представителей СТЕЛС-вирусов - вирус "4096". Он перехватывает прерывание int 21h, обрабатывает 20 (!) его функций (FindFirst, FindNext, Read, Write, Lseek, Open, Create, Close, Exec, и т.д.) и хорошо маскируется. При обращении DOS к зараженному файлу вирус подставляет его первоначальную длину и время модификации, а при чтении этого файла или при загрузке его в память исправляет считанную с диска информацию таким образом, что файл будет представлен в незараженном виде. При записи в файл новой информации вирус "лечит" его (так как в этом случае возможно уничтожение части кода вируса), а затем заражает снова. При этом вирус обращается в DOS "напрямую", обходя практически все известные мне антивирусные программы-мониторы.

Таблица 3. Карта распределения памяти при проникновении вируса в область прикладных программ

| Адрес блока MCB | Адрес PSP | Размер блока MCB (Кб) | Имя программы владельца блока MCB | Номера векторов прерываний |

|---|---|---|---|---|

| 0E9A | 0E9B | 3,2 | COMMAND.COM | 22,24,2E |

| 0F6E | 0F6F | 0,04 | блок свободен | |

| 0F72 | 0E9B | 0,15 | COMMAND.COM | |

| 10D1 | 10DA | 23 | -D.COM | 10,1B,23,26,27,28,2F,40 |

| 17AF | 17B0 | 1,7 | ? | 08 ** |

| 1820 | 0E9B | 539,3 | COMMAND.COM | 30,31 |

| 9F04 | 0000 | 3,9 | ? | 1C,21 * |

* Обнаружен вирус "Yankee Doodle"

** Обнаружен вирус "Jerusalem"

- Проникновение вируса в область прикладных программ:

- в виде отдельной резидентной программы или отдельного блока MCB;

- внутри или "приклеевшись" к какой-либо резидентной программе.

Если вирус внедряется в область памяти, отведенную для прикладных программ, в виде нового блока, т.е. создавая для себя собственный блок MCB, или отдельной резидентной программы, то его можно обнаружить при просмотре подробной карты распределения памяти, отображающей адреса всех блоков MCB. Обычно такой вирус выглядит как отдельный блок памяти (табл. 3), не имеющий имени и перехватывающий один или несколько векторов прерываний (например, int 8h, int 13h, int 1Ch или int 21h).

Вирус может "приклеиться" к программам, которые резидентно размещены в памяти. При этом обнаружить его сложнее - нужно знать реальную длину программ, размещенных в памяти, и список прерываний, которые они перехватывают. Следует отметить, что у вируса, использующего такой способ внедрения, возникают неприятности, так как отличить исполняемую нерезидентную программу от резидентной невозможно, поэтому такой вирус, скорее всего, окажется "маложивущим".

Проникновение вируса за границу памяти, выделенной под DOS.

Все загрузочные и некоторые файловые вирусы располагаются за пределами памяти, выделенной для DOS, уменьшая значение слова, расположенного по адресу [0040:0013]. Обнаружить такие вирусы очень просто: достаточно узнать емкость оперативной памяти и сравнить ее с реальной. Если вместо 640 или 512 Кбайт система сообщит меньшее значение, то следует просмотреть дизассемблером "отрезанный" участок памяти. При обнаружении на этом участке кодов какой-то программы, вирус, скорее всего, найден.

Внимание! В некоторых компьютерах, использующих расширенную память, емкость оперативной памяти уменьшается на 1 Кбайт.

Встраивание вируса в конкретные, заведомо резидентные программы.

Возможно инфицирование вирусом файлов DOS, которые являются резидентными (например, IO.SYS, MSDOS.SYS, COMMAND.COM), загружаемых драйверов (ANSY.SYS, COUNTRY.SYS, RAMDRIVE.SYS) и др. Обнаружить такой вирус гораздо сложнее вследствие малой скорости его распространения, но, однако, вероятность атаки подобного вируса значительно меньше.

Предлагается способ, который может облегчить выявление вируса в подобной ситуации. Он основан на следующем свойстве: подавляющее большинство вирусов для обнаружения незараженных файлов или секторов дисков перехватывают прерывания int 13h или int 21h, встраиваясь в обработчик прерывания. В таком случае для обнаружения вируса достаточно просмотреть текст (команды ассемблера) обработчиков указанных прерываний (например, с помощью специально созданной для этой цели программы -INT.COM). Правда, для того, чтобы отличить вирус от обычных программ, требуется достаточный опыт работы с вирусами и некоторое представление о структуре обработчика прерываний на незараженном компьютере.

Конечно, возможны и другие, достаточно экзотические, способы инфицирования памяти вирусом, например, внедрение вируса в расширенную память или в видеопамять (что уже встречалось), но присутствие подобных вирусов обнаруживается слишком быстро.

После локализации вируса в памяти или обнаружения зараженного файла дальнейшие действия ясны: предстоит проделать анализ алгоритма вируса, т.е. выяснить:

- способ(ы) его размножения;

- характер возможных повреждений, которые вирус нанес информации, хранящейся на дисках;

- метод "лечения" оперативной памяти и зараженных файлов (секторов).

При решении этих задач не обойтись без дизассемблера или отладчика, причем по моим наблюдениям, половина вирусологов предпочитают пользоваться отладчиками (Quaid Analyzer, Advanced Trace86, FULSCREEN DEBUG и др.), а другая половина - дизассемблерами (DisDoc или Sourcer).

И отладчики, и дизассемблеры имеют положительные и отрицательные черты - каждый выбирает то, что он считает более удобным. Несложные короткие вирусы быстро "вскрываются" стандартным отладчиком DEBUG, при анализе объемных и сложных вирусов (типа вируса "4096") не обойтись без дизассемблера. Для быстрого восстановления пораженных файлов достаточно просмотреть с помощью отладчика код вируса до того места, где он восстанавливает загруженную программу перед тем, как передать ей управление (фактически именно этот алгоритм чаще всего используется для "лечения" файлов или участков дисков, зараженных вирусом). Если же требуется получить детальную картину работы вируса или его хорошо документированный листинг, то кроме дизассемблера Sourcer, позволяющего восстанавливать перекрестные ссылки, здесь вряд ли что поможет. К тому же следует учитывать, что во-первых, некоторые вирусы успешно блокируют попытки просмотреть их коды с помощью отладчиков, во-вторых, при работе с отладчиком есть вероятность, что вирус "вырвется" из-под контроля.

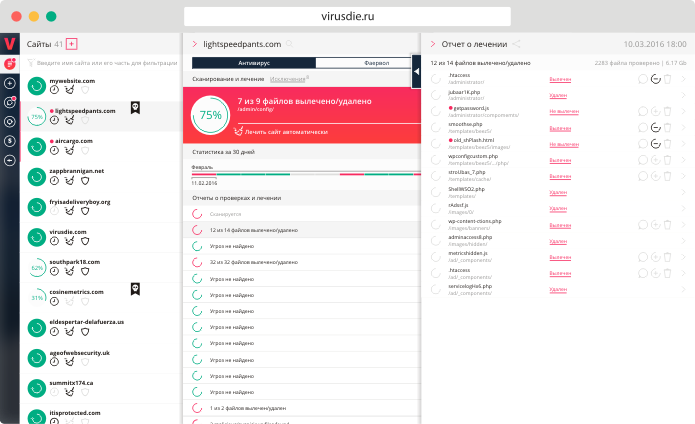

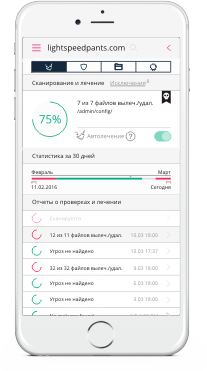

Сервис помогает проверить сайты и серверы на вирусы и уязвимости. Автоматически устранить вредоносный код и заражения. Удалить сайт из черных списков. Защитить от угроз, XSS/SQL инъекций и подозрительной активности или воспользоваться услугами экспертного отдела.

Всё для безопасности ваших сайтов собрано в одном месте

Лечите и защищайте все ваши сайты с помощью автоматических инструментов. Работайте самостоятельно или воспользуйтесь помощью экспертов по безопасности для решения сложных задач. Тысячи веб-мастеров, экспертов, администраторов, seo-оптимизаторов и владельцев сайтов выбрали Вирусдай. Присоединяйтесь!

![]()

![]()

![]()

Антивирус для сайта

Лечите ваши сайты за секунды

Поместите файл синхронизации в корень вашего сайта. Робот сам начнет поиск и автоматическую очистку сайта от редиректов, шелов, троянов и другого вредоносного кода.

Фаервол для сайта

Защищайте ваши сайты от угроз

Фаервол помогает защищать ваши сайты от злоумышленников, вирусов, атак, XSS/SQL инъекций, загрузки вредоносных файлов и подозрительной активности.

![]()

Дополнительные встроенные инструменты:

![]()

Черные списки

Знайте о санкциях и снимайте их

Автоматическая проверка сайта по черным спискам Google, Yandex, Kaspersky и других 50+ поставщиков, позволит вам быть уверенным в отсутствии санкций, а антивирус и наши эксперты помогут снять их.

![]()

Менеджер файлов

Встроенный менеджер файлов делает навигацию по структуре вашего сайта предельно простой. Инфицированные файлы и каталоги отмечаются красными маркерами.

![]()

Редактор файлов

Легкая работа с контентом

Редактор с возможностью изменения прав и разметкой синтаксиса делает вашу работу удобной. Фрагменты вредоносного и подозрительного кода автоматически подсвечиваются.

![]()

Поиск по файлам

Ищите контент по запросу

Встроенный инструмент поиска помогает найти произвольный код в файлах ваших ресурсов по регулярному выражению или простому текстовому запросу.

![]()

URL-сканирование

Проверка HTML, ссылок и подключаемых файлов

При внешнем сканировании сайта выявляются Drive-by-Download атаки, угрозы в подключаемых кодах и ссылки на фишинговые ресурсы. Проверка дополняет внутреннее сканирование файлов сайта.

![]()

Анализ файлов

Передавайте неизлечимые файлы на анализ экспертам

Если ваш сайт находится не на плане экспертного обслуживания и сервис обнаружил угрозу, которую не может устранить автоматически, а сами вы не готовы редактировать код - просто передайте файл на анализ экспертам.

Решения для ISPmanager, серверов без панели,

хостинг-провайдеров и разработчиков.![]()

Решение компании ISPsystem для автоматической проверки и удаления угроз на серверах и сайтах. Включены email оповещения, проверка чёрных списков и запуск по расписанию.

![]()

Серверный stand-alone антивирус Virusdie.Server для интеграции в архитектуру Shared-хостинга и разработки программных продуктов для безопасности сайтов и серверов.

Вы в хорошей компании

Эксперты, разработчики, хостинг-провайдеры, веб-мастера, студии и владельцы сайтов по всему миру используют продукты Virusdie для развития, улучшения качества и защиты своего бизнеса

Мнения экспертов

Мы начали предоставлять пользователям встроенное решение для поиска и автоматического удаления угроз с их сайтов. Решение на основе Вирусдай.Сервер доступно клиентам виртуального хостинга. Теперь из собственного кабинета пользователи могут проверить сайт на вирусы и запустить высокоточное автоматическое устранение вредоносного кода. Что важно,— сайты продолжают работать стабильно после автоматического лечения.

Алексей Королюк, Генеральный директор REG.RU

![]()

Тысячи владельцев сайтов уже успели оценить высокий уровень защиты и лечения сайтов, который предлагает Virusdie. До недавнего времени удобное использование сервиса через графическую оболочку было доступно лишь пользователям SaaS. Теперь же, с выходом интеграции Virusdie с одной из самых популярных на рынке панелей управления сервером ISPmanager, такую возможность получили владельцы VPS и выделенных серверов.

Павел Гуральник, Генеральный директор ISPsystem

![]()

Александр Горный, Mail.Ru Group

![]()

Зараженный сайт часто теряет работоспособность, а его позиции понижаются в поисковой выдаче. Для владельцев это, порой, чревато серьезными финансовыми потерями. Гораздо проще предотвратить заражение, чем вылечить файлы от вредоносного кода. В то же время, в случае взлома сайта, проблему устранения уже имеющегося заражения необходимо решать в кратчайшие сроки. Именно поэтому мы рекомендуем нашим клиентам пользоваться Вирусдай.

Роман Клевцов, Optimism.ru

![]()

Рад появлению этого сервиса. Раньше, чтобы вылечить один сайт от вирусов, приходилось перелопачивать все файлы, искать вставки вируса в код. Теперь же достаточно просто подключить к Вирусдаю, просканировать и удалить вирусы. Дел на 5 минут. Мы уже начали особо важных клиентов подключать к антивирусу не дожидаясь заражения, чтобы потом было меньше головной боли.

Виталий Альхимович, ILoveFiniki

![]()

Первый по-настоящему удобный антивирус для блогеров и веб-мастеров. Я посчитал и понял, что Вирусдай экономит мне примерно 3 часа в неделю. Это 156 часов или 6,5 суток в год. Если пересчитать в рабочие восьмичасовые дни — это 19,5 дней! Для меня именно это стало решающим плюсом в пользу Вирусдая, так как я веду несколько проектов. Теперь же очистка сайта от вирусов у меня занимает минимальное время, либо происходит полностью автоматически.

Читайте также: