Как хакеры распространяют вирусы

Когда в середине декабря прошлого года появились первые сообщения о зараженных новым видом коронавируса, люди по всему миру с интересом обсуждали его предположительный источник распространения — стихийный рынок в китайском городе Ухань, постоянными покупателями которого вполне могли бы стать колдуньи из детских сказок, снующие мимо лавок в поисках ингредиентов для волшебного зелья. На оптовом рынке животных и морепродуктов можно было найти любую экзотику: жареных змей и летучих мышей, павлинов и гигантских саламандр, крыс и волчат. Гастрономические предпочтения китайцев перестали быть предметом праздного любопытства как только в январе Ухань закрыли на карантин, а ВОЗ признала распространение Covid-19 чрезвычайной ситуацией в области общественного здравоохранения, имеющей международное значение.

Новости по теме

Новости по теме

Новая инфекция уже давно пересекла границы Поднебесной, и хакеры этим воспользовались — первой жертвой оказались компьютеры японцев. В конце января к ним на почту стали приходить письма от фейковых центров общественного здравоохранения Японии и службы социального обеспечения инвалидов, в которых шла речь о подозрении на новые случаи заражения коронавирусом с прикрепленным "вордовским" файлом-описанием соответствующих мер профилактики. Однако невинный на первый взгляд документ содержал макросы (набор пользовательских инструкций с заданной командой для их выполнения), активирующие процесс загрузки трояна Emotet. На зараженном компьютере он позволяет в любой момент устанавливать и удалять другие вредоносные программы (например, вирусы-вымогатели) и, получив доступ к списку электронных адресов, может дальше самораспространяться через спам-рассылку, объединяясь с другими зараженными ПК в ботнет: в руках злоумышленников такая сеть становится инструментом для майнинга криптовалют или целевых DdoS-атак.

При этом неискушенный в хакерских приемах пользователь может даже не догадываться о заражении своего ПК, поскольку некоторые вирусы работают незаметно и могут долгое время не давать о себе знать. "Примерно 80% компьютеров по всему миру чем-то заражены. А похищенные данные и саму ботсеть хакеры, как правило, просто продают в Даркнете. Там же за 5-10 тыс. долларов можно купить "незаметный" вирус, который видоизменяют так, чтобы его исполняемый код не определялся антивирусом и не вписывался в шаблоны уже обнаруженных вредоносных программ. Для этого используются различные методы шифрования и новые алгоритмы кодировки", - сообщает директор по кибербезопасности компании IT Specialist Дмитрий Петращук.

С начала февраля нарастает популярность доменных имен, которые содержат слова coronavirus и Covid-19, а особый всплеск эксперты RiskIQ наблюдали после объявления пандемии: 15 марта было зарегистрировано 13,5 тыс. таких адресов, а на следующий день — уже 35 тыс. В погоне за кликбейтами и вниманием пользователей к этой акции присоединились и хакеры.

Новости по теме

Новости по теме

По разным оценкам экспертов, до 10% "коронавирусных" доменных имен содержат в себе потенциальные угрозы для ПК. Многие из них попадают в блэклисты поисковых систем и браузеров, однако этот процесс уже не остановить: в среднем ежедневно появляется по 2 тысячи новых подобных адресов.

Специализированный сервис Maltiverse на этот момент выявил свыше 130 скомпрометированных ссылок, исполняемых файлов и различных документов, которые содержат в своем названии слова "coronavirus" и "COVID-19" и являются источником заражения. А компания Trend Micro в отчете об обнаруженных киберугрозах за первый квартал 2020 года сообщила о 199,4 тыс. спам-письмах и 198 тыс. разосланных по всему миру вредоносов, при этом их количество будет неуклонно продолжать расти.

"Чтобы подобраться к жертве, хакеры всегда пользовались громкими инфоповодами: будь то печально известное событие 11 сентября, президентские выборы в Америке или запуск "Теслы" в космос. Однако обычно это касалось масштаба одной страны или континента. Текущая хакерская активность на этом фоне очень сильно отличается: режим карантина введен почти во всем мире, не считая, может быть, каких-то африканских стран. Помимо такой масштабности проблемы, людей объединяет еще и общая обеспокоенность за свое здоровье перед смертельным коронавирусом. Чем компьютерные злоумышленники и не преминули воспользоваться", - говорит Дмитрий Петращук.

По ту сторону файрволла

Когда страны только начали закрывать свои границы на въезд и выезд, жертвы хакеров уже начали получать по почте спам с предложением перейти по фишинговой ссылке, чтобы уточнить данные об авиаперелетах и забронированных гостиничных номерах: злоумышленники таким образом воровали у невнимательных пользователей учетные данные.

Но с объявлением пандемии их "боевая" тактика поменялась: вирусная спам-рассылка проходит под фейковой маской авторитетных отправителей, которыми стали Центры по контролю и профилактике заболеваний (СDC), Всемирная организация здравоохранения (WOH), Австралийская медицинская ассоциация (AMA) и министерства здравоохранения в разных странах.

Фишинговые письма предлагают ознакомиться с обновленными статистическими данными по распространению коронавируса, медицинскими исследованиями на этот счет и рекомендациями по профилактике заболевания. Акцентируя внимание на важности информации, сообщения предлагали срочно ознакомиться с вложением: это мог быть уже готовый исполняемый файл (например, Coronavirus Disease (Covid-19) CURE.exe) или менее подозрительный текстовый документ или архив (например, CoronaVirusSafetyMeasures_pdf).

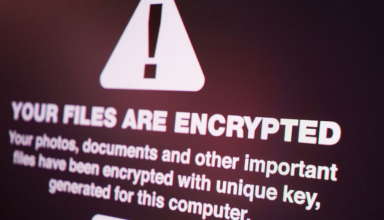

Среди прочих таким образом распространялся с начала февраля вирус-вымогатель Netwalker, шифрующий системные файлы и требующий выкуп. По экспертным оценкам, он поразил 10% всех организаций в Италии, а также атаковал логистическую компанию Toll Group, веб-сайт района общественного здравоохранения Шампейн-Урбана в штате Иллинойс, университетскую больницу Брно в Чехии и множество испанских госпиталей. Впрочем, исследования компаний по кибербезопасности показывают, что заражение "компьютерным" коронавирусом происходят по всему миру повсеместно, и у него тоже существуют свои разновидности.

Так, помимо вымогателей, безобидное на первый взгляд письмо от профессора и доктора медицины может содержать самораспространяющиеся модульные трояны, которые способны при желании хакера выполнять почти любые трюки с компьютером (Emotet и Trickbot) или средства удаленного доступа, которые формируют ботсети, делают скриншоты, отслеживают нажатия клавиш, собирают учетные данные, историю браузера и похищают биткоин-кошельки (AgentTesla, Formbook, Hawkeye, BlackNET).

Недавно плеяду вредоносного программного обеспечения пополнил "фирменный" CoronaVirus, которого в середине марта эксперты MalwareHunterTeam обнаружили на фишинговом сайте компании WiseCleaner, предоставляющей полезные утилиты и ПО. После скачивания вирус-вымогатель зашифровывает данные и переименовывает диск C: в CoronaVirus и при перезагрузке компьютера блокирует экран, а за восстановление данных требует выкуп в размере 0,008 биткойна (примерно 50 долларов).

Интересно, что медики стали не только прикрытием для хакерских операций, но и их главной мишенью. Так, атаки на компьютерную систему ВОЗ за время эпидемии участились вдвое, хоть и не увенчались успехом. 15 марта киберпреступники попытались дискредитировать меры по борьбе с коронавирусом и атаковали Министерство здравоохранения США. А хакерская группировка Maze заразила вирусом-вымогателем сеть британской исследовательской фирмы Hammersmith Medicines Research, которая взялась за разработку вакцины против Covid-19.

Такую странную политику в киберпространстве компьютерные злоумышленники объясняют просто: здоровье – превыше всего, но это не повод наживаться на вирусе заинтересованным лицам.

Война миров

Впрочем, во время пандемии хакерские группировки действуют не только во имя самопровозглашенных гуманистических девизов, но и в интересах государственных спецслужб. Так, специалисты по кибербезопасности корпорации Malwarebytes сообщили 16 марта о том, что спонсируемая пакистанским государством хакерская группировка APT36 от имени Министерства здравоохранения Индии рассылает спам с трояном удаленного доступа Crimson RAT, который должен похищать учетные данные и информацию о системных параметрах с компьютеров в индийских правительственных учреждениях.

В отчетах о глобальных киберугрозах упоминаются и другие инциденты: севернокорейская хакерская группировка Kimsuky в конце февраля устроила подобную спам-рассылку для южнокорейских чиновников, а китайские группировки Vicious Panda и Mustang Panda – для правительства Вьетнама.

Украина тоже оказалась полигоном для хакерских атак, причем, по признанию экспертов, весьма изощренных. По данным компании по кибербезопасности QiAnXin, российские хакерские группировки Hades и TA 542 сперва воспользовались дезинформацией об угрозе проникновения коронавируса в Украину. В сети появились сообщения о якобы зараженных иностранцах, из-за чего в некоторых городах наши соотечественники стали перекрывать доступ к больницам, а в Новых Санжарах начались массовые беспорядки. На фоне всеобщей растерянности и паники хакеры устроили спам-рассылку от имени Центра общественного здравоохранения МОЗ Украины с "последними достоверными данными о коронавирусе".

Письмо быстро распространилось по сети и стало вирусным, а в прикрепленном документе содержался C# бэкдор, предоставляющий злоумышленникам удаленный доступ к ПК.

Под красивой обложкой

Однако уловки хакеров не ограничиваются спам-рассылкой по электронной почте: жертв приманивают новыми предложениями и услугами.

Кроме того, известно об онлайн-картах распространения Covid-19 с интерактивными статистическими данными, при взаимодействии с которыми ПК заражается трояном удаленного доступа AzorUlt.

Для своих хакерских замыслов злоумышленники часто используют примитивные методы социальной инженерии, манипулируя простыми человеческими чувствами.

Спам с призывом "Коронавирус: действуй сегодня или все люди умрут" переводит ошарашенного пользователя на фишинговый сайт Microsoft, который требует залогиниться (то есть "слить" свою учетную запись хакерам через фейковую форму авторизации).

Коронавирусная эпидемия сделала медицинские маски и антисептики дефицитным товаром, и на желании защититься от заражения сыграли хакеры. Зная запросы целевой аудитории, на электронную почту приходили письма с предложением приобрести надежные защитные маски. Обрадовавшемуся пользователю оставалось только ввести свои банковские данные в соответствующей форме…

Как сообщают в Sky News, таким образом киберпреступники смогли выманить у одних только жителей Великобритании около миллиона долларов. При этом все время появляются новые мошеннические схемы.

Например, до сих пор работает фишинговый сайт американской компании Healthcare workforce logistics: она предлагает помощь медицинским учреждениям, которые в связи с пандемией Covid-19 испытывают недостаток в персонале. К подлинной ссылке хакеры добавили домен верхнего уровня blog., где веб-ресурс предлагает заполнить анкету с учетными данными компании и получить "стандартное соглашение HWL COVID-19".Вероятно, за этой корпоративной информацией и охотятся злоумышленники.

В то же время жертвой коронавируса может стать не только ПК, но и смартфон: специалисты в сфере кибербезопасности неоднократно сообщали о фейковых мобильных приложениях, которые могут уведомлять о приближении зараженных коронавирусом или предлагают приобрести эксклюзивную маску (например, Coronavirus Finder, COVID 19 TRACKER, Coronasafetymask).

Однако телефон оказывается более защищенным перед грозным видом байтового вируса, чем компьютер: во-первых, как правило, эти приложения доступны не в официальном маркете GooglePlay, а при переходе по соответствующей ссылке в браузере; во-вторых, что-то неладное можно заподозрить во время установки приложения, которое постепенно запрашивает доступ все к новым и новым ресурсам телефона, пытаясь заполучить права администратора устройства. Так, банковский троян-вымогатель под видом полезного приложения пытается подступиться к правам блокировки экрана — это нужно якобы для своевременного уведомления пользователя о приближении зараженного коронавирусом. Однако на деле смартфон в какой-то момент превращается в заблокированный бесполезный "кирпич" с требованием о выкупе. Эксперты по кибербезопасности сообщают также о том, как вредоносное ПО предназначалось для спам-рассылок по всей книге контактов и шпионажа через камеру и микрофон.

"Чтобы обезопасить свой компьютер от заражения, следует для начала использовать другую учетную запись без прав администратора (или создать учетную запись пользователя с ограниченными правами), чтобы случайно не установить вредоносные программы. Кроме того, свободная учетная запись админа дает возможность восстановить важные данные и не потерять полностью контроль над происходящим в компьютере. В целом, компании по кибербезопасности не сидят на месте: происходит постоянная борьба, если можно так выразиться, с хакерами. Одни работают над созданием средств киберзащиты, другие — ищут способы их обойти, и так все время. Как правило, через несколько дней после обнаружения и анализа экспертами нового вредоносного ПО информация о нем уже появляется у антивируса. Поэтому антивирусное программное обеспечение надо тоже постоянно обновлять, как и другое программное обеспечение в целом, чтобы закрывать обнаруженные уязвимости", - советует Дмитрий Петращук.

ИБ-специалисты заметили, что троян Emotet ведет себя как Wi-Fi червь, то есть пытается распространяться и заражать новых жер…

Эксперты Sophos рассказали об интересной тактике, которую применяют операторы шифровальщика RobbinHood. Чтобы отключить защи…

Хакеры использовали сервис Bitbucket для хостинга малвари. Исследователи обнаружили семь видов малвари, задействованных в ак…

Разработчики японского CERT создали специальный инструмент, который позволит выявить заражение малварью Emotet .

Инженеры Mozilla активно борются с вредоносными аддонами для Firefox.

Аналитики Check Point заметили, что нечто странное происходит с ботнетом Phorpiex (Trik). Похоже, некто захватил бэкэнд-инст…

В 2019 году самой распространенной угрозой для пользователей macOS как в мире, так и в России стал троян Shlayer, специализи…

Семейство малвари Android.Xiny, известное ИБ-экспертам с 2015 года, все еще опасно для пользователей, так как, по данным Goo…

Аналитики Check Point сообщают, что в декабре Emotet оставлялся одной из наиболее активных угроз. В основном малварь распрос…

Известный вымогатель Ryuk теперь использует функцию Wake-on-LAN, чтобы включать устройства в скомпрометированной сети и обес…

Android-банкер Faketoken сменил тактику. Исследователи обнаружили пять тысяч смартфонов, с которых Faketoken рассылает SMS-с…

Команда безопасности в npm обнаружила вредоносный пакет 1337qq-js, похищавший конфиденциальные данные из UNIX-систем.

Опубликованное открытое письмо, адресованное исполнительному директору Alphabet Сундару Пичаи, в котором множество организац…

С 2017 года по настоящее время специалисты Google обнаружили около 1700 приложений, инфицированных вредоносом Joker. Как мин…

Специалисты Fortinet заметили, что хак-группа FIN7 использует новый загрузчик, BIOLOAD, похожий на другой загрузчик группы, …

Операторы шифровальщика Maze, от атаки которого ранее в этом месяце пострадал американский город Пенсакола, начали публикова…

Orcus Technologies продает и рекламирует инструмент удаленного доступа (Remote Administration Tool) Orcus, однако ИБ-специал…

К концу года резко увеличилась активность вредоносных программ для мобильных устройств. Впервые за последние три года в общи…

В этом году специалисты Visa расследовали как минимум пять инцидентов, связанных с атаками PoS-малвари на заправочные станци…

В конце октября компания Avast провела мероприятие CyberSec & AI в штаб-квартире компании в Праге. Я посетил это мероприятие и посмотрел на то, как делают знаменитые на весь мир антивирусные продукты. Одной из наиболее интересных бесед был рассказ главы группы детектирования угроз Михала Салата о том, как в Avast работают с малварью.

Аналитики компаний Cybereason и SentinelOne обнаружили, что северокорейские хакеры покупают доступ к зараженным системам у о…

Эксперты BlackBerry Cylance рассказали о вымогателе Zeppelin, который базируется на коде малвари VegaLocker и атакует технол…

Два гражданина Румынии, Богдан Николеску и Данет Тибериу, разработавшие и использовавшие малварь Bayrob, заразившую более 40…

Эксперты IBM выявили новую малварь, созданную иранскими хакерами и ориентированную против энергетических компаний на Ближнем…

Специалисты Trend Micro обнаружили вредоноса CallerSpy, который, по их мнению, является частью более крупной кибершпионской …

Из PyPI были удалены две вредоносные библиотеки, пойманные на краже ключей SSH и GPG из проектов разработчиков. Одна из биб…

Специалисты Kaspersky ICS CERT подсчитали, что в третьем квартале 2019 года 37% компьютеров и серверов, использующихся для х…

ИБ-специалисты предупреждают, что как минимум 36 вредоносных приложений эксплуатируют уязвимость StrandHogg, которая опасна …

Эксперты компании Check Point подвели итоги октября 2019 года. По их данным, криптовалютные майнеры впервые за два года утр…

Представители Европола сообщили о 14 арестах, произведенных в 8 странах мира, и ликвидации инфраструктуры малвари Imminent M…

Эксперты Microsoft рассказали о малвари Dexphot, которая атакует Windows-машины с осени 2018 года. Специалисты отмечают, что…

Аналитики Qihoo 360 Netlab представили отчет, описывающий масштабную хакерскую операцию, нацеленную на Казахстан.

Россиянин Станислав Лисов, также известный под псевдонимами Black и Blackf, был приговорен к четырем годам лишения свободы з…

Специалисты компании Cybereason изучили малварь Phoenix, представляющую собой гибрид кейлоггера и инфостилера. Вредонос расп…

Специалисты ESET рассказали о банковском трояне Mispadu, который использует фейковую рекламу скидочных купонов McDonald’s дл…

Аналитики Group-IB сообщают, что больше половины (54%) всех почтовых рассылок вредоносных программ в первой половине 2019 пр…

Официальный сайт GetMonero[.]com, предоставляющий бинарники для Linux и Windows, был скомпрометирован и распространял малвар…

Компьютерное хулиганство

Основная масса вирусов и троянских программ в прошлом создавалась студентами и школьниками, которые только что изучили язык программирования, хотели попробовать свои силы, но не смогли найти для них более достойного применения. Такие вирусы писались и пишутся по сей день только для самоутверждения их авторов. Отраден тот факт, что значительная часть подобных вирусов их авторами не распространялась, и вирусы через некоторое время умирали сами вместе с дисками, на которых хранились — или авторы вирусов отсылали их исключительно в антивирусные компании, сообщая при этом, что никуда более вирус не попадёт.

- Создавать вирусные программы для операционной системы MS-DOS в 1990-х годах было в разы легче, чем для технически более сложной Windows.

- В законодательствах многих стран появились специальные компьютерные статьи, а аресты вирусописателей широко освещались прессой — что, несомненно, снизило интерес к вирусам у многих студентов и школьников.

- К тому же у них появился новый способ проявить себя — в сетевых играх. Именно современные игры, скорее всего, сместили фокус интересов и перетянули на себя компьютеризированную молодёжь.

Мелкое воровство

С появлением и популяризацией платных интернет-сервисов (почта, веб, хостинг) компьютерный андеграунд начинает проявлять повышенный интерес к получению доступа в сеть за чужой счет, т.е. посредством кражи чьего-либо логина и пароля (или нескольких логинов и паролей с различных пораженных компьютеров) путем применения специально разработанных троянских программ.

В последние годы фиксируется постоянно увеличивающееся число троянских программ, ворующих персональную информацию из сетевых игр (игровую виртуальную собственность) с целью её несанкционированного использования или перепродажи. Подобные троянцы особенно широко распространены в странах Азии, особенно в Китае, Корее и Японии.

Криминальный бизнес

Наиболее опасную категорию вирусописателей составляют хакеры-одиночки или группы хакеров, которые осознанно создают вредоносные программы в корыстных целях. Для этого они создают вирусные и троянские программы, которые воруют коды доступа к банковским счетам, навязчиво рекламируют какие-либо товары или услуги, несанкционированно используют ресурсы зараженного компьютера (опять-таки, ради денег — для обслуживания спам-бизнеса или организации распределённых сетевых атак с целью дальнейшего шантажа). Диапазон деятельности данной категории граждан весьма широк. Остановимся на основных видах криминального бизнеса в сети.

В результате ретрансляции спама через тысячи (или десятки тысяч) заражённых компьютеров спамеры достигают нескольких целей:

Также именуются DDoS-атаками (Distributed Denial of Service — распределённый отказ в обслуживании). Сетевые ресурсы (например, веб-сервера) имеют ограниченные возможности по количеству одновременно обслуживаемых запросов — это количество ограничено как мощностями самого сервера, так и шириной канала, которым он подключён к интернету. Если количество запросов превышает допустимое, то либо работа с сервером значительно замедлится, либо вообще запросы пользователей будут проигнорированы.

В 2002-2004 годах этот вид криминальной деятельности был весьма распространённым. Затем он пошел на спад, видимо, по причине успешных полицейских расследований (за данные преступления было арестовано как минимум несколько десятков человек по всему миру), а также по причине достаточно успешных технических мер противодействия подобным атакам.

Сначала злоумышленником (или группой лиц) создаётся и распространяется специальная программа, осуществляющая несанкционированные пользователем телефонные звонки или отсылку SMS-сообщений с мобильных телефонов. Заранее или параллельно с этим те же лица регистрирует компанию, от лица которой заключается договор с местным телефонным провайдером об оказании платного телефонного сервиса. Провайдер при этом, естественно, не ставится в известность о том, что звонки будут производиться без ведома пользователя. Далее троянец названивает на платный телефонный номер, телефонная компания выставляет счета на номера, с которых шли звонки, — и отчисляет злоумышленнику оговоренную в контракте сумму.

Внимание злоумышленников может привлечь не только финансовая или банковская, но и любая другая информация, представляющая какую-либо ценность — базы данных, техническая документация и т.п. Для доступа и воровства такой информации в компьютеры-жертвы внедряются специально разработанные троянцы-шпионы.

Злоумышленником разрабатывается троянская программа, шифрующая персональные файлы пользователя. Троянец тем или иным способом внедряется в систему, ищет и шифрует пользовательские данные, а после окончания работы оставляет сообщение о том, что файлы восстановлению не подлежат, а купить программу-расшифровщик можно по указанному в сообщении адресу.

Другой известный метод кибер-шантажа — архивация пользовательских файлов в архив, зашифрованный достаточно длинным паролем. После архивации оригинальные файлы удаляются — и затем следует требование перевода некоторой денежной суммы в обмен на пароль к архиву.

Данный способ кибер-преступления (шифрование данных) является критически опасным с технической точки зрения, поскольку если в других случаях от последствий действия троянской программы можно защититься, то здесь приходится иметь дело со стойкими алгоритмами шифрования. При использовании подобных алгоритмов и ключей (паролей) достаточной длины, задача восстановления файлов без информации от злоумышленника станет технически неразрешимой.

Для обслуживания описанных выше видов криминальной деятельности в интернете кибер-преступниками разрабатываются и распространяются сетевые черви, которые становятся причиной многочисленных интернет-эпидемий. Основной задачей таких червей является установка криминальных троянских программ на максимально большое количество компьютеров в глобальной сети. Примерами таких червей являются нашумевшие в 2004 году Mydoom и Bagle, а в 2006 году — почтовый червь Warezov.

В отличие от массовых атак, рассчитанных на поражение как можно большего числа компьютеров, точечные атаки преследуют совершенно другие цели — заражение сети конкретной компании или организации или даже внедрение специального разработанного троянца-агента в единственный узел (сервер) сетевой инфраструктуры. Под ударом оказываются компании, обладающие достаточно ценной информацией — банки, биллинговые компании (например, телефонные компании) и т.п.

Причина атак на банковские серверы или сети очевидна: получение доступа к банковской информации, организация несанкционированного перевода денежных средств (иногда — весьма крупных сумм) на счёт или счета злоумышленника. При атаках на биллинговые компании целью выступает доступ к клиентским счетам. Целью точечных атак может являться любая ценная информация, хранящаяся на серверах сети — клиентские базы данных, финансовая и техническая документация, — всё, что может представлять интерес для потенциального злоумышленника.

Под атаками чаще всего оказываются крупные компании, обладающие критически важной и ценной информацией. Сетевая инфраструктура таких компаний достаточно хорошо защищена от внешних атак, и без помощи изнутри компании проникнуть в неё практически невозможно. По этой причине в большинстве случаев подобные атаки осуществляются либо сотрудниками атакуемых организаций (инсайдерами), либо при их непосредственном участии.

Полулегальный бизнес

Производится внедрение в систему специальных рекламных компонентов, которые периодически скачивают рекламную информацию с особых серверов и показывают её пользователю. В большинстве случаев (но не всегда) внедрение в систему происходит незаметно для пользователя, а рекламные окна всплывают только при работе интернет-браузера (так рекламные системы маскируются под рекламные баннеры веб-сайтов).

Стоит также отметить, что в некоторых случаях удалить легальные рекламные системы без нарушения работы основного софта невозможно. Подобным образом производители Adware защищаются от деинсталляции.

Для привлечения пользователей на платные веб-сайты часто также используются различные программы, которые де-юре не попадают в разряд вредоносных, поскольку они никак не скрывают своего присутствия, а на платный ресурс пользователь попадает, только положительно ответив на соответствующий вопрос. Однако такие программы часто устанавливаются в систему без ведома пользователя, например, при посещении веб-сайтов сомнительного содержания. Затем они настойчиво предлагают пользователю посетить тот или иной платный ресурс.

Читайте также: