Htaccess что за вирус

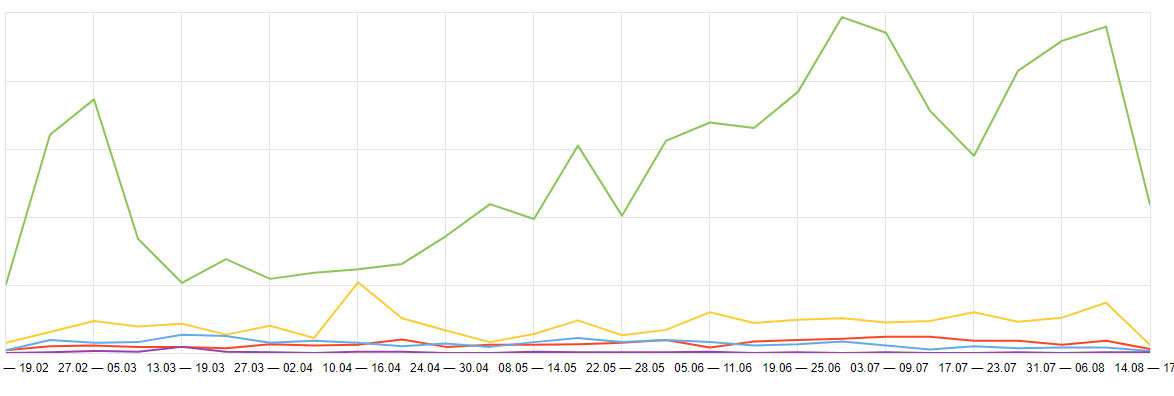

Чем сайту грозят вирусы? Не только изменением информации или файлов. В большинстве случаев страдает бизнес. Компания МастерКласс узнала о проблемах с сайтом в первую очередь потому, что в 3 раза снизилось количество заявок на ремонтные услуги! Вместо 10 звонков в день поступали 1 - 3. Трафик на сайт снизился до минимума.

Если на вашем сайте проявляется подозрительная активность, описанная в статье, рекомендуем немедленно обратиться в отдел сопровождения сайтов к специалистам для проведения исследования.

Подозрение на вирусы

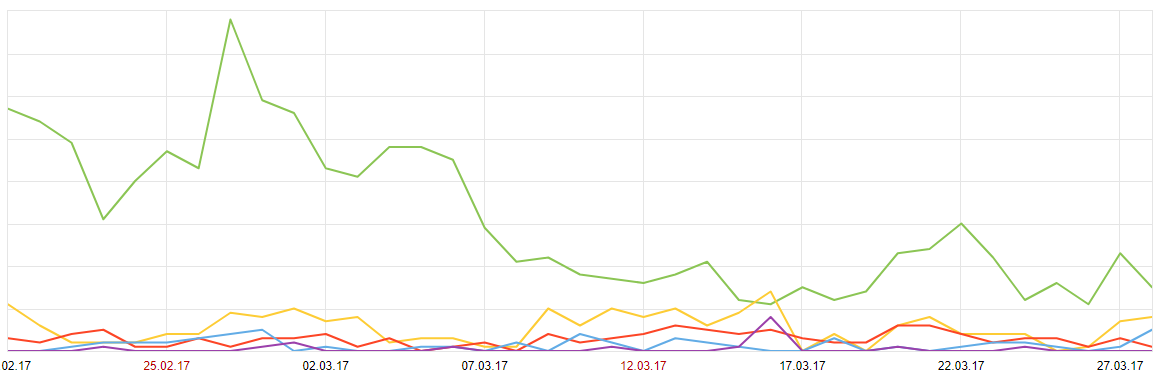

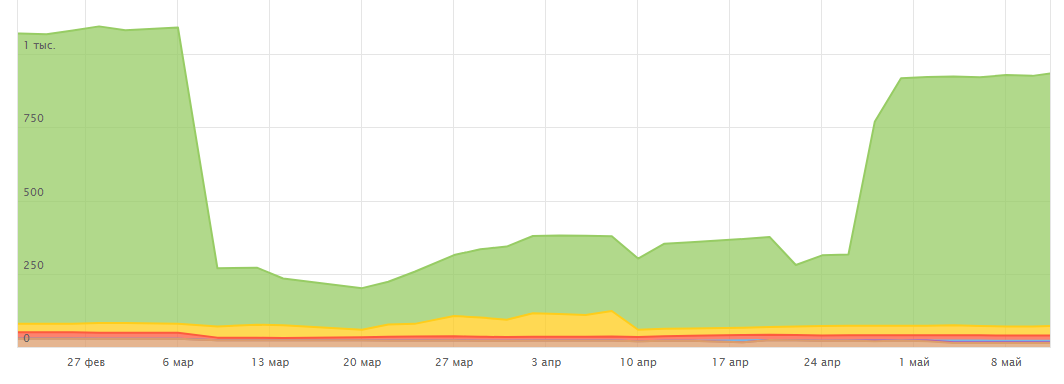

15 марта — начало истории. Клиент заметил падение трафика и через несколько дней обратился к нам.

Проблема видна невооруженным взглядом по Метрике. С начала марта посещаемость сайта поползла вниз.

Мы нашли подтверждение проблемы в вебмастере — снижение числа проиндексированных страниц в 4 раза. Трафик просел.

Внимательно посмотрев на сайт, обнаружили, что файл настроек адресов страниц urlrewrite.php и конфигурационный файл .htaccess изменились. Из-за этого все страницы каталога поменяли адреса. Поисковик не успел их проиндексировать, а старые удалил.

Тревожным звонком было то, то при первой попытке изменить файл .htaccess, он через несколько минут вернулся в прежнее состояние. Напоминаю, мы грешили на хостинг, и эту проблему устранили настройкой прав доступа к .htaccess.

На тот момент решили, что, возможно, клиент или хостинг случайно поменяли настройки. Мы починили файлы и отчитались клиенту о результате.

Через несколько дней файл сломался вновь, равно как и адреса страниц.

Первая попытка — Разговор дипломатов

Причина падения трафика и выпадения страниц из индекса.

В недрах сайта был специальный php-файл, который делал 2 вещи:

- Собрали небольшое семантическое ядро и сгруппировали фразы по категориям каталога.

- Проверили и исправили все рекомендации в Яндекс.Вебмастере, добавили сайт в Search Console для ускорения индексации Google и возврата трафика.

- Нашли существующие 404-е ошибки, составили список страниц, отдали заказчику на исправление.

- Нашли дубли META-информации, настроили шаблоны для меты с помощью SEO-свойств 1С-Битрикс.

- Нашли последний рабочий архив (делали после SEO-реанимации).

- Развернули на поддомене, проверили, работает.

- Заменили сайты.

Прошло несколько дней, проблема повторилась. В этот раз решили провести тщательное исследование.

Артподготовка — Применили тяжелую артиллерию

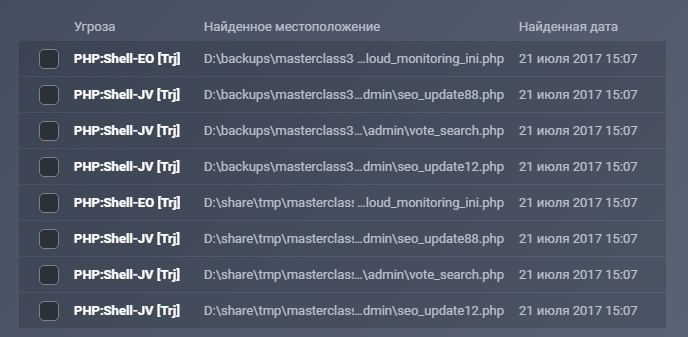

После сканирования файлов сайта антивирусом AVG было обнаружено 4 файла вирусов-троянов.

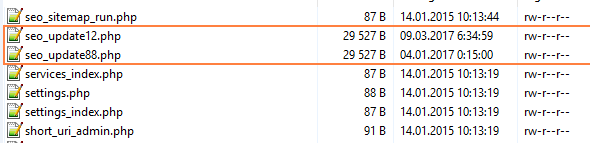

Один из файлов отличался размером, после проверки выяснили, что этот файл попал на сайт в то же время, что и не заражённые файлы сайта. Вероятно, этот файл был добавлен ещё в старую версию сайта. Остальные 3 файла были созданы позже. То есть, сайт долгое время был заражен, но это никак не проявлялось.

Отчет антивирусной программы

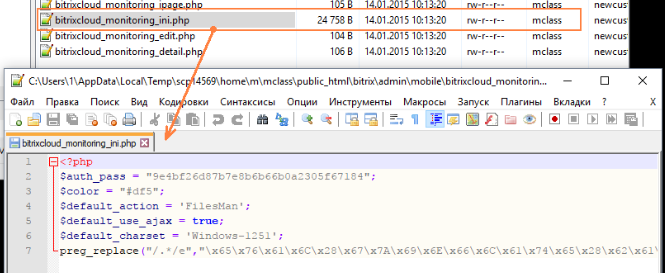

Содержимое зараженного файла

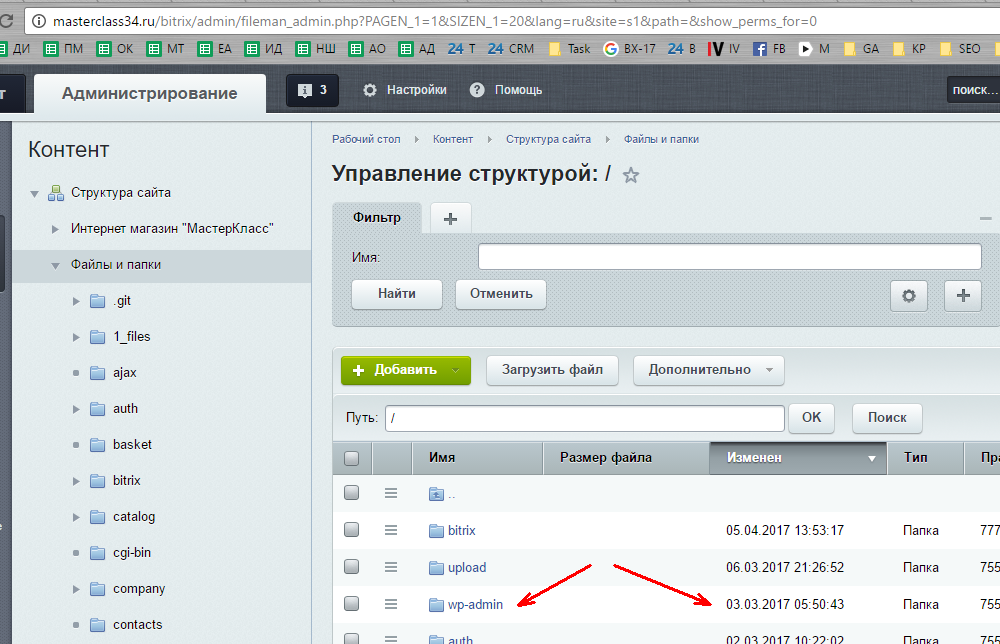

Далее выполнили ручной анализ в папке /bitrix/admin и найдено еще несколько файлов с вредоносным кодом.

Выполнили поиск по сайту по подстрокам из вирусных файлов, но больше ничего не нашли.

Зараженные файлы находились в ядре битрикса.

Версии возникновения вирусов:

1) в старую версию сайта несколько лет назад был добавлен (вручную или автоматически) файл /bitrix/admin/mobile/bitrixcloud_monitoring_ini.php который использовался злоумышленником для добавления остальных файлов (для спама, рассылки и пр.). Этот файл не является частью ядра 1С-Битрикс.

- просканировали файлы (AVG + Касперский) сайта на наличие вирусов;

- вручную сделали анализ некоторых подозрительных файлов;

- выполнили поиск по подстрокам из зараженных файлов;

- удалили все найденные файлы с вредоносным кодом;

- усилили безопасность сайта через настройки проактивной защиты;

- проверили все файлы tools.php, о котором сообщил сотрудник хостинга (источник рассылки спама):

/bitrix/modules/catalog/general/tools.php и подобные. - развернули сайт из очищенной резервной копии.

- Затаились, стали ждать.

Прошло ровно 5 дней, проблема повторилась. Вирус (или злоумышленник) каждый раз оказывался хитрее нас. На этот раз:

1) в файлы index.php в начало добавляется include файла из /upload, инклудится файл вида favicon- .ico

2) в подключаемом файле после расшифровки оказался код загрузки вирусных плагинов через POST-запрос.

У всех измененных файлов дата изменения устанавливается в find ./ -mtime +6 -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r

Зачистка — высадили десант

- Восстановили сайт из свежей чистой резервной копии.

- Поменяли все пароли от всех хостингов, админок, итд.

- Оставили только одного пользователя в админах, остальным ограничили доступ к структуре.

- Проверили ядро на наличие изменений.

- Удалили все сторонние модули.

- Руками и глазами проверили все подозрительные места.

Сайт работает без проблем, попросили хостинг включить отправку почты. Трафик удалось удержать. Выдохнули.

- Храните пароли как зеницу ока на бумажке под подушкой.

- Обновляйте платформу и всегда продлевайте лицензию 1С-Битрикс.

- Если даете доступы фрилансерам или подрядчикам, всегда заводите для них временные пароли и ограничивайте доступ.

- Храните резервные копии отдельно от сайта.

Благодарим Евгения Молчанова (ООО “МастерКласс”) за терпение и участие в совместном решении проблемы!

Делал надавно сайт своей подруге. Использовал CMS Joomla (ну нравится она мне), сайт получился неплохой, посещаемости, конечно, пока маловато, ну да ладно. Так вот, все шло отлично пока в один прекрасный момент мне не позвонили и не сказали, что сайт в смартфоне не открывается. Точнее открывается, но не то, что там должно быть, а всплывает окошко и просит принудительно обновить браузер. А так как браузер подруга недавно обновляла с официального сайта, то заподозрила она неладное.

Вирус в .htaccess - мобильный редирект

Посмотрел я файлы того сайта и в .htaccess обнаружил следующее (Это всего лишь небольшой отрывок из .htaccess, код стоял в самом начале файла):

| RewriteEngine on RewriteCond % |

Что делал этот вирус .htaccess? Он перенаправлял всех посетителей с мобильных телефонов на специальныю посадочную страницу, на которой пользователям предлагалось обновить браузер (это в моем случае, а вообще там может быть все, что угодно). Такой вирус не сразу заметишь, ведь не всегда вебмастер заходит на свой сайт со смартфонов, планшетов и т.д. А вот вашим пользователям такое, я думаю, вообще не понравится, и в следующий раз они могут вообще к вам не прийти.

Как найти и удалить вирус htaccess с сайта?

Удаление всего ненужного из .htaccess не помогло, даже если потом выставлять права 000. Хотя поначалу я думал, что это поможет, но через день-два вирус снова давал о себе знать.

Пришлось залезть в журнал логов. Там оказалось несколько сомнительных строк, например:

| 146.185.239.19 - - [30/Jun/2014:07:38:13 -0400] "POST /modules/mod_araticlhess/headers.php HTTP/1.1" 302 284 "-" "Python-urllib/2.7" |

| 178.74.246.201 - - [30/Jun/2014:05:08:45 -0400] "POST /administrator/components/com_banners/web-infor.php HTTP/1.1" 200 18028 "http://********/administrator/components/com_banners/web-infor.php" "Mozilla/5.0 (Windows NT 6.1; Trident/4.0; en:16.0) Gecko/20100101 Firefox/16.0" |

Все проделанное выше, конечно, помогло, но вирус был удален не полностью. Однако, на хостинге Webhost1 (пользуюь этим хостингом уже несколько лет, и только хорошие впечатления) есть так называемый "Сканнер на вирусы". Так вот при подозрении, что на вашем сайте появились вирусы, стоим им воспользоваться.

Для этого достаточно выбрать папку, которую надо просканировать и нажать на кнопку

Вот что он вам выдаст в ответ:

Или же создавались абсолютно сторонние файлы, с примерно следующим содержанием:

Я им не пользовался, но многие советуют. Вот что он умеет:

- Искать вирусы, вредоносные и хакерские скрипты на хостинге

- шеллы по сигнатурам и гибким паттернам, шеллы на основе несложной эвристики - все то, что обычные антивирусы и сканеры найти не могут

- искать редиректы в .htaccess на вредоносные сайты и многое другое.

Скорее всего он загружен либо через уязвимости в CMS или внедрен в какое-то расширение, которое было скачано с недобросовестного сайта. Кстати, я недавно писал статью Немного о безопасноcти Joomla, можете почитать.

Желаю Вам, чтобы Вы не сталкивались с такими проблемами, а если столкнетесь, то знаете, что надо делать. Надеюсь, статья была полезной))

You are using an outdated browser. Please upgrade your browser.

By signing up, you agree to our Terms of Service and Privacy Policy.

.htaccess – что это такое ?

.htaccess – это конфигурационный файл web-сервера apache, который дает возможность локально изменять конфигурацию в отдельных директориях и всех последующих поддиректориях, заменяя указанными в нем параметрами, параметры заданные в стандартном файле конфигурации сервера. Как пример, можно указать права на доступ к конкретным файлам в отдельной директории, изменять наименование и расположение индексных файлов для отдельных директорий, указывать свои страницы системных/серверных ошибок, заменяя ими стандартные. По своей сути, это обычный документ состоящий из текста, имеющий расширение – htaccess В основном его создают в корневой директории сайта, да именно создают, потому как он не всегда присутствует или часто теряется во время переносов, так как из-за точки в начале названия, которая кстати обязательна, он не отображается так как в UNIX системах данный символ в начале текста указывает на то, что данный файл является скрытым, но при необходимости, например, использовать другие параметры доступа или кодировки для отдельных страниц сайта, Вы можете создать отдельный файл для нужной директории Вашего сайта.

Для размещения и стабильной работы вашего сайта вы можете арендовать сервер или VPS .

Перенаправления средствами .htaccess.

Директивы перенаправления – наиболее простые и часто используемые. Предположим при запросе пользователя главной или конкретной страницы нашего сайта, нам необходимо перенаправить его на другой, сторонний URL, для реализации этого нам всего лишь нужно в директории страницы, если главная страница – то в корневой, создать файл с расширением .htaccess, прописав в него следующие строчки:

в качестве более сложного примера, нам нужно переадресовывать отдельные страницы на другие сайты:

Также существуют директивы дающие возможность использования регулярных выражений, это директива – RedirectMatch. Как пример, при переносе Вашего сайта с одной CMS, использующую html, на другую, использующую в свою очередь php. Для переадресации всех ссылок с *.html как уже говорили выше на *.php, необходимо в корне Вашего сайта в наш конфигурационный файл добавить следующие строки:

RedirectMatch /(.*)\.html$ /$1.php

Директивы используемые для сложной переадресации (использование mod_rewrite).

mod_rewrite – модуль по умолчанию входящий в составе модулей Apache и это инструмент дающий возможность гибко учитывая множество факторов настраивать переадресацию URL. С его использованием возможны практически все нужные типы преобразований ссылок, которые должны выполняться, или же нет, зависимо от указанных условий и факторов.

Данный программируемый модуль, является основанным на использовании правил механизмов (синтаксическим анализатором с возможностью применения регулярно повторяющихся выражений), выполняющий моментальные преобразования URL по указанному шаблону. Модуль может поддерживать просто неограниченные количества правил и привязанному к каждому правилу условий, воплощая очень гибкий в настройке и мощный в использовании механизм автоматического управления всеми или отдельными URL.

RewriteCond – директива определяющая условия, при которых выполняется преобразования. RewriteCond задает нужные условия, для отдельных правил. Всегда перед использованием директивы RewriteRule расположены одна, а зачастую и несколько директив типа RewriteCond. Последующие после них правила преобразования будут использоваться только если Url-ы соответствуют прежде установленным условиям директивы, а также для условий дополнительных директив.

Теперь рассмотрим общераспространённые вариации для их использования.

Для перенаправления, чтоб данные правила работали корректно, должен использоваться в серверной конфигурации только веб-сервер apache. Если же используется связка Nginx+Apache будут возникать ошибки по причине циклической переадресации. По этому редирект необходимо будет устанавливать непосредственно в конфигурации Nginx.

За отображение вместимого текущего каталога отвечает директива Indexes (показать пользователю перечень файлов, если же в текущем каталоге нет ни одного, стандартного файла index.html или же его других аналогов).

Бывают ситуации, когда необходимо настроить так, чтоб если в каталоге отсутствует файл, который открывается по умолчанию, список не выдавался. В таких случаях необходимо прописать в файл .htaccess следующую строчку:

Options -Indexes

В случае, если же все таки необходимо вывести содержимое директории :

В случае необходимости просмотра списка файлов, но при этом, чтоб некоторые файлы конкретного формата не выводились, нужно записать:

Options Indexes

IndexIgnore *.php* *.pl

Директива выведет список файлов текущего каталога , т.е. его вместимое, исключая с отображении файлы-скриптов PHP и также Perl.

В случае если веб-сайт работает на основе скриптов , по этому в качестве индексного зачастую может использоваться файл с другим расширением – указать на этот файл можно используя директиву DirectoryIndex . К примеру, Вы хотите чтоб при переходе в корневой каталог с браузера открывался не файл index.html, а к примеру , файл main_file.php:

Во время работы сайта иногда возникают разнообразные ошибки, корректней будет их называть не сбоями, а стандартным кодом возврата, которые оговоренные в перечне стандартов HTTP_RFC2616. В RFC , данные коды возврата, имеют название “status codes”,мы же, и далее будем называть их ошибками – так более привычно..

Получаемое трехзначное значение кода возврата сервера несет информацию о том, с каким успехом выполнен наш запрос. Любой запрос, в конечном итоге получает свой код возврата от сервера, все коды, которые начинаются на 1ХХ ,2ХХ ,3ХХ являются положительными, значит при выполнении запроса ошибок не возникало и в зависимости от типа и результата запроса будет получен соответствующий код, прочие ( типа 4ХХ, 5ХХ, 6ХХ) принято называть – кодами ошибок..

| Можно составить перечень распространенных ошибок : #400 Bad Request ; #401 Unauthorized ; #402 Payment Required ; #403 Forbidden ; #404 Not Found ; #405 Method Not Allowed ; #406 Not Acceptable ; #407 Proxy Authentication Required ; #408 Request Time-out ; #409 Conflict ; #410 Gone ; #411 Length Required ; #412 Precondition Failed ; #413 Request Entity Too Large ; #414 Request-URI Too Large ; #415 Unsupported Media Type ; #500 Internal Server Error ; #501 Not Implemented ; #502 Bad Gateway ; #503 Service Unavailable ; #504 Gateway Time-out ; #505 HTTP Version not supported. |

Во время получения ошибки 4ХХ или 5ХХ пользователь Вашего сайта увидит в окне браузера текст, который нельзя назвать доступным и понятным обычному пользователю. HTTP-сервер Apache, средствами директив в .htaccess дает возможность предоставить вместо системного неинформативного текста, свою личную страницу, где Вы самостоятельно уже можете понятно объяснить пользователю в чем состоит проблема, при этом также можно соблюдать дизайнерское решение Вашего сайта.

Пример замены стандартных страниц системных ошибок представлен ниже:

| cp866 – Кириллица (DOS).

Windows-1252 – Западная Европа (Windows). Windows-1251 – Кириллица (Windows). Windows-1250 – Центральная Европа (Windows). KOI8-r – Кириллица (КОИ8-Р) UTF-8 – двух байтовая кодировка |

Всего выделяют 6 распространенных кодировок, которые у нас используются :

Для задания кодировки через .htaccess используется директива AddDefaultCharset После использования данного выражения для всех файлов и данных получаемых пользователем будет установлена указанная таблица символов (кодировка), например:

Также конфигурация позволяет нам задать отдельную кодировку, например, для загружаемых объектов, после использования директивы приведенной ниже, сервер будет перекодировать загружаемые на него файлы:

Для отключения каких либо правил перекодировки или её задания, используется следующая директива:

Довольно часто есть потребность закрыть или же ограничить доступ для пользователей к конкретным файлам, папкам. Среди инструментов Apache и для решения этой проблемы есть достойный выход.

Для управлением доступом ко всем каталогам и подкаталогам текущей директории используется директива – Order которая имеет следующий синтаксис: [Deny,Allow] ( используется по умолчанию) – запрет, разрешение, используется для закрытия доступа всем ip и открытие только конкретным, и [Allow,Deny] – разрешение, запрет, открытие доступа для всех адресов закрытие конкретным, соответственно. Далее следует раздел описания конкретных уточнений, конкретных адресов, если необходимо использовать все адреса, используется – all.

К примеру нам нужно закрыть доступ для адреса : IP 111.222.333.444, а всем остальным дать зелёный свет, для этого используем следующее::

В случае, если нам необходимо выдать доступ только одному или нескольким адресам, при этом закрыть от всех, используем следующие директивы:

Order Deny,Allow

Deny from all

Allow from 111.222.333.444

Данные ограничения можно задавать не только на все файлы текущей директории и включенной в неё, также можно гибко настраивать доступ к отдельным файлам и директориям или отдельным группам. Например, нужно запретить всем доступ к конкретному файлу, в нашем случае passwd.html, открыть только одному адресу:

Order Deny,Allow

Deny from all

Allow from 111.222.333.444

Можно создать правило и таким образом, чтоб, например, по аналогии запретить доступ всем адресам и открыть одному, только для всех файлов с расширением “.php”:

Hyper Host™ предоставляет качественный хостинг где вы можете выполнять любые необходимые действия и конфигурации с файлом .htaccess

Желаем Вам приятной работы и хорошего дня! Если данная статья показалась Вам сложной и нужна помощь в настройке перенаправлений, обращайтесь в техническую поддержку ГиперХост . Мы работаем круглосточно и всегда готовы помочь нашим пользователям.

Про жизнь, путешествия, вкусную еду, технологии, веб-разработку и Drupal

Природа площадок сразу же намекнула на то, что виной всему происходящему — некий вирус (а не Яндекс).

Поскольку симптомы в данном случае были похожие, то первым делом я пошёл проверять .htaccess и увидел там примерно следующее:

Соответственно, если столкнетесь с подобным, то смотрите дату/время последнего изменения .htaccess (ни в коем случае сразу же не бросайтесь его очищать и пересохранять), затем просите у хостера (если сайт на shared-хостинге) FTP-логи за период вокруг момента заражения. По логам выясняйте, что ещё делал тот же злобный IP-адрес, с которого поправили .htaccess .

- Искать PHP-shell по всей структуре сайта. Если shell был внедрён, то смена FTP-пароля — не поможет (добавлять вредные правила в .htaccess вам и дальше продолжат через shell).

- Обновлять CMS и прочий софт.

Профилактика: ещё раз повторим общеизвестные правила защиты от вирусов и троянов

Самые популярные причины попадания вируса на сайт:

- Не использовать простые пароли, которые треснут как орешек за пару часов ненавязчивого перебора.

- Не держать в открытом не зашифрованном виде пароли локально, иметь и обновлять антивирус.

- Обновлять CMS и фреймворки, на которых построен сайт, до актуальных версий.

- Всегда иметь работоспособный бэкап. Для этого, обычно, достаточно иметь резервную копию месячной, недельной и суточной давности, проводя раз в квартал её тестовое разворачивание.

А ещё такой вирус не страшен сайтам, работающим целиком на nginx без Apache 🙂

Кроме осады .htaccess этот вирус и его родственники умеют прописываться во всех поголовно php-файлах.

Чтобы запутать неопытного веб-мастера код вируса упаковывается примерно таким образом:

На выходе при исполнении файла (и декодировании всей этой беды) получаем всё те же редиректы, только средствами PHP, а не веб-сервера.

find ./ -type f -exec sed -i 's/eval(base64_decode(\"DQplcn[^;]*;//g' <> \;

Если имеется SSH доступ к серверу, то запустить всё это можно прямо там (иначе — надо будет скачать все файлы к себе, полечить локально, залить обратно).

[…] тут, кстати, Алексей Костин написал отличную статью по борьбе с вирусами в .htaccess Леш, я честно твою статью через поиск нашла и она — […]

Andr435

Дек 23, 2012 @ 20:55:37

Павел

Янв 05, 2013 @ 01:03:01

Irshat

Янв 13, 2013 @ 12:59:23

Большое спасибо. Вычистил все php одной командой find от eval(base64_decode все свои сайты на одном хостинге

alex

Июл 09, 2013 @ 11:07:15

Подтверждаю, сайты на Majordomo заразились этой гадостью, смена ftp паролей, учетных данных, e-mail, чистка левого кода, заливка из бэкапа оригинальных файлов, настройка прав доступа — все в пустую, сайты вновь редиректят мобильный траффик на различные sms и сайты с вирусами. Сайтов более 50 различных тематик, разных клиентов, на одной системе управления с аналогичными настройками, та часть, которая расположена у Majordomo — стабильно страдает этой фигней. Majordomo — небезопасный хостинг!

kostin

Июн 04, 2014 @ 10:21:31

> на одной системе управления с аналогичными настройками

Так может дырка в ней, а не в хостинге?

Dima_Bedny

Июн 04, 2014 @ 10:17:26

Приветствую Как конкретно чистил файл .htaccess? Обьясните пожалуйста!

kostin

Июн 04, 2014 @ 10:19:47

Как конкретно чистить — зависит от конкретного файла. Откройте его в текстовом редакторе и ищите там, для начала, глазками редиректы на посторонние домены.

Dima_Bedny

Июн 04, 2014 @ 10:43:27

файл .htaccess! Просто в редакторе удалить строки или как?

kostin

Июн 04, 2014 @ 10:45:10

У вас в файле .htaccess могут быть несколько иные инъекции, чем описаны в статьи. Но в любой инъекции будут редиректы на внешний рекламно-вирусный сайт. Ищите, удаляйте, сохраняйте. Если инъекции снова появятся, значит где-то у вас сиди шелл, через который их присаживают.

Dima_Bedny

Июн 04, 2014 @ 10:50:00

kostin

Июн 04, 2014 @ 10:53:36

Dima_Bedny

Июн 04, 2014 @ 10:59:06

Осталось только:

RewriteEngine on

RewriteEngine On

RewriteBase /

RewriteRule ^index\.php$ — [L]

RewriteCond %

RewriteCond %

RewriteRule . /index.php [L]

kostin

Июн 04, 2014 @ 11:08:51

Коли у вас Вордпресс, то скачайте уже себе дистрибутив акутальной версии, достаньте оттуда .htaccess и замените ваш на дефолтный. А также обновите сам Вордпресс. 95% что где-то у вас сиди шелл, который всё равно потом .htaccess перезапишет, если вы шелл не прибьёте. Помочь вам в охоте на шелл может модуль Anti-Malware by ELI (Get Off Malicious Scripts), только не мучайте меня вопросами по использованию модуля. И сделайте бэкап.

Dima_Bedny

Июн 04, 2014 @ 11:11:35

Спасибо огромное все теперь ясно.

Vladimir

Авг 23, 2014 @ 17:45:02

Добрый день!

До недавнего времени был на моем сайте редирект с мобильных устройств, теперь ещё и с обычных. Никак не могу найти — где вирус засел.

text/x-generic .htaccess

ASCII English text

#php_value display_errors Off

##

# @package Joomla

# @copyright Copyright (C) 2005 — 2013 Open Source Matters. All rights reserved.

# @license GNU General Public License version 2 or later; see LICENSE.txt

##

##

# READ THIS COMPLETELY IF YOU CHOOSE TO USE THIS FILE!

#

# The line just below this section: ‘Options +FollowSymLinks’ may cause problems

# with some server configurations. It is required for use of mod_rewrite, but may already

# be set by your server administrator in a way that dissallows changing it in

# your .htaccess file. If using it causes your server to error out, comment it out (add # to

# beginning of line), reload your site in your browser and test your sef url’s. If they work,

# it has been set by your server administrator and you do not need it set here.

##

## Can be commented out if causes errors, see notes above.

#Options +FollowSymLinks

## Mod_rewrite in use.

## Begin — Rewrite rules to block out some common exploits.

# If you experience problems on your site block out the operations listed below

# This attempts to block the most common type of exploit `attempts` to Joomla!

#

# Block out any script trying to base64_encode data within the URL.

RewriteCond %

# Block out any script that includes a tag in URL.

RewriteCond %

# Block out any script trying to set a PHP GLOBALS variable via URL.

RewriteCond %

# Block out any script trying to modify a _REQUEST variable via URL.

RewriteCond %

# Return 403 Forbidden header and show the content of the root homepage

RewriteRule .* index.php [F]

#

## End — Rewrite rules to block out some common exploits.

## Begin — Custom redirects

#

# If you need to redirect some pages, or set a canonical non-www to

# www redirect (or vice versa), place that code here. Ensure those

# redirects use the correct RewriteRule syntax and the [R=301,L] flags.

#

## End — Custom redirects

##

# Uncomment following line if your webserver’s URL

# is not directly related to physical file paths.

# Update Your Joomla! Directory (just / for root).

##

## Begin — Joomla! core SEF Section.

#

RewriteRule .* — [E=HTTP_AUTHORIZATION:%

#

# If the requested path and file is not /index.php and the request

# has not already been internally rewritten to the index.php script

RewriteCond %

# and the request is for something within the component folder,

# or for the site root, or for an extensionless URL, or the

# requested URL ends with one of the listed extensions

RewriteCond %

# and the requested path and file doesn’t directly match a physical file

RewriteCond %

# and the requested path and file doesn’t directly match a physical folder

RewriteCond %

# internally rewrite the request to the index.php script

RewriteRule .* index.php [L]

#

## End — Joomla! core SEF Section.

Подскажите пожалуйста — здесь не спрятан ли вирус?

Заранее огромное спасибо!

Константин

Мар 26, 2015 @ 18:51:39

Благодарочка!

Правлю я .htaccess, а он мне назад его откатывает))))

Спасибо за подсказку!

Виктор

Янв 04, 2017 @ 14:50:54

kostin

Янв 26, 2017 @ 14:26:54

Если происходит редирект, то это не обязательно означает, что он прописан именно в .htaccess (вирус может вшить редиректы и, например, в php-файлы ядра, модулей, темы). Ищите везде. Для Вордпресса вам в поисках поможет плагин — gotmls

Сергей

Июл 25, 2017 @ 11:04:47

Добрый день Kostin! Подскажите, пожалуйста, существует ли плагин для MODx, аналогичный Anti-Malware by ELI для Вордпресс?

Александр Коховец

Апр 20, 2018 @ 16:24:20

Здравствуйте поможете с лечением за денежку? у меня друпал, емайл qwerdie@mail.ri

Сергей

Июл 25, 2017 @ 11:03:49

Добрый день Kostin! Подскажите, пожалуйста, существует ли плагин для MODx, аналогичный Anti-Malware by ELI для Вордпресс?

Charlestyday

Мар 16, 2019 @ 21:49:44

hOur company offers weight loss products. Look at our health contributing portal in case you want to look better. Our company offers supreme quality health and related products. Take a look at our health contributing website in case you want to look better. Our company offers a wide variety of non prescription products. Take a look at our health site in case you want to to feel healthier with a help of generic supplements. Our company provides a wide variety of non prescription products. Take a look at our health portal in case you want to to feel healthier with a help of generic supplements. Our company provides herbal weight loss products. Look at our health contributing site in case you want to feel better. Our site offers a wide variety of non prescription drugs. Look at our health portal in case you want to to feel healthier with a help generic supplements.

Our company offers safe healthcare products. Visit our health contributing website in case you want to improve your health. Our company provides generic supplements. Visit our health contributing website in case you want to feel better. Our company provides a wide variety of non prescription drugs. Visit our health website in case you want to to feel healthier with a help of general health products. Our company offers safe health and related products. Look at our health contributing website in case you want to strengthen your health. Our company offers a wide variety of general health products. Take a look at our health contributing website in case you want to feel better.

Это действительно полезный

совет, особенно для тех, кто новичок в этом вопросе 😉

Большое спасибо за ваши удивительные статьи…

Я действительно наслаждаюсь чтением!

Вы, оказывается, превосходный писатель:

) Я уверен, что сохраню ваш веб блог в избранном, и в ближайшем будущем сюда вернусь!

Продолжайте свою высококачественную работу.

Приятного вечера:)

Этот сайт использует Akismet для борьбы со спамом. Узнайте как обрабатываются ваши данные комментариев.

- Drupal (6)

- Веб-разработка (9)

- Железо (1)

- ЗОЖ (1)

- Маркетинг (4)

- На злобу дня (8)

- Обзоры (1)

- Полезняшки (1)

- Политика (1)

- Приготовление пищи (2)

- Путешествия (16)

- Разное (8)

- Софт (1)

- Спорт (2)

Читайте также: