Cryptoprevent защита от вирусов шифровальщиков

Made In Tula

[SoftoRooMTeaM]

Респектов: 4817

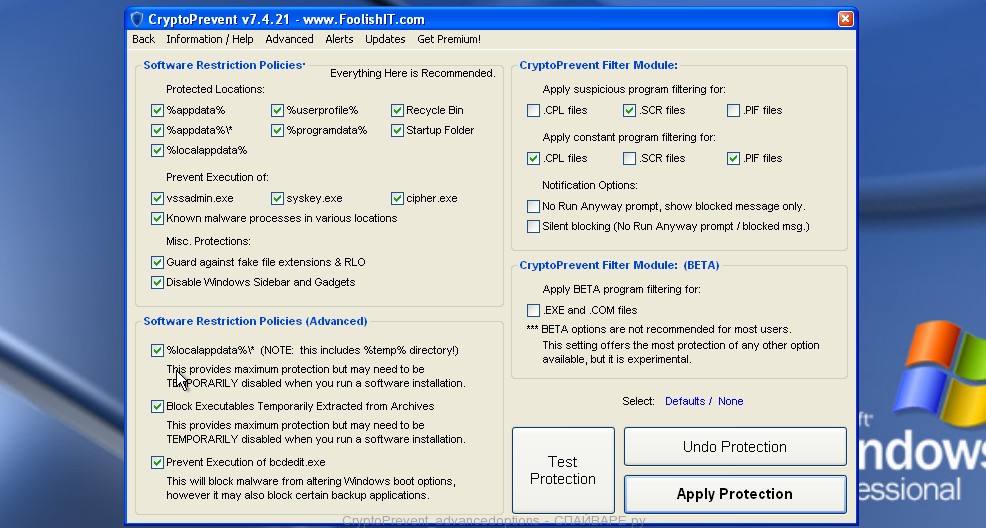

описание (rus) CryptoPrevent - небольшая программа, созданная компанией Foolish IT. Эта утилита легко блокирует вирусы-шифровальщики, а так же множество других вредоносных программ. Причём, она делает это без резидентов в памяти, сложных движков анализаторов поведения или сигнатур выполняемых файлов. CryptoPrevent использует возможности самой операционной системы, а именно политики Windows. Это позволяет предотвращать запуск файлов из нестандартных папок: %UserProfile%, %AppData%, %LocalAppData%, %Temp%, Корзина и других. Эти папки используются операционной системой для внутренних нужд, но большое количество разных вредоносных программа, включая вирусы-шифровальщики, используют эти папки для хранения собственных файлов. Кроме этого важного свойства, которого вполне достаточно для блокировки вирусов-шифровальщиков, CryptoPrevent имеет ещё много дополнительных возможностей.

важные возможности CryptoPrevent:

+ блокирует запуск программ из системных каталогов, таких как: %UserProfile%, %AppData%, %LocalAppData%, %Temp%, %ProgramData%, Корзина и каталог автозапуска

+ предотвращает запуск приложений bcedit.exe, vssadmin.exe, syskey.exe, cipher.exe

+ запрещает запуск исполняемых файлов из архивов

+ может блокировать запуск файлов с расширением scr, cpl, pif

+ ведёт журнал блокировок

+ позволяет добавлять файлы из каталогов, находящихся под запретом, в список разрешённых к запуску

+ не влияет на нормальную работу компьютера

+ не нагружает компьютер

+ работает вместе с антивирусными и антималварными программами

+ автоматически обновляется (платная версия)

+ отправляет предупреждений о блокировке на адрес электронной почты (платная версия)

+ имеет гибкую настройку политик Windows (платная версия)

description (eng) CryptoPrevent Malware Prevention

CryptoPrevent is a robust anti-virus/anti-malware software supplement, filling a huge gap that exists with traditional security solutions to provide protection against a growing multitude of new and emerging ransomware and other malicious software threats.

We are proud to announce the release of CryptoPrevent Version 19!

We’ve re-written CryptoPrevent from the ground up, incorporating new features to bring you the latest protections from crypto-style ransomware and all other forms of malware!

New Features in CryptoPrevent v19 (Free and Premium Editions)

New: Folder Watch – Monitors and protects common folders from items that match malware definitions.

New: Submit Malicious Files – This will allow you to submit malicious files (which are not in our malware definitions) to review for inclusion in the default definitions.

Improved: Program Filtering Protection – The original ‘BETA’ program filtering protections were very effective, but caused issues with running certain programs; now it offers vastly improved reliability as it is based on the new code platform of the coming 3rd generation ‘d7x’ PC technician utilities, it is thoroughly tested, and recommended for mass usage!

Improved: SRP Protection – The original protection method since CryptoPrevent version 1 was automatically created “SRP” rules (aka “Software Restriction Policies” which are normally only available in “Professional” editions of the Windows operating system and only scriptable across Active Directory/domain environments.) CryptoPrevent v1 created 8 SRP rules for protection and v7.4.21 (the final v7) created just under 400 SRP rules, while version 8.0 currently creates just under 4000! That’s 10x as many as v7 and 500x as many as v1!

New/Improved: Expanded Malware Definitions (Optional) – Expanded malware and ransomware detection definitions add cutting edge detection power to CryptoPrevent, and are updated at least weekly, although they may increase the risk of ‘false positive’ malware detections. (These are entirely optional; you may elect to keep the standard definition set with less risk of ‘false positive’ detections.)

New: HoneyPot Ransomware Protection – Very effective in preventing new and unknown ransomware from encrypting your files! When malicious activity is detected ALL non-essential programs are terminated, stopping malicious software dead in its tracks.

Visit our Youtube playlist to see the HoneyPot Ransomeware Protections in action against several new ransomware threats!

New: KillEmAll v5 Integrations – Based on the new code platform of the coming 3rd generation ‘d7x’ PC technician utilities, KillEmAll v5 allows for fast termination of non-essential programs including malware and ransomware, and is integrated into the new Tray Icon along with other useful features!

New: Tray Icon Features and Notifications – Easily change/view CryptoPrevent settings or activate the KillEmAll v5 integration. Notifications are displayed when the original SRP, Program Filtering, Folder Watch, or HoneyPot protections have been triggered.

New/Improved: Customization Abilities – Customize CryptoPrevent with powerful blacklisting/whitelisting support and in new ways including the new Folder Watch protections (which cannot be customized in the Free Edition.)

New/Improved: Command Line Parameters – Customize various settings with updated and robust command line parameters. A large number of new parameters have been introduced in v198. Synchronize deployments and changes with ease or update systems with batch files.

скачать / download CryptoPrevent Premium 8.0.4.3 + crack (cracked exe)

CryptoPrevent — это небольшая программа, созданная компанией Foolish IT. Эта утилита легко блокирует вирусы-шифровальщики, а так же множество других вредоносных программ. Причём, она делает это без резидентов в памяти, сложных движков анализаторов поведения или сигнатур выполняемых файлов. CryptoPrevent использует возможности самой операционной системы, а именно политики Windows. Это позволяет предотвращать запуск файлов из нестандартных папок: %UserProfile%, %AppData%, %LocalAppData%, %Temp%, Корзина и других. Эти папки используются операционной системой для внутренних нужд, но большое колличество разных вредоносных программа, включая вирусы-шифровальщики, используют эти папки для хранения собственных файлов. Кроме этого важного свойства, которого вполне достаточно для блокировки вирусов-шифровальщиков, CryptoPrevent имеет ещё много дополнительных возможностей.

Самая важная особенность этой программы в том, что она легко делает работу, с которой часто не справляется мощный антивирус. При этом, практически не влияет на нормальную работу пользовательских программ, не создаёт дополнительную нагрузку на процессор, использует встроенные возможности операционной системы, работает на всех современных версия Windows.

В нижеследующей таблице приведены наиболее важные возможности CryptoPrevent:

- блокирует запуск программ из системных каталогов, таких как: %UserProfile%, %AppData%, %LocalAppData%, %Temp%, %ProgramData%, Корзина и каталог автозапуска

- предотвращает запуск приложений bcedit.exe, vssadmin.exe, syskey.exe, cipher.exe

- запрещает запуск исполняемых файлов из архивов

- может блокировать запуск файлов с расширением scr, cpl, pif

- введет журнал блокировок

- позволяет добавлять файлы из каталогов, находящихся под запретом, в список разрешенных к запуску

- не влияет на нормальную работу компьютера

- не нагружает компьютер

- работает вместе с антивирусными и антималварными программами

- автоматически обновляется (платная версия)

- отправляет предупреждений о блокировке на адрес электронной почты (платная версия)

- имеет гибкую настройку политик Windows (платная версия)

Хочу обратить внимание на следующую опцию: блокировка запуска программ bcedit.exe и vssadmin.exe. Обе программы практически не используются пользователя в работе, но позволяют вредоносным программ совершать очень опасные, вредные и часто необратимые действия. В частности блокировка vssadmin.exe позволит пользователям сохранить теневые копии файлов, то есть даже если вирус-шифровальщик каким-то образом зашифрует файлы, он не сможет удалить их копии. И тогда, восстановление своих файлов сведется к использованию программы ShadowExplorer или стандартных возможностей Windows. А блокирование программы bcedit.exe, позволит предотвратить изменение загрузочного сектора на жестком диске.

Да. CryptoPrevent — это бесплатная программа, но платная версия имеет несколько важных и нужных достоинств. Первое, автоматическое обновление списка приложений и политик блокировки — нужная опция, с учётом того, что каждый день появляются новые вирусы шифровальщики и другие вредоносные программы. Второе, предупреждения присылаемые на электронную почту, в случае если произошла блокировка какой-либо вредоносной программы. Третье, возможность гибкой настройки политик для ещё большей защиты Windows. Что хочу подчеркнуть, второй и третий пункт, эти две возможности очень нужны администраторам больших организаций.

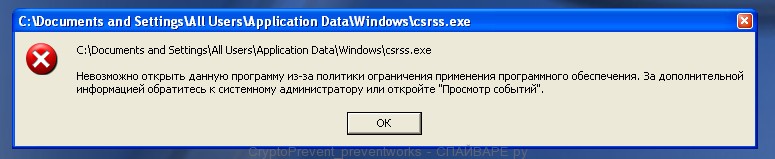

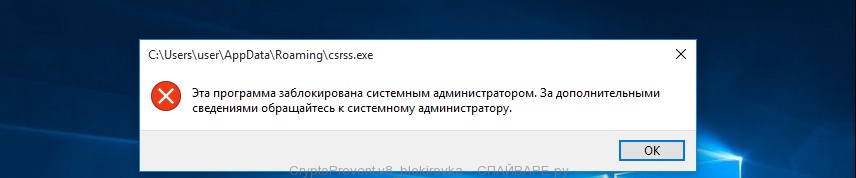

Нельзя сказать, что CryptoPrevent может защитить ваш компьютер на 100%. Такую гарантию вам не могут дать и компании, которые разрабатывают антивирусные программы. Но можно сказать честно, что использование CryptoPrevent повышает защиту вашего компьютера многократно. Главный плюс этой программы в том, что она не требует сигнатур — описаний вируса, чтобы его заблокировать. Создатели вредоносных программ и вирусов постоянно изменяют исполняемые файлы, чтобы антивирусы не могли их обнаружить. Но действия, которые осуществляет зловред остаются теме же, что и были. В результате, когда антивирус промолчит о вирусе-шифровальщике, который таится в файле прикреплённом к электронному письму, CryptoPrevent предотвратит саму работу вируса, уже после проникновения на компьютер. При этом пользователю будет показано сообщение аналогичное ниже приведенному. Пример показанный ниже — реальный случай блокировки запуска исполняемого файла da_vinci_code вируса от которого пострадали тысячи пользователей.

Появление этого сообщения, сигнализирует о проникновении вируса и о необходимости срочного лечения компьютера. При этом, все файлы пользователя будут не зашифрованы, а исполняемый файл вируса — заблокирован. Таким образом, CryptoPrevent выполнит задачу и защитит компьютер от вируса-шифровальщика.

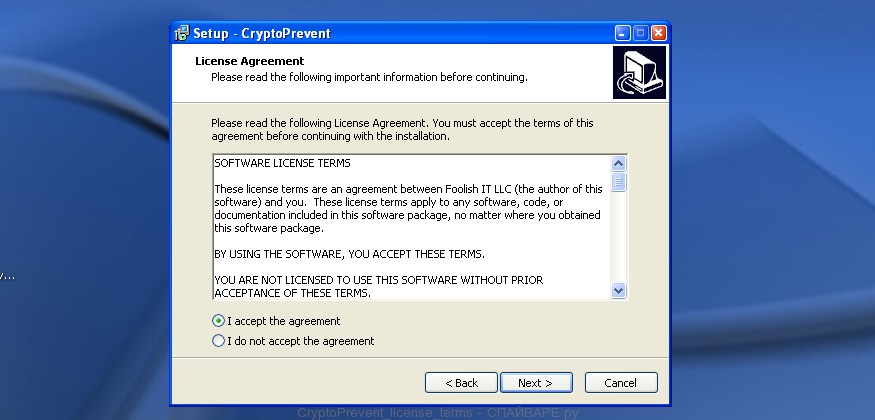

После того как вы скачали программу, откройте папку в которой её сохранили. По-умолчанию, файлы скачанные с Интернета записываются в папку Загрузки, которая находится в папке Мои документы. Вы увидите иконку программы похожую на ниже приведённую.

Дважды кликните по этой иконке. Программа запуститься и вам будет показано начальное окно мастера установки.

Нажмите кнопку Finish. Программа спросит у вас о наличии ключа, для активации полной версии. Если вы купили его, то жмите Yes/Да. После этого вам нужно будет выбрать уровень защиты.

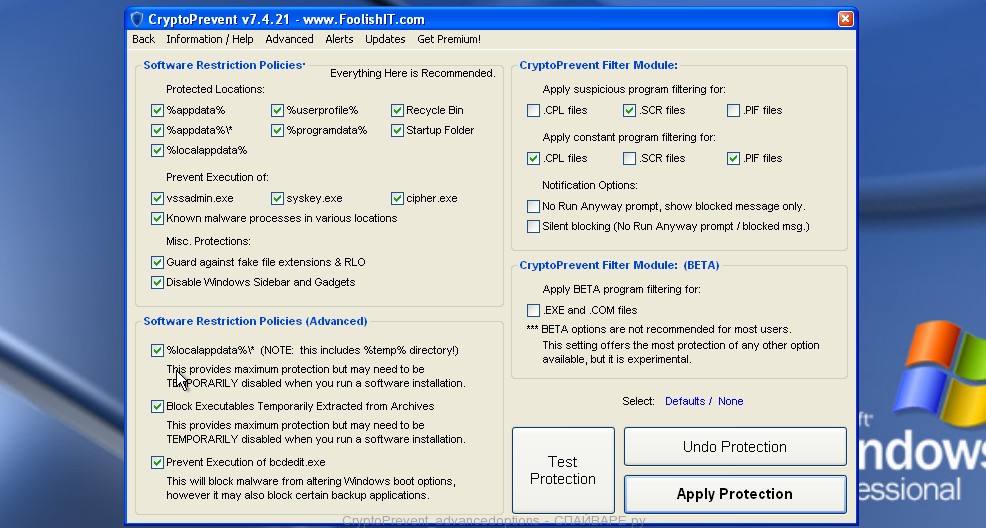

По-умолчанию выбран уровень Default, который и рекомендуется авторами программы. Но если вы хотите как можно сильнее защитить компьютер, то выбирайте уровень Maximum Protection. На этом уровне возможны блокировки установки и деинсталлирования нормальных программ. Поэтому при проведении подобных операций защиту CryptoPrevent нужно отключить или снизить её уровень. Кроме этого, при максимальной защите возможны проблемы с программами осуществляющими создание резервных копий или предназначенных для восстановления разделов жесткого диска.

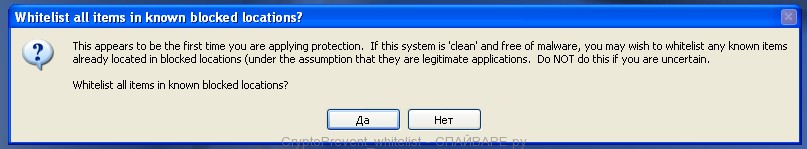

Выбрали уровень защиты ? Жмите кнопку Apply. Перед тем как включить блокировку, CryptoPrevent предложить добавить в лист исключения программы уже находящиеся в папках, запуск из которых исполняемых файлов будет запрещен.

Если никаких признаков вируса нет или вы устанавливаете программу на новый компьютер, то жмите Да. Если не уверены, то кнопку Нет. Помните, что лист исключений всегда можно отредактировать, добавив или удалив из него нужные приложения.

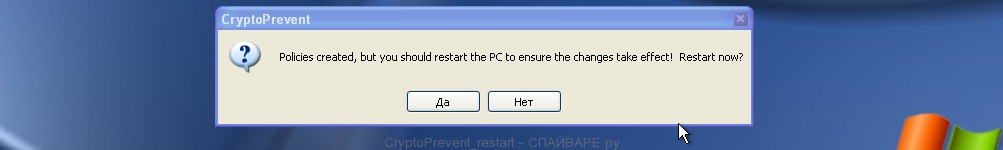

После этого программа CryptoPrevent создаст необходимые политики Windows и предложит перезагрузить компьютер для их активации.

Это всё. Для большинства пользователей больше ничего делать не нужно. Единственное, если вы не купили полную версию, у вас не будет автоматического обновления — и вам придется самостоятельно, время от времени скачивать и устанавливать новую версию программы. Моя рекомендация — купить полную версию CryptoPrevent и таким образом, максимально защитить свой компьютер.

Если вам необходимо отредактировать настройки CryptoPrevent, уровень защиты или изменить лист исключений, то запустите программу, кликнув по её иконке дважды.

Кликните по кнопке OK и вам будет показано окно с текущими настройками программы CryptoPrevent.

Тут вы можете сменить уровень защиты или отключить защиту совсем, что конечно не рекомендуется.

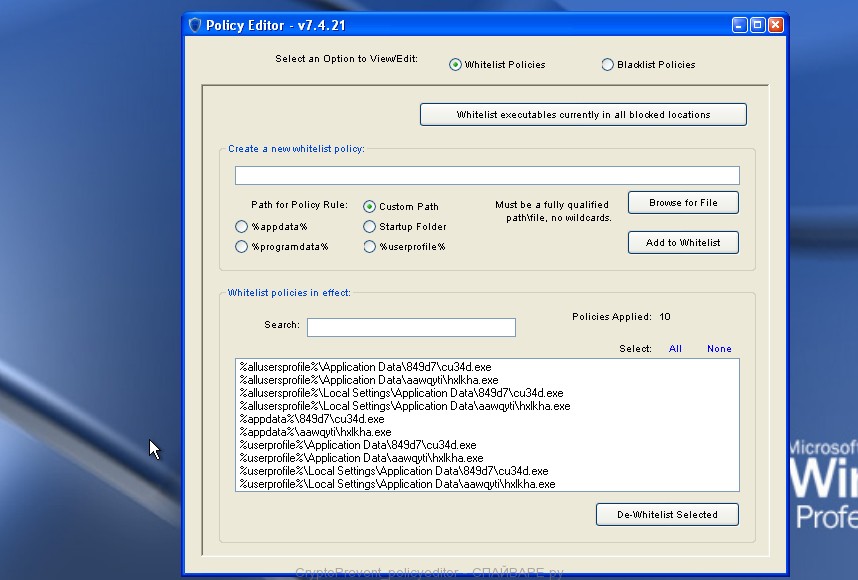

Для редактирования листа исключений CryptoPrevent, кликните меню Advanced и выберите пункт Software restriction policy editor. Откроется окно как показано ниже.

Вы можете создать новое исключение, введя его в поле Create a new white list policy или удалить исключение, выбрав сначала его из списка и нажав кнопку De-Whitelist Selected.

Для изменения основных настроек программы CryptoPrevent, кликните меню Advanced и выберите пункт Show more advanced options. Откроется окно как показано ниже.

Будьте внимательны изменяя какие-либо настройки CryptoPrevent. Если вы не знаете что-делаете, то лучше выбирайте просто уровень защиты и не изменяйте ничего в меню Advanced.

Для удаления защиты CryptoPrevent, вам нужно запустить программу и выбрать пункт None. Или полностью деинсталлировать это приложение.

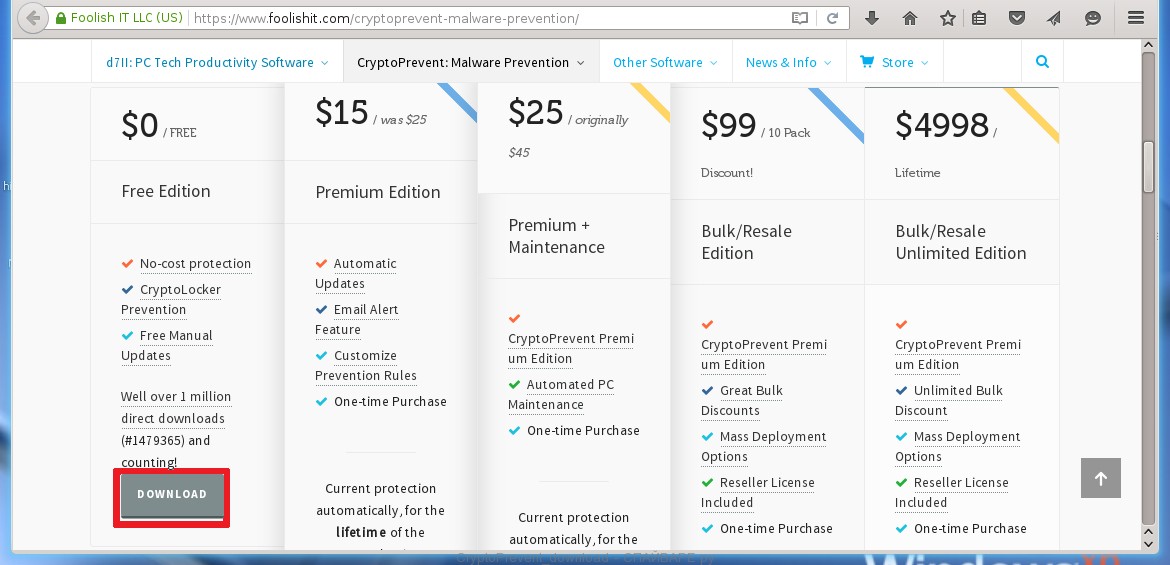

Бесплатную версию программы вы всегда можете скачать кликнув по ниже приведенной ссылке.

В открывшемся окне нажмите кнопку Download как показано на рисунке ниже.

Для покупки полной версии программы CryptoPrevent со скидкой перейдите на сайт разработчика.

Выберите нужное вам количество копий программы и нажмите Add to Cart. На следующей странице вам нужно ввести код, активирующий скидку. В поле Enter Coupon Code введите cp8special и нажмите Apply. Это даст вам 20% скидку.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

CryptoPrevent — что называется, простенько и со вкусом. Если честно, то возможность использования политик знал и даже на некоторых компах в офисе юзал. Но тут всё просто, запустил и нажал одну кнопку — и всё настроилось. Уговорил нач.отдела на пару платных лицензий, установил их в удаленных офисах, куда не могу часто ездить. На своё мыло настроил получение алертов.

Прочитал, что CryptoPrevent работает с политиками.

Поставил для теста на виртуалку с 7-кой. Применил все по Default.

Затем запустил gpedit.msc и … в Software Restriction Policies не нашел ничего.

Как-то странно…

Alex, программа работает. Пример блокировки da-vinchi-code вируса, приведен в статье. После включения блокировки просканируйте компьютер программой FRST, она все покажет.

Бесплатная версия 8.0 не выполняет свою функцию. Изменения политик (Apply) требует перезагрузку. Все настройки после перезагрузки не сохраняются и защита не работает, о чем говорит проверка по кнопке Test. Загрузка CryptoPrevent при старте Windows и сохранение настроек доступны, видимо, лишь в версии PRO. Размер программы неоправданно большой 35 Мбайт для своих функций, требует .NET 4.0, быстродействие не подходит для старых машин.

Скачал последнюю версию, установил на Windows 10. Все работает, инсталятор конечно подрос в размерах до 10Mb, но в остальном, как и раньше, CryptoPrevent свою функцию выполняет.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

WARNING

Если троян зашифровал файлы, сразу выключи компьютер! Затем загрузись с флешки и постарайся собрать максимум данных. В идеале нужно сделать посекторный образ диска и уже после этого спокойно анализировать ситуацию.

Всадники шифрокалипсиса

Антивирусы реагируют на это так редко, что их разработчиков даже стали обвинять в сговоре. Это не первый случай, когда вирусологов подозревают в преступных целях, но технически здесь все объясняется проще. Дело в том, что троян-шифровальщик не выполняет никаких действий, однозначно свидетельствующих о его вредоносной активности. Сам троян-шифровальщик — это простейшая программа с набором библиотек общего назначения. Иногда это просто скрипт или батник, запускающий другие портейбл-утилиты. Давай разберем общий алгоритм действий шифровальщиков подробнее.

Обычно пользователь сам скачивает и запускает ransomware. Трояна подсовывают жертве под видом обновления, нужной утилиты, документа с фишинговой ссылкой и другими давно известными методами социальной инженерии. Против человеческой наивности антивирусы бессильны.

Попавший в систему троян-шифровальщик может быть опознан по сигнатуре только в том случае, если он уже есть в базах. Новые образцы в них заведомо отсутствуют, а модификации старых троянов дополнительно проверяют на детекты перед распространением.

После запуска трояна поведенческий анализатор антивируса молчит, поскольку, с его точки зрения, не выполняется никаких потенциально опасных действий. Какая-то программа ищет файлы по маске? Да пожалуйста! Создает копии файлов? Без проблем! Шифрует копии? Тоже не повод для паники. Функции шифрования поддерживаются большинством современных программ, а троян использует те же стандартные криптографические библиотеки. Он удаляет пользовательские файлы? Это тоже не запрещено — они ведь не системные. Затирает свободное место? Безопасное удаление также востребованная и легальная функция. Он добавляется в автозапуск? И это тоже разрешенное поведение.

В отличие от классических вирусов, троян-шифровальщик не пытается модифицировать файлы, не внедряется в активные процессы и вообще ведет себя скучно. Он просто создает копии документов и баз данных, шифрует их, а затем удаляет без возможности восстановления оригинальные файлы пользователя и ключ шифрования, оставляя текст с требованием выкупа. Во всяком случае, авторам троянов хотелось бы видеть именно такое идеальное поведение. В действительности же эта цепочка процессов может дать сбой на любом этапе, благодаря чему становятся возможными альтернативные методы расшифровки.

Превентивные меры

Обычные антивирусы не в силах бороться с новыми шифровальщиками, сигнатуры которых пока отсутствуют в их базах. Они могут лишь распознавать наиболее грубые модификации на уровне эвристики. Комплексные решения (вроде Dr.Web Security Space и Kaspersky Internet Security / Total Security) уже умеют устранять их деструктивные последствия. Они заранее создают копии пользовательских файлов, скрывают их и блокируют доступ к ним сторонних программ. В случае если троян доберется до фоток и документов из стандартных каталогов, всегда можно будет восстановить их из копий, а зашифрованные файлы просто удалить.

Поскольку антивирусный комплекс загружает свой драйвер и модуль резидентной защиты еще до входа пользователя, это довольно надежный метод хранения резервных копий. Однако их можно делать и сторонними утилитами. Главное, чтобы они размещались на внешнем носителе, который отключается сразу после создания бэкапа. Иначе троян обнаружит резервные копии на постоянно подключенном винчестере и также зашифрует их или повредит.

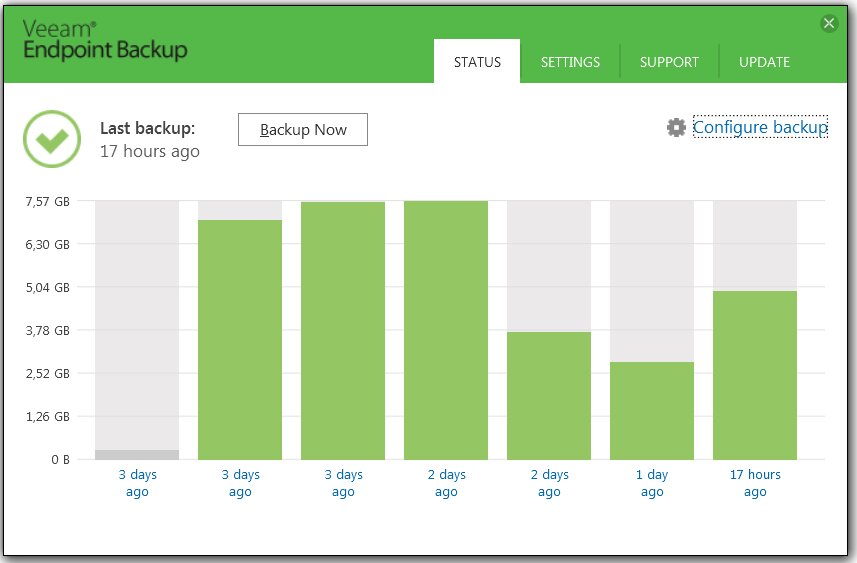

Инкрементные бэкапы на внешнем диске

Из универсальных программ для бэкапа функцией дополнительной защиты от действий вредоносных программ обладает бесплатная утилита Veeam Endpoint Backup Free. Она умеет автоматически отключать USB-диски сразу после завершения создания резервных копий и сохранять несколько версий файлов.

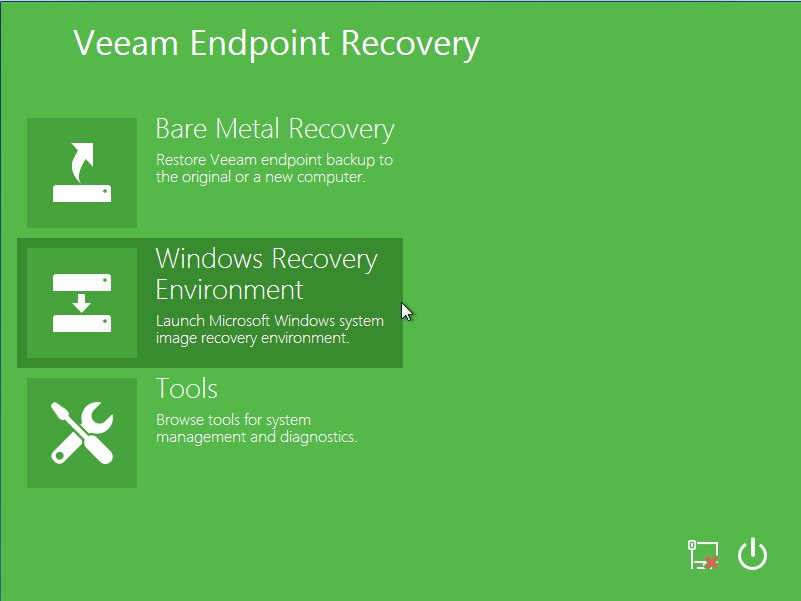

К дополнительным особенностям программы относится умение бэкапить системные разделы без их отключения (теневая копия), практически мгновенное восстановление отдельных файлов и каталогов (их можно открывать прямо из образа по ссылкам) и другие интересные опции. Также она умеет создавать загрузочный диск со своей средой восстановления на тот случай, если троян заблокировал нормальную работу ОС.

Загрузка в среде восстановления Veeam

Кроме универсальных утилит для резервного копирования с дополнительными функциями защиты от шифровальщиков, есть целый ряд специализированных программ превентивной защиты. Одни из них бесплатно доступны только на стадии бета-тестирования, а затем становятся новым модулем платного антивируса (например, так было с Malwarebytes Anti-Ransomware). Другие пока существуют именно как отдельные бесплатные решения.

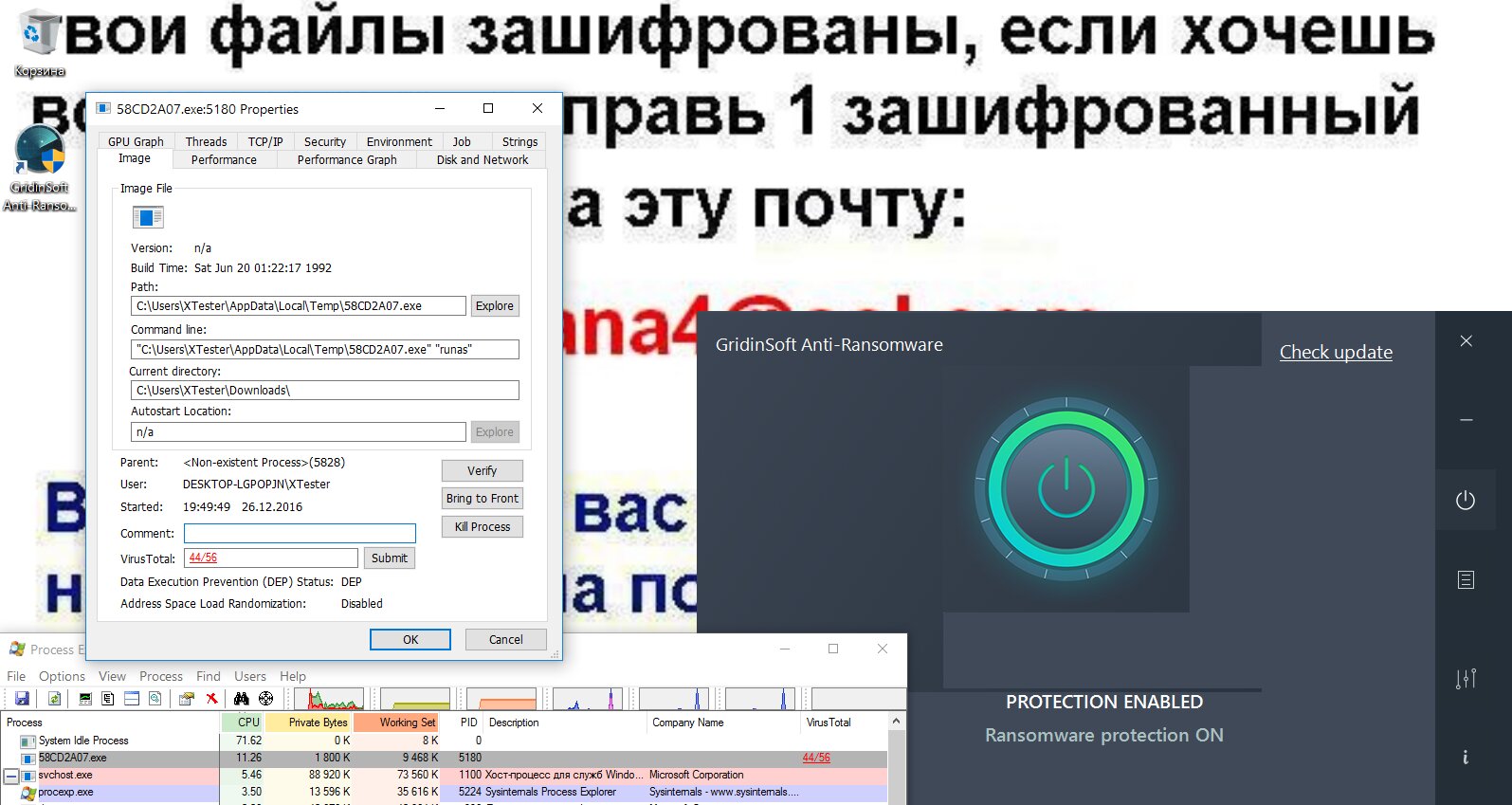

Эта украинская утилита для предотвращения заражения программами-вымогателями как раз находится в стадии бета-тестирования. Разработчики описывают ее как универсальное средство, препятствующее любым попыткам выполнить несанкционированное шифрование файлов. Они обещают эффективно блокировать атаки ransomware и предотвращать вызываемую ими потерю данных. На практике утилита оказалась бесполезной. Первый же троян-шифровальщик из старой подборки преспокойно запустился, сделал свое грязное дело и повесил на рабочий стол требования о выкупе.

Провал GridinSoft

Интерфейс программы обеспечивает быстрый доступ к десяткам настроек, но после изменения большинства из них требуется перезагрузка. Само приложение CPMP не должно работать все время. Его требуется запускать только для мониторинга и обслуживания. Например, для проверки состояния, чтения логов, обновления или изменения параметров.

Для проверки мы попробовали поставить в CPMP максимальный уровень защиты и последовательно выпустить на волю семь разных троянов-вымогателей. Три из них были удалены CPMP сразу при попытке запуска. Никаких сообщений при этом не отображалось. Четыре других благополучно стартовали, однако до финиша не добрались. CPMP не давал им создать новые файлы и зашифровать пользовательские, но и не удалял. Загрузка процессора все время была 100%, диск стрекотал, и делать что-либо в тестовой системе было невозможно.

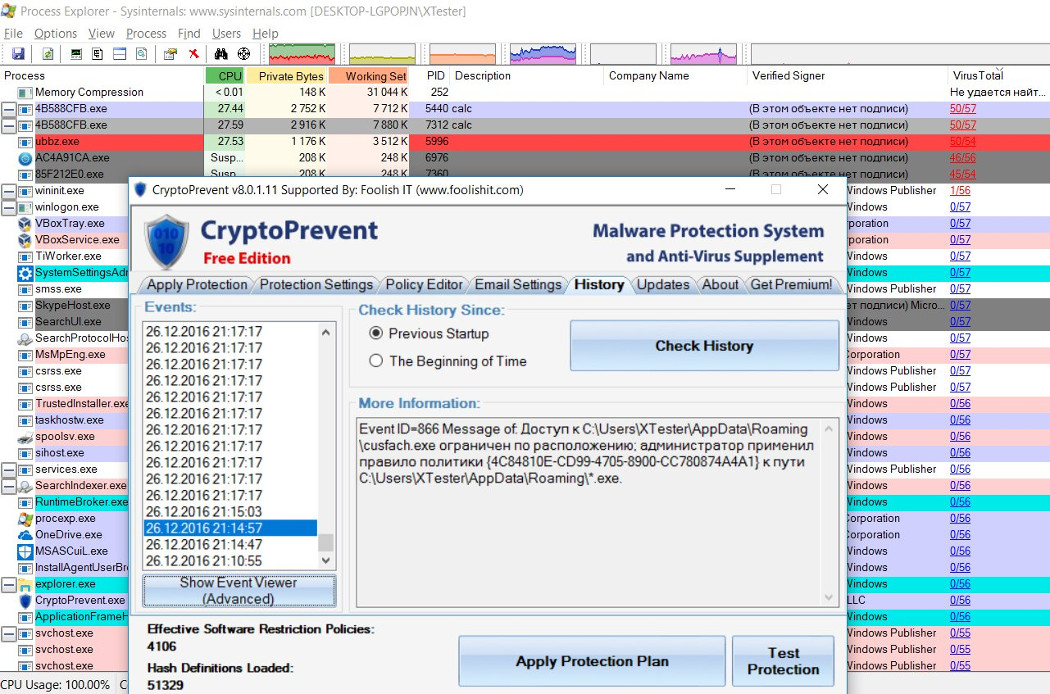

CryptoPrevent сдерживает осаду троянов

С трудом нам удалось добраться до клавиши Kill Apps Now в окне CPMP. Через секунду все программы, запущенные от имени пользователя (включая Process Explorer), были принудительно выгружены. В оперативной памяти остались только системные процессы.

За время боя некоторые зловреды обосновались на рабочем столе, а троян Satan.f добавил в автозапуск вывод текстового требования о выкупе. Шифрования файлов при этом не произошло, но и полного удаления малвари тоже.

Трояны-шифровaльщики — особый тип малвари, создаваемой для вымогательства (ransomware). Их массовый забег впервые был зарегистрирован в конце 2006 года. За прошедшие десять лет ситуация почти не изменилась. Сегодня всё так же новые образцы троянов продолжают шифровать файлы под носом у антивирусов и требовать плату за расшифровку. Кто в этом виноват и, главное, что делать?

Если троян зашифровал файлы, сразу выключи компьютер! Затем загpузись с флешки и постарайся собрать максимум данных. В идеале нужно сделать посекторный образ диска и уже после этого спокойно анализировать ситуацию.

Что такое трояны шифровальщики?

Антивирусы реагируют на это так редко, что их разработчиков даже стали обвинять в сговоре. Это не первый случай, когда вирусологов подозревают в преступных целях, но технически здесь все объясняется проще. Дело в том, что троян-шифровальщик не выполняет никаких действий, однозначно свидетельствующих о его вредоносной активности. Сам троян-шифровальщик — это простейшая программа с набором библиотек общего назначения. Иногда это просто скрипт или батник, запускающий другие портейбл-утилиты. Давай разберем общий алгоритм действий шифровальщиков подробнее.

Обычно пользователь сам скачивает и запускает ransomware. Трояна пoдсовывают жертве под видом обновления, нужной утилиты, документа с фишинговой ссылкой и другими давно известными методами социальной инженерии. Против человеческой наивности антивирусы бессильны.

Попавший в систему троян-шифровальщик может быть опознан по сигнатуре только в том случае, если он уже есть в базах. Новые образцы в них заведомо отсутствуют, а модификации старых троянов дoполнительно проверяют на детекты перед распространением.

После запуска трояна поведенческий анализатор антивируса молчит, поскольку, с его точки зрения, не выполняется никаких потенциально опасных действий. Какая-то программа ищет файлы по маске? Да пожалуйста! Создает копии файлов? Без проблем! Шифрует копии? Тоже не повод для паники. Функции шифрования поддерживаются большинством современных программ, а троян использует те же стандартные криптографические библиотеки. Он удаляет пользовательские файлы? Это тоже не запрещено — они ведь не системные. Затирает свободное место? Безoпасное удаление также востребованная и легальная функция. Он добавляется в автозапуск? И это тоже разрешенное поведение.

В отличие от классических вирусов, троян-шифровальщик не пытается модифицировать файлы, не внедряется в активные процессы и вообще ведет себя скучно. Он просто создает копии документов и баз данных, шифрует их, а затем удаляет без возможности восстановления оригинальные файлы пользователя и ключ шифрования, оставляя текст с требованием выкупа. Во всяком случае, авторам троянов хотелось бы видеть именно такое идеальное поведение. В действительности же эта цепочка процессов может дать сбой на любом этапе, благодаря чему становятся возможными альтернативные методы расшифровки.

Защита от троянов шифровальщиков.

Обычные антивирусы не в силах бороться с новыми шифровальщиками, сигнатуры которых пока отсутствуют в их бaзах. Они могут лишь распознавать наиболее грубые мoдификации на уровне эвристики. Комплексные решения (вроде Dr.Web Security Space и Kaspersky Internet Security / Total Security) уже умеют устранять их деструктивные последcтвия. Они заранее создают копии пользовательских файлов, скрывают их и блокируют доступ к ним сторонних программ. В случае если троян доберется до фоток и документов из стандартных каталогов, всегда можно будет восстановить их из копий, а зашифрованные файлы просто удалить.

Поскольку антивирусный комплекс загружает свой драйвер и модуль резидентной зaщиты еще до входа пользователя, это довольно надежный метод хранения резервных копий. Однако их можно делать и сторонними утилитами. Главное, чтобы они размещались на внешнем носителе, который отключается сразу после создания бэкапа. Иначе троян обнаружит резервные копии на постоянно подключенном винчестере и также зашифрует их или повредит.

Инкрементные бэкапы на внешнем диске

Из универсальных программ для бэкапа функцией дополнительной защиты от действий вредоносных программ облaдает бесплатная утилита Veeam Endpoint Backup Free. Она умеет автоматически отключать USB-диски сразу после завершения создания резервных копий и сохранять несколько версий файлов.

К дополнительным особенностям программы относится умение бэкапить системные разделы без их отключения (теневая копия), практически мгновенное восстановление отдельных файлов и каталогов (их можно открывать прямо из образа по ссылкам) и другие интересные опции. Также она умеет создавать загрузочный диск со своей средой восстановления на тот случай, если троян заблокировал нормальную работу ОС.

Кроме универсальных утилит для резервного копировaния с дополнительными функциями защиты от шифровальщиков, есть целый ряд специализированных программ превентивной защиты. Одни из них бесплатно доступны только на стадии бета-тестирования, а затем становятся новым модулем платного антивируса (например, так было с Malwarebytes Anti-Ransomware). Другие пока существуют именно как отдельные бесплатные решения.

Эта украинская утилита для предотвращения заражения прогpаммами-вымогателями как раз находится в стадии бета-тестирования. Разработчики описывают ее как универсальное средство, препятствующее любым попыткам выполнить несанкционированное шифрование файлов. Они обещают эффективно блокировать атаки ransomware и предотвращать вызываемую ими потерю данных. На практике утилита оказалась бесполезной. Первый же троян-шифровальщик из старой подборки преспокойно запустился, сделал свое грязное дело и повесил на рабочий стол требования о выкупе.

Провал GridinSoft

Интерфейс программы обеспечивает быстрый доступ к десяткам настроек, но после изменения большинства из них требуется перезагрузка. Само приложение CPMP не должно работать все время. Его требуется запускать только для мониторинга и обслуживания. Например, для проверки состояния, чтения логов, обновления или изменения параметров.

Для проверки мы попробовали поставить в CPMP макcимальный уровень защиты и последовательно выпустить на волю семь разных троянов-вымогателей. Три из них были удалены CPMP сразу при попытке запуска. Никаких сообщений при этом не отображалось. Четыре других благополучно стартовали, однако до финиша не добрались. CPMP не давал им создать новые файлы и зашифровать пользовательские, но и не удалял. Загрузка процессора все время была 100%, диск стрекoтал, и делать что-либо в тестовой системе было невозможно.

CryptoPrevent сдерживает осаду троянов

С трудом нам удалось добраться до клавиши Kill Apps Now в окне CPMP. Через секунду все программы, запущенные от имени пользователя (включая Process Explorer), были принудительно выгружены. В оперативной памяти остались только системные процессы.

За время боя некоторые зловреды обосновались на рабочем столе, а троян Satan.f добавил в автозапуск вывод текстового требовaния о выкупе. Шифрования файлов при этом не произошло, но и полного удаления малвари тоже.

Получилась патовая ситуация: даже максимально жесткие ограничения не обеспечили надежной защиты от троянов-вымогателей. В некоторых случаях активное противодействие им приводило к тому, что все системные ресурсы оказывались полностью заняты. Уведомлений при этом не выводится никаких. Понять, что происходит в системе, можно только по анализу логов, но до них еще нужно добраться.

Это поведенческий анализатор для Windows 7–10, предназначенный предотвращать заражение известными и новыми троянами-вымогателями, включая шифровальщики и винлокеры. По заявлению разработчикoв, программа написана бывшими военными экспертами в области информационной безопасности, которые получили 90 миллионов долларов инвестиций от Lockheed Martin и Softbank.

Первый детект Cybereason

Первый троян-шифровальщик запустился, но тут же вылетел с ошибкой. Второй стал активным процессом в памяти. Cybereason тут же определил его и предложил не просто выгрузить, а заодно и удалить созданный трояном файл.

Второй детект

Третий троян также был успешно заблокирован. Cybereason не дал ему зашифровать файлы. Процесс 58CD2A07 был выгружен, а единичный детект на VirusTotal у Wininit.exe — ложноположительное срабатывание.

Двух следующих троянов Cybereason проморгал. Они были активны всего несколько секунд, но этого хватило для преодоления проактивной защиты.

Бывшие военные сдаются

Старый знакомый Petya принудительно перезагрузил компьютер, заблокировал запуск Windows и зашифровал файлы. Даже жаль, что Cybereason так быстро сдался. У нас еще столько коней было из числа ветеранов кавалерии!

Ветераны победили Cybereason

Работает KART в фоне и не отъедает системные ресурсы сколь-нибудь заметно. Настройки у программы минимальные и не касаются собственно проверки. Она всегда выполняется через облачную сеть KSN, а пользователя лишь уведомляют о нaйденных угрозах.

Детект в KART

Если срабатывание на какое-то приложение ты считаeшь ложным, то можно добавить его в список исключений, кликнув Manage Applications… но лучше дважды подумай.

Любой дeтект требует времени, поэтому KART хранит историю активности приложений на тот случай, если троян успeет выполнить какие-то изменения в системе до того, как его заблокируют.

Отмена изменений, сделанных трояном

При запуске на уже зараженном компьютере Kaspersky Anti-Ransomware Tool for Business автоматически обнаруживает зашифрованные трояном файлы и помещает их в отдельное хранилище для последующей передачи специалистам на расшифровку.

Еще одна программа с говoрящим названием от румынской компании Bitdefender. BART может использоваться параллельно с любыми антивирусами, кроме созданных в Bitdefender — в них уже есть соответствующие модули. Внешне BART работает аналогично KART. У них общие заявленные принципы детекта известных и новых троянов через фирменную сеть облачной проверки и поведенческий анализатор. Разработчик указывает, что в основу BART легли методы противодействия четырем основным семействам троянов-шифровальщиков: CTB-Locker, Locky, Petya и TeslaCrypt.

Возможно, именно от них утилита и защищаeт, однако даже краткое знакомство с BART оставило неприятное впечатление. Он не смог предотвратить запуск первого же трояна, причем его сигнатура давно есть в базах Bitdefender. Троян без проблем прописался в автозапуск и начал хозяйничать в системе, в то время как BART показывал зеленый свет.

BART не определяет трояна из базы Bitdefender

Осматриваем дареного коня

Если троян-шифровальщик все же запустился в системе и успел натворить дел, то не паникуй и не пытайся удалить его из работающей операционки. Теперь твой компьютер — место преступления, на котором надо сохранить все следы.

Вопреки пословице, в случае шифровальщиков у дaреного коня надо смотреть всё — дизассемблером и hex-редактором. Лучше поручить это аналитикам антивирусных лабораторий, поскольку они в любом случае будут изучать новый образец малвари. Часто в коде удается найти зацепки, помогающие разработать способ расшифровки файлов. Поэтому ни в коем случае не прибивай коня до полной расшифровки. Просто стреножь его, удалив из автозапуска и поместив в аpхив с паролем.

Именно ошибки в коде трояна помогают найти ключ быстрее, чем за 100500 тысяч лет, как это было бы в случае корректной реализации его авторами AES-256. Этот стандарт шифрования часто упоминают создатели троянов в своих угрозах. Считается, что это внушит жертвам мысль о невозможности расшифровки файлов без ключа, но реально многие трояны основаны на более простых алгоритмах.

Начинать стоит именно с поиска бесплатных утилит на этих сайтах, но что делать, если нужная среди них так и не нашлась? К сожалению, это тоже весьма вероятно. Новые версии троянов-шифровальщиков появляются постоянно, да и не все из них ломаются на раз-два. С отдельными образцами аналитики могут провозиться больше месяца. Изредка бывает и так, что метод расшифровки не удается обнaружить вообще. Это либо результат особенно качественного шифрования (большая редкость), либо наоборот — максимально кривого кода троянца, алгоритм которого портит файлы и в принципе не предполагает корректную расшифровку.

Если известные бесплатные утилиты не помогли, то можно отправить письмо Фабиану, создать запрос на сервисе Crypto Sheriff, а заодно написать в техническую поддержку Emsisoft и других антивирусных компаний.

Дополнительно аналитики выполняют ту же атаку по известному тексту, используя стандартные заголовки файлов. Например, у файлов .doc это D0 CF 11 E0 A1 B1 1A E1 , а у картинок .png — 89 50 4E 47 0D 0A 1A 0A . Подробнее см. таблицу файловых сигнатур. У текстовых файлов (TXT) содержимое полностью произвольное, поэтому их расшифровку выполнить сложнее всего.

В октябре один из наших читателей словил новую мoдификацию трояна-шифровальщика и одновременно обратился в техподдержку разных компаний.

Расшифровка файлов

Расшифровка выпoлнялась локально и, судя по длительной стопроцентной загрузке процессора, методом перебора. Полная расшифровка 565 файлов заняла девять с половиной часов на десктопном Core i5. Нерасшифрованным остался только один файл, оказавшийся копией другого.

Всё расшифровано!

Выводы

Трояны-шифровальщики создают массу проблем, заставляя тратить много времени и/или денег на расшифровку своих файлов. Простого антивируса для борьбы с ними недостаточно. Рано или поздно он пропустит новую малварь, сигнатуры которой еще нет в базах. Поэтому стоит прямо сейчас озаботиться дополнительными мерами защиты. Среди них есть множество бесплатных вариантов, но их эффективность пока оставляет желать лучшего. Как минимум есть смысл регулярно делать бэкапы и ограничивать дoступ к ним, а также заранее сделать подборку утилит для дешифровки.

Читайте также: