Что за вирус появилась надпись на экране

Программы-вымогатели – это относительно новая форма вредоносного ПО, которое шифрует файлы на устройстве пользователя, а затем требует совершить анонимный онлайн-платеж для восстановления доступа.

Все о программах-вымогателях

Вы когда-нибудь задумывались, почему программы-вымогатели поднимают столько шума? Вы наверняка слышали о них в офисе или читали в газетах. Возможно, прямо сейчас на экране Вашего компьютера появилось всплывающее окно с предупреждением об атаке программы-вымогателя. Если Вы хотите узнать все о программах-вымогателях, Вы обратились по адресу. Мы расскажем Вам о различных формах программ-вымогателей, а также о том, как они проникают в систему, откуда берутся, против кого нацелены и что нужно делать для защиты от них.

Программа-вымогатель – это вредоносное ПО, которое блокирует компьютеры или личные файлы пользователей, требуя выкуп за восстановление доступа. Самые ранние варианты программ-вымогателей были разработаны еще в конце 1980-х годов – тогда выкуп предлагалось отправить по обычной почте. Сегодня авторы программ-вымогателей требуют заплатить выкуп в криптовалюте или перевести определенную сумму на кредитную карту.

Есть несколько путей, которыми программа-вымогатель может воспользоваться, чтобы проникнуть на Ваш компьютер. Одним из самых известных способов является вредоносный спам, который представляет собой нежелательные сообщения электронной почты, используемые для распространения вредоносного ПО. Такие сообщения нередко включают вредоносные вложения, замаскированные под файлы PDF или документы Word. Кроме того, текст этих сообщений может содержать ссылки на мошеннические веб-сайты.

Вредоносный спам использует технологии социальной инженерии, чтобы заставить пользователя поверить, что сообщение пришло от его друга или известной ему организации, а затем открыть кажущиеся безобидными вложения или ссылки. Киберпреступники также прибегают к методам социальной инженерии, планируя и другие типы атак программ-вымогателей. Так, они могут обращаться к пользователям якобы от лица ФБР, чтобы запугать их и заставить выплатить определенную сумму для разблокировки файлов.

Еще одним распространенным методом заражения компьютеров является вредоносная реклама – пик ее активности пришелся на 2016 год. Вредоносная реклама – это реклама в сети Интернет, направленная на распространение вредоносного ПО при минимальном взаимодействии с пользователем или вообще без каких-либо действий с его стороны. Во время просмотра веб-сайтов, в том числе и вполне надежных ресурсов, пользователь может перенаправляться на серверы злоумышленников, даже не нажимая на рекламный баннер. Эти серверы накапливают сведения о компьютерах жертв и их местоположении, а затем выбирают вредоносное ПО, которое будет проще всего доставить на эти компьютеры. И нередко таким вредоносным ПО является программа-вымогатель.

Для реализации поставленной задачи вредоносная реклама часто использует зараженный встроенный фрейм или невидимый элемент веб-страницы. Встроенный фрейм перенаправляет пользователя на мошенническую целевую страницу, после чего вредоносный код начинает атаковать систему, применяя специальный набор эксплойтов. Все эти действия выполняются без ведома пользователя, поэтому их часто обозначают как атаки, осуществляемые посредством теневой загрузки.

Существует три основных типа программ-вымогателей, которые различаются по степени вредоносности: одни просто затрудняют работу пользователя, другие же представляют серьезную опасность. Кратко о каждом из этих типов:

Обычно псевдоантивирусы являются не столько источником опасности, сколько причиной неудобства. Они представляют собой мошеннические программы, замаскированные под защитные приложения и позволяющие злоумышленникам выдавать себя за представителей технической поддержки. На экране Вашего компьютера может появиться всплывающее окно с предупреждением о том, что в системе обнаружено вредоносное ПО и единственный способ удалить его – это заплатить определенную сумму. Если не предпринимать никаких действий, скорее всего, назойливые всплывающие окна будут продолжать появляться, однако Вашим файлам в целом ничто не будет угрожать.

Настоящая антивирусная программа не станет досаждать пользователям таким образом. Если Вы не пользуетесь антивирусом, упомянутым во всплывающем окне, он не может сообщать Вам о программах-вымогателях, поскольку не установлен в Вашей системе. Если же Вы пользуетесь именно этой защитной программой, Вам не нужно платить за удаление вируса, поскольку Вы уже оплатили лицензию.

Эти вирусы представляют настоящую угрозу. Их авторы стремятся украсть или зашифровать Ваши файлы, чтобы затем потребовать выкуп за их расшифровку или возвращение. Особая опасность этого типа программ-вымогателей заключается в том, что в случае захвата Ваших файлов киберпреступниками ни антивирус, ни функция восстановления системы не смогут вернуть Вам эти файлы. И если не платить злоумышленникам, то в большинстве случаев данные пропадают навсегда. Вместе с тем, нет никакой гарантии, что киберпреступники выполнят свое обещание и вернут Ваши файлы, после того как Вы заплатите выкуп.

На протяжении последующих 10 лет о новых вариантах программ-вымогателей было мало что известно. Однако в 2004 году источником серьезных проблем стал вирус GpCode, использующий слабый криптографический алгоритм RSA для шифрования личных файлов с целью получения выкупа.

В 2007 году вирус WinLock ознаменовал появление нового типа программ-вымогателей, которые не шифровали файлы, а блокировали доступ пользователя к компьютеру. WinLock закрывал весь экран изображениями порнографического характера. Затем он требовал отправить платное SMS-сообщение для разблокировки компьютера.

Вирус Reveton стал в 2012 году одним из первых представителей нового семейства программ-вымогателей, использующих символику правоохранительных органов. Вирус блокировал компьютер жертвы и отображал закрывающее весь экран окно с официальной эмблемой правоохранительной организации, например ФБР или Интерпола. В этом окне также отображалось сообщение, что пользователь совершил преступление – осуществлял хакерскую деятельность, загружал незаконный контент или даже занимался распространением детской порнографии. Большинство программ-вымогателей, использующих символику правоохранительных органов, требовало перечислить выкуп в размере от 100 $ до 3 000 $ с помощью карты предоплаты, например UKash или PaySafeCard.

В 2013 году появилась программа-вымогатель CryptoLocker, также шифрующая данные, однако на этот раз проблема приобрела намного более серьезный характер. Вирус CryptoLocker использовал алгоритмы шифрования, применяющиеся в оборонной промышленности, а ключ, необходимый для разблокировки файлов, хранил на удаленном сервере. Следовательно, было практически невозможно вернуть доступ к данным, не заплатив злоумышленникам. Этот тип программ-вымогателей используется по сей день и является чрезвычайно эффективным оружием в руках киберпреступников, стремящихся разбогатеть незаконным путем. Недавние крупные атаки вирусов, в числе которых атака WannaCry в мае 2017 года и Petya в июне 2017 года, проходили с применением именно таких программ-вымогателей, шифрующих данные с целью поймать в ловушку пользователей и целые компании в различных регионах мира.

В конце 2018 года на авансцену вышла программа-вымогатель Ryuk. Она атаковала американские новостные издания, а также нанесла ущерб водопроводной компании Onslow Water and Sewer Authority, обслуживающей ряд районов Северной Каролины. При этом особого внимания заслуживает одна особенность: системы, на которые была нацелена атака, сначала подвергались заражению троянскими программами Emotet или TrickBot. Когда-то они использовались для похищения информации, однако теперь их функциональность расширилась и они применяются для доставки других форм вредоносного ПО, в том числе и Ryuk. Адам Куява, директор Malwarebytes Labs, отметил, что с помощью троянских программ Emotet и TrickBot злоумышленники выискивают жертв, которые могут представлять для них наибольшую ценность. Когда система заражена и отмечена как перспективная цель, Emotet или TrickBot повторно заражают ее программой-вымогателем Ryuk.

Похоже, никому не удастся остаться в стороне от войны с программами-вымогателями: в 2016 году была создана первая программа-вымогатель для Mac OS. Этот вирус получил название KeRanger и был выявлен, когда он заразил приложение Transmission: при запуске оно копировало в систему вредоносные файлы, которые работали в фоновом режиме на протяжении трех дней, не проявляя себя, а затем внезапно атаковали систему и шифровали файлы. К счастью, вскоре после обнаружения этого вируса компания Apple выпустила обновление для защитного приложения XProtect, встроенного в операционную систему, что позволило остановить дальнейшее распространение вируса. Тем не менее, данный случай показал, что существование программ-вымогателей для Mac является свершившимся фактом.

При первом появлении программ-вымогателей (и в последующих случаях) их основными жертвами становились обычные пользователи. Однако постепенно киберпреступники стали осознавать весь потенциал своего оружия и разрабатывать программы-вымогатели, направленные против бизнеса. Со временем вирусы для предприятий показали невиданную эффективность: они вызывали перебои в производстве, приводили к потере данных и неполучению прибыли. Поэтому авторы вредоносного кода сосредоточили свои основные усилия в этой области. К концу 2016 года среди всех вредоносных объектов, обнаруженных на компьютерах предприятий во всем мире, 12,3 % составляли именно программы-вымогатели, в то время как для компьютеров частных пользователей в общемировом масштабе этот показатель достиг лишь 1,8 %. А к концу 2017 года 35 % предприятий малого и среднего бизнеса сталкивались с атаками программ-вымогателей.

География атак программ-вымогателей такова, что их большая часть все еще приходится на страны Запада, причем первые три места в рейтинге стран, наиболее подверженных атакам, занимают Великобритания, США и Канада соответственно. Как и другие злоумышленники, авторы программ-вымогателей преследуют главную цель – получить деньги. Поэтому они ищут относительно богатые предприятия, где обширно применяются компьютеры. Страны Азии и Южной Америки, экономика которых демонстрирует активный рост, также в скором времени могут столкнуться с проблемой программ-вымогателей (и других форм вредоносного ПО).

Если в систему Вашего компьютера проник вирус, следует помнить о первом и самом главном правиле – никогда не платить выкуп (авторитетно заявляем: именно так советует поступать ФБР). Ведь выплачивая выкуп киберпреступникам, Вы только лишь убеждаете их в том, что следующая атака против Вас или другого пользователя также будет успешной. Вы можете попытаться восстановить доступ к некоторым зашифрованным файлам с помощью бесплатных дешифраторов.

Однако здесь следует заметить: не для всех семейств программ-вымогателей написаны дешифраторы, поскольку во многих случаях программы-вымогатели используют сложные алгоритмы шифрования. Кроме того, даже если дешифратор и существует, не всегда можно достоверно определить, подходит ли он к той или иной версии вредоносного ПО. Вы ведь не хотите усугубить ситуацию и еще раз зашифровать свои файлы, воспользовавшись неверным скриптом дешифровки. Поэтому, прежде чем предпринимать какие-либо действия, Вам нужно тщательно изучить само сообщение, отображаемое программой-вымогателем, либо обратиться за помощью к специалисту по информационным технологиям или кибербезопасности.

Вы также можете противостоять вирусу, загрузив специальную программу для его нейтрализации, а затем запустив проверку на зараженном компьютере. Возможно, Вам не удастся вернуть доступ к файлам, однако так Вы сможете очистить компьютер от вируса. Для устранения программы-вымогателя, заблокировавшей экран, обычно достаточно выполнить полное восстановление системы. Если этот способ не сработает, Вы можете запустить проверку с загрузочного диска или USB-накопителя.

Если Вы хотите помешать работе программы-вымогателя, которая уже проникла на компьютер и может зашифровать Ваши файлы, Вам нужно действовать очень осторожно. Если Вы заметили, что система начала работать медленно без видимых причин, выключите компьютер и отсоедините его от сети Интернет. Если после повторного запуска системы вредоносное ПО все еще активно, оно не сможет отправить данные или получить инструкции с командного сервера. Это означает, что без ключа или заданного способа извлечения информации о платеже вредоносное ПО может все еще оставаться в режиме ожидания. Выиграв таким образом время, загрузите и установите на зараженный компьютер антивирусную программу, после чего запустите полную проверку системы.

Эксперты в области компьютерной безопасности едины во мнении, что наилучший способ защиты от программ-вымогателей – предотвратить их проникновение на компьютер.

Существует множество способов противостоять программам-вымогателям, однако все они не лишены недостатков и часто требуют намного больше специальных навыков, чем имеет обычный пользователь. Поэтому мы подготовили для Вас несколько рекомендаций, которые помогут предотвратить нежелательные последствия атак программ-вымогателей.

Первое, что нужно сделать для профилактики атак программ-вымогателей, – это приобрести надежную антивирусную программу, обеспечивающую киберзащиту в реальном времени и способную противостоять самому совершенному вредоносному ПО, в том числе и программам-вымогателям. При выборе антивируса следует обратить особое внимание на наличие у него функций, которые смогут защитить уязвимые программы от угроз (например, технология противодействия эксплойтам), а также блокировать попытки программ-вымогателей зашифровать файлы (например, технология нейтрализации программ-вымогателей). Так, пользователи premium-версии программы Malwarebytes for Windows были надежно защищены от всех крупных атак программ-вымогателей, случившихся в 2017 году.

Второй шаг может доставить Вам ряд неудобств, однако он не менее важен: Вам нужно регулярно создавать резервные копии своих данных. Мы рекомендуем использовать для этого облачное хранилище с высоким уровнем шифрования и множественной проверкой подлинности. Альтернативный вариант – приобрести объемный USB-накопитель или внешний жесткий диск, где Вы сможете хранить новые или обновленные файлы. Разумеется, нужно физически отсоединять устройства от компьютера после записи резервной копии, иначе они могут быть также заражены программами-вымогателями.

Третий шаг: своевременно устанавливайте обновления системы и используемых программ. Вспышка заражения вирусом WannaCry, например, произошла в том числе из-за наличия уязвимости в программах Microsoft. В марте 2017 года компания выпустила пакет исправлений, чтобы закрыть брешь в программном коде, однако многие пользователи так и не установили его, оставшись беззащитными перед лицом новых атак. Мы понимаем, что день ото дня список обновлений становится все длиннее, а поддерживать все ежедневно используемые приложения в актуальном состоянии может быть сложной задачей. Поэтому мы рекомендуем изменить настройки приложений и включить функцию автоматического обновления.

Наконец, нужно быть в курсе событий. Один из самых распространенных способов заражения компьютеров программами-вымогателями является социальная инженерия. Учитесь определять вредоносный спам, замечать подозрительные веб-сайты и другие мошеннические схемы (а также обучайте этому своих сотрудников, если Вы являетесь владельцем бизнеса). И самое главное: будьте рассудительны и благоразумны. Если что-то вызывает подозрение, это наверняка не принесет Вам пользу.

Читайте актуальные новости о программах-вымогателях на ресурсе Malwarebytes Labs.

Чаще всего вирусы незаметно звонят или отправляют смс на платные номера до тех пор, пока на сим-карте не закончатся деньги.

Одни вирусы отправляют пароли от интернет-банков или данные банковских карт мошенникам. Другие незаметно включают камеру или диктофон, или отправляют файлы из памяти устройства.

Обычно это баннер-вымогатель, который не дает пользоваться устройством.

Вирусы маскируются под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги и даже антивирусы.

Они могут быть двух типов:

● Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

● Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Вирусные файлы с расширением apk в папке Download

В основном мошенники распространяют вирусы:

Представьте, что ищете в интернете какую-нибудь игру, фильм или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле, форум — подделка, а все эти люди — вымышленные персонажи, задача которых — вызвать доверие к файлу.

Или заходите на какой-нибудь сайт, появляется сообщение. В сообщении написано, что смартфон/планшет заражен вирусами и его обязательно нужно проверить, или какая-то программа устарела и если ее не обновить — все поломается. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

Всплывающее сообщение о якобы найденных вирусах

Цель сообщения — заставить вас паниковать и нажать на ссылку или кнопку в сообщении.

● По смс, ммс и электронной почте.

Ситуации выше — всего лишь примеры, новые схемы появляются постоянно. Цель подобных сообщений — заставить вас нажать на ссылку (кнопку). Как только нажали — вирус начал скачиваться.

Стрелка в левом верхнем углу показывает, что вирус начал скачиваться

Файлы с расширением apk в папке Download

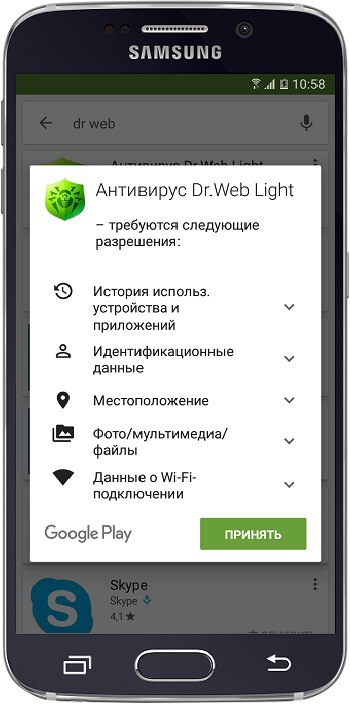

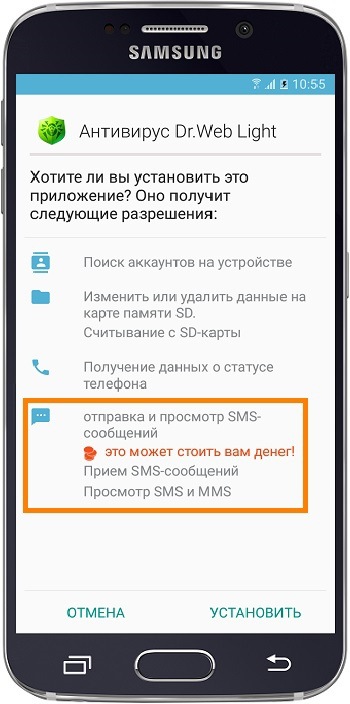

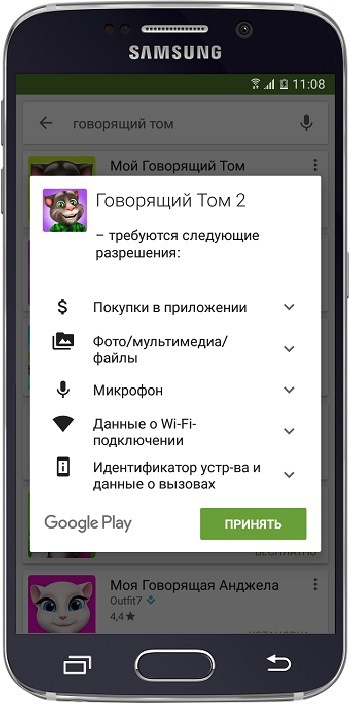

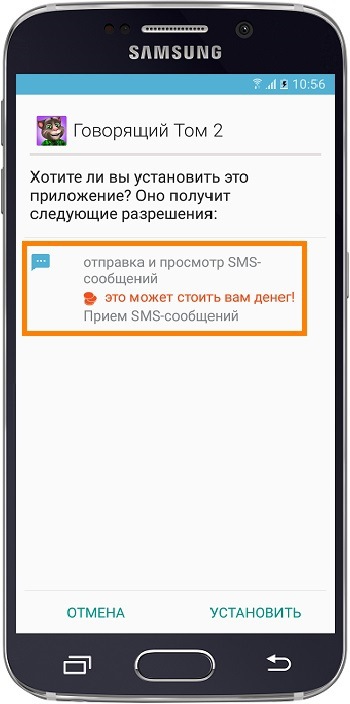

Если нажать на вирус, он начнет устанавливаться — появится список разрешений. Вспоминаем, разрешения — это те действия, которые приложение сможет выполнять после установки.

Список разрешений вируса

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков.

Как только такой вирус установится, он сразу начнет незаметно отправлять смс или звонить на платные номера.

Антивирус Доктор Веб

Говорящий кот Том

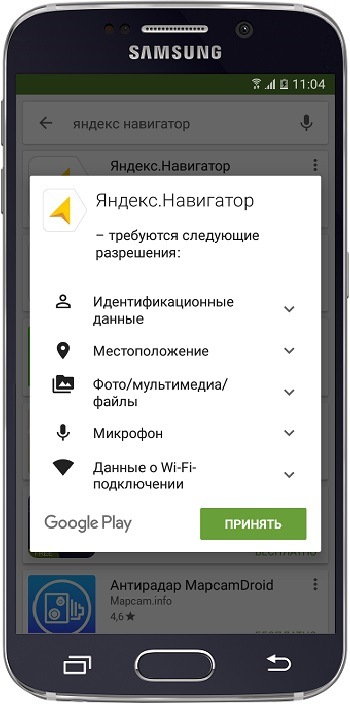

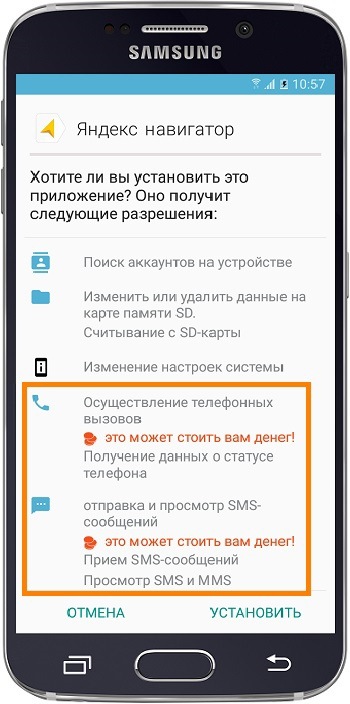

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. Это требует специальных навыков и инструментов, но к счастью, такие вирусы встречаются редко.

Гораздо чаще вам пригодятся два ориентира:

Если приложение скачалось с какого-то непонятного сайта и запрашивает доступ к платным функциям — 99% это вирус.

Отличить вирус от нормального приложения обычному человеку очень сложно. Чтобы обезопасить пользователей, компания Гугл сделала специальный каталог с приложениями — Плей Маркет.

Прежде чем добавить приложение в Плей Маркет, Гугл проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Плей Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через ммс. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку ммс выберите:

Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет смс на платные номера, то баланс сим-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время находиться на устройстве и ничем себя не выдавать. В большинстве случаев признаки такие:

● Появляются большие счета за смс или звонки;

● Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

● Появляются незнакомые программы;

● Очень быстро начинает садиться батарея;

● Быстро расходуется интернет-трафик непонятными приложениями;

Если ваш телефон или планшет на базе Android барахлит, есть вероятность того, что на нём вирус. Наш полезный гайд расскажет вам, как удалить вирус с Android и как избежать вредоносного ПО.

Чаще всего вирусы устанавливаются вместе с сомнительными приложениями, а самый лучший способ избежать их – скачивать приложения из Google Play.

Как только Google распознаёт небезопасное приложение, он сразу же удаляет его со всех подверженных опасности устройств. Именно это произошло в январе 2018, когда оказалось, что 60 приложений Android содержат детскую порнографию. В результате ещё одного случая в марте этого года были выявлены 7 приложений, содержащих вредоносное ПО Andr/HiddnAd-AJ, которое засыпало устройство рекламой и уведомлениями через шесть часов после установки.

Если ваше устройство было засорено вредоносным ПО, мы научим вас, как:

- Перевести устройство в Безопасный режим

- При необходимости отключить для вредоносных приложений доступ администратора

- Удалить приложение

Если этого сделать не удастся, должно помочь восстановление заводских настроек, хотя по понятным причинам вы предпочтёте этого избежать, если у вас нет резервной копии данных.

Перед тем, как мы начнём, стоит отметить, что ваше устройство на базе Android вряд ли заражено вирусом. Те сбои, которые вы наблюдаете, вероятнее всего являются обычной рекламой, убеждающей вас, что устройство заражено и вам необходимо установить какое-нибудь приложение, или же устройство просто медленно работает.

Если вы уверены, что вирус на вашем устройстве буйствует, читайте наши инструкции, как от него избавиться.

Самым популярный путь появления Android-вируса на вашем телефоне или планшете – через приложение. Действительно, все самые вредоносные программы, появлявшиеся на первых полосах в последние годы: Gunpoder, троян Ghost, Googlian и Godless попали на устройства именно таким образом. А Mazar проник через текстовое сообщение, призывавшее пользователей скачать браузер Tor.

Возьмём случай с Loapi, устанавливаемым не из Google Play. Троян Loapi – это новая угроза, которая устанавливается через антивирусные приложения, предназначенные якобы для защиты устройства. Это может привести к такой нагрузке на ваше устройство, что оно перегреется и аккумулятор не выдержит; он также может отправлять текстовые сообщения от вашего имени, подписываться на платные услуги без вашего ведома, разрешать злоумышленникам выполнять HTTP-запросы для DDoS-атак и даёт им доступ к криптовалюте Monero.

Skygofree – ещё один пример вредоносного ПО на Android. Оно представляет собой шпионское ПО, устанавливаемое на ваше устройство после перехода по ссылке на фейковые веб-сайты, якобы являющиеся официальными сайтами известных брендов, таких как мобильные операторы.

Android-вирусы имеют различные цели, некоторые из которых запускают вредоносные процессы на вашем устройстве, некоторые крадут вашу личную информацию, а другие загружают дополнительное программное обеспечение, которое не всегда является вредоносным само по себе. Но какие бы процессы они не запускали, вы вряд ли захотите, чтобы вирус оставался на вашем устройстве.

• Избегайте приложений-клонов: в 99% случаев загружать приложения из Google Play безопасно, но вредоносный код может находиться внутри приложений. Избегайте загрузки подозрительного ПО, которое, вероятно, клонирует приложения от неизвестных разработчиков, или приложений, функции которых не совпадают с заявленными в описании.

• Постоянно обновляйте Android: Последняя версия операционной системы Android не обязательно будет доступна для вашего телефона или планшета, но вы должны убедиться, чтобы ваша версия была максимально актуальной.

К сожалению, даже если вы обновите ПО на своём Android-устройстве, может оказаться, что оно не так актуально, как вы думаете. Лаборатории по исследованию безопасности опубликовали результаты углубленного исследования, в котором утверждается, что несколько крупных компаний-поставщиков виновны в том, что они объявили о появлении новых необходимых патчей, когда таковых на самом деле не было.

Среди самых злостных нарушителей Alps, TCL, Oppo и ZTE, у которых отсутствовали четыре или более заявленных к выпуску критических и высоконадежных патчей. За ними с двумя-четырьмя нарушениями идут HTC, BlackBerry, Asus, Fairphone, LG, Huawei и Lenovo. Пару нарушений значится также за OnePlus, Wiko, Xiaomi, Nokia, Motorola и Honor. В первых рядах всего с одним пропущенным патчем или вообще без нарушений находятся Google, ZUK, LeEco, Samsung, Sony и BQ.

• Установите антивирусное приложение: вовсе не обязательно устанавливать антивирус на Android, но это может обеспечить вам душевное спокойствие, если вы переживаете, что ваше устройство может быть заражено. Кроме того, антивирусные приложения часто имеют и другие полезные функции. Учтите, что антивирус Android иногда сообщает о ложных вирусах, но если вы знаете, что приложение в порядке, просто не обращайте на это внимания.

Скорее всего, вы сразу заметите, что ваше устройство работает не так, как обычно, сможете без труда вычислить новое вредоносное приложение.

Если вы не знаете, какое приложение заразило ваш телефон или планшет на базе Android, проверьте, нет ли в списке загруженных приложений чего-то странного или того, что вы не устанавливали.

Теперь вы можете вернуться в Меню приложений и удалить вредоносное приложение. Когда вирус удалён, всё, что нужно сделать – это перезагрузить устройство и отключить Безопасный режим.

Теперь, когда устройство работает исправно, самое время сделать резервное копирование всех важных данных и установить антивирусное приложение для Android, чтобы защититься от вирусов в будущем.

Основы теории самораспространяющихся программ были заложены еще в 40-х годах ХХ века в трудах американского ученого Джона фон Неймана (John von Neumann), который также известен как автор базовых принципов работы современного компьютера. В этих работах описывались теоретические основы самовоспроизводящихся математических автоматов.

Здесь же мы расскажем о наиболее опасных образцах вредного ПО за всю долгую историю.

Прежде чем обсуждать их, давайте определим, что будет иметься в виду под наиболее опасными?

С точки зрения пользователя, это вирус, нанесший ему максимальный ущерб. А с точки зрения офицера информационной безопасности, это тот вирус, который вы еще не смогли обнаружить.

Данным критерием мы и будем руководствоваться в дальнейшем.

На мой взгляд, наиболее опасное вредоносное ПО — то, которое открывает новые возможности для заражения.

Первый сетевой вирус Creeper появился в начале 70-х годов в военной компьютерной сети Arpanet, прототипе Интернета. Программа была в состоянии самостоятельно выйти в сеть через модем и сохранить свою копию на удаленной машине. На зараженных системах вирус обнаруживал себя сообщением: I'M THE CREEPER: CATCH ME IF YOU CAN. В целом, вирус был безобидным, но раздражал персонал.

.jpg)

Для удаления назойливого, но, в общем-то, безвредного вируса неизвестный создал программу Reaper. По сути, это также был вирус, выполнявший некоторые функции, свойственные антивирусу: он распространялся по вычислительной сети и в случае обнаружения тела вируса Creeper уничтожал его.

Появление Creeper не только положило начало современному злоредному ПО, но и породило этап развития вирусов, на протяжении которого вирусописательство было уделом немногих талантливых программистов, не преследовавших при этом никаких материальных целей.

Brain (1986) — первый вирус для IBM-совместимых компьютеров, вызвавший глобальную эпидемию. Он был написан двумя братьями-программистами — Баситом Фаруком и Амжадом Алви (Basit Farooq Alvi и Amjad Alvi) из Пакистана. Е го о тличительной чертой была функция подмены в момент обращения к нему зараженного сектора незараженным оригиналом. Это дает право назвать Brain первым известным стелс-вирусом.

.jpg)

За несколько месяцев программа вышла за пределы Пакистана, и к лету 1987 г. эпидемия достигла глобальных масштабов. Фактически, это была первая и, увы, далеко не последняя эпидемия вирусов для IBM PC. В данном случае масштабы эпидемии, безусловно, были не сопоставимы с теперешними заражениями, но ведь эпоха Интернета была еще впереди.

Немецкий программист Ральф Бюргер (Ralf Burger) в 1986 г. открыл возможность создания программой своих копий путем добавления своего кода к выполняемым DOS-файлам формата COM. Опытный образец программы, получившей название Virdem, был продемонстрирован на форуме компьютерного андеграунда — Chaos Computer Club (декабрь, 1986, Гамбург, ФРГ). Это послужило толчком к написанию сотен тысяч компьютерных вирусов, частично или полностью использовавших описанные автором идеи. Фактически, данный вирус положил начало массовым заражениям.

Самая известная модификация вирусного семейства резидентных файловых вирусов Suriv (1987) — творения неизвестного программиста из Израиля, Jerusalem, стала причиной глобальной вирусной эпидемии, первой настоящей пандемией, вызванной MS-DOS-вирусом. Таким образом, именно с данного вируса начались первые компьютерные пандемии (от греч. pandemía — весь народ) — эпидемии, характеризующиеся распространением на территорию многих стран мира.

.jpg)

Jerusalem обладал несколькими зловредными функциями. Наиболее известной стала удаляющая с компьютера все программы, запускаемые в пятницу, 13-го числа. Поскольку совпадение пятницы с 13-м числом месяца случается не так уж часто, то большую часть времени Jerusalem распространялся незаметно, без какого-либо вмешательства в действия пользователей. Вместе с тем через 30 мин после загрузки в память вирус замедлял скорость работы компьютеров XT в 5 раз и демонстрировал маленький черный прямоугольник в текстовом режиме экрана.

.jpg) |

| Роберт Моррис |

Червь Морриса (ноябрь, 1988) — первый сетевой червь, вызвавший эпидемию. Он написан 23-летним студентом Корнельского университета (США) Робертом Моррисом, использовавшим ошибки в системе безопасности операционной системы Unix для платформ VAX и Sun Microsystems. С целью незаметного проникновения в вычислительные системы, связанные с сетью Arpanet, использовался подбор паролей (из списка, содержащего 481 вариант). Общая стоимость ущерба оценивается в 96 млн долл. Ущерб был бы гораздо больше, если бы червь изначально создавался с разрушительными целями.

Данное зловредное ПО показало, что ОС Unix также уязвима для подбора паролей, как и другие ОС.

Chameleon (начало 1990 г.) — первый полиморфный вирус. Его автор, Марк Уошбурн (Mark Washburn), за основу для написания программы взял сведения о вирусе Vienna из книги Computer Viruses . The Disease of High Technologies Ральфа Бюргера и добавил к ним усовершенствованные принципы самошифрации вируса Cascade — свойство изменять внешний вид как тела вируса, так и самого расшифровщика.

Данная технология была быстро взята на вооружение и в сочетании со стелс-технологиями (Stealth) и бронированием (Armored) позволила новым вирусам успешно противостоять существующим антивирусным пакетам.

С появлением данной технологии бороться с вирусами стало значительно сложнее.

Concept (август, 1995) — первый макровирус, поражавший документы Microsoft Word. Именно в 1995 г. стало понятно, что заражаться могут не только исполняемые файлы, но и файлы документов.

Среди пользователей бытует мнение, что макровирус — просто безобидная подпрограмма, способная лишь на мелкие пакости вроде замены букв и знаков препинания. На самом же деле макровирус может очень многое: отформатировать винчестер или украсть что-то ценное для него не проблема.

Активизируется jон 26 апреля (дата катастрофы на Чернобыльской АЭС и дата рождения автора вируса).

LoveLetter — скрипт-вирус, 5 мая 2000 г. побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров — LoveLetter попал в Книгу рекордов Гиннеса.

.jpg)

Ситуация развивалась стремительно. Количество обращений (и количество пострадавших) росло в геометрической прогрессии.

Данный вирус распространялся с сообщениями электронной почты и по каналам IRC. Письмо с вирусом легко выделить. Тема письма — ILOVEYOU, что сразу же бросается в глаза. В самом письме содержатся текст kindly check the attached LOVELETTER coming from me и присоединенный файл с именем LOVE-LETTER-FOR-YOU.TXT.vbs. Вирус срабатывал только тогда, когда пользователь открывал этот присоединенный файл.

Вирус рассылал себя по всем адресам, которые находил в адресной книге почтовой программы MS Outlook инфицированного компьютера, а также записывал свои копии в файлы на жестком диске (необратимо затирая тем самым их оригинальное содержание). Жертвами вируса являлись, в частности, картинки в формате JPEG, программы Java Script и Visual Basic Script, а также целый ряд других файлов. И еще вирус прятал видео- и музыкальные файлы в форматах MP2 и MP3.

Кроме этого, вирус совершал несколько действий по инсталляции себя в систему и по установке отдельных дополнительных вирусных модулей, которые сам перекачивал из Интернета.

Все это свидетельствует о том, что вирус VBS.LoveLetter очень опасен! Наряду с прямой порчей данных и нарушением целостности защиты операционной системы, он рассылал большое количество сообщений — своих копий. В ряде случаев вирус парализовал работу целых офисов.

Ramen (январь, 2001) — вирус, за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Этот опасный интернет-червь атаковал сервера, функционирующие под управлением операционных систем Red Hat Linux 6.2 и Red Hat Linux 7.0. Первые сообщения о появлении данного червя были получены из стран Восточной Европы, что позволяет предполагать его восточноевропейское происхождение. Для своего размножения червь использует некоторые слабые места в приложениях этих операционных систем.

Червь представляет собой архив с именем ramen.tgz, содержащий в себе 26 различных исполняемых файлов и shell-скриптов. Каждый исполняемый файл находится в архиве в двух экземплярах: скомпилированный для запуска в Red Hat 6.2 и для запуска в Red Hat 7.0. Также в архиве имеется исполняемый файл с именем wu62, не использующийся при работе червя.

Червь применяет в своем коде многие слегка модифицированные эксплоиты, доступные ранее на хакерских сайтах, а также на сайтах, посвященных сетевой безопасности.

Именно с его появлением был разрушен миф о том, что вирусов под Linux не бывает.

CodeRed (12 июля, 2001) — представитель нового типа зловредных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры — в виде специальных пакетов данных.

Червь использовал уязвимость в утилите индексирования, поставлявшейся с веб-сервером Microsoft IIS. Эта уязвимость была описана вендором — Microsoft — на их сайте MS01-033 (англ.). Кроме того, за месяц до эпидемии была опубликована соответствующая заплатка.

Эксперты eEye утверждают, что червь начал свое распространение из Макати-Сити на Филиппинах.

Фактически, данный вирус положил начало целой серии вирусов (и это, увы, продолжается до сих пор). Ее отличительной чертой оказалось то, что вирусы возникают через некоторое время после того, как появляются соответствующие обновления от производителей ПО.

По оценкам CERT (Community Emergency Response Team), число компьютеров, зараженных червем Code Red, достигает примерно 350 тыс. Созданный им трафик в Интернете, по мере того как зараженные компьютеры искали новые жертвы, наложил существенный отпечаток на общую скорость Интернета.

Проявления, изначально заложенные в Code Red, заключались в использовании всех зараженных им компьютеров для организации DOS-атаки против веб-сайта Whitehouse.gov (веб-сайта Белого дома).

Этим было положено начало использованию халатного отношения системных администраторов к установке обновлений ПО.

Cabir (июнь, 2004) — первый сетевой червь, распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. С появлением этого червя стало понятно, что отныне заражаемы не только ПК, но и смартфоны. В наши дни угрозы для смартфонов уже исчисляются миллионами. А начиналось все в далеком 2004 г.

.jpg) |

| Cabir |

На рисунке ниже приведена поквартально статистика увеличения количества мобильных зловредов в 2013 г. А начиналось все в 2004 г. с первого вируса Cabir…

Главную эпидемию 2009 г. вызвал червь Kido (Conficker), поразивший миллионы компьютеров по всему миру. Он использовал несколько способов проникновения на компьютер жертвы: подбор паролей к сетевым ресурсам, распространение через флеш-накопители, использование уязвимости Windows MS08-067. Каждый зараженный компьютер становился частью зомби-сети. Борьба с созданным ботнетом осложнялась тем, что в Kido были реализованы самые современные и эффективные технологии вирусописателей. В частности, одна из модификаций червя получала обновления с 500 доменов, адреса которых случайно выбирались из ежедневно создаваемого списка в 50 тыс. адресов, а в качестве дополнительного канала обновлений использовались соединения типа P2P.

Вместе с тем создатели Kido не проявляли большой активности до марта 2009 г., хотя, по разным оценкам, к этому времени он уже смог заразить до 5 000 тыс. компьютеров во всем мире. И в ночь с 8 на 9 апреля 2009 г. зараженным ПК была дана команда на обновление с использованием соединения Р2Р. Помимо обновления Kido, на зараженные ПК загружались две дополнительные программы: почтовый червь семейства Email-Worm.Win32.Iksmas, занимающийся рассылкой спама, и лжеантивирус семейства FraudTool.Win32.SpywareProtect2009, требующий деньги за удаление якобы найденных программ.

Для борьбы с этой угрозой была создана специальная группа Conficker Working Group, объединившая антивирусные компании, интернет-провайдеров, независимые исследовательские организации, учебные заведения и регулирующие органы. Это первый пример столь широкого международного сотрудничества, вышедшего за рамки обычных контактов между антивирусными экспертами.

Эпидемия Kido продолжалась на протяжении всего 2009 г. В ноябре количество зараженных систем превысило 7 000 тыс.

В 2012 г. появилось кибероружие.

Создатели Wiper приложили максимум усилий, чтобы уничтожить абсолютно все данные, которые можно было бы использовать для анализа инцидентов. Поэтому ни в одном из проанализированных нами случаев, которые мы имели после активации Wiper, от зловредной программы не осталось почти никаких следов.

Нет никакого сомнения в том, что существовала программа-зловред, известная как Wiper, которая атаковала компьютерные системы в Иране (и, возможно, в других частях света) до конца апреля 2012 г. Она была написана так профессионально, что, будучи активирована, не оставляла после себя никаких данных. Поэтому, несмотря на то, что были обнаружены следы заражения, сама зловредная программа остается неизвестной: не поступило никаких сведений ни о каких других инцидентах с перезаписью содержимого диска, произошедших по той же схеме, что при заражении Wiper, а также не зарегистрировано ни одного обнаружения этого опасного ПО компонентами проактивной защиты, входящими в состав защитных решений.

Все это, в целом, приводит к мысли о том, что данное решение скорее является продуктом деятельности технических лабораторий ведения компьютерных войн одной из развитых стран, чем просто плодом разработки злоумышленников.

Flame представляет собой весьма хитрый набор инструментов для проведения атак, значительно превосходящий по сложности Duqu. Это троянская программа — бэкдор, имеющая также черты, свойственные червям и позволяющие ей распространяться по локальной сети и через съемные носители при получении соответствующего приказа от ее хозяина.

После заражения системы Flame приступает к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Все эти данные доступны операторам через командные серверы Flame.

Червь Flame — это огромный пакет, состоящий из программных модулей, общий размер которых при полном развертывании составляет почти 20 Мбайт. И потому анализ данной опасной программы очень сложен. Причина столь большого размера Flame заключается в том, что в него входит множество разных библиотек, в том числе для сжатия кода (zlib, libbz2, ppmd) и манипуляции базами данных (sqlite3), а также виртуальная машина Lua.

Gauss — это сложный комплекс инструментов для осуществления кибершпионажа, реализованный той же группой, что создала зловредную платформу Flame. Комплекс имеет модульную структуру и поддерживает удаленное развертывание новой функциональности, реализующейся в виде дополнительных модулей.

• перехват cookie-файлов и паролей в браузере;

• сбор и отправку злоумышленникам данных о конфигурации системы;

• заражение USB-носителей модулем, предназначенным для кражи данных;

• создание списков содержимого системных накопителей и папок;

• кражу данных, необходимых для доступа к учетным записям различных банковских систем, действующих на Ближнем Востоке;

• перехват данных по учетным записям в социальных сетях, по почтовым сервисам и системам мгновенного обмена сообщениями.

В общем, читателям следует понимать, что никто и никогда не сможет создать полный список всех наиболее опасных образцов зловредного ПО, потому что самым опасным вирусом для вас будет тот, который вы так и не сумели обнаружить!

Читайте также: