Что за вирус fortinet

Приветствую! Добро пожаловать на седьмой урок курса Fortinet Getting Started. На прошлом уроке мы познакомились с такими профилями безопасности как Web Filtering, Application Control и HTTPS инспекция. На данном уроке мы продолжим знакомство с профилями безопасности. Сначала мы познакомимся с теоретическими аспектами работы антивируса и системы предотвращения вторжений, а после рассмотрим работу данных профилей безопасности на практике.

Начнем с антивируса. Для начала обсудим технологии, которые применяет FortiGate для обнаружения вирусов:

Антивирусное сканирование — это самый простой и быстрый метод обнаружения вирусов. Он определяет вирусы, которые полностью совпадают с сигнатурами, содержащимися в антивирусной базе.

Grayware Scan или сканирование нежелательных программ — данная технология определяет нежелательные программы, которые устанавливаются без ведома или согласия пользователя. Технически эти программы не являются вирусами. Обычно они идут в комплекте с другими программами, но при установке негативно влияют на систему, поэтому они и классифицируются как вредоносные программы. Часто такие программы могут быть обнаружены с помощью простых grayware сигнатур от исследовательской базы FortiGuard.

Эвристическое сканирование — данная технология основана на вероятностях, поэтому ее использование может вызвать false positives эффекты, однако с ее помощью можно также обнаружить zero day вирусы. Zero day вирусы — новые вирусы, которые еще не исследованы, и пока не существует сигнатур, которые могли бы их обнаружить. Эвристическое сканирование не применяется по умолчанию, его нужно активировать в командной строке.

Если все возможности антивируса активированы, FortiGate применяет их в следующем порядке: антивирусное сканирование, grayware сканирование, эвристическое сканирование.

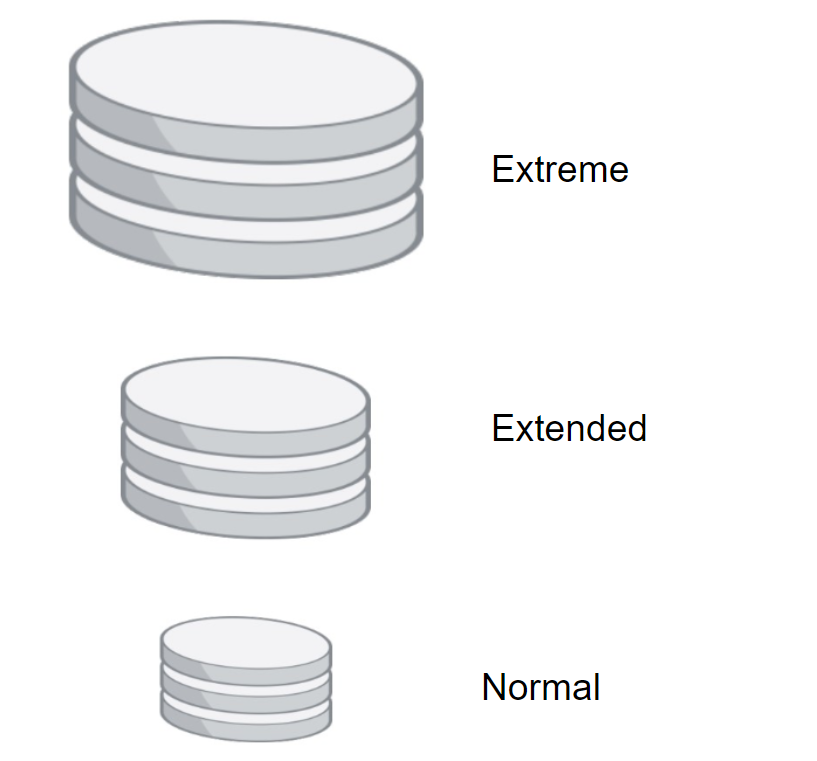

FortiGate может использовать несколько антивирусных баз, в зависимости от задач:

- Обычная антивирусная база (Normal) — содержится во всех моделях FortiGate’ов. Она включает в себя сигнатуры для вирусов, которые были обнаружены в последние месяцы. Это самая маленькая антивирусная база, поэтому при ее использовании сканирование выполняется быстрее всего. Однако, эта база не может обнаружить все известные вирусы.

- Расширенная (Extend) — данная база поддерживается большинством моделей FortiGate. С ее помощью можно обнаружить вирусы, которые уже не активны. Множество платформ все еще уязвимы для этих вирусов. Также эти вирусы могут принести проблемы в будущем.

- И последняя, экстремальная база (Extreme) — используется в инфраструктурах, где необходим высокий уровень безопасности. С ее помощью можно обнаружить все известные вирусы, включая вирусы, нацеленные на устаревшие операционные системы, которые в данный момент широко не распространены. Данный тип базы сигнатур также поддерживается не всеми моделями FortiGate.

Также существует компактная база сигнатур, предназначенная для быстрого сканирования. О ней мы поговорим чуть позже.

Обновлять антивирусные базы можно разными методами.

Первый метод — Push Update — он позволяет обновлять базы сразу, как только исследовательская база FortiGuard выпускает обновление. Это полезно для инфраструктур, которым необходим высокий уровень безопасности, поскольку FortiGate будет получать срочные обновления сразу же после того, как они появятся.

Второй метод- установить расписание. Таким образом обновления можно проверять каждый час, день или неделю. То есть здесь временный диапазон ставится на ваше усмотрение.

Эти методы можно использовать вместе.

Но нужно иметь ввиду — для того, чтобы обновления производились, необходимо включить профиль антивируса хотя бы на одну фаервольную политику. Иначе обновления производиться не будут.

Также можно скачивать обновления с сайта поддержки Fortinet, а после вручную загрузить их на FortiGate.

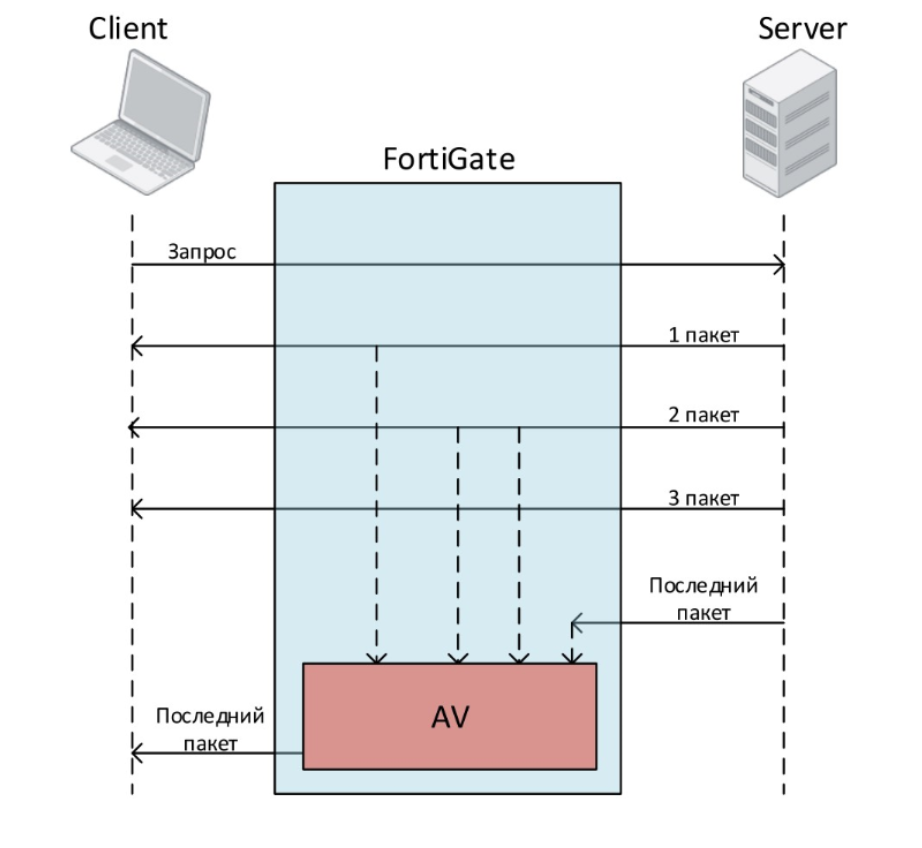

Рассмотрим режимы сканирования. Их всего три — Full Mode во Flow Based режиме, Quick Mode во Flow Based режиме, и Full Mode в прокси режиме. Начнем с Full Mode во Flow режиме.

Допустим, пользователь хочет скачать файл. Он отправляет запрос. Сервер начинает посылать ему пакеты, из которых состоит файл. Пользователь сразу же получает эти пакеты. Но перед тем, как передать эти пакеты пользователю, FortiGate их кэширует. После того, как FortiGate получает последний пакет, он начинает сканировать файл. В это время последний пакет ставится в очередь и не передается пользователю. Если файл не содержит вирусов, последний пакет отправляется пользователю. Если же вирус обнаружен — FortiGate разрывает соединение с пользователем.

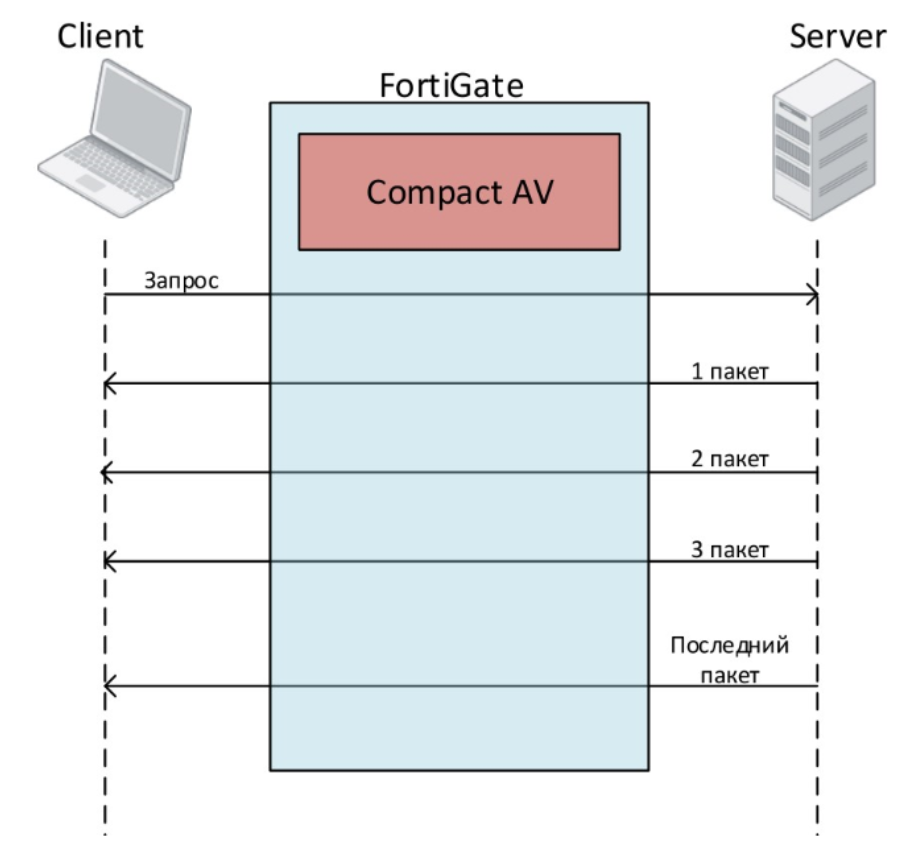

Второй режим сканирования, доступный во Flow Based — Quick Mode. Он использует компактную базу сигнатур, которая содержит меньше сигнатур, чем обычная база. Также он имеет некоторые ограничения по сравнению в Full Mode:

- Он не может отправлять файлы в песочницу

- Он не может использовать эвристический анализ

- Также он не может использовать пакеты, связанные с мобильными вредоносными программами

- Некоторые entry level модели не поддерживают этот режим.

Quick mode также проверяет трафик на содержание вирусов, червей, троянов и вредоносных программ, но без буфферизации. Это обеспечивает лучшую производительность, но в то же время вероятность обнаружить вирус снижается.

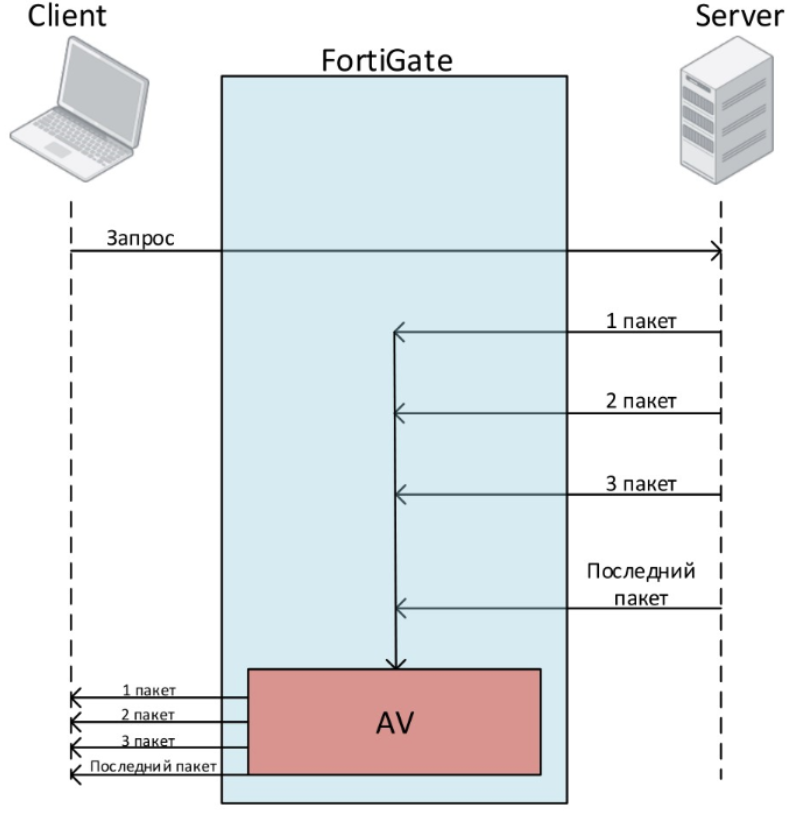

В Proxy режиме доступен единственный режим сканирования — Full Mode. При таком сканировании FortiGate сначала сохраняет весь файл у себя (если конечно не превысится допустимый размер файлов для сканирования). Клиент должен ждать, пока сканирование завершится. Если при сканировании будет обнаружен вирус, пользователь будет сразу уведомлен. Поскольку FortiGate сначала сохраняет весь файл, а потом сканирует его, это может занять довольно много времени. из-за этого со стороны клиента возможно завершение соединения до получения файла из-за долгой задержки.

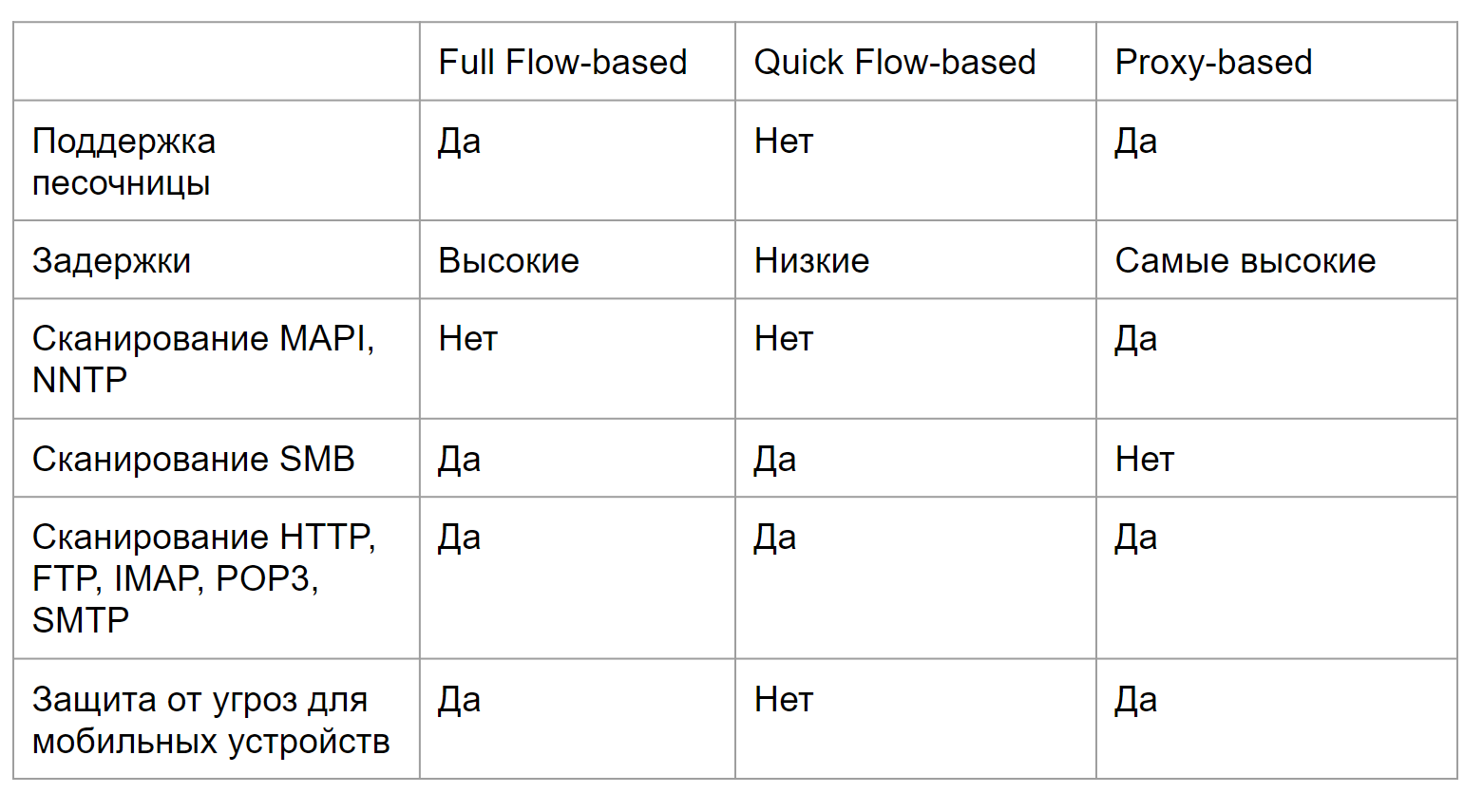

На рисунке ниже представлена сравнительная таблица для режимов сканирования — она поможет вам определить, какой тип сканирования подойдет под ваши задачи. Настройка и проверка работоспособности антивируса рассмотрены на практике в видео в конце статьи.

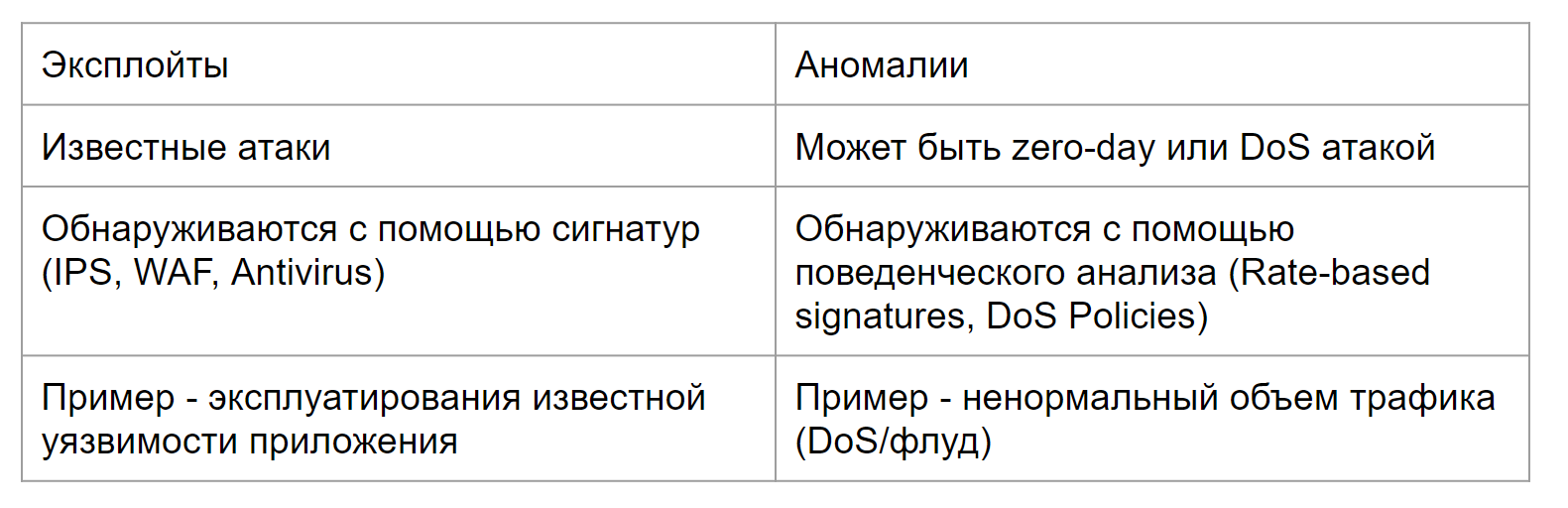

Перейдем ко второй части урока — системе предотвращения вторжений. Но для того, чтобы приступить к изучению IPS, необходимо разобраться в отличии эксплойтов от аномалий, а также понять, какие механизмы использует FortiGate для защиты от них.

Эксплойты — это известные атаки, с конкретными паттернами, которые можно обнаружить с помощью IPS, WAF, или антивирусных сигнатур.

Аномалии — это необычное поведение в сети, например необычно большой объем трафика или большее чем обычно потребление CPU, Аномалии необходимо отслеживать, поскольку они могут быть признаками новой, еще неизученной атаки. Аномалии обычно обнаруживаются с помощью поведенческого анализа — так называемых rate-based сигнатур и DoS политик.

По итогу — IPS на FortiGate использует сигантурные базы для обнаружения известных атак, и Rate-Based сигнатуры и политики DoS для обнаружения различных аномалий.

По умолчанию, начальный набор IPS сигнатур включен в каждую версию операционной системы FortiGate. С помощью обновлений FortiGate получает новые сигнатуры. Таким образом IPS остается эффективным против новых эксплойтов. Сервис FortiGuard обновляет сигнатуры IPS довольно часто.

Важный момент, который относится как к IPS, так и к антивирусу — если у вас истекли лицензии, вы все равно можете использовать последние полученные сигнатуры. Но получить новые без лицензий не получится. Поэтому отсутствие лицензий крайне нежелательно — при появлении новых атак вы не сможете защититься старыми сигнатурами.

Базы IPS сигантур делятся на обычную и расширенную. Обычная база содержит сигнатуры для распространенных атак, которые очень редко или вообще не вызывают ложных срабатываний. Преднастроенное действие для большинства таких сигнатур — блок.

Расширенная база содержит дополнительные сигнатуры атак, которые сильно влияют на производительность системы, или которые нельзя заблокировать из-за их особой природы. Из-за размера такой базы, она недоступна для моделей FortiGate с маленьким диском или RAM. Но для высокозащищенных сред может потребоваться использовать расширенную базу.

Настройка и проверка работоспособности IPS также рассмотрены в видео ниже.

В следующем уроке мы рассмотрим работу с пользователями. Чтобы не пропустить его, следите за обновлениями на следующих каналах:

В этой статье описывается конечное решение по защите от современных угроз, так называемый Fortinet ATP (Advanced Threat Protection) Framework, позиционируется как полноценное модульное решение для кибербезопасности. Ниже приводится обзор решения для автоматизированной идентификации, предотвращения, подавления вредоносного ПО и обеспечения защиты всей экосистемы.

Продвинутое вредоносное ПО может нанести огромный вред организациям, от воровства данных через скомпрометированные личности до прекращения работы важных операций. Атаки кибер-преступников это сложные, постоянно развивающиеся разработки, направленные на создание новых и коварных методов проникновения и нападения.

Отчасти из-за постоянно возрастающей частоты публичных атак, большинство организаций осознали необходимость совершенствования инфраструктуры безопасности IT. Согласно исследованиям компании ESG, 37% опрошенных организаций возводят совершенствование в области кибербезопасности на первое место среди приоритетов по развитию IT инфраструктуры на 2016 год.

Традиционно, безопасность была реализована на основе брандмауэра периметра в совокупности со сканерами конечных точек (рабочих станций). Брандмауэры периметра блокировали простые типы атак, предотвращали неавторизированный доступ к внутренним системам в то время, когда антивирус на конечных точках сканировал пользовательские устройства согласно сигнатур ранее известных или предполагаемый вредоносных программ. Брандмауэры нового поколения и ПО для защиты конечных точек увеличивают глубину инспекции как на периметре, так и на конечном устройстве, но они все еще опираются на поиск уже известных атак. Они просто не спроектированы для обнаружения новейших, ранее неизвестных атак. Слишком часто, организации не знают о таких угрозах то того момента пока не будет нанесен существенный ущерб.

Фреймворк Fortinet для предотвращения продвинутых угроз

Fortinet разработал собственный Фреймворк для защиты от продвинутых угроз с целью обеспечения исчерпывающей видимости всех активностей в сети, использую существующие и новые методы, с помощью модульного подхода к интеграции своих продуктов безопасности для сети, приложений, конечных точек и облачных сервисов.

Фреймворк по защите от продвинутых угроз включает:

• FortiGate – брандмауэр следующего поколения который обеспечивает глубокую инспекцию пакетов и определение приложений для сетевой безопасности и защиты от угроз.

• FortiWeb – брандмауэр для Web приложений предназначен для защиты приложений доступных из сети Интернет. Двусторонняя защита от продвинутых угроз включая отказ в обслуживании, SQL инъекции, XSS, переполнение буфера, cookie poisoning и большое количество других атак.

• FortiMail – шлюз безопасности для почты, защищает пользователей электронной почты от входящих угроз используя анти-спам, анти-фишинг и техники предотвращения вредоносного ПО. Защита исходящей почты включает предотвращение утечки информации (DLP), шифрование на основе идентификации (IBE) и архивирование сообщений.

• FortiClient – защита для конечных устройств Windows, Mac, IOS и Android, включая, но не ограничиваясь: защита от вредоносного ПО, конртоль приложений, web-фильтр, управление уязвимостями, двух факторная аутентификация и удаленный доступ.

• FortiSandbox – централизованный анализ и обнаружение потенциальных угроз используя эмуляцию кода и выполнение этого кода в виртуальной защищенной среде. Проверяет активность в добавок к атрибутам для определения нежелательного поведения. Динамически принимает меры для реагирования на инциденты и обновление защиты.

• FortiGuard – исследователи Fortinet используют информацию из глобальных источников для исследования угроз и атак, а также поддерживают облачную базу знаний об исследовании угроз и путей их предотвращения.

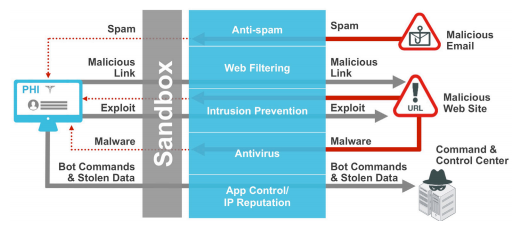

FortiGate, FortiWeb и FortiMail — наиболее распространенные решения, представлены как в аппаратной, так и программной форме, в совокупности с приложением FortiClient которое используется на конечных устройствах удовлетворяют потребности организаций всех размеров. Каждый продукт ATP Фреймворка может выступать в качестве отдельного решения или может быть объединён с другими продуктами для расширенной защиты благодаря совместимости. В полностью интегрированном Фреймворке, продукты защиты от угроз сети и конечных точек отсылают потенциально опасные данные на FortiSandbox для анализа, который в свою очередь возвращает инструкции по действиям с данными обратно этим продуктам, а также в лабораторию FortiGuard для распространения среди продуктов Fortinet.

Fortinet описывает три фазы работы своих продуктов для обеспечения скоординированной защиты: предотвращение, выявление и смягчение.

• Предотвращение – предотвратить атаки от множества известных и сильно подозрительных угроз.

• Выявление – выявить ранее неизвестные угрозы и распространить информацию об угрозе для ускоренной реакции.

• Смягчение – исследовать и анализировать новые данные; создать сигнатуру и превратить неизвестное в известное для предотвращения в будущем.

Основной подход Фреймворка от Fortinet по выявлению продвинутых угроз это выявление неизвестных угроз и перенаправление их на FortiSandbox для раскрытия поведения, тактики, техник и процедур которые используются в кибератаках. FortiSandbox использует виртуальные машины как инструменты для оценки потенциальных угроз от исполняемых файлов, сжатых файлов (zip файлы), данных приложений таких как Adobe Flash, Adobe PDF и JavaScript и т.д. Тем не менее, исполнение каждого подозрительного файла на виртуальной машине может быть ресурсоемким и занимать определенное время. Это может ограничить общее количество подозрительных файлов которые могут быть оценены, со значительным влиянием на производительность.

Fortinet использует множество различных методик для повышения эффективности. До исполнения в песочнице, подозрительные файлы могут быть предварительно отфильтрованы, включая отбор антивирусным движком, запросами к облачному сервису FortiGuard, симуляция независимая от ОС, которая возможна благодаря запатентованному Fortinet языку распознавания компактных паттернов (CPRL). CPRL – это система для глубокой инспекции кода и распознавания паттернов, которая позволяет значительно расширить возможности методик защиты от продвинутых угроз (APT) и распознавания продвинутых техник обхода (AET) которые возможны с традиционным сигнатурным анализом.

Каждая угроза, определенная на Sandbox включает информацию о методе использованном для идентификации:

• AV scan – угроза была определена с помощью сопоставления файла сигнатурам известным FortiClient (FortiGate/FortiMail) и соответствие подтвердилось.

• Cloud Query – если сигнатура файла не известна FortiClient (FortiGate/ FortiMail), то она может быть сопоставлена с сигнатурами FortiGuard, облачного сервиса Fortinet с базой знаний продвинутых угроз.

• Sandboxing – угроза была определена, когда FortiSandbox оценивал поведение файла.

Кроме методов идентификации так же указывается рейтинг риска (clean, low risk, high risk или malicious). Результаты теста включают множество деталей о коде и его рейтинге, в том числе суммарную оценку поведения, снимки экрана вредоносной программы, и возможность загрузить дополнительную информацию в форме лога.

FortiSandbox также является расширением для FortiClient. Администраторы могут вручную настроить FortiClient либо они могут настроить профиль защиты конечной точки централизованно на FortiGate или FortiClient EMS. Такой профиль будет применен к группе конечных точек в текущей среде.

Почему это важно: понятно, что единый подход, который объединяет несколько методов обнаружения и оценки угроз, в котором есть возможность перенаправить файлы в песочницу для дополнительного анализа, может предоставить важный дополнительный слой защиты и устранить пробелы которые легко эксплуатируются новыми и ранее неизвестными угрозами.

Единый подход Fortinet к защите спроектирован для смягчения ранее неизвестных угроз и атак, обнаруженных с помощью FortiSandbox. В контексте кибербезопасности, смягчение определяется как уменьшение вероятности нежелательных явлений и/или уменьшение влияния и последствий. Все продукты Fortinet, которые могут работать с FortiSandbox отправляют объекты для анализа и используют данные полученные от FortiSandbox для ускорения реакции и смягчения выявленных угроз.

Для примера приведен снимок интерфейса FortiSandbox с выводом отчета о пяти фактах подозрительного поведения. Со снимка видно, что вредоносное ПО ведет себя как руткит, создает копии себя и удаляет себя после выполнения. Так как такое поведение может быть достаточно разрушительным, оно выделено красным цветом.

В разделе Files Created показано все файлы которые были созданы вредоносным ПО с их чек суммами MD5. Потенциально опасная активность, такая как создание копии себя, выделена красным.

Вкладка результатов также позволяет администратору скачать копию оригинального файла из FortiSandbox, кроме этого журнал с детальным описанием всех активностей анализируемого файла, снимки экрана и все перехваченные пакеты из траффика инициированного вредоносным ПО.

Как только принято позитивное решение о том, что файл является вредоносным, действие по смягчению может быть автоматическим либо на основе политик, которые могут быть установлены на каждой контрольной точке. На следующем снимке показаны возможные настройки на FortiClient.

Смягчение может быть применено в любой точке экосистемы. FortiGate, FortiWeb и FortiMail предоставляют опцию карантина. На следующем снимке показано что FortiGate имеет возможность изолировать как зараженное устройство, так и источник. FortiWeb имеет такие-же опции.

Почему это важно: комплексная экосистема безопасности Fortinet предоставляет консолидированное смягчение и восстановление последствий активности вредоносного ПО в то время как администратор имеет возможность осуществлять автоматизированную реакцию на инциденты требующие вмешательства. Взаимодействие продуктов Fortinet с FortiSandbox позволяет реализовать такую автоматизацию по всем векторам угроз. Основываясь на информации от контрольных точек происходит очистка и изоляция зараженных систем.

Наименее проблематичная атака та, которая была предотвращена. Фреймворк Fortinet по защите от продвинутых угроз автоматизирует и консолидирует анализ подозрительных файлов на всех контрольных точках от нескольких потенциальных векторов используя техники включающие непосредственное инспектирование траффика и взаимодействие с FortiGate, FortiClient, FortiWeb и FortiMail. При взаимодействии с другими продуктами Fortinet снижается нагрузка на FortiSandbox и сводится к минимуму необходимость ручной, трудоемкой реакции по предотвращению атак.

В дополнение к использованию традиционных технологий предотвращения угроз в этих продуктах для блокировки известных угроз и атак (например, контроль приложений, предотвращение вторжений, веб фильтрация, антивирус и анти спам), FortiSandbox играет очень важную роль в предотвращении самых передовых и неизвестных угроз.

FortiMail и FortiClient автоматически удерживают неизвестные файлы и ждут анализа от FortiSandbox до разрешения доставки или установки, обходя необходимость в смягчении угроз.

FortiGate и FortiClient могут быть сконфигурированы для получения обновлений сигнатур непосредственно от FortiSandbox. Это полезно для предотвращения распространения нацеленных атак и многоступенчатых атак, чьи компоненты активно раскрываются FortiSandbox прежде чем они повлияют на конечных пользователей.

Наконец, FortiSandbox имеет возможность опционально передавать данные об анализе сервису FortiGuard, позволяя распространить сигнатуры среди всего портфолио продуктов безопасности Fortinet, а не только в пределах конкретной экосистемы. Такой подход укрепляет защиту всего комьюнити пользователей Fortinet.

Любое вычислительное устройство корпоративной инфраструктуры, от смартфонов и планшетов до ноутбуков, настольных компьютеров и сервисов приложений подвержены нарушениям безопасности. Атаки влияют на организации любых размеров без разбора, последствия могу быть разрушительными для операций, репутации компании и банковских счетов. Расходы, вытекающие из успешных атак могу включать не только возобновление операций и решение проблем безопасности, но и юридическую ответственность и нормативные штрафы.

Фреймворк Fortinet по защите от продвинутых угроз прост в понимании и управлении. Модульный подход компании Fortinet с автономными продуктами которые могут быть объединены для реализации предотвращения, выявления и смягчения может улучшить выявление и защиту от продвинутых атак в сравнении с отдельными системами безопасности других производителей. Объединение продуктов Fortinet в целую экосистему довольно просто в плане конфигурации благодаря интуитивно понятному интерфейсу и множеству общедоступной документации. После настройки, анализ неизвестных файлов, независимо от того как они попали в экосистему, происходит автоматически. Графический интерфейс FortiSandbox предоставляет интуитивный доступ к понятной и четкой информации. FortiSandbox делает понимание текущего уровня безопасности четким и легким для понимания.

Решение Fortinet предлагает функциональные возможности, особенности и возможность объединения которые позволяют решить весь спектр требований безопасности организации, предоставляя командам безопасности возможность обнаруживать, предотвращать и смягчать угрозы. Возможность работы в качестве автономных продуктов или объединятся в полный Фреймворк обеспечивает гибкость для внедрению в почти любую систему. Компании, которые ищут более гибкие, эффективные решения для улучшения состояния безопасности будут удовлетворены Фреймворком Fortinet по защите от продвинутых угроз.

Обзор подробно описывает сетевое устройство безопасности FortiMail компании Fortinet, предназначенное для обеспечения безопасного обмена электронной почтой в корпоративной сети предприятия. В обзоре рассмотрены вопросы поставки, технические характеристики и функциональные возможности, а также описаны базовая настройка и взаимодействие с FortiMail.

Сертификат AM Test Lab

Номер сертификата: 200

Дата выдачи: 02.11.2017

Срок действия: 02.11.2022

Введение

FortiMail является семейством многоуровневых, высокопроизводительных устройств защиты электронной почты, которые удаляют спам и проводят антивирусное сканирование пересылаемых файлов. Это часть платформы Fortinet Security Fabric, объединяющей все средства защиты Fortinet в одну архитектуру. FortiMail также является компонентом фреймворка Fortinet Advanced Threat Protection (Fortinet ATP), обеспечивающего защиту от сложных угроз и целенаправленных атак.

FortiMail располагается между глобальной сетью и сервером электронной почты организации, проверяя электронные письма до того, как они достигнут сервера и будут доставлены конечному пользователю. FortiMail, по сравнению с межсетевыми экранами FortiGate, обладает более продвинутыми возможностями защиты от спама и выделенными движками антивирусной проверки и URL-фильтрации для обнаружения известных вредоносных файлов и URL-адресов, встроенных в фишинговые письма. Кроме того, FortiMail оснащен системой предотвращения утечек информации (Data Leak Prevention, DLP) и шифрованием на основе идентификационных данных (Identity-Based Encryption, IBE).

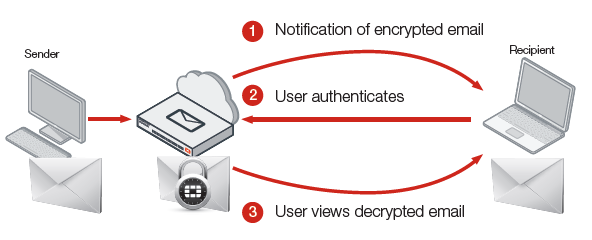

IBE позволяет FortiMail безопасно доставлять конфиденциальную и регулируемую электронную почту, при этом не требуется дополнительное оборудование, программное обеспечение или лицензии.

Рисунок 1. Обмен электронной почтой с шифрованием на основе идентификационных данных

Варианты поставки

FortiMail доступен в качестве физического или виртуального устройства (FortiMail VM), а также в качестве облачного сервиса защиты электронной почты FortiMail Cloud.

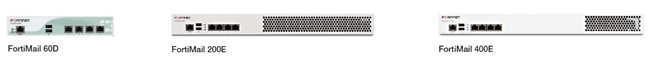

Рисунок 2. Линейка физических устройств FortiMail

Таблица 1. Характеристики физических устройств FortiMail

Рекомендуемые сценарии использования

Тестирование, обучение специалистов, малые предприятия (до 100 пользователей)

Малые предприятия, филиалы и организации (до 400 пользователей)

Организации малого и среднего бизнеса (до 1 000 пользователей)

Средние и крупные предприятия, образовательные и правительственные ведомства (до 3 000 пользователей)

Крупные предприятия, образовательные и правительственные ведомства

Крупнейшие корпоративные клиенты, провайдеры и операторы

Физические характеристики

Форм-фактор

Сетевые интерфейсы

4 порта 1 Гбит Ethernet RJ45

4 порта 1 Гбит Ethernet RJ45

4 порта 1 Гбит Ethernet RJ45

6 портов 1 Гбит Ethernet RJ45, 2 слота 1 Гбит Ethernet SFP (оптика)

4 порта 1 Гбит Ethernet RJ45, 2 слота 1 Гбит Ethernet SFP (оптика)

4 порта 1 Гбит Ethernet RJ45, 2 слота 1 Гбит Ethernet SFP (оптика), 2 слота 10 Гбит Ethernet SFP+

Объем жесткого диска

2 x 2 ТБ (6 x 2 ТБ опционально)

2 x 2 ТБ (10 x 2 ТБ опционально)

Высота х Ширина х Длина (мм)

Вес (кг)

Характеристики безопасности

Максимальное число доменов на устройстве

Политики на основе получателей (/домен, /система)

Почтовые ящики в режиме сервера

Антиспам, антивирус, аутентификация и профили контента (/домен, /система)

Производительность (сообщения/час) без очереди для сообщений размером 100 КБ

Маршрутизация электронной почты

FortiGuard Antispam

FortiGuard Antispam + Antivirus

Таблица 2. Характеристики виртуальных устройств FortiMail VM

Рекомендуемые сценарии использования

Тестирование, обучение специалистов, малые предприятия (до 100 пользователей)

Малые предприятия, филиалы и организации (до 400 пользователей)

Организации малого и среднего бизнеса (до 1 000 пользователей)

Средние и крупные предприятия (до 3 000 пользователей)

Технические характеристики

Поддержка гипервизора

VMware ESXi 5.0/5.1/5.5/6.0/6.5, Citrix XenServer 5.6 SP2/6.0 или выше, Microsoft Hyper-V 2008 R2/2012/2012 R2, KVM (qemu 0.12.1), AWS (Amazon Web Services), Microsoft Azure

Виртуальные процессоры

Оперативная память (min/max)

Объем виртуального хранилища (min/max)

Количество виртуальных сетевых адаптеров (min/max)

Характеристики безопасности

Максимальное число доменов

Политики на основе получателей (/домен, /система)

Почтовые ящики в режиме сервера

Антиспам, антивирус, аутентификация и профили контента (/домен, /система)

Производительность (сообщения/час) без очереди для сообщений размером 100 КБ

Маршрутизация электронной почты

FortiGuard Antispam

FortiGuard Antispam + Antivirus

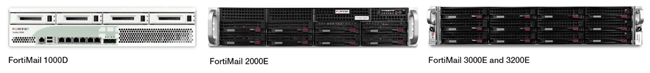

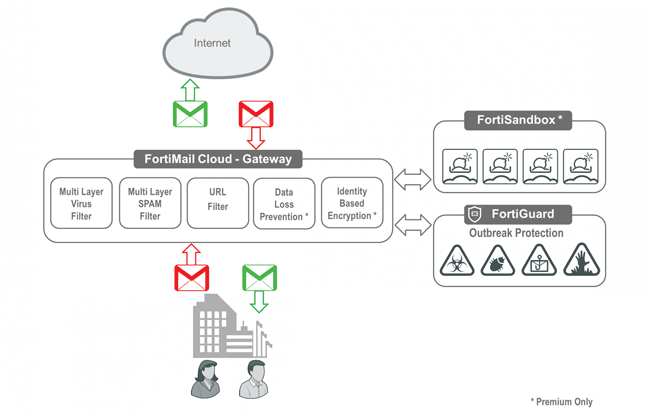

FortiMail Cloud предлагает альтернативный вариант развертывания FortiMail, обеспечивая соответствующую безопасность электронной почты, но в облаке. Пользователям доступно 2 типа услуги:

- Gateway — служба шлюза обеспечивает облачную защиту электронной почты для клиентов с помощью локальных развертываний электронной почты или сторонних разработчиков. Служба действует как входящий и исходящий шлюз для электронной почты клиента и очищает ее от спама и вредоносов до пересылки в пункт назначения;

- Server — служба сервера предоставляет полностью размещенный в облаке сервер электронной почты. Служба заменяет необходимость управления и обслуживания всех локальных почтовых серверов, и предоставляет службы безопасности из облака FortiMail.

Рисунок 3. Схема обеспечения безопасности электронной почты при FortiMail Cloud (Gateway)

Рисунок 4. Схема обеспечения безопасности электронной почты при FortiMail Cloud (Server)

Сценарии развертывания устройств FortiMail в защищаемой сети

FortiMail поддерживает три режима развертывания — прозрачный (Transparent), в качестве шлюза (Gateway) и в качестве сервера (Server). Эти сценарии отвечают требованиям безопасности электронной почты, минимизируя изменения инфраструктуры и предотвращая возможные сбои в обслуживании.

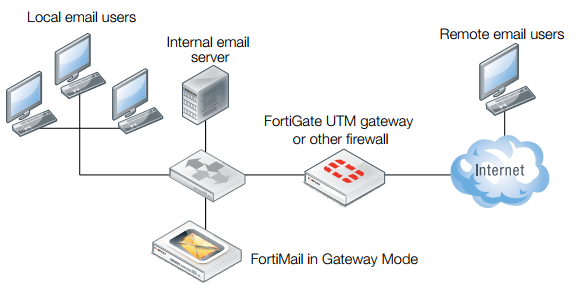

В режиме шлюза FortiMail предоставляет услуги входящего и исходящего прокси-сервера (Mail Transfer Agent, MTA) для существующих почтовых шлюзов. Простое изменение записи DNS MX перенаправляет электронную почту на FortiMail для проверки. Устройство FortiMail получает сообщения, сканирует их на наличие вирусов и спама, а затем отправляет электронную почту на целевой почтовый сервер для доставки непосредственным адресатам.

Рисунок 5. FortiMail может развертываться локально или в облаке

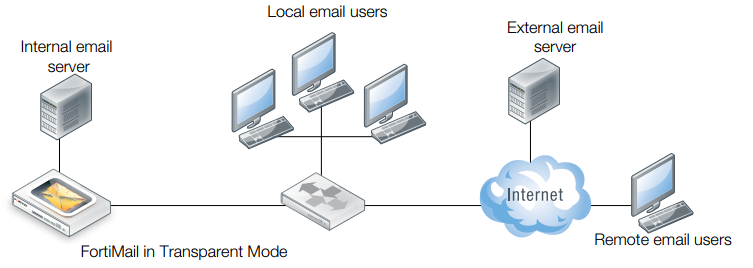

В прозрачном режиме каждый сетевой интерфейс FortiMail содержит прокси-сервер, который получает и передает электронную почту. Каждый прокси-сервер перехватывает SMTP, даже если IP-адрес назначения не совпадает с адресом устройства FortiMail. FortiMail проверяет наличие вирусов и спама, а затем отправляет электронную почту на целевой почтовый сервер для доставки адресату. Такой режим развертывания исключает необходимость изменения записи DNS MX или изменения существующей конфигурации почтового сервера сети.

Рисунок 6. FortiMail развертывается на стороне почтового сервера

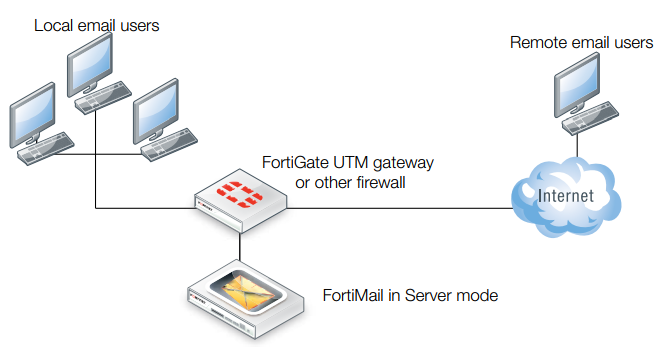

В режиме сервера FortiMail действует как автономный сервер обмена сообщениями с полной функциональностью почтового сервера SMTP, включая поддержку безопасного доступа к POP3, IMAP и WebMail. FortiMail проверяет электронную почту на наличие вирусов и спама перед доставкой. Как и в режиме сервера, внешние MTA подключаются к FortiMail, что позволяет ему функционировать как защищенный сервер.

Рисунок 7. FortiMail обладает полными функциями почтового сервера

Функциональные возможности

FortiMail использует более дюжины различных методов проверки отправителя, протокола и содержимого письма, что позволяет защитить доверенную сеть и пользователей от спама. Анализ начинается с оценки IP-адреса, домена, репутации отправителя и заканчивается методами, такими как возвраты (bounce), проверки подлинности получателей, а также проверки заявленного домена отправителя DKIM (DomainKeys Identified Mail) и SPF (Sender Policy Framework). Наконец, структура сообщений и контент анализируются на основе цифровой подписи, ключевых слов, встречаемых в контексте, анализа изображений, встроенных URL и более сложных методов, таких как анализ поведения и защита от спама.

По результатам независимых испытаний Virus Bulletin, проводимых летом 2017 года для анализа средств защиты от спама, FortiMail показал эффективность на 99,997%.

Сочетание нескольких статических и динамических технологий, включая сигнатурные, эвристические и поведенческие методы, а также опциональную защиту от вирусных эпидемий и песочницу (в интеграции с FortiSandbox через Fortinet Security Fabric), FortiMail защищает от широкого спектра постоянно развивающихся угроз, таких как программы-вымогатели и целенаправленные атаки.

Надежный набор возможностей FortiMail для предотвращения утечки данных, шифрование электронной почты и архивирование электронной почты (часто эти механизмы используются в комбинации) гарантируют безопасную доставку конфиденциальных электронных писем и защиту от непреднамеренной потери данных. Это облегчает соблюдение корпоративной политики и отраслевых правил безопасности.

Базовая настройка FortiMail

Базовая настройка FortiMail осуществляется с помощью интерфейса командной строки. Доступ к нему предоставляется по протоколу SSH или Telnet через интерфейс администрирования (port1) или с помощью COM-порта. При этом выполняется только начальная настройка, поскольку устройства FortiMail, как правило, конфигурируются с помощью графического интерфейса.

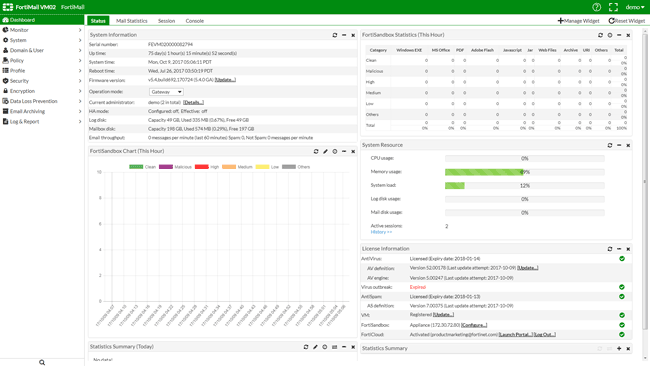

Рисунок 8. Начальная страница интерфейса администратора FortiMail (Dashboard)

По умолчанию FortiMail функционирует в режиме шлюза (Gateway). Мастер быстрого запуска позволяет быстро настроить шлюз FortiMail для работы в сети, устанавливая ключевые параметры конфигурации. Также внести изменения в конфигурацию FortiMail можно через соответствующие разделы бокового меню графического интерфейса.

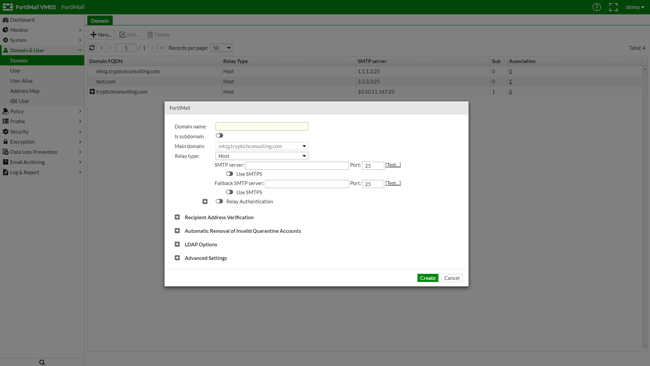

Рисунок 9. Настройка защищаемых доменов

После того, как шлюз FortiMail установлен и настроен для работы в защищаемой сети, он может быть подключен к сети Fortinet Distribution Network (FDN) для получения обновлений сервисов FortiGuard Antivirus и FortiGuard Antispam в реальном времени (требуется дополнительная лицензия). FDN — это всемирная сеть серверов распространения Fortinet (Fortinet Distribution Servers, FDS). Когда модуль FortiMail подключается к FDN для загрузки обновлений FortiGuard, то по умолчанию он подключается к ближайшему FDS на основе текущего часового пояса.

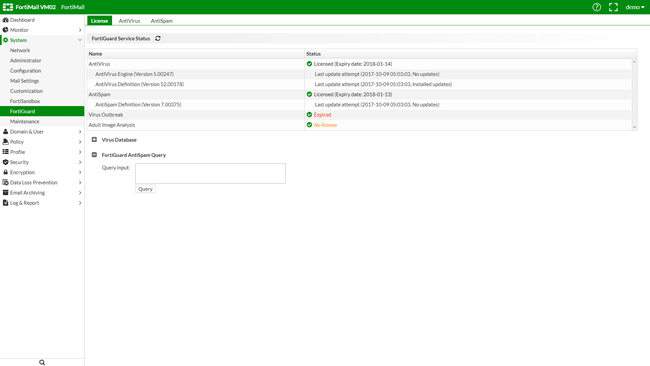

Рисунок 10. Настройка сервисов FortiGuard

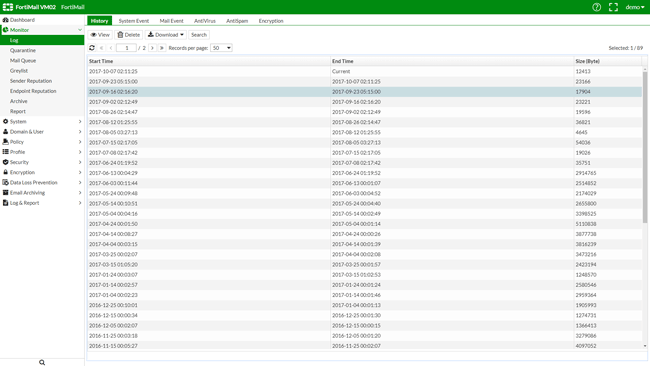

Визуализация работы FortiMail и электронные журналы

Интерфейс администратора предоставляет подробную и наглядную информацию о выявленных угрозах безопасности средствами FortiMail, статистические данные и доступ к электронным регистрационным журналам.

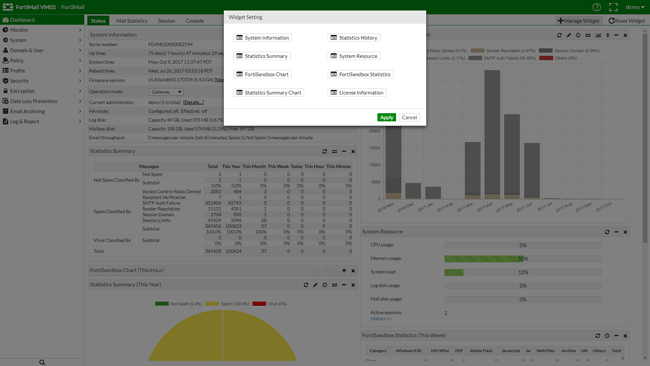

На начальной странице интерфейса администратор может настроить виджеты, содержащие графическую информацию и статистические данные. Доступны следующие виджеты:

- системная информация;

- сводная статистика;

- диаграмма FortiSandbox;

- диаграмма сводной статистики;

- история статистики;

- системные ресурсы;

- статистика FortiSandbox;

- лицензионная информация.

Рисунок 11. Доступные виджеты FortiMail

В карантин помещаются сообщения электронной почты на основе содержимого, например, на основе выявленного спама или наличия запрещенного слова или фразы. FortiMail имеет два типа карантина:

- персональный карантин, в который попадают сообщения электронной почты в отдельные папки для каждого адресата. При этом получателю генерируется уведомление о сообщениях заблокированных сообщениях электронной почты, по которому адресат принимает решение о дальнейших действиях над письмами;

- карантин системы, в который попадают сообщения без генерации уведомления адресату, при этом решение о выпуске или удалении электронных писем принимает администратор.

Серые списки используют тенденцию легитимных почтовых серверов повторять отправку электронной почты после первоначального временного сбоя, в то время как спамеры обычно отказываются от дальнейших попыток доставки, чтобы максимизировать пропускную способность спама. Сканер серых списков отвечает на временный сбой для всех сообщений электронной почты, чья комбинация почтового адреса отправителя, адреса получателя и IP-адреса клиента SMTP неизвестна. Если SMTP-сервер повторяет попытку отправки сообщения электронной почты после требуемой задержки серого списка, FortiMail принимает сообщение электронной почты и добавляет комбинацию адреса электронной почты отправителя, адреса получателя и IP-адреса клиента SMTP в список разрешенных сканером серого списка. Последующие известные сообщения электронной почты принимаются автоматически.

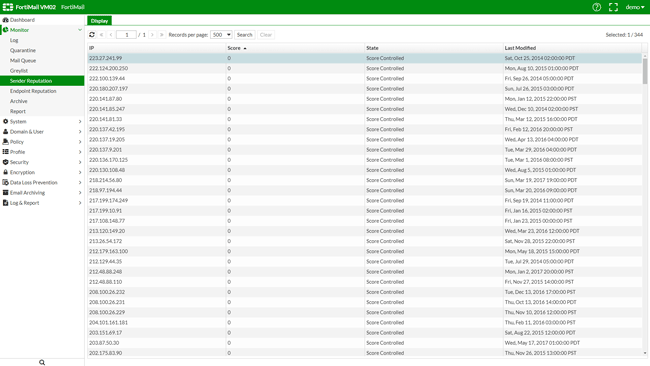

FortiMail отслеживает поведение клиента SMTP, чтобы ограничить активность клиентов, отправляющих спам-сообщения, зараженную электронную почту или сообщения недопустимым получателям. Если клиенты продолжают отправлять эти типы сообщений, их попытки подключения временно или окончательно отклоняются. Репутация отправителя управляется автоматически средствами FortiMail и не требует администрирования.

Рисунок 14. Статусы репутации отправителей

Если конечная точка попыталась доставить в период автоматического блокирования ряд сообщений со спамом, превышающих порог блокировки конечных точек, FortiMail добавляет конечную точку к списку заблокированных в течение времени, заданного в профиле, и все текстовые сообщения или сообщения электронной почты от нее будут отклонены.

FortiMail обеспечивает защиту электронной почты от спама, вирусов и зловредов. Хотя устройства FortiMail являются готовыми средствами защиты, целесообразно их использовать совместно с другими продуктами Fortinet, в частности с межсетевыми экранами FortiGate и песочницей FortiSandbox. Важно отметить, что шлюз безопасной электронной почты FortiMail интегрирован с анализом угроз FortiGuard Labs.

За последние годы FortiMail получил высокие оценки в результате независимых тестирований ICSA Labs и Virus Bulletin.

Fortinet предлагает широкую линейку физических и виртуальных устройств FortiMail, способных удовлетворить требования всех типов предприятий. Для небольших компаний предусмотрен альтернативный вариант без снижения качества обнаружения спама и вредоносных электронных писем — облачная версия FortiMail.

Достоинства:

- Высокая производительность и скорость анализа электронных сообщений.

- Снижение нагрузки на сетевые и почтовые ресурсы за счет сокращения количества спама.

- Поддержка нескольких сценариев развертывания.

- Интеграция с другими продуктами Fortinet, поддержка FortiGuard Labs.

- Автоматическая архивация почтовых сообщений, протоколирование и генерация отчетов.

- Поддержка шифрования электронной почты шифрованием на основе идентификационных данных.

Недостатки:

- Отсутствие русской локализации.

- Чтобы использовать дополнительные функции безопасности FortiGuard Antivirus и FortiGuard Antispam, требуется приобрести дополнительные лицензии.

Читайте также: