Что такое вирусы и потенциально-опасное по

Существует немало разновидностей вредоносного и опасного программного обеспечения – трояны, вирусы, шифровальщики и т.п. Специалисты часто выделяют в отдельную категорию потенциально опасное программное обеспечение. Что это такое? Что надо делать, если вы обнаружили на своем компьютере потенциально опасную программу? Попробуем разобраться.

Скрытая угроза

К потенциально опасным программам относят сразу несколько разновидностей утилит и инструментов. Некоторые подобные программы распространяются через официальные сайты разработчиков, а другие поставляются в комплекте с другими утилитами. Рассмотрим несколько подробнее виды потенциально опасных программ.

Виды потенциально опасного ПО

К этим программам относят средства, позволяющие получить контроль над системой. Примерами таких программ могут служить PuTTY, TeamViewer, Radmin и их различные модификации. Если вы сознательно установили программу подобного рода, чтобы вам помог сотрудник службы технической поддержки или друг, все в порядке. Но если программы для удаленного управления системой появились на компьютере без вашего согласия – это повод насторожиться.

Их, конечно, можно использовать не только для того, чтобы подобрать забытый пароль от своего архива с документами, но и для получения чужой конфиденциальной информации.

Скрытая установка подобных программ позволяет получить доступ к вашим файлам.

Они могут использоваться сознательно, например, для создания информационных рассылок, но с их помощью злоумышленник может превратить ваше устройство в часть ботнета, распространяющего спам.

Как и прочие потенциально опасные программы, они могут использоваться с согласия пользователя и быть вполне полезны, но в руках злоумышленника такие программы превращаются в средство наблюдения за частной жизнью пользователя.

Также к категории потенциально опасных программ временами относят рекламные приложения, некоторые браузерные расширения и т.д. Многие подобные программы создаются по заказу крупных компаний, собирающих информацию о потребительских предпочтениях своих клиентов. Анализируются посещаемые сайты, данные об используемых программах и т.п.

В чем опасность?

Разумеется, в тех случаях, когда вы установили, например, инструменты для удаленного администрирования системы самостоятельно, даете доступ к файлам только знакомым специалистам и понимаете, как подобные программы работают, можно не волноваться. Но нередко потенциально опасные программы устанавливаются без оповещений, вместе с полезными утилитами. Подобное ПО можно скачать как на официальных сайтах разработчиков, так и в различных файлообменных сетях. Поэтому от потенциально опасных программ надо защищаться.

Использование потенциально опасного ПО может приводить к проблемам. В лучшем случае компьютер начнет работать немного медленнее, например, из-за того, что в фоновом режиме работает утилита для мониторинга системных ресурсов. В худшем случае управление устройством окажется в руках злоумышленников, что позволит им получить доступ ко всей вашей информации, уничтожить или зашифровать данные.

Как распознать угрозу и устранить ее?

Наиболее эффективный способ защиты от потенциально опасных программ – качественный антивирус.

От множества опасных программ вас защитит, например, антивирус ESET NOD32. Антивирусные базы этого программного продукта постоянно обновляются и содержат сведения о тысячах потенциально опасных утилит. Абоненты ОнЛайм могут приобрести лицензию для базовой защиты ПК всего за 890 рублей в год (90 рублей в месяц с 61 дня использования). Также можно использовать ESET NOD32 Smart Security за 1390 рублей в год (139 рублей в месяц с 61 дня использования) – в этот набор программ дополнительно включен сетевой экран, антиспам, модуль родительского контроля и другие полезные компоненты.

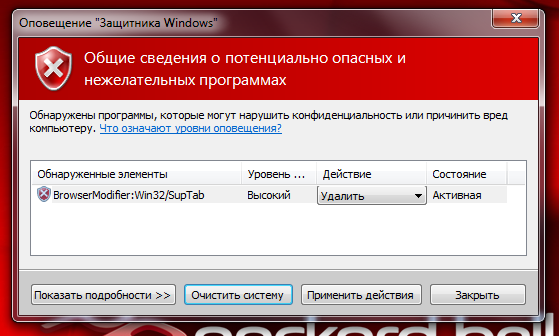

Хороший антивирус определит, что в системе установлено потенциально опасное ПО, и поможет его удалить. Отметим, что и собственная внимательность, разумеется, не повредит. Некоторые косвенные признаки могут свидетельствовать о том, что на вашем компьютере появились нежелательные программы:

- В списке процессов Windows (он вызывается нажатием комбинации клавиш Shift+Ctrl+Esc) появились неизвестные программы.

- Постоянно происходит передача данных по Сети, даже если вы ничего не скачиваете.

- Появляются предупреждения об удаленных подключениях к вашему компьютеру.

- В браузере появились новые тулбары или кнопки, изменился поисковик, используемый по умолчанию, или домашняя страница.

В этих случаях необходимо проверить свое устройство с помощью антивируса. Также не помешает проверить список установленных программ, выполнив команду control appwiz.cpl (для этого нажмите клавиши Win+R и введите команду в появившееся поле) и поискать описания незнакомых приложений в Интернете, чтобы проверить, нет ли среди них потенциально опасных.

Итак, хороший антивирус и бдительность защитят вас от потенциально опасных программ. Стоит напомнить, что доступ к своим данным можно предоставлять только тем людям, которым вы полностью доверяете. Даже с помощью безвредных инструментов злонамеренный пользователь может уничтожить ваши данные или причинить иной вред компьютеру.

Страница может отображаться некорректно.

Другие наши ресурсы

Чтобы добавить ресурс в библиотеку, войдите в аккаунт.

- Все: -

- Незакрытые: -

- Последний: -

Свяжитесь с нами Незакрытые запросы:

В данную группу объединяют вирусы, написанные на языках программирования высокого уровня, таких как С, С++, Pascal, Basic и других. HLL вирусы разделяют на 5 классов:

| Классы | Описание | |

|---|---|---|

| 1 | HLLC (High Level Language Companion) | Программа-компаньон, которая использует алгоритм инфицирования, базирующийся на манипуляции именами файлов в файловой системе. HLLC-вирус, как правило, переименовывает оригиналы исполняемых файлов (или перемещает их в другие папки), а затем использует оригинальные названия для создания вирусных копий. |

| 2 | HLLO (High Level Language Overwriting) | Вредоносная программа, которая перезаписывает данные файла-жертвы. |

| 3 | HLLP (High Level Language Parasitic) | Паразитическая вредоносная программа, которая поражает исполняемые файлы, не повреждая их данные. Пример: Win32.HLLP.Coler.17 |

| 4 | HLLM (High Level Language MassMailing Worm) | Вредоносная программа, рассылающая себя по почте. Пример : Win32.HLLM.MailSpamer |

| 5 | HLLW (High Level Language Worm) | Вредоносная программа, которая для распространения не нуждается в хост-файле. Может реплицироваться и по сети. Пример : Win32.HLLW.Flame |

- "Trojan." — общее название для различных Троянских программ (Троянцев) :

- "PWS." — Троянская программа, которая ворует пароли. Как правило, префикс такой вирусной программы дополняется словом "Trojan." - "Trojan.PWS."

- "Backdoor." — вирусная троянская программа, которая содержит в себе RAT-функцию (RAT - Remote Administration Tool — утилита удаленного администрирования).

Вирусы, которые не обладают никакими особенными характеристиками (такими как текстовые строки, специальные эффекты и т.д.) вследствие чего нет возможности присвоить таким вирусам особенные названия.

- "SillyC." — не резидентные в памяти вирусы, объектами поражения которых являются только COM-файлы;

- "SillyE." — не резидентные в памяти вирусы, объектами поражения которых являются только EXE-файлы;

- "SillyCE." — не резидентные в памяти вирусы, объектами поражения которых являются только COM- и EXE-файлы;

- "SillyRC." — резидентные в памяти вирусы, объектами поражения которых являются только COM-файлы;

- "SillyRE." — резидентные в памяти вирусы, объектами поражения которых являются только EXE-файлы;

- "SillyRCE." — резидентные в памяти вирусы, объектами поражения которых являются только COM- и EXE-файлы;

- "SillyO." -не резидентные в памяти вирусы, которые перезаписывают файлы;

- "SillyOR." — резидентные в памяти вирусы, которые перезаписывают файлы.

В данную группу объединяют вирусы, использующие особенности файлов офисных программ, а также встроенные макроязыки данных приложений. Группа содержит 6 классов.

| Классы | Описание | |

|---|---|---|

| 1 | P98M | Инфицирует документы и шаблоны MS PowerPoint 98. |

| 2 | W97M | Инфицирует документы и шаблоны MS Word 8.0–9.0 (MS Office'97/2000). |

| 3 | X97M | Инфицирует документы MS Excel 8.0–9.0 (MS Office'97/2000). |

| 4 | O97M | Кросс-платформенный макровирус. Инфицирует одновременно несколько приложений MS Office. |

| 5 | A97M | Инфицирует базы данных MS Access'97/2000. |

| 6 | StarOffice | Инфицирует файлы офисного пакета StarOffice, предназначенного для операционных систем Solaris, Microsoft Windows, Linux, macOS. |

В данную группу объединяют вирусы, написанные на различных интерпретируемых языках. Скрипт-вирусы разделяют на 9 классов.

| Классы | Описание | |

|---|---|---|

| 1 | VBS | Написан на языке программирования Visual Basic Script. |

| 2 | JS | Написан на языке программирования Java Script language. |

| 3 | Wscript | Написан на языке программирования Windows Script. |

| 4 | HTML | Написан на языке программирования HTML. |

| 5 | Perl | Написан на языке программирования Perl. |

| 6 | PHP | Написан на языке программирования PHP. |

| 7 | IRC | Конфигурационные файлы IRC-клиентов, позволяющие злоумышленникам удаленно производить различные вредоносные действия, передавая команды по протоколу IRC. |

| 8 | Java | Написан на языке программирования Java в виде class-файлов. |

| 9 | BAT | Написан на языке командного интерпретатора MS-DOS. |

В данную группу объединяют вирусы, разработанные для инфицирования файлов конкретных программ. Выделяют 3 класса узкоспециализированного вредоносного ПО.

| Классы | Описание | |

|---|---|---|

| 1 | ACAD | Вредоносная программа, написанная на языке AutoLisp |

| 2 | AutoLisp | Вредоносная программа, написанная на языке AutoLisp |

| 3 | SWF | Вредоносные флеш-файлы, либо внедренные в них флеш-объекты |

В данную группу объединяют вредоносные программы, разработанные для осуществления DoS-атак (от англ. Denial of Service) с целью довести вычислительную систему до отказа в обслуживании. В группе выделяют 2 класса.

| Классы | Описание | |

|---|---|---|

| 1 | DDoS | Вредоносные программы для осуществления DDoS — атак (от англ. Distributed Denial of Service), т. е. атак, выполняемых одновременно с большого количества компьютеров. |

| 2 | FDOS | Вредоносные программы, отправляющие большое число запросов к какому-либо сервису с целью вывести его из строя. |

В данную группу объединяют программы, неспособные к самовоспроизведению и представляющие потенциальную опасность. Группа содержит 5 классов.

| Классы | Описание | |

|---|---|---|

| 1 | Joke | Программы-шутки. |

| 2 | Program | Программы, которые могут быть использованы злоумышленниками. |

| 3 | Tool | Потенциально опасные программы и хакерские утилиты. |

| 4 | Dialer | Невредоносная программа, использующая доступ в интернет с разрешения пользователя для того, чтобы попасть на определенные сайты. Обычно имеет подписанный сертификат и уведомляет обо всех своих действиях. |

| 5 | Adware | Программное обеспечение, демонстрирующее рекламу на компьютере пользователя без его согласия. Примеры : Adware.Adshot, Adware.GameVance.11 |

В данную группу объединяют вредоносные программы, разработанные для определенных операционных систем (ОС). В зависимости от типа инфицируемой ОС выделяют 19 классов.

| Классы | Описание | |

|---|---|---|

| 1 | BeOS | Для операционной системы BeOS |

| 2 | FreeBSD | Для операционной системы FreeBSD |

| 3 | IphoneOS | Для операционной системы iOS |

| 4 | MeOS | Для операционной системы MeOS |

| 5 | OS2 | Поражают исполняемые файлы (LX) операционной системы OS/2 |

| 6 | Win2K | Для операционной системы Windows 2000 |

| 7 | Win32/Linux | Кросс-платформенный вирус, для Windows с 32-разрядной архитектурой и Linux |

| 8 | Win64 | Для 64-разрядных версий ОС Windows |

| 9 | Win9x | Для ОС семейства Windows 95/98, ME |

| 10 | WinCE | Для операционных систем WinCE, Windows Mobile |

| 11 | Win | Поражают 16-битные исполняемые файлы (NE) в ОС Windows (NewExe — формат исполняемых файлов операционной системы Windows 3.xx). Некоторые из этих вирусов могут работать не только в ОС Windows 3.xx, но также и в ОС Win'95/98/. |

| 12 | Win32 | Поражают 32-битные исполняемые файлы(PE) операционных систем Windows 95/98/NT. |

| 13 | Win95 | Поражает 32-битные исполняемые файлы (PE и LE(VxD)) операционных систем Windows 95/98. |

| 14 | Win98 | Для операционной системы Windows 98. |

| 15 | Symbian | Для Symbian OS (мобильная ОС). |

| 16 | SunOS | Для ОС SunOS (Solaris). |

| 17 | Mac | Для операционной системы macOS. |

| 18 | Android | Для Android (мобильная ОС)/ |

| 19 | Linux | Поражают исполняемые программы операционной системы Linux. |

Программы данной группы характеризуют как опасные и разделяют на 3 класса.

| Классы | Описание | |

|---|---|---|

| 1 | Backdoor | Программы, предоставляющие злоумышленнику несанкционированный доступ к системе. Бэкдоры получают информацию с управляющих серверов (C&C, от англ. Command and Control Center). Возможные функции: загрузка файлов, осуществление DDoS-атак, рассылка спама и т. д. Примеры : BackDoor.Andromeda, BackDoor.DaVinci.1 |

| 2 | Trojan | Вредоносные программы, осуществляющие несанкционированные пользователем действия на его компьютере. Данные действия не обязательно будут разрушительными, но они всегда направлены во вред пользователю. Название этого типа атак происходит от известной легенды о деревянной статуе коня, использованной греками для проникновения в Трою. Примеры : Trojan.Botnetlog, Trojan.DownLoad, Trojan.Stuxnet |

| 3 | Exploit | Данные (или программный код), предназначенные для использования уязвимостей в системе пользователя. Примеры : Exploit.BlackHole, Exploit.Java |

Конструктор для создания вирусов, троянцев и других вредоносных программ — VirusConstructor.

Потенциально опасные программы не способны самостоятельно размножаться или заражать файлы, не имеют недокументированных возможностей. Они осуществляют только ту функцию, которая заложена в них разработчиком. Это может быть показ рекламных роликов или картинок, перенаправление пользователя на определенные сайты, осуществление вызовов на какие-либо номера и т.д. При этом явный вред для системы или владельца компьютера не наступает, но риск ущерба присутствует.

Классификация потенциально опасных программ (riskware)

Можно выделить ряд видов потенциально опасных программ.

- Утилиты дозвона (dialers) . Программы-номеронабиратели полезны для автоматизации вызовов, но могут использоваться для звонков на указанные злоумышленником платные номера — в результате чего пользователь может понести значительные убытки, если дозвон осуществлялся на международный номер с поминутной тарификацией.

- Программы, помогающие скачивать файлы (downloaders) . Основная цель загрузчиков — обеспечить ускоренное или более надежное скачивание данных из интернета, но киберпреступник может злоупотребить подобной функциональностью для переноса на компьютер вредоносных программ и их распространения по сети.

- FTP-серверы . При скрытой инсталляции такого сервера на машину злоумышленник может получить доступ к разным файлам жертвы, возможность следить за выполняемыми действиями.

- Прокси-серверы . Распространенный сценарий использования таких программ-посредников — маскировка внутреннего адреса компьютерной сети от пользователей снаружи. При незаметной установке подобного продукта злоумышленник может рассылать спам, красть личные данные, выполнять сетевые атаки и вести иную вредоносную деятельность, скрываясь за сетевым идентификатором жертвы — которая и будет считаться виновником с точки зрения полиции или спецслужб.

- Утилита Telnet используется в операционных системах UNIX и Windows, предоставляет возможность удаленного подключения к компьютеру и запуска программного обеспечения. Используя командный интерпретатор, киберпреступник может взаимодействовать с чужим компьютером по протоколу Telnet. Главная уязвимость данного протокола — отсутствие шифрования.

- Мессенджеры полезны, так как дают возможность быстрого обмена сообщениями. Злоумышленники часто используют этот канал для распространения вредоносных файлов. Кроме того, в корпоративной среде он может создавать риск утечки информации.

- Утилиты мониторинга . Обычно такие программы дают возможность организовать наблюдение за ресурсами машины, собирать статистику активности в сети. В преступных целях мониторинговое приложение применяется для сбора и кражи информации.

- Средства восстановления паролей . Основное назначение этих приложений — помогать пользователям получать доступ к содержимому, например, зашифрованных архивов, пароль для которых оказался утерян или забыт. Очевидно, что у данной функциональности есть и потенциально опасное применение.

- Программы удаленного администрирования открывают возможность управления чужими машинами для оказания технической поддержки друзьям или коллегам. Опасность такого продукта состоит в возможности злоумышленника тайно управлять компьютером жертвы.

- Программы-шутки. Это — безвредные разработки, показывающие пользователю сообщения настораживающего содержания, например о неизбежном форматировании диска, заражении вирусом и т.д.

Вред от потенциально опасных программ

Потенциально опасные программы могут быть нацелены на компьютерные устройства любых пользователей. Их внедрение грозит разными последствиями: от замедленной работы системы до полного контроля компьютера извне. Попадание riskware в машины коммерческих структур и других организаций грозит сбоями в работе, повышением риска заражения вредоносными программами, потерей данных, нарушением производственных процессов. Компьютеры пользователей могут стать источником рассылки спама и сетевых атак.

Источники потенциально опасных программ

Загрузить потенциально опасное программное обеспечение можно как со вполне легальных сайтов, так и с ресурсов сомнительного содержания. В ряде случаев для этого даже не нужно выполнять никаких специальных действий: например, рекламная программа может быть частью дистрибутива нужного приложения. Формально пользователь имеет возможность отказаться от ее установки, но соответствующая функция часто скрывается в неочевидных местах. Впрочем, присутствие потенциально опасных приложений обычно легко заметить: всплывающая реклама, изменение домашних страниц браузеров, самопроизвольный запуск интернет-обозревателя, появление лишних панелей инструментов, увеличение интернет-трафика, медленная работа машины привлекают внимание и мешают работать.

Риски потенциально опасных программ

Условно опасные программы не являются вредоносными и не содержат деструктивный код, поэтому антивирусные программы не всегда реагируют на них. Большинство антивирусов обладает необходимыми возможностями или отдельными базами сигнатур для определения таких программ, но эти функции, как правило, не включены по умолчанию; активировать их можно в настройках. Существуют и специализированные утилиты для борьбы с рекламными или шпионскими приложениями. Регулярно следует проверять свой ПК, ноутбук, планшет или смартфон с помощью антивирусной программы с такой опцией и выполнять предлагаемые действия по очистке системы. Полезно также внимательно относиться к подозрительным или аномальным событиям на компьютере.

Новички

Здравствуйте, помогите справиться с проблемой.. Каспер выдаёт вот такое "обнаружено: потенциально опасное ПО Invader Процесс: D:\WINDOWS\system32\svchost.exe" "17.07.2009 14:37:53 Процесс D:\WINDOWS\system32\svchost.exe (PID: 2380): попытка внедрения в другой процесс заблокирована."

PID почти постоянно разный

После зависает интернет, хоть блокируй, хоть разрешай.. помогает только перезагрузка.

п.с. при сканирование второго пункта в AVZ, произошла эта атака или что, каспер был отключен, не оповестил, интерент всё равно повис. если это конечно нужно)

временной промежуток обычно разный.

Участники

Пофиксите в HJT:

- Скачайте GMER по одной из указанных ссылок:

Gmer со случайным именем (рекомендуется), Gmer в zip-архиве ( перед применением распаковать в отдельную папку)

- Запустите программу (пользователям Vista запускать от имени Администратора по правой кнопке мыши).

Начнется экспресс-проверка. При появлении окна с сообщением о деятельности руткита, нажмите No.

После завершения экспресс-проверки в правой части окна программы уберите метку со следующих пунктов:

- Sections

- IAT/EAT

- Show all

- Нажмите на кнопку Scan и дождитесь окончания проверки. При появлении окна с сообщением о деятельности руткита, нажмите OK.

После окончания проверки сохраните его лог (нажмите на кнопку Save) и приложите к сообщению.

Старожилы

Проблема шпионских кодов (в западной прессе — spyware) сегодня у всех на слуху. Благодаря многочисленным публикациям пользователи понимают, что эти программы опасны, но редко могут объяснить, что именно представляют собой шпионские коды и какими последствиями чревато их попадание на компьютер. Данная статья ставит своей целью полностью раскрыть природу шпионских программ, описать их вредоносную составляющую и предложить эффективные методы борьбы с данным видом компьютерных паразитов.

Проблема терминологии

Шпионские программы были выделены в отдельный класс, так как не попадают под определение вредоносных кодов и обычного полезного программного обеспечения. Они находятся где-то посредине. Поясним это подробнее.

Иногда в семейство spyware включают еще и рекламные коды (adware), которые могут демонстрировать рекламные сообщения, подменять результаты поиска и любыми доступными способами продвигать рекламируемый сайт.

Виды условно опасных программ

Выше мы уже упоминали некоторые типы потенциально опасных программ, которые в руках злоумышленников из полезных утилит превращаются в опасные атакующие средства. Теперь рассмотрим виды условно опасных программ подробнее:

Действительно, если взять любой приведенный выше класс программ, то можно легко определить, что кроме, как к riskware, его отнести некуда. Например, программы дозвона. Они не размножаются и не заражают файлы на компьютере пользователя. Следовательно, это не вирусы. Эти программы строго выполняют заложенные в них функции (то есть, звонят по указанному номеру) и не маскируются под какие-нибудь другие утилиты. Следовательно, это не троянцы. Средства дозвона также не рассылают себя по электронной почте, так что назвать их червями тоже невозможно. Тем не менее, благодаря подобным в целом полезным инструментам злоумышленник может направить ничего не подозревающего пользователя к поставщику, например, порнографических услуг и таким способом нанести серьезный финансовый ущерб пострадавшему.

Та же логика справедлива и для всех остальных типов условно опасных программ. Именно поэтому они отнесены к данной категории ПО.

| Рекламные коды очень близки к откровенно вредоносным. |

Если посмотреть на историю борьбы с вредоносными кодами, то мы сразу же увидим, что разработчики антивирусных решений почти никогда не испытывали трудностей с общей классификацией компьютерных паразитов. В течение 90-х годов было очень легко отличить полезную программу от вируса, троянца и червя, а самих вредителей друг от друга. Конечно, попадались и гибриды, особо опасные коды, заимствовавшие сильные стороны сразу нескольких паразитов. Но в общей классификации они никогда не выходили за рамки большой группы, которая называется вредоносные коды.

Важно признать, что причина появления программ типа riskware лежит в коммерциализации ремесла написания вредителей. Так, например, на черном рынке появились заказчики, которым нужны новые виды услуг: сбор информации о предпочтениях пользователя (для нужд собственного маркетинга), продвижение собственных сетевых ресурсов любыми доступными способами (в том числе с помощью фальсификации результатов поиска в интернете) и т.д. Спрос дал сильный толчок развитию технических средств, позволяющих паразитировать на компьютерах пользователей. Не долго пришлось ждать, когда стандартные средства (полезные программы), которые использовались в перечисленных выше целях, нашли свое применение и для банального и самого грубого нарушения закона: кражи кодов доступа, электронных денег и паролей, кражи и уничтожения информации и т.д.

Борьба с потенциально опасными программами

Пояснить ситуацию может еще один пример: горячие споры относительно программы Friend Greeting, широко распространенной в 2002 году. По большому счету эта утилита рассылала нежелательные письма (спам), к которым прикрепляла свою копию. Сообщения отправлялись всем адресатам, находящимся в адресной книге пользователя. Но для всех этих действий было необходимо согласие пользователя. Системные администраторы требовали от антивирусных разработчиков блокировать эту программу и определять ее как вредителя. На самом деле администраторам все равно, как поставщик антивирусного решения назовет программу — вирус, червь, троянец. Просто любому администратору неприятно, когда пользователи получают из интернета исполняемые файлы, запускают их, а потом рассылают дальше; все это очень похоже на эпидемию червя. Но разработчики антивирусов отказались внести Friend Greeting в свои базы, так как программа для своей работы требует участия пользователя. Следует согласиться, что Friend Greeting не является сетевым червем, как, например, Melissa, LoveLetter и Klez. Так что и поставщики антивирусов правы.

Наиболее корректным решением является золотая середина. Так, многие крупные компании, производящие антивирусы, разработали отдельные утилиты, детектирующие только лишь потенциально опасные программы. В чем здесь смысл? Например, в предыдущей ситуации системный администратор может обратиться к поставщику своего антивируса и попросить его добавить свои базы поддержку Friend Greeting. Если поставщик согласится, то все в порядке. Если откажется, то администратор сможет переписать отдельную утилиту этого же поставщика или другого, а в ее задачу уже по определению входит детектирование riskware-программ.

Вне зависимости от того, используете ли вы для борьбы с потенциально опасными программами автономную утилиту или штатный антивирус, необходимо принять ряд мер по защите собственного ПК:

-

Следует проверить весь жесткий диск на наличие условно опасных программ. Если они будут обнаружены, то автономная утилита или штатный антивирус обязательно покажут описание каждой riskware-программы. В подавляющем большинстве случаев антивирус сможет определить, опасна эта программа или нет. Иногда пользователю придется самостоятельно принять решение о вредоносности подозрительной утилиты на основании следующих параметров: устанавливал ли он ее самостоятельно, можно ли удалить ее с помощью стандартных средств Windows, сказано ли о какой-нибудь подозрительной функциональности в лицензионном соглашении к данной программе.

Microsoft AntiSpyware

Компания Microsoft выпустила бесплатную утилиту — Microsoft AntiSpyware, основанную на технологиях компании Giant, которую софтверный гигант приобрел в самом конце 2004 года.

Программа позволяет проверить уже установленные программы на наличие потенциально опасных, а также защитить компьютер от попадания новых riskware-программ.

Следует отметить, что Microsoft AntiSpyware обновляется на ежемесячной основе, однако новые потенциально опасные программы появляются гораздо чаще: по нескольку штук в день. Таким образом, если компания Microsoft хочет предоставлять своим пользователям действительно эффективную защиту от riskware, ей придется увеличить частоту обновления утилиты AntiSpyware хотя бы до ежедневной.

С точки зрения функциональности и графического интерфейса, Microsoft AntiSpyware сделана достаточно добротно. Утилиты умеет работать с модулями ActiveX, отображать таблицу запущенных процессов, управлять программами, запускаемыми на старте операционной системы, а также многое и многое другое.

Интерфейс продукта очень прост и интуитивно понятен. Каждому компоненту и каждой записи в реестре соответствует значок о степени безопасности (Safe, Unknown, Hazardous или в некоторых случаях — Broken). Таким образом, для использования утилиты вовсе необязательно обладать профессиональными знаниями.

Отметим, что Microsoft AntiSpyware позволяет устанавливать агентов постоянного наблюдения за системой, которые защитят ПК от установки новых потенциально опасных программ, а также проследят за теми приложениями, которые имеют доступ к статистике сетевых соединений, настройкам системы, браузера и доступа к интернету.

| Разработчики вредоносных и условно опасных программ уже во всю ищут способы обхода Microsoft AntiSpyware. |

Следует отметить, что разработчики вредоносных и условно опасных программ уже во всю ищут способы обхода Microsoft AntiSpyware. Часто им это удается. Например, компания Sophos сообщила о появлении нового вредоносного кода Troj/BankAsh-A, который атакует Microsoft AntiSpyware. Это первый троянец, направленный против данного продукта Microsoft, который в свою очередь находится еще на стадии бета-версии. Troj/BankAsh-A распространяется во вложениях к электронным почтовым сообщениям, крадет пароли и имеет key logger, но главное — он пытается отключить и удалить утилиту Microsoft AntiSpyware, а также подавить все предостерегающие сообщения, которые она выдает.

Некоторые паразиты-троянцы наоборот сами маскируются по средство борьбы с riskware-программами. К ним относятся новые троянцы Trojan-Dropper.Win32.Agent.ed и Trojan-Clicker.Win32.Agent.bm.

Следует резюмировать, что к автономным утилитам для борьбы с потенциально опасными программами нужно относиться критически. Во-первых, под видом такой утилиты можно получить опасный вредоносный код. Во-вторых, эффективность работы автономных средств, откровенно говоря, под сомнением. Проблема здесь не только в редком обновлении большинства утилит (в том числе Microsoft AntiSpyware), но и гибридном характере вредоносных и riskware-кодов, для корректного детектирования которых необходим полнофункциональный антивирусный движок.

Таким образом, наиболее эффективным способом борьбы с потенциально опасными программами являются штатные антивирусные средства или комбинация автономной утилиты и полнофункционального антивирусного продукта. Штатные антивирусы обновляются довольно часто (Антивирус Касперского, например, ежечасно), вдобавок антивирусный движок не обманешь пустым файлом в системной директории.

Комментарии экспертов

|

— Я считаю, что шпионские программы представляют собой очень серьезную угрозу. Они могут привести к краже конфиденциальной информации, включая банковские реквизиты пользователя. Рекламные коды не так опасны. Они не причастны к утечке важных данных, но воздействуют на посещаемые веб-страницы и поисковые запросы. Вдобавок представители класса adware могут конфликтовать с установленным программным обеспечением (что часто и происходит), а это чревато неприятными последствиями. Следует также отметить действия компании Microsoft, которая не только постепенно повышает безопасность своей операционной, но и предоставляет некоторые средства для борьбы с вредоносными кодами (в том числе рекламными и шпионскими). Думаю, это достаточно мудрая стратегия.

|