Что такое вирус сбу

Служба безопасности Украины подготовила список рекомендаций — как защититься от вируса и спасать свои данные, если компьютер уже инфицирован

Служба безопасности Украины (СБУ) предупреждает, что большая часть заражений происходила из-за открытия вредоносных приложений (документов Word, PDF-файлов), которые получили на электронные адреса многие коммерческие и государственные структуры.

Поскольку атака использует уже известную сетевую уязвимость MS17-010, защититься можно, своевременно установив обновление безопасности для Windows. В противном случае вирус проникает в систему, устанавливает набор скриптов для запуску шифровальника файлов.

Вирус атакует компьютеры под управлением ОС Microsoft Windows, шифрует файлы пользователя и выводит сообщение с предложением заплатить за ключ дешифровки в биткоинах в эквиваленте $300 для разблокировки данных.

Дешифратора пока не существует.

Служба рекомендует следующие действия:

1. Если компьютер включен и работает нормально, но вы подозреваете, что он может быть заражен, ни в коем случае не перезагружайте его (если ПК уже пострадал — тоже не перезагружайте его) — вирус срабатывает при перезагрузке и зашифровывает все файлы, содержащиеся на компьютере.

2. Сохраните все наиболее ценные файлы на отдельный носитель, а в идеале — создайте резервную копию операционной системы.

3. Для идентификации шифровальщика файлов необходимо завершить все локальные задачи и проверить наличие следующего файла: C: \ Windows \ perfc.dat

5. Убедитесь, что на всех компьютерных системах антивирус установлен, правильно функционирует и использует актуальные базы вирусных сигнатур. При необходимости установите и обновите антивирусное программное обеспечение.

6. Чтобы уменьшить риск заражения, внимательно относитесь ко всей электронной почте, не загружайте и не открывайте приложения в письмах, которые пришли с неизвестных адресов. Если подозрительное письмо получено с известного адреса, свяжитесь с отправителем и подтвердите факт отправки.

7. Сделайте резервные копии всех критически важных данных.

Не допускайте сотрудников к компьютерам, на которых не установлены указанные патчи, независимого от того, подключен компьютер к локальной или глобальной сети.

Указанный вирус меняет МBR-запись, из-за чего вместо загрузки операционной системы пользователь видит окно с текстом о шифровании файлов.

Эта проблема решается восстановлением MBR записи. Для этого существуют специальные утилиты.

Можно использовать для этого утилиту "Boot-Repair".

2. С помощью одной из указанных в инструкции утилит создаем Live-USB (можно использовать Universal USB Installer).

3. Загрузиться с созданной Live-USB и далее следовать инструкции по восстановлению MBR записи.

После этого Windows загружается нормально. Но большинство файлов с расширениями doc, dox, pdf и т.д. будут зашифрованы. Для их расшифровки нужно ждать, пока будет разработан дешифратор. Пока СБУ советует скачать нужные зашифрованные файлы на USB-носитель или диск для дальнейшей их расшифровки и переустановить операционную систему.

По опыту СБУ в отдельных случаях восстановить утраченную информацию можно с помощью программы ShadowExplorer, но это станет возможным только тогда, когда в операционной системе работает служба VSS (Volume Shadow Copy Service), которая создает резервные копии информации с компьютера. Восстановление происходит не путем расшифровки информации, а с помощью резервных копий.

Дополнительно к указанным рекомендациям можно воспользоваться рекомендациями антивирусных компаний:

b) Запустите и убедитесь в том, что были установлены все галочки в окне "Артефакты для сбора".

c) Во вкладке "Режим сбора журналов Eset" установите Исходный двоичный код диска.

d) Нажмите на кнопку Собрать.

e) Отправьте архив с журналами.

Если пострадавший ПК включен и еще не выключался, необходимо сделать следующее:

С уже пораженного ПК (не загружается) нужно собрать MBR для дальнейшего анализа.

Собрать его можно по следующей инструкции:

a) Загружайте с ESET SysRescue Live CD или USB (создание в описано в п.3)

b) Согласитесь с лицензией на пользование

c) Нажмите CTRL + ALT + T (откроется терминал)

d) Напишите команду "parted -l" без кавычек, где "l" — это маленькая буква "L" и нажмите

e) Смотрите список дисков и идентифицируйте поражен ли ПК (должен быть один из / dev / sda)

f) Напишите команду "dd if = / dev / sda of = / home / eset / petya.img bs = 4096 count = 256" без кавычек, вместо "/ dev / sda" используйте диск, который определили в предыдущем шаге, и нажмите (Файл / home / eset / petya.img будет создан)

g) Подключите флешку и скопируйте файл /home/eset/petya.img

h) Компьютер можно выключить.

1. Отключить устаревший протокол SMB1.

2. Установить обновления безопасности операционной системы Windows с Microsoft Security Bulletin MS17-010

3. Если есть возможность, отказаться от использования в локальной сети протокола NetBios (не использовать для организации работы сетевые папки и сетевые диски), в брандмауэре локальных ПК и сетевого оборудования заблокировать TCP / IP порты 135, 139 и 445.

4. Блокировать возможности открытия JS файлов, полученных по электронной почте.

Команда быстрого реагирования на компьютерные чрезвычайные события (CERT-UA) совместно со Службой внешней разведки Украины обнаружили на компьютерах госорганов Украины новые модификации вредоносного ПО Pterodo. Заражение этим программным обеспечением вероятно является подготовительным этапом для проведения кибератаки, говорится в сообщении CERT-UA.

Что случилось

CERT-UA вместе со Службой внешней разведки Украины обнаружили на компьютерах украинских чиновников модификации шпионского ПО Pterodo. Это специальный бэкдор, собирающий данные и используемый для установки других вредоносных программ. В CERT-UA считают, что заражение компьютеров Pterodo вероятно стало подготовительным этапом для проведения масштабной кибератаки.

Что такое Pterodo

Это вредоносная программа, собирающая сведения о системе, регулярно передающая их злоумышленникам, а также ожидающая дальнейших команд. Согласно изданию Ars Technica, последняя версия Pterodo активируется только в Windows с локализацией для украинского, белорусского, русского, армянского и других языков, бывших советских государств. Это усложняет проведение автоматического анализа вредоносного ПО с помощью популярных инструментов.

Чем отличается версия Pterodo, обнаруженная на компьютерах госорганов

Главным отличие от предыдущих версий стала возможность заразить систему вирусом через флэш-накопители и другие съемные носители. Это работает и в обратную сторону. Pterodo инфицирует подключенные к системе съемные носители, что помогает дальнейшему распространению вируса.

Также в данной версии вредоносного ПО каждая зараженная система получает индивидуальную URL-директорию с серийным номером накопителя. Это означает, что злоумышленники анализируют полученную информацию, а также в индивидуальном порядке решают какие инструменты загружать и запускать в определенной системе.

Кто стоит за заражением

Считается, что Pterodo связан с группой Gamaredon. Последнюю СБУ ранее связала с ФСБ. CERT-UA подозревает, что заражение может свидетельствовать о подготовке кибератаки на компьютерные системы Украины.

Как защититься от вируса

Вот несколько полезных рекомендаций, которые предлагает CERT-UA:

- Не открывать вложения в подозрительные письмах.

- Отключить автозапуск съемных носителей и обязательно проверять их на вирусы.

- Если приходит подозрительное письмо от известного адресата, проверить его подлинность у отправителя.

- Обновлять антивирус и использовать лицензионную ОС.

- Регулярно проводить резервное копирование важных файлов, проверять систему на вирусы и обновлять пароли.

- Внимательно следить за сообщениями ОС и обращать внимания на не стандартные, вроде запросов на выполнение неизвестных операций.

- Отсоединять от сети подозрительные устройства для дальнейшей проверки.

Пока весь мир сидит на карантине — между учеными развернулась настоящая гонка. Каждая лаборатория стремится быстрее остальных разработать эффективный тест на антитела к коронавирусу. Это позволит оценить реальные масштабы пандемии и определить людей, которые раньше других смогут выйти из карантина. А еще это приносит много денег. Издание Bloomberg выпустило большой материал о том, как идет разработка тестов на антитела. Мы выбрали главное.

Почему нужны тесты на антитела

В январе медицинский директор немецкой компании PharmAct AG Гюнтер Бургард прочитал о распространении нового коронавируса в Китае. Он собрал свою команду, чтобы выяснить можно ли применить их платформу для инъекционного забора крови. Берлинская компания использует маркеры крови, чтобы обнаружить все — от сердечных приступов до ранних признаков диабета. Они получают результаты менее чем за 20 минут. Использование этого опыта для поиска антител к COVID-19 оказалось вполне возможным.

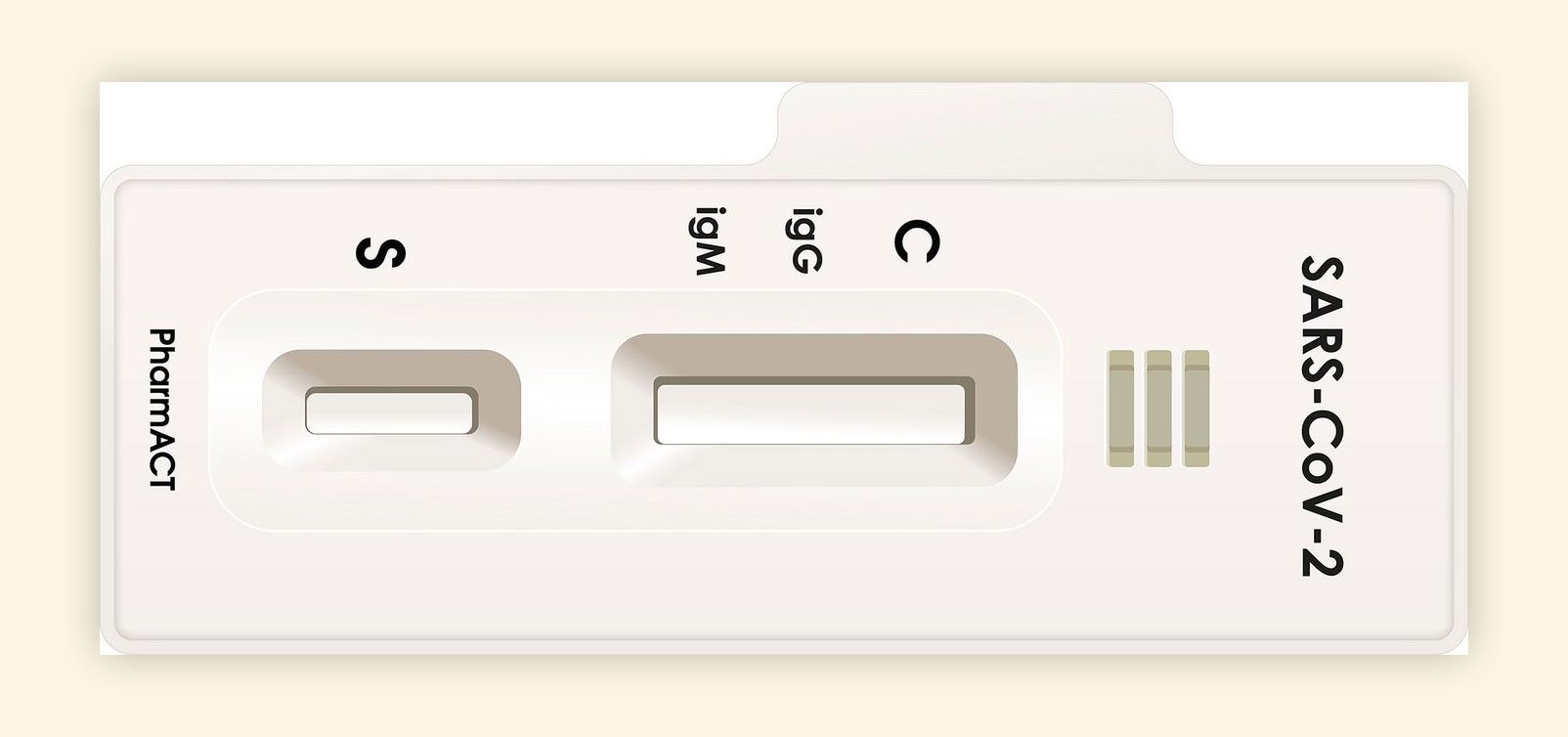

Спустя 4 месяца тестовый набор PharmAct AG за $40 стал одним из инструментов, который помогает правительствам и ученым оценить реальные масштабы пандемии.

Тесты на антитела к коронавирусу помогут определить людей, которые выработали иммунитет. Это, например, позволит понять, кто из них может выйти из карантина и начать восстанавливать экономику. Но такую технологию создать сложнее, чем базовые диагностические тесты. Судя по результатам в Великобритании и Испании — новые инструменты оказались ненадежными. Это ставит вопрос об отрицательном влиянии гонки на качество тестов.

PharmAct получила серьезный репутационный ущерб после поступления в продажу их тестов в марте. Один немецкий вирусолог рассказал журналистам, что использовал этот тест в эпицентре заражения коронавирусом. Он сказал, что тест не обнаружил заболевание в двух третях случаев.

Иллюстрация теста от компании PharmAct

Бургард не согласился с вирусологом. По его словам, тест не может выявить коронавирус на ранней стадии, поскольку людям только предстоит выработать антитела. Также он считает, что выборка вирусолога была слишком маленькой. Сейчас PharmAct работает над улучшением теста. Миллионы их тестов уже заказали за пределами Германии. По оценкам Бургарда, тест надежен более чем в 99% случаев.

По сравнению с диагностическими, тесты на антитела легче производить и использовать. У них меньше компонентов. Эти тесты часто не требуют участия высококвалифицированных лабораторных техников.

Недавно швейцарский гигант Roche Holding AG заявил, что в начале мая представит собственную версию теста на антитела. Уже к июню месячный объем производства может достичь десятков миллионов.

Как работают тесты

10 января китайские исследователи опубликовали последовательность генома нового коронавируса. Это позволило ученым проанализировать его молекулярную структуру, которая включает в себя около 29 идентифицируемых белков.

Создатели тестов на антитела в основном сосредоточились на двух. Первый — шиповидный белок, придающий короновидную форму вирусу. Также их интересует нуклеокапсид, состоящий из нуклеиновой кислоты и оболочки, которая ее окружает.

Когда человек заражается COVID-19, его иммунная система вырабатывает антитела, чтобы нейтрализовать белки вируса. Надежный тест должен содержать выращенные в лаборатории белки, которые максимально похожи на настоящие.

При этом разработчикам тестов нужно решить — выращивать их самостоятельно или покупать у поставщиков. Последний вариант выглядит привлекательнее, поскольку он быстрее и дешевле. Но есть риск получить плохую партию белков для теста. В итоге ученые могут заметить проблему только спустя несколько недель, и это поставит под угрозу результаты. PharmAct начинала с покупки белков, но теперь производит большую часть самостоятельно.

По словам сооснователя датской BluSense Diagnostics Марко Донолато, большинство разработчиков тестов заявляют, что при правильном использовании их продукты работают с 99% точностью.

В действительности, они не настолько эффективны в руках неопытных специалистов, которые часто работают в далеко не идеальных условиях.

В ближайшие недели швейцарский Фонд для инновационных и новых диагностических средств выпустит обзор десятков тестов на антитела. Пока продукт PharmAct не войдет в их число. Но организация продолжит изучать новые тесты.

Вирус является лишь прикрытием масштабной атаки, направленной на Украину, уверены представители СБУ.

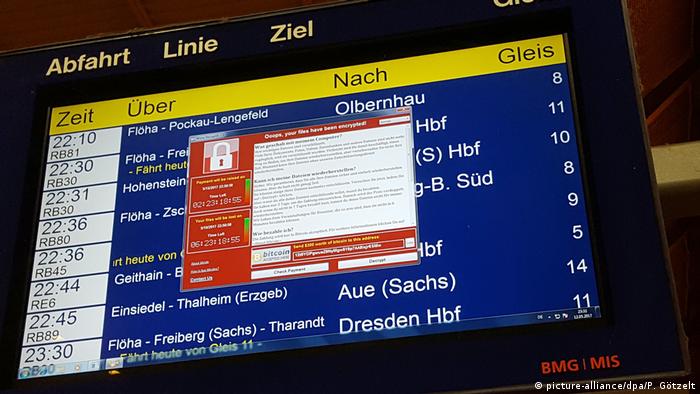

Компьютер, зараженный вирусом Petya

Российские спецслужбы замешаны в распространении вируса Petya, заявили в субботу, 1 июля, в Службе безопасности Украины (СБУ). "К атакам причастны те же хакерские группировки, которые атаковали финансовую систему, объекты транспорта и энергетики Украины в декабре 2016 года. Это свидетельствует о причастности спецслужб РФ", - говорится в заявлении пресс-центра СБУ.

В ведомстве отмечают, что Petya лишь производит впечатление обычного вируса-вымогателя, а на самом деле он являлся прикрытием масштабной атаки на Украину для "дестабилизации общественно-политической ситуации". Обогащение не было целью атаки, уверены в СБУ.

Кибератака вируса Petya: что известно

Вирус Petya добрался и до немецких компаний

Федеральное ведомство по безопасности в сфере информационной техники призвало немецких предпринимателей информировать обо всех случаях компьютерной атаки и не платить вымогателям. (27.06.2017)

Британский парламент подвергся хакерской атаке

Целью нападения стала электронная почта нижней палаты. В рамках дополнительных мер защиты был ограничен для депутатов доступ к их служебным почтовым аккаунтам вне здания парламента. (24.06.2017)

27 июня компьютерные сети украинского правительства, десятков банков и компаний подверглись массированной вирусной атаке. Украинские эксперты называют ее крупнейшей в истории страны.

Уже из Украины вирус распространился на 60 других стран. Среди тех, кого он затронул больше всего, - Италия, Израиль, Польша, Аргентина, Чехия и Германия. В России атаке подверглись сервера "Роснефти", "Башнефти" и компании "Евраз".

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные - в том числе, паспортные и кредитных карт - 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Российские "мишки"

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров - Cozy Bear (дословно "уютный медведь", известна еще как APT29), Fancy Bear ("модный медведь", APT28) и Energetic Bear ("энерегетический медведь"), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото - офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы ("трояна"). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го - Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Служба безопасности Украины рассказала, как работает вредоносная программа, которая атаковала Украину 27 июня (Petya.A), и дала ряд советов.

По данным СБУ, инфицирование операционных систем преимущественно происходило через открытие вредоносных приложений (документов Word, PDF-файлов), которые были направлены на электронные адреса многих коммерческих и государственных структур.

“Атака, основной целью которой было распространение шифровальщика файлов Petya.A, использовала сетевую уязвимость MS17-010, в результате эксплуатации которой на инфицированную машину устанавливался набор скриптов, которые использовали злоумышленники для запуска упомянутого шифровальщика файлов“, - заявила СБУ.

Вирус атакует компьютеры под управлением ОС Windows путем шифрования файлов пользователя, после чего выводит сообщение о преобразовании файлов с предложением произвести оплату ключа дешифрования в биткоинах в эквиваленте суммы $300 для разблокировки данных.

“Зашифрованные данные, к сожалению, расшифровке не подлежат. Продолжается работа над возможностью дешифровки зашифрованных данных“, - заявили в СБУ.

Что делать, чтобы уберечься от вируса

1. Если компьютер включен и работает нормально, но вы подозреваете, что он может быть заражен, ни в коем случае не перезагружайте его (если ПК уже пострадал - тоже не перезагружайте его) - вирус срабатывает при перезагрузке и зашифровывает все файлы, содержащиеся на компьютере.

2. Сохраните все самые ценные файлы на отдельный не подключенный к компьютеру носитель, а в идеале - сделайте резервную копию вместе с ОС.

3. Для идентификации шифровальщика файлов необходимо завершить все локальные задачи и проверить наличие следующего файла: C:/Windows/perfc.dat

4. В зависимости от версии ОС Windows установить патч.

5. Убедиться, что на всех компьютерных системах установлено антивирусное программное обеспечение, которое функционирует должным образом и использует актуальные базы вирусных сигнатур. При необходимости установить и обновить антивирус.

6. Для уменьшения риска заражения, следует внимательно относиться ко всей электронной корреспонденции, не загружать и не открывать приложения в письмах, которые присланные от неизвестных людей. В случае получения письма от известного адреса, который вызывает подозрение, - связаться с отправителем и подтвердить факт отправки письма.

7. Сделать резервные копии всех критически важных данных.

Довести до работников структурных подразделений указанную информацию, не допускать работников к работе с компьютерами, на которых не установлены указанные патчи, независимо от факта подключения к локальной или Интернет.

Существует возможность попробовать восстановить доступ к заблокированному указанным вирусом компьютеру с ОС Windows.

Поскольку указанное ВПО вносит изменения в МBR записи из-за чего вместо загрузки операционной системы пользователю показывается окно с текстом о шифровании файлов. Эта проблема решается восстановлением MBR записи. Для этого существуют специальные утилиты. В СБУ использовали для этого утилиту Boot-Repair (инструкция по ссылке).

Нужно загрузить ISO образ Boot- Repair. Затем с помощью одной из указанных в инструкции утилит создаем Live-USB (мы использовали Universal USB Installer). Загрузиться с созданной Live-USB и далее следовать инструкции по восстановлению MBR записи.

После этого Windows загружается нормально. Но большинство файлов с расширениями doc, docx, pdf и т.д. будут зашифрованы. Для их расшифровки нужно ждать пока будет разработан дешифратор, советуем скачать нужные зашифрованные файлы на USB-носитель или диск для дальнейшей расшифровки и переустановить операционную систему.

Дополнительно к указанным рекомендациям можно воспользоваться рекомендациями антивирусных компаний.

b). Запустите и убедитесь в том, что были установлены все галочки в окне “Артефакты для сбора“.

c). Во вкладке “Режим сбора журналов Eset“ установите Исходный двоичный код диска.

d). Нажмите на кнопку Собрать.

e). Отправьте архив с журналами.

Если пострадавший ПК включен и еще не выключался, перейдите к выполнению

п. 3 для сбора информации, которая поможет написать декодер,

п. 4 для лечения системы.

С уже пораженного ПК (не загружается) нужно собрать MBR для дальнейшего анализа.

Собрать его можно по следующей инструкции:

a). Загрузите ESET SysRescue Live CD или USB (создание в описано в п.3)

b). Согласитесь с лицензией на пользование

c). Нажмите CTRL + ALT + T (откроется терминал)

d). Напишите команду “parted -l“ без кавычек, параметр этого маленькая буква “L“ и нажмите

e). Смотрите список дисков и идентифицируйте пораженный ПК (должен быть один из /dev/sda)

f). Напишите команду “dd if=/dev/sda of=/home/eset/petya.img bs=4096 count=256“ без кавычек, вместо “/dev/sda“ используйте диск, который определили в предыдущем шаге и нажмите (Файл/home/eset/petya.img будет создан)

g). Подключите флешку и скопируйте файл /home/eset/petya.img

h). Компьютер можно выключить.

Напомним, 27 июня Украину атаковал вирус-вымогатель. Пострадали ряд государственных и частных компаний, в том числе Укрэнерго, Новая почта, ГП Антонов, ДТЭК, Укртелеком, Эпицентр, Укрзализныця и другие.

Смотри также - Омелян про зашиту от кибератак

Недавно в сети появился новый вирус. Он легко блокирует все широко используемые интернет-браузеры, такие как Мозилла, Хром, Опера и т.д. Жители Украины уже испытывают на себе все действия этой вредоносной программы. В данном руководстве вы найдете полную информацию о вирусе и инструкции как удалить его полностью.

Вирус СБУ заблокировал браузер

Итак, в вашем браузере неожиданно появилось сообщение, в котором вас объвиняют в различных аморальных и даже противозаконных поступках и требуют заплатить штраф. В противном случае, вас якобы ожидает лишение свободы. СТОП! Без паники! Это всего лишь фальшивка. Мошенники собираются заработать круглую сумму на доверчивых пользователях, вот и все. Поэтому вы не должны никуда перечислять деньги. Все что вам нужно – это следовать инструкциям ниже и удалить этот вредоносный вирус из вашей системы полностью.

Как разблокировать браузер?

Как удалить вирус СБУ?

GridinSoft Anti-Malware является мощным инструментом для удаления вредоносных программ. После установки необходимо просканировать всю систему и удалить, обнаруженные вирусы и инфекции. Затем нужно сбросить настройки всех установленных браузеров с помощью функции Reset Browser Settings. ЧТОБЫ ИЗБЕЖАТЬ ПОВТОРНОГО ЗАРАЖЕНИЯ СИТЕМЫ, Мы рекомендуем использовать функцию защиты в реальном времени. ПРОГРАММА БУДЕТ БЛОКИРОВАТЬ ВИРУСЫ СРАЗУ, НЕ ДАВАЯ ИМ ВОЗМОЖНОСТИ УСТАНОВИТЬСЯ.

Руководящие принципы удаления ADWARE имя (для автоматического способа):

- Скачать GridinSoft Anti-Malware.

- пожалуйста, выберите “Standart сканирования”, “Быстрое сканирование” или “Полное сканирование” чтобы сканировать ваш компьютер.

пожалуйста, нажмите кнопку "Сброскнопка ".

Как защитить свой персональный компьютер от повторному заражению с ИМЯ ADWARE в будущем.

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь защитить ваш компьютер от загрязнения с вредоносными вирусами загодя. Этот полезный вариант упоминается как “Защита в реальном времени”. По умолчанию, она отключена, как только вы установите программу. Чтобы включить его, пожалуйста, нажмите на “защищать” и нажмите на кнопку “Начало” как показано ниже:

Этот параметр позволяет предотвратить выполнение вредоносных программ и избежать их установки раньше времени. Когда некоторые вредоносные программы пытается установить себя в вашей системе, GridinSoft Anti-Malware и его модуль защиты в реальном времени прекращает эту попытку установки досрочно. Вы можете нажать на “подтвердить” Кнопка для продолжения блокирования этой вредоносной программы, или выберите “Игнорировать этот файл” и позволяют вредоносное приложение для установки (на свой страх и риск):

Ручное удаление для продвинутых пользователей.

- Нажмите “НАЧАЛО” и выберите “Контрольно-измерительные панели”

Для Windows 8

пожалуйста, Выбрать “Программы и компоненты”.

Теперь на экране появится окно, чтобы удалить или изменить программу.

Также, Вы должны помнить, что вам нужно удалить все надстройки из вашего интернет-браузера и других привязанной самоисчезающие. Если эта задача является сложной для вас, пожалуйста, используйте GridinSoft Anti-Malware. Программа может Сброс настроек браузера СВОБОДНО.

Для того, чтобы сбросить ваш браузер вручную, вы можете использовать эту функцию методические рекомендации.

Читайте также: