Что такое вирус красный октябрь

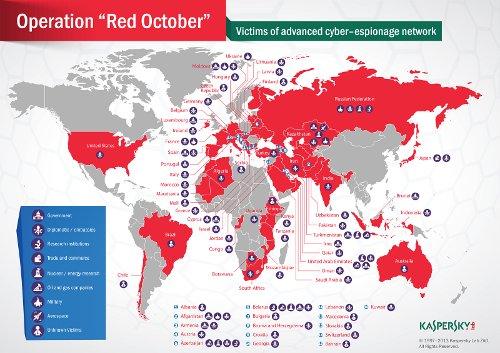

Преступники воровали информацию у правительственных структур разных стран. Чаще всего целью атак становилась Россия. Для контроля над зараженной сетью использовались серверы и домены разных стран, в том числе Германии.

Kaspersky обнародовал информацию о кибершпионской сети "Красный октябрь"

"Кибершпионская сеть, получившая кодовое имя "Красный октябрь", была обнаружена в октябре прошлого года, - сообщил dpa Магнус Калькул (Magnus Kalkuhl), заместитель директора Центра глобальных исследований и анализа угроз "Лаборатории Касперского". - Мы полагаем, что свою деятельность она начала еще в 2007 году".

Эксперт: Жизненно важные IT-системы нужно изолировать

В кибератаку идет вирус Flame

Изощренный шпионский компьютерный вирус с недавних пор поражает компьютеры преимущественно в странах Ближнего и Среднего Востока. (31.05.2012)

CeBIT 2012: Касперский призывает создать международный пакт против кибертерроризма

Новые кибератаки - это лишь вопрос времени, убежден российский бизнесмен Евгений Касперский. (06.03.2012)

Киберпреступники стремились прежде всего получить доступ к компьютерам дипломатических служб и правительственных структур. Зараженные вредоносным кодом компьютеры также были выявлены в научных институтах, коммерческих структурах и компаниях, связанных с созданием вооружений. Всего было выявлено около 300 взломанных компьютеров. В антивирусной базе компании вирус классифицируется как Backdoor.Win32.Sputnik.

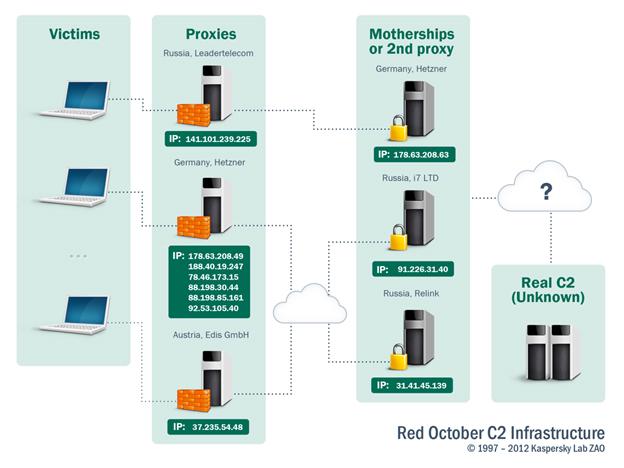

Германия - часть инфраструктуры

Для контроля за зараженными машинами преступники использовали более 60 доменных имен и серверов. Значительная их часть находилась на территории Германии и России. Специалистам "Лаборатории Касперского" пока не удалось обнаружить местоположение основного сервера сети, на который направлялась вся полученная информация. Но данные, полученные ими в ходе исследования, указывают на то, что вредоносные модули были созданы русскоязычными специалистами.

Согласно статистике, опубликованной в отчете, Россия чаще всего становилась целью кибератак. На втором и третьем месте - Казахстан и Азербайджан соответственно. В основном зараженные компьютеры находились в странах бывшего СССР, но вредоносное ПО было выявлено также в странах Европы, Ближнего и Среднего Востока.

Киберпреступники охотились за секретной информацией

Шпионская сеть была нацелена, среди прочего, на похищение документов с расширениями "acid*". Они принадлежат секретному программному обеспечению для шифрования "Acid Cryptofiler", которое используется в структурах Евросоюза и НАТО.

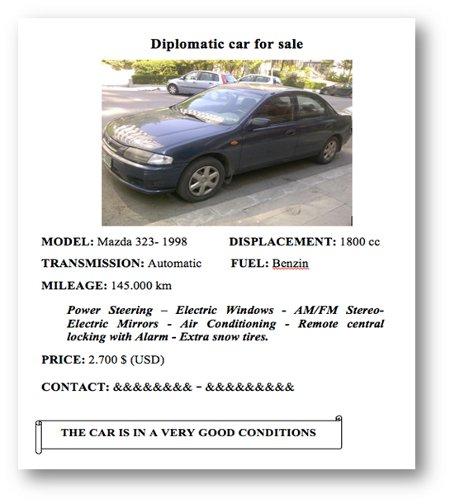

Для внедрения в систему преступники рассылали письма конкретным получателям в разных структурах. В их состав входила специальная троянская программа, которая использовала для своей установки уязвимые места в Microsoft Office.

Вирус позволял преступникам похищать данные и с мобильных устройств. Кроме того, он был способен на самовосстановление после удаления основной вредоносной программы. Модуль "воскрешения" встраивался в качестве плагина в Adobe Reader и Microsoft Office.

Самые последние файлы вредоносного ПО датируются 8 января 2013 года. Расследование по делу кибершпионской сети продолжается совместно с правоохранительными органами, международными организациями и национальными службами реагирования на компьютерные инциденты (Computer Emergency Response Teams, CERT). В частности, "Лаборатория Касперского" выразила благодарность за помощь в расследовании CERT Беларуси, Румынии и США.

Касперский перенесет данные пользователей в Швейцарию 15.05.2018

В Швейцарии будут храниться и обрабатываться данные пользователей софта Касперского из Европы и еще пяти регионов мира. Стоимость проекта по переносу части ключевых операций составляет 12 млн долларов.

Бывший сотрудник ФСБ осужден на 6 лет колонии за госизмену 10.04.2019

Экс-сотрудник ФСБ РФ Дмитрий Докучаев признан виновным в госизмене и приговорен к лишению свободы на 6 лет. Он также лишен звания майора.

Берлин наращивает меры против кибератак из России 11.10.2018

Глава МВД Германии рассказал о деталях кибератаки на МИД прошлой зимой и мерах, которые будут принимать для защиты стратегически важных объектов ФРГ от киберсаботажа зарубежных спецслужб.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Российские специалисты по компьютерной безопасности объявили об обнаружении опасного компьютерного вируса Red October, с помощью которого хакеры с 2007 года имели возможность похищать из компьютеров секретную информацию.

Исследователи из "Лаборатории Касперского" утверждают, что вирус был нацелен на компьютерные системы многих правительственных учреждений, включая посольства, ядерные исследовательские центры и предприятия нефтяной и газовой промышленности.

Программа должна была похищать зашифрованные файлы и даже могла восстанавливать информацию, стертую с жесткого диска.

Как отметил один эксперт, профессор Суррейского университета Алан Вудворд, размах атаки был "весьма значительным".

"Тщательный отбор"

"Главной мишенью этой хакерской кампании были страны Восточной Европы, бывшие советские республики и страны Центральной Азии, хотя ее жертвы могли находиться и в любом другом месте, включая Западную Европу и Северную Америку, - говорится в официальном заявлении "Лаборатории Касперского". - Злоумышленники собирали секретную информацию, в том числе разведданные геополитического значения, коды доступа к закрытым компьютерным системам, а также данные личных устройств мобильной связи и сетевого оборудования".

Мы начали проверку и быстро поняли, что имеем дело с массированной кибератакой Виталий Камлюк,

"Лаборатория Касперского"

"Вирус был обнаружен в октябре прошлого года, - рассказал в интервью Би-би-си ведущий антивирусный эксперт "Лаборатории Касперского" Виталий Камлюк. - Мы начали проверку и быстро поняли, что имеем дело с массированной кибератакой. Число жертв было весьма ограничено, и все они были тщательно отобраны. Все они были связаны с очень серьезными организациями".

Вирусная программа Red October ("Красный Октябрь"), названная в честь вымышленной российской подводной лодки из шпионского романа Тома Клэнси, очень напоминает нашумевшую кибератаку Flame.

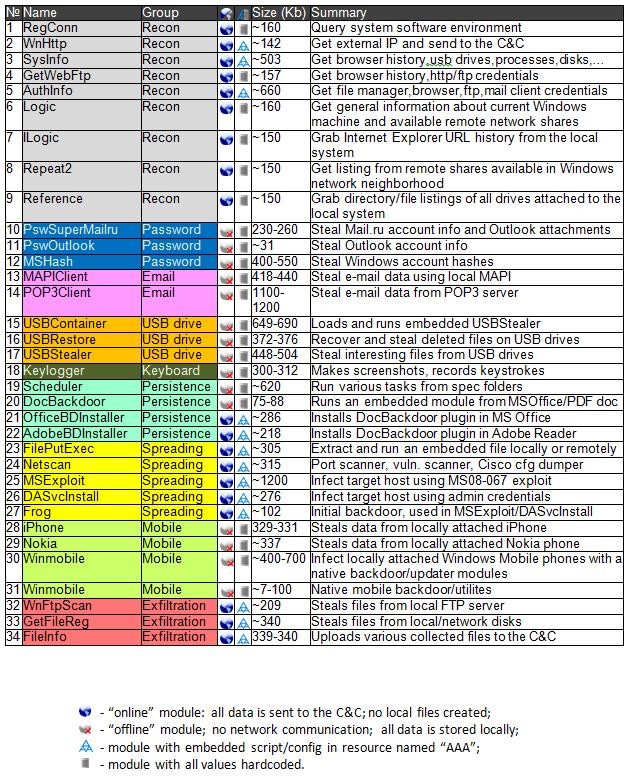

Она также имеет модульную структуру, где каждый из модулей наделен своей функцией.

"Один из модулей отвечает за восстановление файлов, стертых с USB-устройств, - поясняет Камлюк. - Он засекает момент подключения такого устройства и пытается восстановить файлы. Такого нам еще не приходилось наблюдать во вредоносных программах".

Другая уникальная особенность вируса Red October, по словам профессора Вудворда, заключается в том, что он может притвориться "убитым" в случае выявления.

"Если его находят, он прячется, - поясняет профессор. - А когда всем кажется, что опасность миновала, вы просто отправляете электронное послание и вирус пробуждается вновь".

Взломанный шифр

"История болезни" по версии "Лаборатории Касперского"

- Вирус внедрялся в компьютеры с 2007 года.

- Хакеры создали более 60 доменов, находившихся преимущественно в России и Германии, откуда инициировалось заражение.

- Главной целью были файлы, зашифрованные с помощью техники Cryptofiler, которая используется такими оргнаизациями, как НАТО и ЕС.

- Red October, в отличие от вируса Stuxnet, судя по всему, не причинял физического ущерба инфраструктуре: в его задачу входил исключительно сбор информации.

Другие модули предназначались для атак на файлы, закодированные с помощью системы Cryptofiler, которой раньше активно пользовались разведслужбы.

Хотя сегодня Cryptofiler больше не применяется для кодировки особо секретных файлов, этой программой по-прежнему пользуются такие организации, как, например, НАТО для защиты конфиденциальной информации, которая может представлять интерес для хакеров.

По словам профессора Вудварда, тот факт, что Red October был нацелен на программы, зашифрованные с помощью Cryptofiler, может свидетельствовать о том, что хакеры взломали этот код.

Как и в случае с любой хакерской атакой, эксперты догадываются, откуда она могла исходить, однако они же и предупреждают, что улики могли быть оставлены умышленно, чтобы сбить со следа.

По словам Виталия Камлюка, программный код изобилует англицизмами с русским налетом: "Нам часто попадается слово "proga" - это русское сленговое обозначение программы, которого нет ни в каком другом языке".

Но, как предупреждает профессор Вудвард, "в таинственном мире шпионажа этот может быть лишь ложный след, потому что здесь ничего нельзя принимать за чистую монету".

Подробный 100-страничный отчет об этой вредоносной программе "Касперский" планирует опубликовать на этой неделе.

На протяжении последних пяти лет против дипломатических ведомств, государственных структур и научно-исследовательских организаций разных стран мира проводилась операция кибершпионажа, во время которой собирались данные и секретная информация с мобильных устройств, компьютеров и сетевого оборудования атакованных организаций.

Несколько месяцев эксперты ‘Лаборатории Касперского’ анализировали вредоносные файлы, использованные в атаке, которая была нацелена на конкретные организации в Восточной Европе, странах бывшего Советского Союза и Центральной Азии, а также Западной Европы и Северной Америки.

Эта операция, которую мы назвали ‘Red October’ (в сокращении ‘Rocra’) продолжает оставаться в активной фазе даже сейчас: украденные данные отсылаются на несколько серверов управления, конфигурация сети которых не уступает по своей сложности инфраструктуре Flame. Регистрационные данные, использованные при покупке доменных имен C&C-серверов, а также информация о датах создания файлов, указывают на то, что эти атаки проводились еще в мае 2007 года.

Несколько ключевых фактов, обнаруженных в ходе нашего расследования:

- Атакующие были активны на протяжении последних пяти лет, фокусируясь на дипломатических и государственных ведомствах в разных странах мира.

- Информация, собранная из зараженных сетей, использовалась в последующих атаках. Например, украденные учетные данные были собраны в специальный список и использовались, когда атакующим требовалось подобрать логины и пароли в других сетях.

- Для контроля и управления сетью зараженных систем атакующие создали более 60 различных доменных имен и несколько серверов, размещенных на хостингах в разных странах (в основном в Германии и России).

- Инфраструктура серверов управления представляет собой цепочку прокси-серверов и скрывает местоположение реального финального сервера, где собираются данные.

- Многофункциональная платформа позволяет быстро применять новые расширенные модули для сбора информации (детектируются ‘Лабораторией Касперсого’ как Backdoor.Win32.Sputnik). Система также имеет механизм противодействия закрытию серверов управления и позволяет атакующим восстановить доступ к зараженным системам, используя альтернативные каналы связи.

- Помимо традиционных целей атак (рабочие станции) система способна красть данные с мобильных устройств, таких как смартфоны (iPhone, Nokia, Windows Mobile); собирать информацию с сетевого оборудования (Cisco); осуществлять сбор файлов с USB-дисков (включая ранее удаленные файлы, для чего использует собственную технологию восстановления файлов); красть почтовые базы данных из локального хранилища Outlook или с удаленного POP/IMAP сервера, а также извлекать файлы с локальных FTP-серверов в сети.

- Мы обнаружили использование как минимум трех различных эксплойтов к уже известным уязвимостям: CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) and CVE-2012-0158 (MS Word). В 2010-2011 годах в известных нам атаках использовались эксплойты для MS Excel, с лета 2012 года начались атаки с использованием уязвимости в MS Word.

Один из файлов, использованных в ходе фишинговых атак.

Что такое Red October?

Red October — это серия целевых атак, которые происходили как минимум на протяжении последних пяти лет. В ходе этой операции по всему миру были атакованы сотни жертв. Атакованные организации относятся к 8 категориям:

- Правительственные структуры

- Дипломатические ведомства/посольства

- Исследовательские институты

- Торговые и коммерческие структуры

- Ядерные/энергетические исследования

- Нефтяные и газовые компании

- Аэрокосмическая отрасль

- Военные ведомства и компании, связанные с созданием вооружений

Весьма возможно, что существуют и другие категории организаций-мишеней, которые еще не были нами выявлены или были атакованы в прошлом.

Как и когда эта операция была обнаружена?

Мы начали наше исследование атак в октябре 2012 года по просьбе одного из наших партнеров. В ходе анализа атаки, писем и вредоносных модулей, мы обнаружили истинные размеры кампании и начали её полномасштабное расследование.

Кто предоставил вам вредоносные файлы?

Мы получили их от нашего партнера, который и был заказчиком исследования. Он предпочитает оставаться анонимным.

Как много зараженных систем было обнаружено ‘Лабораторией Касперского’? Сколько всего может быть жертв? Каков размах операции Red October в глобальном масштабе?

За последние месяцы мы обнаружили несколько сотен заражений по всему миру — все жертвы относятся к организациям высокого ранга, таким, например, как правительственные сети и дипломатические структуры. Заражения мы идентифицировали, в основном, в Восточной Европе и странах бывшего СССР, однако есть жертвы в Средней Азии, Северной Америке и в странах Западной Европы, например, в Люксембурге и Швейцарии.

Основываясь на данных, полученных при помощи Kaspersky Security Network (KSN), мы составили список стран с наибольшим количеством заражений Backdoor.Win32.Sputnik (включены страны с 5 и более заражениями):

Статистика, собранная при помощи технологии sinkhole, приведена ниже.

Кто скрывается за этой атакой? Эти атаки были организованы при поддержке какого-то государства?

Информация, которой мы обладаем, не дает возможности прямого определения какого-либо специфического источника атаки, однако мы выделяем два важных факта:

- Используемые эксплойты изначально были созданы китайскими хакерами.

- Вредоносные модули Red October были созданы русскоязычными специалистами.

В настоящий момент у нас нет фактов, свидетельствующих о прямом участии в этой атаке какого-либо государства. Информация, украденная атакующими, очевидно является крайне конфиденциальной и включает в себя, в частности, различные геополитические данные, которые могут быть использованы на государственном уровне. Такая информация может быть выставлена на торги на ‘черном рынке’ и продана любому, кто предложит наиболее высокую цену.

Есть какие-нибудь интересные тексты в файлах, на основании которых можно предположить происхождение атакующих?

Несколько модулей содержат интересные опечатки и ошибки:

Использованное здесь слово PROGA, возможно, является транслитерацией русского слова ПРОГА, которое на жаргоне русскоговорящих программистов означает буквально приложение или программу.

Слово ‘Zakladka’ имеет два значения в русском языке:

- Книжная закладка

- Специфический термин в отношении скрытого функционала в программе или устройстве. Так же можно назвать микрофон, спрятанный внутри кирпича в стене посольства.

- conn_a.D_CONN

- conn_a.J_CONN

- conn_a.D_CONN

- conn_a.J_CONN

Какая информация похищается из зараженных систем?

Информация включает в себя документы с расширениями:

Олег Сальманов

За последние пять лет шпионские кибератаки эволюционировали от разрозненных атак, использующих конкретную уязвимость, до систем промышленного масштаба, говорит исполнительный директор Peak Systems Максим Эмм. Чтобы получить информацию, таргетированные атаки часто уже не требуются: нужные компьютеры (например, в госведомствах) инфицированы заранее, и доступ к ним продается владельцами ботнетов (сети из зараженных ПК), объясняет он.

Защититься от подобных атак можно с помощью одновременного использования технических средств, таких как установка антивирусных программ (знание того, каким антивирусом пользуется жертва, помогает атакующим остаться незамеченными), и организационных мер — запрета на открытие ссылок и вложений в письмах с неизвестных адресов, на использование одних и тех же внешних накопителей во внутренней и внешней сетях, говорит Камлюк. Вероятность взлома тем меньше, чем больше эшелонов имеет киберзащита организации: своевременно устанавливаются обновления программ, отсутствует ПО непроверенного происхождения, установлены антивирусные программы, наконец, компьютеры, содержащие секретную информацию, физически отделены от компьютеров, подключенных к интернету, добавляет Эмм.

Исследовательский центр "Лаборатории Касперского" (GReAT)

[…] На протяжении последних пяти лет против дипломатических ведомств, государственных структур и научно-исследовательских организаций разных стран мира проводилась операция кибершпионажа, во время которой собирались данные и секретная информация с мобильных устройств, компьютеров и сетевого оборудования атакованных организаций.

Несколько месяцев эксперты 'Лаборатории Касперского' анализировали вредоносные файлы, использованные в атаке, которая была нацелена на конкретные организации в Восточной Европе, странах бывшего Советского Союза и Центральной Азии, а также Западной Европы и Северной Америки.

|

| Нажмите мышкой на изображение для увеличения |

Эта операция, которую мы назвали 'Red October' (в сокращении 'Rocra') продолжает оставаться в активной фазе даже сейчас: украденные данные отсылаются на несколько серверов управления, конфигурация сети которых не уступает по своей сложности инфраструктуре Flame. Регистрационные данные, использованные при покупке доменных имен C&C-серверов, а также информация о датах создания файлов, указывают на то, что эти атаки проводились еще в мае 2007 года.

Несколько ключевых фактов, обнаруженных в ходе нашего расследования:

- Атакующие были активны на протяжении последних пяти лет, фокусируясь на дипломатических и государственных ведомствах в разных странах мира.

- Информация, собранная из зараженных сетей, использовалась в последующих атаках. Например, украденные учетные данные были собраны в специальный список и использовались, когда атакующим требовалось подобрать логины и пароли в других сетях.

- Для контроля и управления сетью зараженных систем атакующие создали более 60 различных доменных имен и несколько серверов, размещенных на хостингах в разных странах (в основном в Германии и России).

- Инфраструктура серверов управления представляет собой цепочку прокси-серверов и скрывает местоположение реального финального сервера, где собираются данные.

- Многофункциональная платформа позволяет быстро применять новые расширенные модули для сбора информации (детектируются 'Лабораторией Касперсого' как Backdoor.Win32.Sputnik). Система также имеет механизм противодействия закрытию серверов управления и позволяет атакующим восстановить доступ к зараженным системам, используя альтернативные каналы связи.

- Помимо традиционных целей атак (рабочие станции) система способна красть данные с мобильных устройств, таких как смартфоны (iPhone, Nokia, Windows Mobile); собирать информацию с сетевого оборудования (Cisco); осуществлять сбор файлов с USB-дисков (включая ранее удаленные файлы, для чего использует собственную технологию восстановления файлов); красть почтовые базы данных из локального хранилища Outlook или с удаленного POP/IMAP сервера, а также извлекать файлы с локальных FTP-серверов в сети.

- Мы обнаружили использование как минимум трех различных эксплойтов к уже известным уязвимостям: CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) and CVE-2012-0158 (MS Word). В 2010-2011 годах в известных нам атаках использовались эксплойты для MS Excel, с лета 2012 года начались атаки с использованием уязвимости в MS Word.

- Эксплойты, которые использовались в документах, рассылаемых в ходе целевых фишинговых атак, были созданы другими людьми и изначально использовались в атаках, направленных на тибетских активистов, а также на военные структуры и энергетические компании азиатских стран. Организаторы Red October только заменяли исполняемые файлы в документах на свои.

|

| Один из файлов, использованных в ходе фишинговых атак |

- В ходе последовательного распространения в локальной сети жертвы, атакующие внедряли модуль для сканирования сети с целью поиска станций, уязвимых для эксплойта к MS08-067 (уязвимость, использованная червем Conficker) или доступных при помощи администраторского аккаунта и собственной базы паролей. Отдельный модуль использовался для сбора информации для заражения серверов в той же сети.

- Регистрационные данные серверов управления и различные 'артефакты', оставленные в исполняемых файлах, дают веские основания для предположения, что атакующие - русскоязычные.

- Эта группа атакующих и используемые ими файлы были неизвестны ранее, и они никак не связаны с какими-либо другими известными нам целевыми атаками.

- Примечательно, что одна из команд в троянском модуле инсталляции переключает кодовую страницу инфицируемой системы на 1251. Это требуется для того, чтобы иметь возможность обращаться к файлам и каталогам, содержащим кириллические символы.

Что такое Red October?

Red October - это серия целевых атак, которые происходили как минимум на протяжении последних пяти лет. В ходе этой операции по всему миру были атакованы сотни жертв. Атакованные организации относятся к 8 категориям:

1. Правительственные структуры

2. Дипломатические ведомства/посольства

3. Исследовательские институты

4. Торговые и коммерческие структуры

5. Ядерные/энергетические исследования

6. Нефтяные и газовые компании

7. Аэрокосмическая отрасль

8. Военные ведомства и компании, связанные с созданием вооружений

Весьма возможно, что существуют и другие категории организаций-мишеней, которые еще не были нами выявлены или были атакованы в прошлом.

Как и когда эта операция была обнаружена?

Мы начали наше исследование атак в октябре 2012 года по просьбе одного из наших партнеров. В ходе анализа атаки, писем и вредоносных модулей, мы обнаружили истинные размеры кампании и начали её полномасштабное расследование.

Кто предоставил вам вредоносные файлы?

Мы получили их от нашего партнера, который и был заказчиком исследования. Он предпочитает оставаться анонимным.

Как много зараженных систем было обнаружено 'Лабораторией Касперского'? Сколько всего может быть жертв? Каков размах операции Red October в глобальном масштабе?

За последние месяцы мы обнаружили несколько сотен заражений по всему миру — все жертвы относятся к организациям высокого ранга, таким, например, как правительственные сети и дипломатические структуры. Заражения мы идентифицировали, в основном, в Восточной Европе и странах бывшего СССР, однако есть жертвы в Средней Азии, Северной Америке и в странах Западной Европы, например, в Люксембурге и Швейцарии.

Основываясь на данных, полученных при помощи Kaspersky Security Network (KSN), мы составили список стран с наибольшим количеством заражений Backdoor.Win32.Sputnik (включены страны с 5 и более заражениями):

| Страна | Число заражений |

|---|---|

| Россия | 38 |

| Казахстан | 21 |

| Азербайджан | 15 |

| Бельгия | 15 |

| Индия | 14 |

| Афганистан | 10 |

| Армения | 10 |

| Иран | 7 |

| Туркменистан | 7 |

| Украина | 6 |

| США | 6 |

| Вьетнам | 6 |

| Белоруссия | 5 |

| Греция | 5 |

| Италия | 5 |

| Марокко | 5 |

| Пакистан | 5 |

| Швейцария | 5 |

| Уганда | 5 |

| Объединенные Арабские Эмираты | 5 |

Статистика, собранная при помощи технологии sinkhole, приведена ниже.

Кто скрывается за этой атакой? Эти атаки были организованы при поддержке какого-то государства?

Информация, которой мы обладаем, не дает возможности прямого определения какого-либо специфического источника атаки, однако мы выделяем два важных факта:

- Используемые эксплойты изначально были созданы китайскими хакерами.

- Вредоносные модули Red October были созданы русскоязычными специалистами.

Есть какие-нибудь интересные тексты в файлах, на основании которых можно предположить происхождение атакующих?

Несколько модулей содержат интересные опечатки и ошибки:

network_scanner: "SUCCESSED", "Error_massage", "natrive_os", "natrive_lan"

imapispool: "UNLNOWN_PC_NAME", "WinMain: error CreateThred stop"

mapi_client: "Default Messanger", "BUFEER IS FULL"

msoffice_plugin: "my_encode my_dencode"

winmobile: "Zakladka injected", "Cannot inject zakladka, Error: %u"

PswSuperMailRu: "-------PROGA START-----", "-------PROGA END-----"

Использованное здесь слово PROGA, возможно, является транслитерацией русского слова ПРОГА, которое на жаргоне русскоговорящих программистов означает буквально приложение или программу.

Слово 'Zakladka' имеет два значения в русском языке:

- Книжная закладка

- Специфический термин в отношении скрытого функционала в программе или устройстве. Так же можно назвать микрофон, спрятанный внутри кирпича в стене посольства.

conn_a.D_CONN

conn_a.J_CONN

conn_a.D_CONN

conn_a.J_CONN

Какая информация похищается из зараженных систем?

Информация включает в себя документы с расширениями:

txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau,

cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca,

aciddsk, acidpvr, acidppr, acidssa.

В частности, расширение "acid*" принадлежит секретному программному обеспечению для шифрования "Acid Cryptofiler", которое используется в некоторых структурах Евросоюза и NATO.

Что является целью операции? Что они искали, проводя эти атаки так много лет?

Основной целью операции, как представляется, является сбор секретной информации и геополитических данных, хотя, по-видимому, информация собирается достаточно разнообразная. За последние пять лет атакующие украли данные у сотен организаций высокого ранга, и неизвестно, как эта информация была использована.

Каков механизм заражения? Имеется ли функционал самораспространения? Как это работает?

Основной модуль вредоносного комплекса выполняет функцию 'точки входа' в систему и позволяет загрузить дополнительные модули для следующих стадий атаки. После начального заражения сам по себе вредоносный модуль в сети не распространяется. Обычно атакующие несколько дней собирают информацию, определяют ключевые системы и затем устанавливают дополнительные модули, которые могут заражать другие компьютеры в сети разными методами, например, используя эксплойт MS08-067.

В общем, платформа создана для выполнения 'задач', которые поступают от серверов управления. Большинство таких 'задач' представляют собой PE DLL библиотеки, которые загружаются с сервера, исполняются в памяти компьютера без создания файлов на диске и 'исчезают' после выполнения работы.

Некоторые задачи, впрочем, требуют постоянного наличия в системе файлов, которые, например, ожидают подключения телефонов iPhone или Nokia. Такие задачи выполняются при помощи PE EXE файлов, установленных в систему.

Сколько вариантов модулей и вредоносных файлов было обнаружено в ходе расследования операции Red October?

В ходе расследования мы обнаружили более 1000 файлов, относящихся к 30 различным группам модулей. Все они были созданы в период с 2007 года по начало 2013, а самые свежие датированы 8 января 2013 года.

Вот полный список известных модулей Backdoor.Win32.Sputnik и их категорий:

|

Эти атаки осуществлялись точечно против избранных целей высокого ранга, или они были рассчитаны на широкий круг организаций/жертв?

Все атаки были тщательно подготовлены со знанием специфики целей. Например, все исходные файлы документов были модифицированы и снабжены уникальными модулями, скомпилированными с уникальным ID цели.

Далее, использовался высокий уровень взаимодействия между атакующими и зараженным объектом — операция разворачивалась в зависимости от того, какая конфигурация на компьютере и в сети жертвы, какие типы документов используются, какие установлены приложения на рабочей станции, какой родной язык жертвы и так далее.

В сравнении с кампаниями кибершпионажа Flame или Gauss, которые были значительно автоматизированы, атаки Red October более 'персональные' и ориентированы на конкретных жертв.

Это как-то связано с вредоносными программами Duqu, Flame и Gauss?

Говоря кратко, мы не обнаружили никаких связей между Red October и Flame/Tilded платформами.

Можно как-то сравнить операцию Red October c похожими кибершпионскими операциями, такими как Aurora или Night Dragon? Есть значительные отличия или сходство?

В сравнении с Aurora и Night Dragon, Red October гораздо более сложная и комплексная операция. В ходе расследования мы обнаружили более 1000 уникальных файлов из 30 различных групп модулей Backdoor.Win32.Sputnik. Aurora и Night Dragon использовали более простые вредоносные программы для кражи информации, чем Red October.

Кроме того, в ходе операции Red October атакующие умудрились оставаться 'в игре' больше 5 лет, избегая детектирования со стороны большинства антивирусных решений и, по нашей оценке, похитив к настоящему времени сотни терабайт информации.

Как много серверов управления использовалось? Провели ли вы их исследования?

В ходе расследования мы обнаружили более 60 доменных имен, использованных атакующими для контроля и получения данных жертв. Домены размещались на нескольких десятках IP-адресов, расположенных в основном в Германии и России. Это схема инфраструктуры операции, которую мы наблюдали в ходе нашего анализа в конце 2012 года:

|

[. ]

Осуществляли ли вы sinkhole каких-нибудь Command & Control серверов?

Да, нам удалось 'перехватить' шесть из более чем 60 доменов, использованных в разных вариантах бэкдора. В ходе мониторинга в период со 2 ноября 2012 по 10 января 2013 года мы зарегистрировали более 55 000 подключений к нашему sinkhole. Общее количество различных IP-адресов, с которых происходили сеансы подключений, составляет 250. С точки зрения географического распространения этих подключений мы установили 39 стран. Наибольшее количество IP-адресов было в Швейцарии. Казахстан и Греция на втором и третьем местах. [. ]

Читайте также: