Что такое хост и как его проверить на вирусы

Даже самый надежный антивирус не является стопроцентной гарантией того, что рано или поздно в компьютер не проберется вирус. Основными причинами поражения технического устройства вредоносными программами являются посещения сомнительных сайтов и переход по неизвестным ссылкам. Если все же вы столкнулись с данной проблемой, то решить ее не очень сложно, достаточно лишь немного понять, что же такое вирус hosts и как с ним бороться веди есть разные способы удаления вируса с компьютера.

Как узнать о наличии вируса hosts

Вредоносная программа может проявляться как окно, появляющееся при загрузке веб-страниц, требующее отослать смс на короткий номер или просто с сообщением или что вирус заблокировал компьютер. Вирусы продуманы их разработчиками таким образом, что при заражении техники они проникают в операционную систему и в расположенный здесь файл hosts, работающий непосредственно с браузерами. Именно он дает команду направлять пользователя на ресурс мошенников или другой вредоносный сайт.

Перед тем как удалить вирус hosts навсегда, следует узнать о его наличии в системе. Не всегда программа сразу же проявляет себя. Периодически следует самому проверять компьютер на наличие вирусов. Кроме того желательно сверять адреса сайтов с теми, которые прописаны в файле. Программа проверяет IP-адрес, отправляя запрос на DNS-сервис. Вирус явно определяется при несовпадении данных.

Hosts-файл и работа браузера

Перед тем как открыть веб-страницу, браузер считывает информацию из файла hosts. Если здесь кроме адреса сайта через пробел указан его IP, то ресурс откроется быстро. В файле можно запретить доступ к каким-либо веб-страницам. Для этого напротив адреса ресурса нужно будет указать 127.0.0.1.

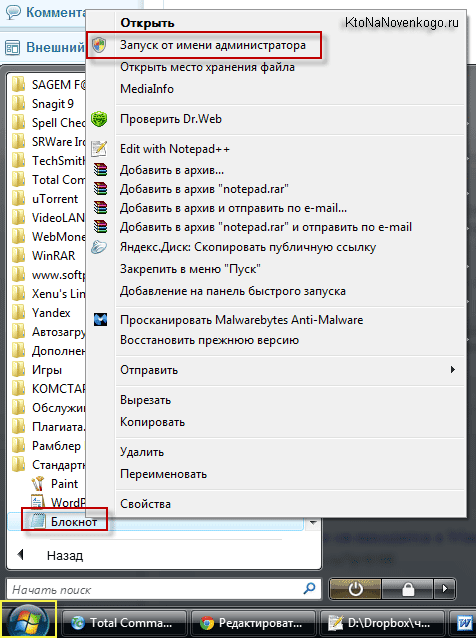

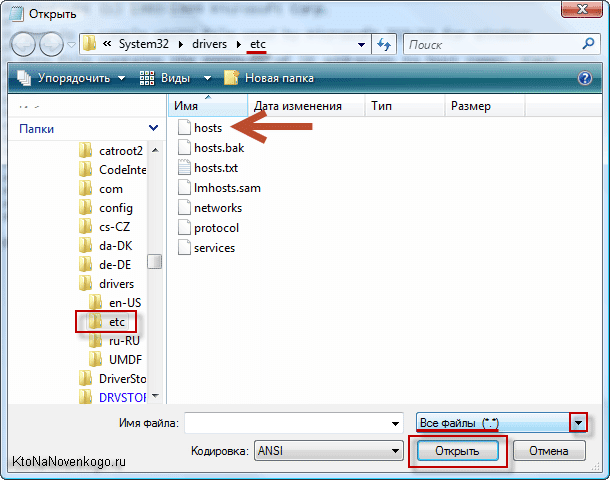

Тем, кого интересует, как удалить вирус hosts с компьютера, сначала нужно узнать, как найти этот файл. Для этого есть несколько способов. Один из них – это переход к файлу через Windows-system32. Другой – открыть программу через Блокнот.

Возможности файла hosts можно использовать с различными целями. К примеру, пользователи, устанавливающие на свой компьютер взломанные программы, таким образом не дают им обновляться на собственном ресурсе, чтобы не обнаружить факт взлома.

Удаление вируса hosts

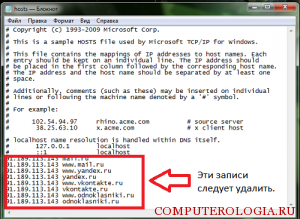

Определить, что на компьютере вирус, можно открыв данный файл. О наличии вредоносного ПО могут говорить такие факты:

- Перед или после исправлений стоит большое количество пробелов, переносов,

- Наличие в файле посторонних записей,

- Присутствие на компьютере скрытых файлов.

Если говорить о том, как удалить вирус hosts на windows xp, то эта процедура будет легче, чем в более поздних версиях операционной системы, когда, скорее всего, понадобится использовать права администратора. Для того чтобы открыть файл нужно зайти в меню Пуск и выполнить команды \system32\drivers\etc\ hosts. Так как у файла отсутствует расширение, необходимо выбрать, с помощью какой программы его открыть. Для этого подойдет любой текстовый редактор, в том числе и Блокнот.

Теперь необходимо отредактировать информацию, которая здесь содержится. Важно! Запись 127.0.0.1 localhost изменять нельзя. Все комментарии необходимо располагать после знака #. В первую очередь указывается IP-адрес, только после которого пишется имя ресурса. Отредактированный документ сохраняется.

Итак, файл hosts является довольно значимым, независимо от ОC и браузера, который у вас установлен. Редактировать и проверить его можно вручную, используя для этого текстовый редактор. После проверки понадобится перезагрузить компьютер. Если после этого файл останется зараженным, причины нужно искать в скрытых вирусах, следствием чего и является наличие вредоносного ПО в hosts.

Для того чтобы противостоять подобным действиям давайте ближе познакомимся с этим файлом.

Файл hosts можно найти по следующим адресам:

Для всех Windows 7, 8, Vista, XP, NT, 2000 файл лежит по одному адресу: C:\Windows\System32\drivers\etc\hosts

Для Windows 95\98\ME находится в папке C:\WINDOWS\hosts

- Используется для сопоставления IP адреса и имени хоста посещаемого сервера, узла, домена.

- По умолчанию в файле hosts значится всего один IP-адрес 127.0.0.1, который всегда и на всех компьютерах ведет на локальный хост(localhost), т.е. на ваш же компьютер. Этот IP-127.0.0.1 зарезервирован для внутреннего адреса компьютера по всему миру.

- Файл hosts не имеет расширения и редактируется в обычном текстовом редакторе.

Взаимодействие hosts-файла с работой браузера.

- Прежде чем браузер откроет указанный ему адрес, он считывает информацию из файла hosts;

- Если адрес соответствует localhost, то открываются файлы и папки компьютера;

- Если отличается, то браузер идет по дальнейшему длинному этапу: местный кэш распознания DNS, кэш IP-адреса, стороннего хост сервера и т.д. до перевода URL адреса в IP запрашиваемого ресурса и открытия окна сайта.

- Если в hosts указан адрес сайта и через пробел его реальный IP адрес, то открытие этого сайта произойдет быстрее;

- Если после адреса сайта стоит адрес 127.0.0.1, то запрос не выйдет за пределы компьютера, т.е. доступ к этому сайту будет закрыт.

Это часто используют пользователи установившие на своем компьютере взломанные программы. Этот способ не дает возможность выходить установленным программам на свой ресурс для обновления и распознания взлома: фиктивного пароля или замены файла.

Ну и как понятно, что этим же способом пользуются хакеры, чтобы не дать установленному на компьютере антивирусу выполнять обновления.

Вредное программное обеспечение может маскироваться в hosts-файле:

- перед исправлениями или после них могут стоять допустим тысяча пробелов и переносов строки. Переносы вычисляются размером ползунка справа, пробелы размером ползунка внизу текстового редактора;

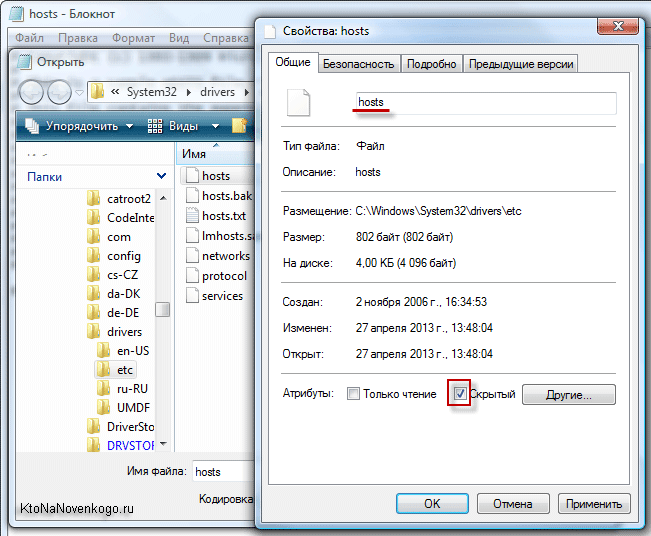

- при сохранении файла вирус присвоит ему атрибут, как скрытому файлу, не видимому в настройках просмотра файлов по умолчанию;

Лечим последствия вирусной атаки на файл hosts.

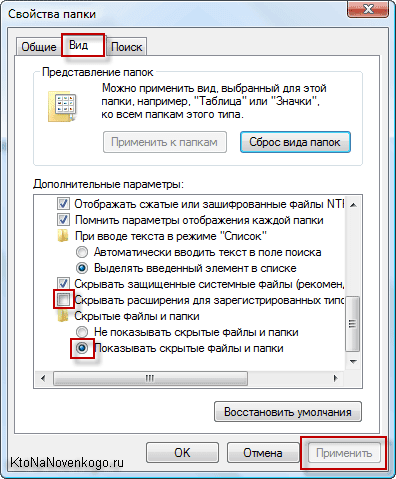

Этот файл имеет атрибут скрытый, поэтому для начала установите галочку "Показывать скрытые файлы и папки" в свойствах папки:

Windows 7: Панель управления / Оформление и персонализация / Параметры папок

Windows XP: Пуск / Настройка / Панель управления / Свойства папки или Сервис / Свойства папки / вид

Windows Vista: Пуск / Панель управления / Оформление и личная настройка / Свойства папки

Для Windows 7, 8 возможно потребуются права администратора.

1. Перейдите по адресу размещения файла hosts: C:\Windows\System32\drivers\etc\hosts

2. При открытии hosts, из-за отсутствия расширения этого файла, система предложит с помощью чего открыть:

3. Выберите любой установленный текстовый редактор (можно блокнот).

4. Просмотрите параметры, удалите те, которые считаете нужными (теперь вы специалист - см. выше), но оставьте 127.0.0.1 localhost.

Посмотрите на ползунки окна редактора (при их наличии), если они маленькие, то возможно где-то в глубине файла спрятана информация хакера.

5. Сохраните файл после редактирования.

Правила формирования hosts файла

1. Каждая командная запись должна быть размещена в отдельной строке.

2. Вначале прописывается IP адрес, после него имя сайта (хоста, домена).

3. Между атрибутами строки должен быть как минимум один пробел.

4. Комментарии размещайте в строке после символа #

Ниже приведены чистые записи файлов hosts без комментариев, выводимых в начале и начинающимися со знака #.

Этот знак аннулирует прописанную команду, все что написано после него в данной строке является лишь информацией и примеров для пользователя.

Системы Windows XP и Server 2003:

127.0.0.1 localhost

Системы Windows Vista и Server 2008:

127.0.0.1 localhost

::1 localhost

Система Windows 7:

# 127.0.0.1 localhost

# ::1 localhost

- знак # означает комментарий, то есть в Windows 7 файл должен быть чистым по умолчанию.

Мы рассмотрели ручную проверку файла HOSTS на наличие вредоносных записей после вирусных атак или действия установленного вируса.

Все антивирусы автоматически проверяют этот файл, но нет ничего лучше собственного опыта.

Вы можете столкнуться с тем, что после перезагрузки компьютера файл hosts опять будет заражен. В этом случае ищите причину в скрытом вирусе, файл hosts является всего лишь следствием работы зараженной системы.

Здравствуйте, уважаемые читатели блога KtoNaNovenkogo.ru. Сегодня я хочу поговорить о такой довольно-таки простой в своем устройстве вещи, как файл Hosts.

Что примечательно, живет он практически на всех операционных системах (а значит и всех компьютерах пользователей интернета), начиная от Линукса и заканчивая Windows 7. Еще одним отличительным его свойством является то, что он не имеет расширения, но это обусловлено именно тем, что работать он должен в любых ОС, а значит обязан быть универсальным.

Но не это главное. Хотя он и является пережитком прошлого, по прежнему есть масса способов использовать Хостс как в благих целях, так и не в очень. Например, вирусы и вирусописатели очень его любят и часто используют либо для подмены официальных сайтов их фишинговые дубли, либо для блокировки возможности обновления установленной у вас антивирусной программы.

Когда интернет только появился и был медленным, то многие пользователи прописывали в Hosts наиболее часто посещаемые ими ресурсы, а так же блокировали через него сервера с рекламой, ну, или доступ тем программам, которые они активировали, скажем так, не платя за это разработчикам.

Но даже сейчас этот файл может приносить пользу, в том числе и вебмастерам. Например, при смене хостинга вы вынуждены иногда ждать сутки, прежде через на всех DNS серверах пропишется новый IP адрес вашего сайта. Однако, можно начинать работать и тестировать сайт на новом хостинге сразу же после его размещения там. Как это сделать? Ну, все при помощи того же Hosts.

Кроме этого вообще будет полезно знать где находится файл Hosts, как его найти на разных операционных системах, как его проверить на предмет девственной чистоты от вирусных записей, ну и, наконец, как он должен выглядеть в оригинале.

Что такое Hosts, его содержание и назначение?

По традиции, стоит начать с того, а как же собственно это чудо появилось и сумело поселиться на подавляющем большинстве компьютеров в мире. Ну, тут, как всегда все просто.

Когда интернета (всемирной паутины, глобальной сети или попросту WWW) еще не существовало как такового (как он появился можно почитать в статье про появление WWW в интернете), но уже были небольшие локальные сети из подключенных друг к другу компьютеров, то даже тогда пришли к выводу, что гораздо проще обращаться к хостам (компьютерам в сети) по именам, а не по цифровому коду, который называют IP адресом.

Однако сетевому оборудованию нужны именно Ip-ишники и ничего другого. Поэтому вручную формировался список соответствия имени хоста и его Ip адреса (тут можно узнать свой IP или какого-либо сайта). Такой список обзывался именем Hosts и рассылался на все узлы локальной сети. Все было замечательно вплоть до того момента, когда использовать такой метод уже стало не возможно из-за огромного числа записей, содержащихся в этом файле. Рассылать его стало проблематично.

В связи с этим решили подойти к этом вопросу иначе, а именно разместить в интернете целую древовидную сеть DNS-серверов (систему доменных имен), которые хранили бы все эти таблицы соответствия и компьютеры пользователей обращались к ближайшему из них с вопросом о том, а какой-же Ip-ишник соответствует домену Вася.ру.

При этом про файл Hosts все благополучно забыли, но он по-прежнему имел место быть во всех операционках, разве что только его содержание было крайне скудным. Обычно там присутствовала и присутствует до сих пор всего лишь одна запись:

А во входящем сейчас в обиход IPv6 (из-за того, что заложенного в предыдущей версии количества адресов уже не хватает всем) подобная запись будет выглядеть чуток по другому:

Но суть одна и та же. Т.к. сейчас еще используются или могут использоваться оба стандарта задания IP адреса, то в файле Hosts обычно присутствуют обе этих строчки. Над ними, правда, может быть всякая билиберда написана (зависит от используемой ОС), но все те строки содержат вначале символ решетки # (хеш), который означает, что данные строки являются комментариями и учитываться не должны.

На моей старушке Windows Vista файл Хостс выглядит сейчас вот так:

Синтаксис записи очень простой — сначала указывается IP адрес, а затем через любое количество пробелов (символов табуляции) прописывается название хоста (компьютера, узла или домена). Для каждой записи подобного рода используется отдельная строка.

Тут встает главный вопрос, а какое сейчас занимает Hosts место в процессе установки соответствия вводимых в браузере доменных имен и тех IP адресов, которые за этими доменами скрываются? Ну, как оказалось, очень даже важное место занимает, а именно первое. Но обо все по порядку.

Итак, вы вводите в адресную строку браузера Урл адрес (про Url читайте тут) или же переходите по ссылке из закладок браузера, или же с какой-либо открытой в нем вебстраницы. В любом случае браузер получает от вас путь до того документа, который вы хотите увидеть.

Ваш браузер не может знать, какой именно IP соответствует доменному имени содержащемуся в Урле (ну, если только вы в этом самом браузере не включили кэширование DNS записей и данный узел был вами ранее посещен). Поэтому он обращается в первую очередь за разъяснениями именно к файлу Hosts на вашем компьютере.

Если там этот домен найден не будет (и соответствующий ему IP), то уже дальше браузер начнет пытать службу кэширования DNS записей из состава Windows. Если раньше вы к этому домену обращались и с тех пор прошло не очень много времени, то DNS-кэш выдаст браузеру этот самый Айпишник. Браузер его получит и откроет затребованный вами документ.

Если же среди кэша для этого домена записей не найдется, то браузер отправит запрос на ближайший DNS-сервер (скорее всего, это будет сервер вашего интернет провайдера) и получит от него искомую информацию. Правда, в этом случае может наблюдаться небольшая задержка в открытии затребованной вами вебстраницы, но при современных скоростях интернета это будет практически не заметно.

И так происходит при абсолютно любом запросе на открытие документа из интернета с вашего компьютера. Улавливаете? Пустой Hosts не создает никаких проблем, а вот если его заполнить, да еще и со злым умыслом, то может получиться так, что вы введете пароль от своего Яндекс кошелька не на официальном сайте этой платежной системы, а на фишинговом ресурсе с аналогичным дизайном (см. что такое фишинг).

Как такое может быть? Ну, от заражения вирусами никто не застрахован (тут я писал про свою вирусную эпопею с сайтами), а вирус может запросто дописать в Хостс IP адрес фишингового ресурса и поставить ему в соответствие доменное имя money.yandex.ru, к примеру. В этом и кроется опасность.

На фальшивом сайте социальной сети могут перехватить вводимые вами пароли, могут потребовать плату за вход, ну или еще чего-нибудь совершить более креативного. Самое печальное, что заметить подмену невозможно, ибо в адресной строке браузера будет красоваться правильное доменное имя.

Где находится файл Hosts и как удалить из него записи вируса?

С другой стороны удалить внесенные вирусом изменения из файла Host сможет даже абсолютный нуб в компьютерах. Обычно проблема заключается именно в том, чтобы найти, где этот самый файлик находится.

В старых версиях Windows, как, например, XP или 2000, он был открыт для всех желающих и жил в системных папках по следующему адресу:

Вы не поверите, но он живет по этому же адресу и в Windows 7, и в Висте, но там все несколько сложнее, ибо пройдя по пути:

Папки etc вы там не обнаружите. Разработчики посчитали, что обычным смертным этот файл трогать не стоит во избежании проблем.

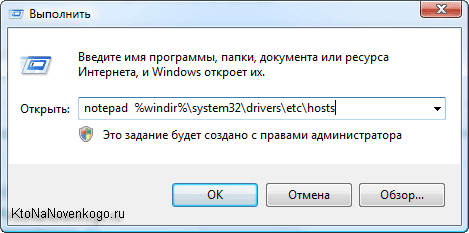

Однако, файл hosts в windows 7 и vista все же имеет место быть, нужно только искать его, получив права Администратора. Лично я никогда даже не пытался разобраться во всей это ахинеи с правами, но для себя нашел очень простой способ обойти это ограничение.

А т.к. в Windows по умолчанию для зарегистрированных типов файлов расширения не отображаются (вот зачем так сделали — я не понимаю), то пользователь находит hosts.txt не видя ни его расширения, ни того, что в той же папке есть еще один хостс, но он скрыт от его глаз.

Внося изменения в фальшивку он так ничего и не добивается, начинает рвать волосы, заламывать руки и идет в магазин за новым ноутбуком, чтобы, наконец-то, попасть в свой любимый Контакт, который вирус заблокировал на старом компе. Ааа, ужас.

Но не суть важно. Мы с вами все же нашли, где находится этот секретный (для Windows 7 и vista) файл, и должны его внимательно осмотреть на предмет возможных надругательств. Если первичный осмотр пациента никаких патологий не выявил, то посмотрите на область прокрутки страницы в Блокноте.

Иногда свои записи вирус вносит после нескольких сотен пустых строк, снижая тем самым риск их обнаружения вами. Если полосы прокрутки нет, то все замечательно, а если есть — то воспользуйтесь ей и приведите свой Hosts к тому виду, что у него должен быть с рождения, т.е. достаточно будет наличия в нем всего лишь двух строк (комментарии никому не нужны):

Ну, если подмену адресов в этом файле представить довольно просто, например, это может выглядеть так:

То как же, в таком случае, осуществляется блокирование определенных сайтов через Хостс? Ну, просто домену, который нужно заблокировать, ставят в соответствие частный IP адрес 127.0.0.1, например, так:

Умница браузер находит это соответствие и пытается получить нужный документ (вебстраницу) с вашего же компьютера, что ему, естественное, не удается и о чем он вам незамедлительно сообщит. Кстати, это хороший способ заблокировать доступ вашим чадам к сайтам, которые вы считаете им не стоит посещать. Кончено же, нужно еще будет список таких сайтов создать или где-то взять, но при желании вполне можно попробовать.

Как я уже упоминал, в стародавние времена, когда интернет у большинства пользователей был еще медленным, для ускорения открывания сайтов прописывали их Айпишники в Hosts. Другое дело, что эти самые ресурсы периодически меняли хостинг и вместе с ним и IP адреса. А пользователь, забыв про то, что он сотворил полгода назад для ускорения интернета, тщетно пытается понять, почему его любимые ресурсы ему не доступны.

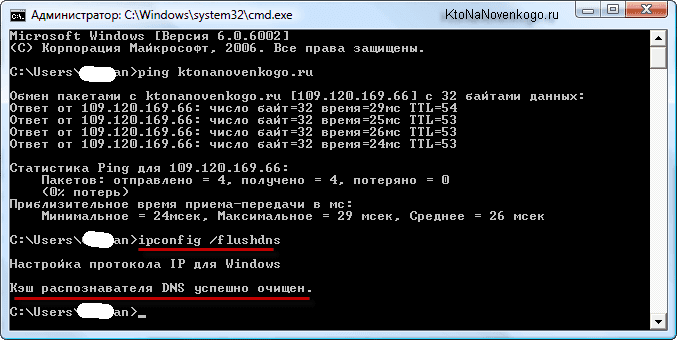

Как использовать Хостс при переносе сайта на новый хостинг?

Ну, и напоследок я хотел бы рассказать о том, как с помощью внесения изменений в файл Хостс можно работать с сайтом, переехавшим на новый хостинг еще до того момента, как на всех DNS серверах пропишется новая запись (ставящая в соответствие вашему домену новый Ip адрес). Способ очень простой, но эффективный.

Итак, вы меняете хостера. Естественно, что меняется и IP адрес вашего сайта. Как об этом узнают в интернете? Все правильно, с помощью сети Днс серверов. Кстати, первый и самый важный шаг сделаете вы сами, зайдя в панель управления своего регистратора и прописав там адреса NS серверов вашего нового хостера.

Именно с них новая DNS распространится по всему интернету. Но процесс этот длительный и при самом худшем сценарии развития событий может занять пару суток. На это время сайт должен быть доступен и на новом и на старом хостинге, чтобы пользователи со всего мира не были бы лишены возможности его лицезреть.

Однако, вам самим ведь будет интересно узнать, а как, собственно, ваш ресурс чувствует себя у нового хостера? Проверить работу всех плагинов и других вещей. Неужели придется ждать от нескольких часов до двух суток? Ведь это не выносимо.

Откроется очень страшное окно под название командная строка, куда вам нужно будет вставить эту команду:

Кстати, если интересно, то можно посмотреть содержимое DNS-кэша, введя в командную строку следующую команду:

По-прежнему открывается сайт на старом хостинге? Не беда. Находим описанным чуть выше способом файл Hosts и добавляет в него всего лишь одну строчку:

Где 109.120.169.66 — это будет IP адрес вашего нового хостинга, а дальше будет следовать доменное имя вашего сайта. Все. Пока весь остальной мир любуется вашим ресурсом на старом хостинге, вы имеете возможность исправить возможные косяки на уже перенесенном на новый хостинг движке. Штука замечательная и я ей всегда пользуюсь.

Каковы причины заражения сайтов?

Основная причина заражения сайтов - это желание заработать за чужой счет. Схема обычно выглядит так: пользователь, зашедший на зараженный сайт, принудительно перенаправляется на сторонний ресурс, не имеющий к исходному никакого отношения (например, на платник партнерской программы). Злоумышленник получает деньги за трафик, перенаправляемый со взломанных сайтов.

Некоторые сайты взламываются ради распространения среди пользователей классических вирусов и формирования ботнетов. Как правило, такие сайты блокируются поисковыми системами, и пользователи при обращении к подобным ресурсам видят предупреждение о том, что сайт заражен. Популярные поисковые системы предоставляют сервис почтовых извещений о заражении ваших сайтов: webmaster.yandex.ru, google.com/webmasters.

Что делать при заражении или взломе сайта? Кто виноват?

Если ваш сайт заражен, не стоит паниковать и мучать своего хостера гневными обвинениями. В 90% случаев хостер к этой проблеме не имеет никакого отношения.

Но всё-таки можно уточнить у своего провайдера, имеет ли проблема массовый характер, или возникла только на вашем сайте. Если сайт размещен на shared-хостинге с общим IP-адресом, можно найти сайты соседей, например с помощью сервиса xseo.in, и проверить, заражены ли они.

Если проблема затронула только ваши сайты, нужно исследовать, при каких обстоятельствах возникла проблема, и начать ее решение самостоятельно. Самые частые способы заражения сайта - похищение пароля FTP-доступа к хостингу с компьютера веб-мастера с помощью кейлоггера, из менеджера паролей или из взломанного почтового ящика, а также использование уязвимостей популярных систем управления сайтом (CMS) и скриптов.

Первым делом стоит обновить антивирус и выполнить полную проверку собственного компьютера на вирусы. Бесплатные программы HiJackThis, Dr.Web CureIt!, AVZ помогут найти даже ту заразу, которая не была обнаружена обычным антивирусом.

После сканирования (и лечения, если требуется) смените пароли доступа к электронной почте, аккаунту на хостинге, и удалите все сохраненные пароли из браузеров и FTP-клиентов.

Загрузите резервную копию зараженного сайта на собственный компьютер, и проверьте ее антивирусом и упомянутыми выше утилитами - иногда даже такая простая мера находит источник проблемы.

Полезным является бесплатный скрипт AI-Bolit. Он умеет искать вирусы, редиректы на сторонние сайты, дорвеи код ссылочных бирж, директории, открытые на запись для всех и др. После проверки скрипт выведет список подозрений на вредоносные включения, которые можно будет проверить и устранить вручную, отредактировав исходные коды файлов сайта.

Если сайт построен на популярной CMS (особенно DLE, Wordpress и Joomla), то возможно злоумышленник воспользовался ее уязвимостью. Это значит, что нужно обновить CMS и ее модули до последних стабильных версий из официальных источников, отключить неиспользуемые или подозрительные модули, закрыть доступ к административным частям сайта с помощью .htpasswd (или с помощью панели управления хостингом), а также периодически проводить аудит безопасности сайта и менять административные пароли.

Обязательно нужно проверить логи доступа к веб-серверу на предмет посторонних запросов.

Также нужно проверить временные директории CMS, и директории, в которые разрешена загрузка файлов (tmp, cache, images, uploads, user_files и так далее) на предмет посторонних файлов, а также попросить хостера проверить общую временную директорию сервера (обычно это /tmp).

Как удалить вредоносные включения?

Для удаления вредоносных включений удобно использовать возможности консоли сервера (доступ по SSH). Большинство хостинг-провайдеров предоставляет данную возможность по умолчанию или же по обоснованному запросу.

Допустим, мы знаем, что заражены все .js файлы, и у нас есть фрагмент вредоносного кода. Значит, нужно найти все .js файлы и вырезать вредоносный код. Сделать это можно с помощью следующей несложной команды, запустить которую нужно из текущей директории сайта:

find ./ -name '*.js' -exec sed -ie 's|вредоносный_код||g' <> \;

Команда выполняет поиск всех js-файлов, и для каждого найденного файла с помощью утилиты sed заменяет вредоносный код на пустое место. Обратите внимание, что при указании вредоносного кода нужно экранировать специальные символы (`

Утилита работает по принципу независимого DNS клиента. Как это происходит:

Допустим, у пользователя есть проблемы с входом на сайт vkontakte.ru. Для определения проблемы, нужно указать программе адрес проверяемого сайта (в данном случае это vkontakte.ru) и нажать кнопку проверка.

По результатам проверки сайта, Hosts Virus Detector выведет отчет об обнаруженных ошибках и рекомендации по их поиску и устранения.

Примеры использования программы для проверки разных сайтов

Проверяем домен vkontakte.ru

Результат: проблем нет, DNS записи совпадают.

Результат: видна проблема с подменой IP адреса для этого домена. Если вы видите это сообщение обратите внимание на материал: Если не работает вход Вконтакте и Одноклассники.

История создания программы.

Программа Hosts Virus Detector была изначально разработана для использования в компьютерной фирме Мегабайт. Так как у 50% пользователей ПК обращавшихся к специалистам проблема была именно с блокировкой популярных сайтов (Одноклассники, Вконтакте, Фэйсбук и т.д.), было решено сделать простой инструмент для быстрого тестирования компьютера на предмет наличия следов вирусов, подменяющих IP адреса.

Версия 1.1

Версия 1.1 была доработана специально для широкой общественности. Для проверки сайта просто выберете проверяемый домен из списка в программе, либо укажите свой. Затем нажмите кнопку - проверить сайт. Программа вам выдаст два варианта ответа, либо проблема обнаружена, либо нет (см. скриншоты).

Лицензионное соглашение

Программа Hosts Virus Detector распространяется абсолютно бесплатно. Автор программы не несет никакой ответственности за действия пользователя программы, которые привели, к каким либо негативным последствиям.

При размещении файлов / описания программы на других сайтах, указывайте ссылку на источник информации.

Запрещается вносить изменения в дистрибутив программы, дополнять его рекламными файлами и другим софтом.

В заключение

Программа не является антивирусом. Она не лечит компьютер и не исправляет проблем вызванных вредоносным ПО. Программа лишь инструмент, который определяет, вызвана ли проблема с доступом к тому, или иному сайту подменой IP адреса вредоносным ПО. Если проблема есть, программа даст совет по ее устранению. Дальше все зависит от уровня знаний пользователя. Если вы абсолютно не понимаете принципа работы программы, назначение файла HOSTS, как найти и обезвредить вирус на компьютере, обращайтесь сразу к специалисту.

Ссылки

Trojan Remover - программа поможет вернуть файл HOSTS в свой первоначальный вид и вернет доступ к заблокированным сайтам.

*Если есть вопросы по программе, пишите четкие и понятные вопросы в комментарии. Ответим. Информативные вопросы: "как удалить вирус", "чет не пойму" будут или игнорироваться, или удаляться.

Дополнительная информация

Лицензия: Бесплатно

Разработчик ПО: Софт Архив

Поддерживаемые ОС: Windows XP, Windows Vista, Windows 7

Язык интерфейса: Русский

Дата обновления: 2016-07-10

Размер программы: 17 KB

Комментарии и отзывы: 19

1. Maximka • 05.05.2011

Здравствуйте. Два вопроса.

Почему программа при проверке сайта Вконтакте выдает кучу IP адресов (аж целых 8), это нормально?

И второе, что означает %systemroot%? На одном ПК у меня при проверке пишет именно %systemroot%\system32\drivers\etc как у вас на скришноте, а на ноутбуке пишет C:\windows и все, нет никакого %systemroot%, на обоих компах стоит Виста.

Ответ:

1. Сайт Вконтакте расположен на 8 серверах. Один сервер просто не справится с таким потоком посетителей. При заходе в VK, DNS служба выдает IP адрес случайным образом, тем самым обеспечивается распределение нагрузки.

2. %systemroot% - папка, где находится Windows. Чаще всего это папка C:\windows, а полный путь к файлу Hosts будет C:\windows\system32\drivers\etc

Если у вас на ноутбуке путь определяется как C:\windows, то это означает только одно. Вирус подменил в реестре путь к этому файлу, так как уже многие знают, где он лежит и для чего. Ищите файл C:\windows\Hosts, проблема у вас 100% в нем, так как он создан вирусом.

>>>Какой смысл от программы, если она не исправляет проблему?

Таких вирусов даже не сотни, а тысячи. Их создают каждый день десятками, доморощенные программисты. Они имеют абсолютно разные названия файлов (любое_слово.exe), они могут располагаться абсолютно в любой папке и иметь абсолютно разные способы маскировки и автозапуска в системе.

Они не делают ничего странного, не заражают другие программы, как правило, не отправляют данные в сеть, т.е., сидят себе тихо, ничем себя не выдавая. Найти такую заразу может только специалист по компьютерам, или достаточно опытный пользователь ПК. Программа лишь инструмент, который определяет причину проблему, вирус - не вирус.

Не мешало бы добавить в программу просмотровщик содержимого файла hosts с возможностью редактирования прямо в программе.

Если программа будет востребована, можно будет сделать возможность восстановление файла hosts в первозданный вид, какой он имеет сразу после установки системы. Это попроще будет.

Обычно такие вирусы устанавливают сами пользователи, не задумываясь, разрешая установить якобы недостающий кодек, или расширение, без которого сайт не будет показываться как надо и т.д. Такие вирусы, как правило, представляют собой .dll библиотеки, которые при заходе на нужный сайт, блокируют его содержание и показывают нужный злоумышленнику текст. Обычно искать их надо в надстройках браузера. Подробнее про их удаление и поиск, варианты их обхода можно почитать здесь.

5. Максим Кривов • 16.05.2011

Здравствуйте.

Не смог проверить свой компьютер, т.к. у меня соединение через proxy-сервер (предполагаю, что дело в этом). Настройки соединения в Вашей программе не нашел. Плохо искал? Hosts Virus Detector 1.1 сообщает:

"Начало проверки. Домен: [vkontakte.ru]

- Получаем IP адрес для домена [vkontakte.ru] от DNS службы компьютера (Эмуляция работы браузера)

Результат:

Ошибка! IP для Домена [vkontakte.ru] не определено

Причины:

1. Отсутствует подключение к Интернет

2. Указанный Домен не существует."

Скажите, пожалуйста. Ваша программа бесполезна в моем случае? Есть варианты?

Спасибо. С уважением, Кривов Максим

Ответ:

Если любой доступ в сеть возможен только через прокси сервер то программа не сможет определить IP адрес удаленного узла.

Тем не менее, программа может и в этом случае определить подмену IP адреса, если он осуществляется через файл hosts. Ведь адрес подменяется на самом компьютере, и в этом случае не нужно даже наличие Интернет.

Без подключения к сети Интернет, программа не может детектировать вирусы, которые подменяют результат работы сетевых API функций системы. Но таких вирусов менее 1% от общего числа, так как их трудно написать и еще труднее добиться универсальной работы на всех типах ОС.

Программа полезна для тестирования проблем на домашних ПК.

Если компьютер используется в офисе и подключен к Интернет не напрямую, а через сетевой шлюз (компьютер администратора), то (если администратор не зря есть свой хлеб) доступ к развлекательным сайтам будет запрещен и пользователь это никак не обойдет, разве что через анонимайзер.

Так же у грамотного админа все пользователи сидят под ограниченными правами, и даже в случае попадания вируса на ПК, у вируса не будет необходимых прав доступа, чтобы изменить сетевые настройки или перехватывать сетевой трафик.

И все заработало!

Ответ:

Вирус часто создает вместо оригинального файла поддельный, который скрыт в системе. По умолчанию Виндовс не отображает системные - скрытые файлы в папках, чем и пользуются создатели вредоносного ПО.

Часто вирусы портят реестр, чтобы нельзя было включить в настройках системы отображение скрытых файлов. Для просмотра папок рекомендую пользоваться программой Total Commander

Только установите флажек в настройках: Показывать скрытые системные файлы.

Путь к настройкам в EN версии

Меню - Configutation - Options - Display

Ответ:

Важно понимать, что файл создается не сам, его создает / изменяет вирус. А это значит что вирус активен и находится на компьютере.

В первую очередь следует обратить на то, какие программы находятся в автозагрузке и какие "левые" процессы висят в памяти. Начинать нужно именно с этого. Так же можно установить права на этот файл "только чтение" для всех пользователей. Сделать это можно с помощью специального ПО.

P/S

Если задаете вопрос по результату работы программы, выкладывайте лог ее работы полностью. Только в этом случае можно дать нужный вариант ответа.

Ответ:

Программа определяет подмену IP, а не данные авторизации. Если сайт вам сообщает: "логин и пароль не совпадают", проблема в этом. Возможно, вас взломали. Единственная для вас надежда, ссылка: "Забыл пароль".

"А как их удалять с C:\WINDOWS\system32\drivers\etc\hosts всё лишние?

Открываете файл hosts в блокноте и просто удаляете все лишнее, как самый обычный текст. В файле должна быть только одна строка не закрытая #

Эта строка: 127.0.0.1 localhost"

---

Объясните, пожалуйста должна ли быть строка

::1 localhost

в файле hosts? Т.к. вышеуказанные примеры противоречат друг другу.

---

У меня перестала работать программа Hosts Virus Detector 1.1. Вот такая беда.

Путь к файлу, который используется DNS службой компьютера имеет значение %SystemRoot%\System32\drivers\etc.

В файле hosts присутствуют именно две строки:

127.0.0.1 localhost

::1 localhost

Ответ:

Строка: 127.0.0.1 localhost присутствует в Windows XP

Начиная с Виста в это файл добавлена строка ::1 localhost

Запись ::1 localhost это аналог 127.0.0.1 localhost, только для IPv6 протокола

15. Znaika • 25.03.2012

Совет как защитить файл hosts от изменения.

Многие удаляют файл hosts с компьютера совсем, что конечно решает проблему. Ведь сам этот файл большинству пользователей не нужен и его удаление ничего не нарушит.

Есть еще один простой способ.

Как вы знаете, или не знаете, нельзя создать файл, если в этой папке находится файл, или папка с тем же названием.

Теперь большинство вирусов не смогут больше вам навредить.

Ответ:

Программа выполняет ряд действий, которые свойственены вредоносным программам, например посылает DNS запросы. Только вирусы делают это чтобы навредить компьютеру, а Host Virus Detector для того что бы обнаружить нежелательную активность. Этим можно объяснить поведение антивируса. Если бы Нортон обнаружил вирус, не о каком карантине бы речи не было.

Никаких вредоносных действий программа не делает, и тем более не вносит никаких изменений в системные настройки.

Если вас что то смущает, просто удалите программу. В противном случае у каждого антивируса есть список исключений или доверенных программ, куда можно добавить программу, что бы антивирус не мешал ее работе.

iSpring Free Cam 8.7.0

Спасибо огромное! Проблема решена! .

Live WebCam 2.0

супер, работает, очень удобно .

Драйвер для USB 2.0 / 3.0

подскажите. купил флешку usb 3.1, но на ноуте есть только ра .

Alien Shooter 2 (Перезагр

Я создателей этой игры благодорю за ваши отзывы. Эта игра л .

Как исправить ошибку 0xc0

Здравствуйте у меня было тоже самое нашел в инете статью Чит .

Читайте также: