Что такое exploit это вирус

В удаленной теме про вирусы было сообщение:

> автор не знает чем эксплоиты от вирусов отличаются?

> сервер просто взломали

Мне-то от этого не легче, да и в чем принципиальная разница? В обоих вариантах на _моей_ системе был выполнен код, который мне совершенно неподконтролен и мог нарушить (или нарушил?) безопасность системы. Нашли дырку в roundcube, а через нее вирь (да, именно вирь) уже начинает лезть дальше, попутно запуская другие эксплоиты. В чем я ошибаюсь?

В чем отличие вируса от эксплоита?

>Мне-то от этого не легче, да и в чем принципиальная разница?

Если тебе по ICQ придёт сообщение с просьбой выполнить от root'а команду rm -rf /* и ты сделаешь - ты тоже операционную систему будешь винить?

>Нашли дырку в roundcube, а через нее вирь (да, именно вирь) уже начинает лезть дальше

И пока ты подобные вещи не понимаешь, делать тебе на сервере нечего.

в фак, сукины дети!

тем что вирус живет в программе и модифицирует другие программы

Ну типа вирь это такая фигня, которая умеет распространяться сама, заражая тем или иным способом систему, а эксплоит, подозреваю, не умеет.

И да, при этом ему нужен носитель, как уже замечено выше.

Т.е. вирус (компьютерный) не зря вирусом назвали, основные признаки теже самые, что и у настоящего вируса.

Ппц, братья, ну и линуксоид сегодня пошел.

Вирус имеет способность к размножению, эксплоит нет.

А вообще это сравнение теплого с мягким.

>Ну типа вирь это такая фигня, которая умеет распространяться сама

Не обязательно. Троянские кони - частный случай вирусов, но сами не обязательно распространяются.

>А вообще это сравнение теплого с мягким.

Угу. Это сравнение лошади и упряжи.

> ты тоже операционную систему будешь винить?

Нет, ибо сам виноват. А тут оно САМО.

Некоторым и busybox достаточно. Но вот чудо: ставим софт (любой) и сразу появляются потенциальные проблемы. Что же это за диво-дивное?

> И пока ты подобные вещи не понимаешь, делать тебе на сервере нечего.

Я то понимаю, только кто на каждом углу кричит "в лялехе вирусов нет и не будет"?

щаз придет шома с касперычем и расскажет про вирусы ))

В таком случае roundcube - это вирус/троян

я таки думаю, что *нечто* ломающее тебя через дырявые скрипты на пехепе нельзя назвать вирусом, и даже трояном с натяжкой

> Ну типа вирь это такая фигня, которая умеет распространяться сама, заражая тем или иным способом систему, а эксплоит, подозреваю, не умеет.

Дык это САМО прилетело. А мне говорят, что таки не вирус.

>Дык это САМО прилетело.

Просто так ничего не бывает и САМО ничего не летает. Самая большая дыра на твоем сервере это админ ;)

>Нет, ибо сам виноват. А тут оно САМО.

Как это? В Linux сам собой roundcube завёлся?

>Но вот чудо: ставим софт (любой) и сразу появляются потенциальные проблемы.

В _таком_ варианте они неизбежны в любой системе.

>Я то понимаю, только кто на каждом углу кричит "в лялехе вирусов нет и не будет"?

Не знаю, кто кричит. Пионеры какие-то, краем уха про другую ОС услышавшие. Линуксоиды хоть с каким-то опытом, о таком не кричат. Они просто знают, что под Linux вирусы в широком ассортименте есть. Но система к ним несравнимо устойчивее, чем Win. А ещё эти линуксоиды прекрасно осознают разницу между ОС и прикладным софтом, торчащим голой жопой в Интернет. Заблокируй доступ к своей машине по HTTP-порту и даже roundcube твой уже никто не поломает. Распиши жёсткие ограничения по правам или посади Apache в Jail - и взомавший roundcube не будет иметь ни к чему остальному доступа.

>В чем отличие вируса от эксплоита?

Надеюсь вы знаете, что такое Баг (bug)

так вот, эксплойт, это "пример использования" бага.

т.е. программа, которая использую баг, что-то там может (повышение привилегий, доступ в рестриктед, выполнение произвольного кода, итд)

а вирус - это обычная программа, просто прозвали её так. суть - вредоносный контекст. обычно это бэкдор, чтобы компьютер стал частью ботнета.

так вот, вирус, по мимо вредоносного контекста обычно содержит код для "самовоспроизводства", такой тип популярен в win32 системах.

русским языком, это значит - что программа-вирус ищет возможность заразить другие PC.

а заражает он их через эксплойты (или, читай - реализация багов)

вот тебе и разница

А что одмин? Одмин поставил почтовую морду "на посмотреть" (выбрал опенсорс, типа глобально, надежно и открыто) и забыл про нее, ибо неинтересной показалась. И даже считал ее снесенной. Кто же знал, что через год про нее вспомнят злые хакиры?

Что же делать админу? Да еще на своем собственном компе.

>я таки думаю, что *нечто* ломающее тебя через дырявые скрипты на пехепе нельзя назвать вирусом

Есть уникальный случай - phpBB. Под него был написан именно классический саморазмножающийся вирус :) Искал через Гугль phpBB-доски и автоматически ломал/заражал их.

По-моему, единственная эпидемия скриптового вируса была :)

Эксплойт - используется для проникновения злоумышленника в твою систему, используя дырку в к-либо программе, дает прорывающимуся доступ к шеллу к-либо юзера (это в идеале), а так - выполняет произвольный код, который может понадобиться злоумышленнику именно чтобы доступ к консоли получить.

Как пример - баг scanf, если величина массива char в который передается результат функции scanf например 255, а было передано в stdin 256 символов - будет вызвано переполнение буфера, как следствие - злоумышленник может пропихнуть в адресное пространство убитой таким действием проги свой код с привилегиями запустившего программу пользователя. Так делали ЕМНИП с какой-то версией апача, который на большинстве систем естественно запускался из-под рута.

Та же фигня и в твоем случае: нашли баг в программе, обрушили, пропихнули свой код в ее адресное пространство.

Не пинайте: объясняю как умею

>А что одмин? Одмин поставил почтовую морду "на посмотреть" (выбрал опенсорс, типа глобально, надежно и открыто) и забыл про нее, ибо неинтересной показалась. И даже считал ее снесенной. Кто же знал, что через год про нее вспомнят злые хакиры?

Ну говорю же -- админ дыра, с таким отношением у тебя проломают даже самую безбажную и защищенную ОСь. И не надо на лялех гнать волну.

ну может и так, но тогда это уже вирус не спецефичный для ОС

Эксплойтом называется любая несанкционированная и противоправная атака, совершаемая с использованием уязвимости в программном обеспечении, сетях или оборудовании. Атака, как правило, осуществляется с помощью компьютерной программы, фрагмента программного кода или последовательности команд с целью захвата контроля над системой, нарушения ее функционирования или получения хранимых в сети данных.

На стадии разработки во все программы и сети встраиваются механизмы защиты от хакеров по типу замков, предупреждающих несанкционированные посягновения извне. Уязвимость же похожа на открытое окно, пробраться через которое не составит большого труда для злоумышленника. В случае с компьютером или сетью злоумышленники могут установить вредоносное ПО, воспользовавшись уязвимостью, с целью получить контроль или инфицировать систему в своих корыстных целях с соответствующими последствиями. Чаше всего все это происходит без ведома пользователя.

Эксплойты вызываются ошибками в процессе разработки программного обеспечения, в результате которых в системе защиты программ оказываются уязвимости, которые успешно используются киберпреступниками для получения неограниченного доступа к самой программе, а через нее дальше - ко всему компьютеру. Эксплойты классифицируются в соответствии с типом уязвимости, которая используется хакером: нулевого дня, DoS, спуфинг или XXS. Разумеется, разработчики программ в скором времени выпустят обновления безопасности с целью устранения найденных дефектов, однако до этого момента программа является по-прежнему уязвимой для злоумышленников.

Так как эксплойты используют бреши в механизмах безопасности программ, у рядового пользователя практически нет шансов определить их наличие. Именно поэтому чрезвычайно важно поддерживать установленные программы обновленными, в особенности своевременно устанавливать обновления безопасности, выпускаемые разработчиками программ. В случае, если разработчик ПО выпустит обновление безопасности для устранения известной уязвимости в своем ПО, но пользователь не установит его, то, к сожалению, программа не получит необходимые самые последние вирусные определения.

Ввиду того, что эксплойты являются последствием совершенных недочетов, их устранение входит в прямые обязанности разработчиков, поэтому именно авторы должны будут подготовить и разослать исправление ошибок. Тем не менее, обязанность поддерживать установленные программы обновленными и своевременно устанавливать пакеты обновлений, чтобы не дать хакерам шансов воспользоваться уязвимостями, лежит полностью на пользователе программы. Одним из возможных способов не пропустить самые свежие обновления - использовать менеджер приложений, который позаботится о том, чтобы все установленные программы были обновлены, или - что еще лучше - воспользоваться инструментом автоматического поиска и установки обновлений.

- Убедитесь, что вы установили самые свежие обновления безопасности и патчи для всех программ

- Чтобы быть в безопасности онлайн и оставаться в курсе событий, устанавливайте все обновления сразу после их выпуска

- Установите и используйте антивирус класса премиум, который способен автоматически обновлять установленные программы

Полагайтесь на здравый смысл и следуйте базовым правилам безопасной работы в Интернете. Хакеры могут воспользоваться уязвимостью только в том случае, если им удастся получить доступ к вашему ПК. Не открывайте вложения в подозрительных сообщениях и не загружайте файлы из неизвестных источников. Поддерживайте установленные программы обновленными, а также своевременно устанавливайте обновления безопасности. Если хотите максимально упростить эту задачу, скачайте антивирус Avast, который не только обеспечит надежную защиту от всех типов вредоносного ПО, но и поможет с установкой самых свежих обновлений для сторонних программ.

Наш журнал не назывался бы так, как он называется, если бы с завидной регулярностью мы не анализировали ситуацию в мире эксплойт-паков и drive-by-загрузок (см., например, ][ № 162). С момента последнего обзора много изменений коснулись средств для доставки вредоносного кода. В частности, люди, в чьи обязанности входит оберегать простых трудящихся от всяческих опасностей всемирной паутины, не спали, и арест небезызвестного Paunch’а — автора некогда самого популярного набора эксплойтов Black Hole — наверняка повлиял на перераспределение основных игроков на рынке эксплойт-паков.

WARNING!

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

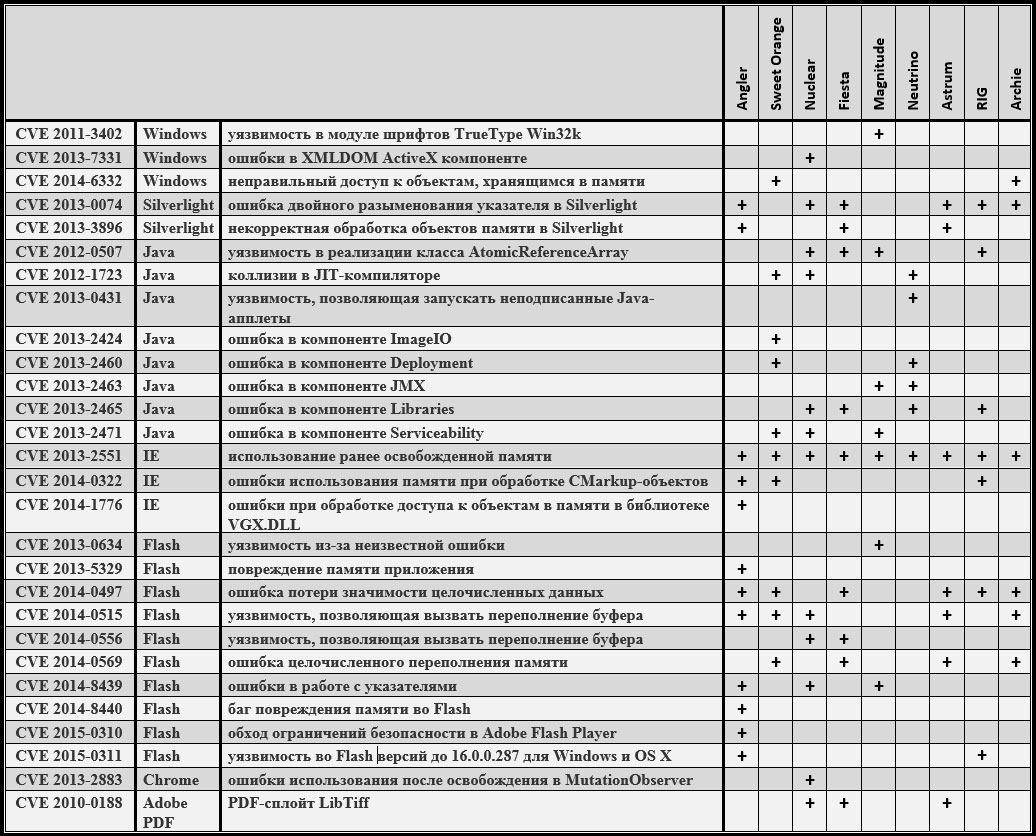

В нашем сегодняшнем списке будет представлено девять наиболее популярных наборов эксплойтов. При этом стоит отметить, что такого явного лидера, каким в свое время был Black Hole, среди них нет, а популярность того или иного представителя разными исследователями и антивирусными компаниями оценивается не всегда одинаково. Тем не менее общая картина выглядит примерно таким образом:

- Angler Exploit kit;

- Sweet Orange Exploit kit;

- Nuclear Exploit kit;

- Fiesta Exploit kit;

- Magnitude Exploit kit;

- Neutrino Exploit kit;

- Astrum Exploit kit;

- RIG Exploit kit;

- Archie Exploit kit.

Состав эксплойт-паков из сегодняшнего обзора

Angler Exploit kit

Лидер нашего сегодняшнего обзора. Появился в конце прошлого года, и, по некоторым данным, многие пользователи Black Hole Exploit Kit перешли на использование этого эксплойт-пака после ареста Paunch’а. На сегодняшний день имеет в своем арсенале эксплойты к двенадцати уязвимостям (причем две из них весьма свежие).

Первая (CVE 2015-0311) позволяет выполнить произвольный код во Flash версий до 16.0.0.287 для Windows и OS X, вторая (CVE 2015-0310) — обойти ограничения безопасности в Adobe Flash Player, отключить ASLR и выполнить произвольный код.

Angler EK на malwaredomainlist.com

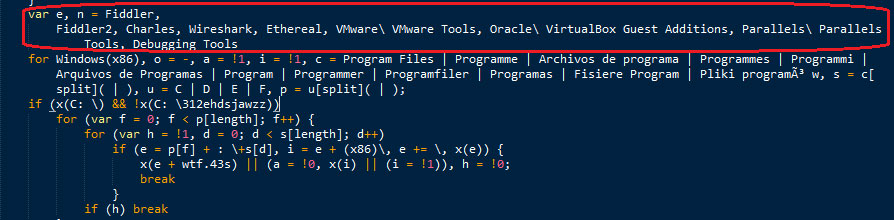

Перед началом своей вредоносной деятельности Angler EK проверяет, не запущена ли атакуемая машина в виртуальной среде (распознаются VMware, VirtualBox и Parallels Workstation по наличию соответствующих драйверов) и какие антивирусные средства установлены (определяются различные версии Касперского, антивирусы от Trend Micro и Symantec, антивирусная утилита AVZ). Помимо перечисленного, еще проверяется наличие web-дебаггера Fiddler.

Проверка наличия виртуалок, аверов и прочего палева в Angler EK

Кстати говоря, такого рода проверки в той или иной степени нынче реализованы во многих эксплойт-паках, в том числе и из нашего сегодняшнего обзора.

Код Angler EK, как и положено, очень хорошо обфусцирован и закриптован, а авторы регулярно чистят код эксплойт-пака (по мере попадания его в антивирусные базы).

Sweet orange Exploit kit

Хотя этот эксплойт-пак не так уж молод (появился он еще в 2012 году), он может похвастаться не самой малой популярностью (особенно после октября 2013 года) и эксплуатацией одной свежей уязвимости. По заявлениям некоторых исследователей, пробив эксплойт-пака составляет около 15%. На данный момент включает в себя эксплойты для десяти уязвимостей, и, в отличие от Angler EK, Sweet Orange эксплуатирует несколько уязвимостей к Java (CVE 2012-1723, CVE 2013-2424, CVE 2013-2460, CVE 2013-2471).

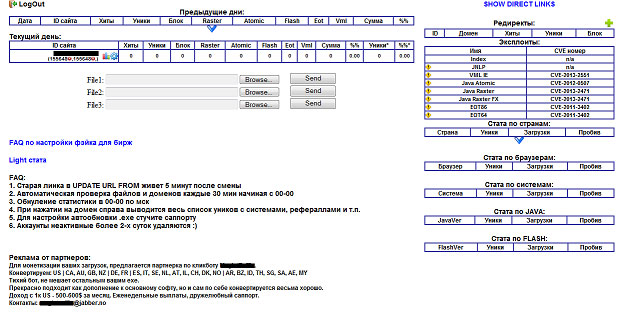

Инсталлер для Sweet Orange EK

Sweet Orange использует алгоритм генерации случайных доменных имен каждые несколько минут, что затрудняет обнаружение и исследование этого эксплойт-пака. К примеру, имена поддоменов могут иметь такой вид:

Для проверки доменных имен и IP-адресов на их наличие в блек-листах разных антивирусов используется сервис scan4you.net, пользователь связки может указать и другой сервис проверки.

Авторы этого эксплойт-пака крайне неохотно делятся информацией о деталях своего творения и практически не дают возможности подглядеть хотя бы кусочек кода.

Кусочек обфусцированного кода Sweet Orange EK

Цена связки — 2500 WMZ плюс первые две недели чисток и смены доменов бесплатно.

- Чистка: один месяц — 1000 WMZ.

- Смена доменов:

- ограничение по количеству, цена указана за один домен:

- до 10 — 25 WMZ;

- от 10 до 30 — 15 WMZ;

- от 30 — 10 WMZ.

- ограничение по времени (в днях):

- 10 — 300 WMZ;

- 20 — 400 WMZ;

- 30 — 600 WMZ.

- ограничение по количеству, цена указана за один домен:

- Смена сервера: 20 WMZ.

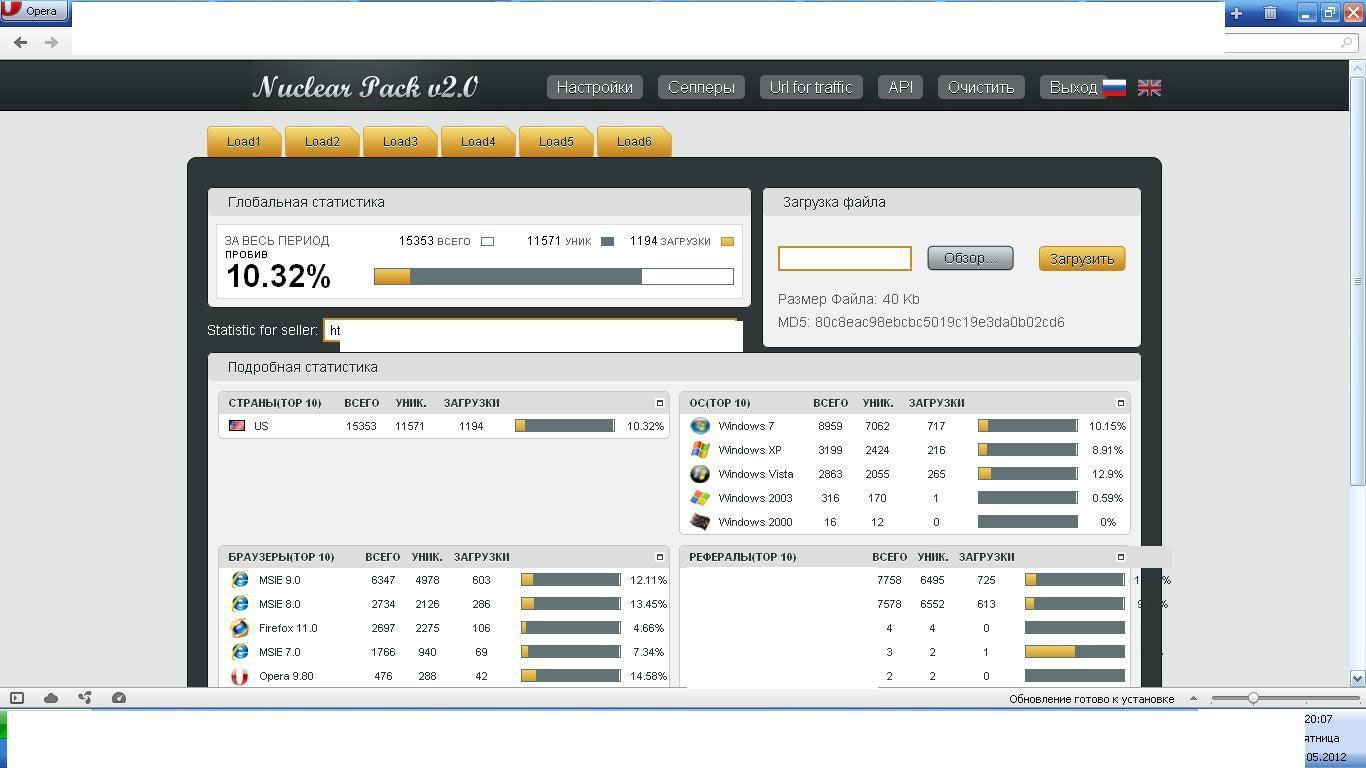

Nuclear Exploit kit

Первые версии этой связки эксплойтов появились еще в 2009 году. На сегодняшний день самый заряженный эксплойт-пак из всех представленных в обзоре и включает в себя эксплойты к двенадцати уязвимостям (стоит заметить, что далеко не все из них первой свежести).

Nuclear Exploit kit собственной персоной

В большинстве случаев для заражения используется трехуровневый редирект по следующей схеме: первый уровень — скомпрометированная веб-страница с внедренным iframe, второй уровень — ссылка на эксплойт-пак и третий — непосредственно сама связка.

Код эксплойт-пака очень сильно обфусцирован, присутствует большое количество объявленных в разных местах переменных и функций, которые не используются.

Для деобфускации кода при выполнении Nuclear EK использует примерно вот такие функции (думаю действия, которые выполняют эти функции, понятны без пояснений):

Ко всему прочему код некоторых функций, в частности скрипт определения платформы и версий плагинов браузера (для определения плагинов используется JS-библиотека PluginDetect), генерируется динамически:

Стоимость аренды авторы оценили таким образом (в зависимости от трафика и времени пользования):

- 50k — 500 WMZ;

- 100k — 800 WMZ;

- 200k — 1200 WMZ;

- 300k — 1600 WMZ.

- 50k — 300 WMZ;

- 100k — 500 WMZ;

- 200k — 700 WMZ;

- 300k — 900 WMZ.

- 100k — 300 WMZ;

- 200k — 400 WMZ;

- 300k — 500 WMZ.

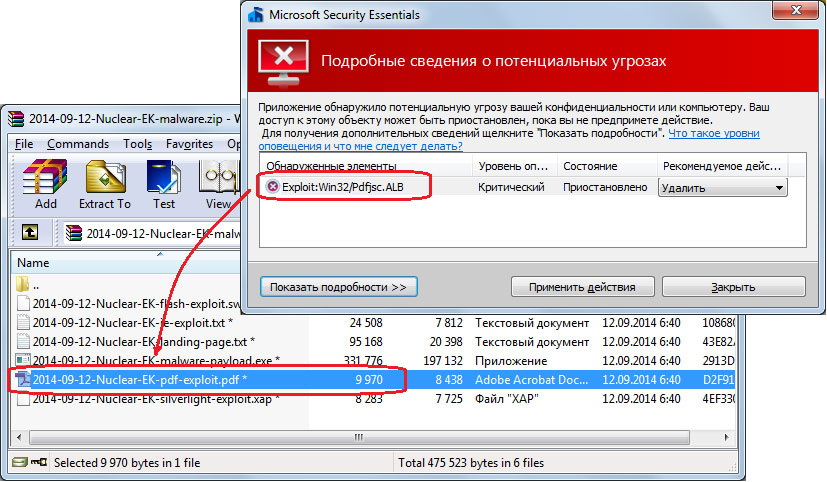

Самая старая уязвимость в нашем обзоре — CVE 2010-0188, эксплойт к которой есть в составе Nuclear EK, позволяет с помощью специально сформированного PDF-файла выполнить произвольный код на атакуемой системе.

PDF-эксплойт LibTiff к уязвимости CVE 2010-0188 из состава Nuclear EK

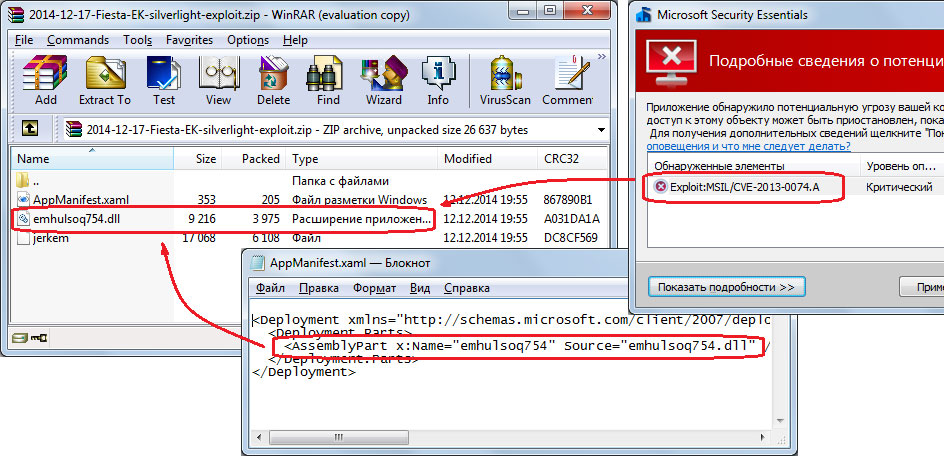

Fiesta Exploit kit

Этот эксплойт-пак начал свой путь с эксплойта к уязвимости CVE-2007-5659 в далеком 2008 году. На сегодня несет на борту девять эксплойтов, уязвимости к которым датируются 2010–2013 годами. Самые свежие из них уязвимости Silverlight, позволяющие выполнить произвольный код в системе из-за ошибки двойного разыменовывания указателя (CVE 2013-0074) или из-за некорректной обработки объектов в памяти (CVE 2013-3896).

Эксплойт к уязвимостям Silverlight из состава Fiesta EK

Проверка на наличие нужных версий Silverlight и AdobeFlash производится таким образом:

Если обе эти функции генерируют исключение, то происходит попытка эксплуатации других уязвимостей (Java или IE).

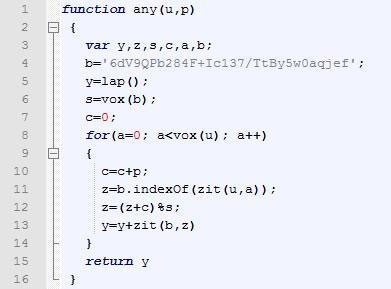

Одна из функций расшифровки строк в Fiesta EK

Код эксплойт-пака сильно обфусцирован и вдобавок использует шифрование большинства строк с помощью случайных чисел и последовательностей.

Magnitude Exploit kit

Связка появилась на рынке в начале 2013 года и поначалу была известна как PopAds Exploit Kit.

Страничка статистики от Magnitude EK

Несмотря на не самые свежие эксплуатируемые уязвимости (всего в этом наборе на сегодняшний момент их семь), этот эксплойт-пак дает вполне приемлемый пробив.

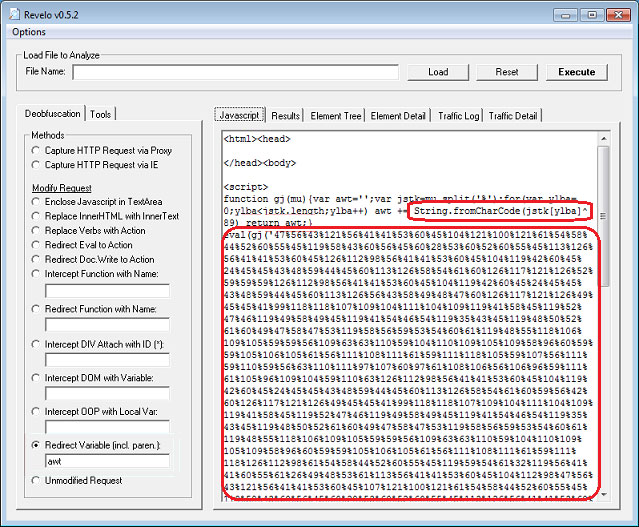

Деобфусцировать код связки можно с помощью метода String.fromCharCode, в качестве аргумента которого выступают элементы зашифрованной XOR’ом последовательности. Для того чтобы отделить элементы в этой последовательности друг от друга, используется символ %.

Деобфускация кода Magnitude EK

В отличие от других эксплойт-паков, Magnitude EK нельзя арендовать, к примеру на неделю или на месяц. Создатели этой связки в качестве оплаты берут некоторый процент зараженных компьютеров от общего трафика заказчика.

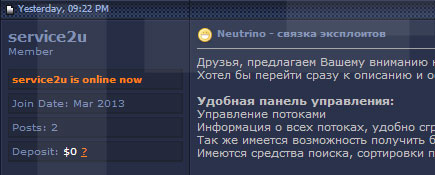

Neutrino Exploit kit

Кусочек объявления об аренде Neutrino EK

Код эксплойт-пака обфусцирован примерно по такому же принципу, как и в Magnitude EK. Для деобфускации используется вот такая функция:

Стоимость аренды эксплойт-пака на общем сервере с общими чистками:

- день — 40 долларов;

- неделя — 150 долларов;

- месяц — 450 долларов.

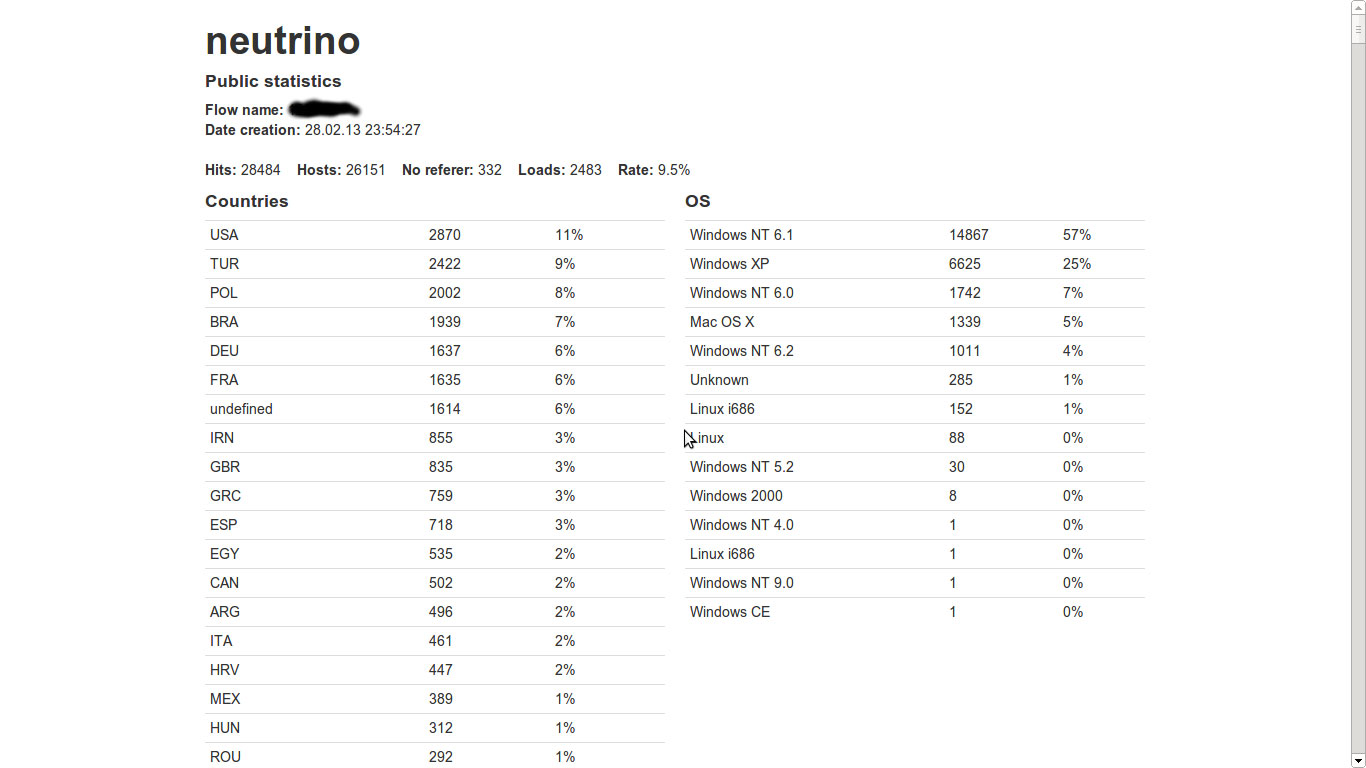

Таблица статистики для Neutrino EK

Astrum Exploit kit

Самый молодой набор эксплойтов в нашем сегодняшнем обзоре. По данным некоторых антивирусных компаний, дата его первого выхода в свет — приблизительно середина сентября 2014 года.

Код эксплойт-пака сильно обфусцирован и имеет внутри себя проверку на наличие различных хакерских утилит на заражаемой машине, антивирусных программ, а также факта запуска в виртуальной машине. Помимо этого, отдельной проверки удостоился плагин защиты экранной клавиатуры от Касперского:

Проверка наличия антивирусных и хакерских утилит в Astrum EK

В своем составе имеет эксплойты к семи уязвимостям (Silverlight, Flash, LibTiff и IE).

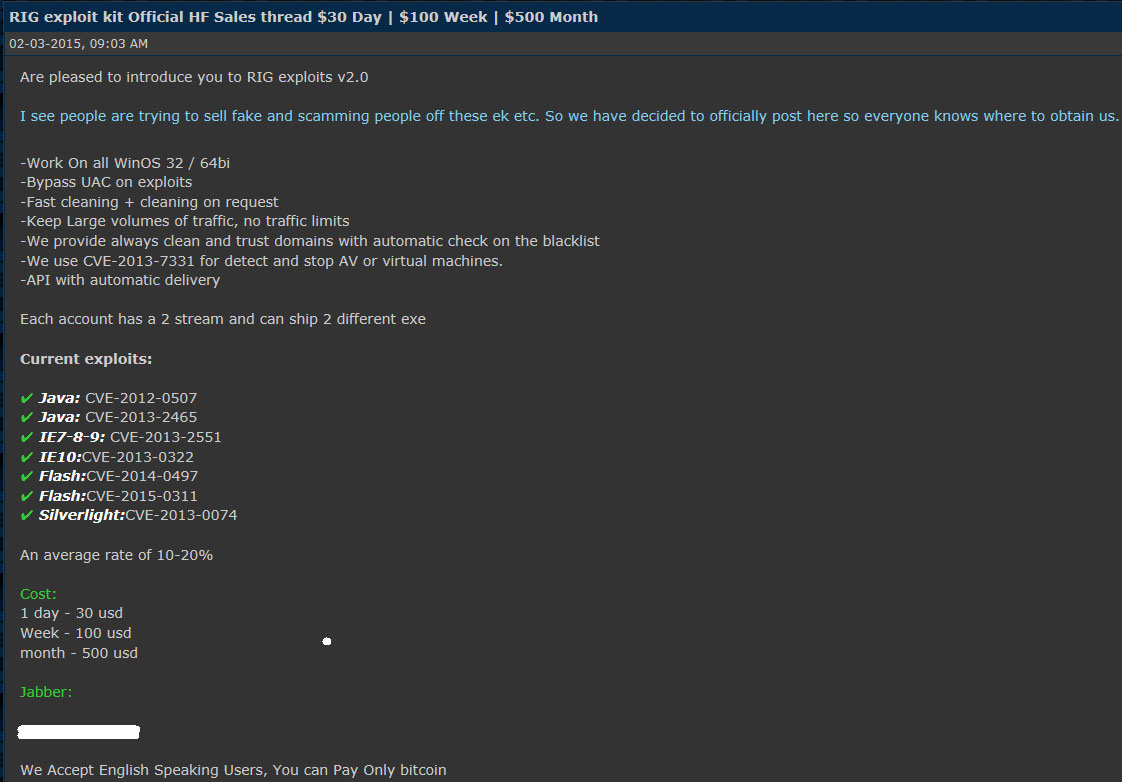

RIG Exploit kit

Объявление про RIG EK

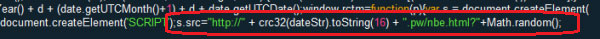

На страницу с эксплойт-паком пользователи перенаправляются с помощью JS-скрипта, внедренного на скомпрометированную страницу, который на основе текущей даты (от нее берется CRC32-хеш) генерирует доменные имена, где и размещен код эксплойт-пака.

Генерация доменного имени в RIG EK

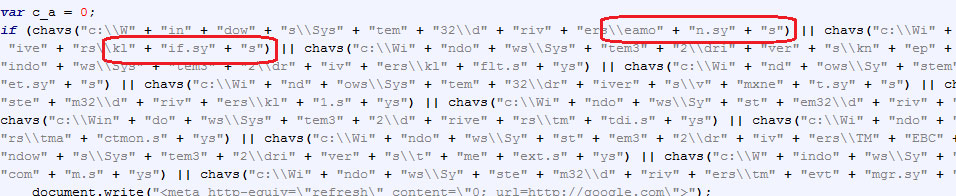

Наличие антивирусных продуктов эта связка эксплойтов тоже проверяет (правда, только Касперского и Trend Micro) — определяя, есть ли следующие драйверы:

- c:\\Windows\\System32\\drivers\\kl1.sys

- c:\\Windows\\System32\\drivers\\tmactmon.sys

- c:\\Windows\\System32\\drivers\\tmcomm.sys

- c:\\Windows\\System32\\drivers\\tmevtmgr.sys

- c:\\Windows\\System32\\drivers\\TMEBC32.sys

- c:\\Windows\\System32\\drivers\\tmeext.sys

- c:\\Windows\\System32\\drivers\\tmnciesc.sys

- c:\\Windows\\System32\\drivers\\tmtdi.sys

Стоимость этого набора эксплойтов:

- день — 40 долларов;

- неделя — 100 долларов;

- месяц — 500 долларов.

Archie Exploit kit

Этот эксплойт-пак появился относительно недавно (по данным компании F-Secure — приблизительно в конце июля прошлого года). Его создатели не стали утруждать себя самостоятельной разработкой кода и взяли за основу эксплойт-модули из Metasploit Framework, а для получения информации о версиях Silverlight, Flash и прочего используется JS-библиотека PluginDetect.

Первые версии Archie не баловали своих пользователей ни обфускацией, ни какими-либо другими хитростями, однако в более поздних версиях появились как запутывание кода и шифрование URL’ов и названий файлов, так и проверка на наличие виртуальных машин и антивирусных программ.

Проверка наличия виртуалки и антивирусных программ в Archie EK

Заключение

Капитан Очевидность из своей суфлерской будки подсказывает мне, что с течением времени уязвимостей и эксплойт-паков меньше не становится. Поэтому, подводя итог, можно сделать несколько выводов:

- авторы большинства эксплойт-паков от прямой продажи перешли к аренде на своих серверах, при этом зачастую они предоставляют полный цикл услуг — от чистки до постоянной смены доменных имен и проверок на обнаружение антивирусами;

- почти во всех эксплойт-паках стали очень активно эксплуатироваться уязвимости Java и Silverlight;

- многие эксплойт-паки стали обзаводиться функциями распознавания наличия виртуальных машин, антивирусов и разных хакерских утилит;

- уязвимость CVE 2013-2551 пользуется большой популярностью и используется во всех наборах эксплойтов из нашего обзора.

Совсем недавно исходные коды RIG Exploit Kit утекли в свободный доступ. Про это можно прочитать на Хабре.

Разработчики защитных решений часто упоминают эксплойты как одну из самых серьёзных проблем безопасности данных и систем, хотя и не всегда ясно, почему. Попробуем разобраться в этом вопросе

Разработчики защитных решений часто упоминают в своих публикациях эксплойты как одну из самых серьезных проблем безопасности данных и систем, хотя и не всегда ясно, какова разница между эксплойтами и вредоносными программами в целом. Попробуем разобраться с этим вопросом.

Эксплойты — это подвид вредоносных программ. Они содержат данные или исполняемый код, способный воспользоваться одной или несколькими уязвимостями в программном обеспечении на локальном или удаленном компьютере.

Браузеры наряду с Flash, Java и Microsoft Office являются одними из самых подверженных атакам категорий программного обеспечения. Из-за их повсеместности их активно исследуют как эксперты по безопасности, так и хакеры, а разработчики браузеров вынуждены регулярно выпускать патчи для исправления уязвимостей. Лучше всего эти патчи устанавливать сразу, но, к сожалению, так происходит далеко не всегда — ведь при этом придется закрывать все вкладки.

Особую проблему, конечно, представляют собой эксплойты неизвестных уязвимостей, обнаруженных и использованных преступниками, — так называемые уязвимости нулевого дня. Может пройти много времени, прежде чем производители узнают о наличии проблемы и устранят ее.

Следующая часть вполне техническая, так что не стесняйтесь проматывать, если только вам не в самом деле интересно, как это работает. Имейте в виду при этом, что киберпреступники часто предпочитают эксплойты прочим методам заражения, так как, в отличие от социальной инженерии, в которой все делается наудачу, эксплуатация уязвимостей неизменно дает желаемый результат.

Как поясняется в статье Securelist, эксплойты предназначены для атаки конкретных версий программного обеспечения, содержащего уязвимости. Таким образом, если у пользователя нужная версия программного обеспечения при открытии вредоносного объекта или если веб-сайт использует это программное обеспечение для работы, то запускается эксплойт.

После того как он получает доступ посредством уязвимости, эксплойт загружает дополнительные вредоносные программы с сервера преступников, осуществляющие подрывную деятельность, такую как кража личных данных, использование компьютера в качестве элемента ботнета для рассылки спама или выполнения DDoS-атак и так далее.

Эксплойты представляют угрозу даже для осторожных и добросовестных пользователей, которые регулярно обновляют свое программное обеспечение. Причина кроется во временном зазоре между открытием уязвимости и выходом патча для ее исправления.

В этом интервале эксплойты могут свободно функционировать и угрожать безопасности почти всех интернет-пользователей при отсутствии установленных в системе автоматических средств предотвращения атак эксплойтов. Опять же, не будем забывать про синдром открытых вкладок — своевременное обновление программ зачастую требует от пользователя некоторых жертв, на которые не все готовы пойти сразу в момент выхода заплатки.

Перечислим несколько наиболее известных наборов эксплойтов, или, как еще их называют, эксплойт-китов:

Angler — один из самых сложных наборов на черном рынке. Этот набор эксплойтов своим появлением изменил правила игры, после того как начал обнаруживать антивирусы и виртуальные машины (часто используемые экспертами по безопасности как приманки) и задействовать шифрованные файлы для затруднения исследования. Это один из тех наборов эксплойтов, которые быстрее всего включают в свой арсенал недавно открытые уязвимости нулевого дня, а его вредоносные программы работают в памяти, без записи на жестких дисках жертв. С техническим описанием пакета можно ознакомиться здесь.

Nuclear Pack — поражает жертв эксплойтами Java и Adobe PDF, а также подсаживает Caphaw — печально известный банковский троян. Подробнее читайте здесь.

Neutrino — набор от русскоязычных разработчиков, содержащий несколько эксплойтов Java. Neutrino прославился в прошлом году в связи с тем, что владелец выставил его на продажу по очень скромной цене — $34 тыс. Скорее всего, это было сделано после ареста некоего Paunch, создателя следующего набора, о котором мы хотим поговорить.

Как сказано выше, эксплойты — подвид вредоносных программ, но они обнаруживаются не всеми защитными программами. Для успешного обнаружения необходимо, чтобы защитное решение использовало поведенческий анализ — это единственный надежный метод борьбы с эксплойтами. Вредоносные программы могут быть многочисленными и разнообразными, но большинство из них имеют похожие черты поведения.

Что такое эксплойты и почему их все так боятся?

Более подробную информацию о технологии Automatic Exploit Prevention можно найти здесь.

Читайте также: