Что такое бестелесные вирусы

Типичные защиты от вредоносного программного обеспечения сканируют жесткие диски в поисках вредоносных файлов, а затем принимают меры их для удаления.

Эта стратегия дает сбой, когда нет ни одного вредоносного файла, присутствующего в системе. И именно этот способ становится все более и более популярным типом атак ставящим в тупик оборону десятков банков всего мира.

Так называемые бестелесные вредоносные программы (Fileless infections) позволяют избежать обнаружения, потому что они не зависят от файлов жесткого диска, им не нужны исполняемые файлы для запуска.

Такой способ кибер преступлений впервые появился несколько лет назад, как часть сложного национального, государственного разведывательного нападения, и переживает сейчас всплеск популярности.

Атака заключалась в получении учетных данных системного администратора, для того что бы хакеры могли беспрепятственно собрать секретные учетные данные клиентов банков, и в конечном итоге снимать от их имени деньги в банкоматах.

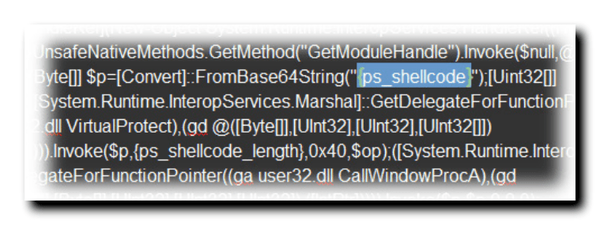

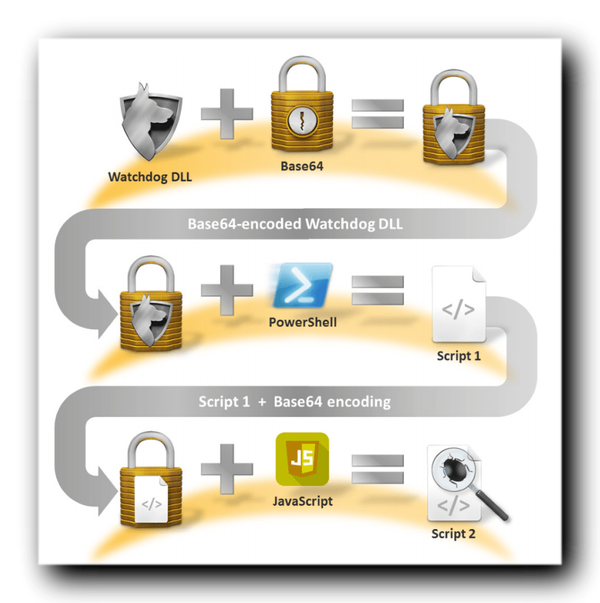

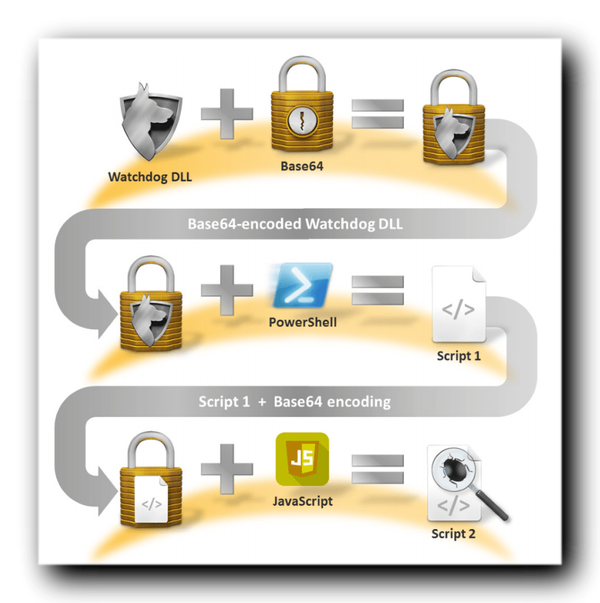

Хакеры так же могут использовать средства администрирования операционной системы Windows PowerShell, чтобы скрытно внести вредоносный код в оперативную память компьютера.

В качестве борьбы с таким видом заражения компьютера, специалисты по кибер безопасности банков могли бы следить за неожиданным созданием услуг в их системе, наблюдать за неожиданным увеличением трафика в своей сети, попытаться обнаружить посторонний исходящий трафик, а также запретить использование PowerShell в их сетях

Это помогает следить за работой сети, а не просто проверять файлы, хранящиеся в ней. Он подчеркивает, что даже совершенствующиеся угрозы не отменяют применение основополагающих мер безопасности, таких как разделение различных частей сети на подсети, что является более эффективным для обеспечения защиты.

Чего добиваются кибер преступники используя бестелесный вирус?

• Скрыть свое присутствие от антивирусов как можно дольше

• Повышения привилегий - способность использовать уязвимость, которая даст им доступ администратора к системе и они могут делать все, что хотят.

• Сбор информации - собрать как можно больше данных о жертве и с компьютера жертвы, насколько это возможно (для дальнейшего использования в других атаках)

• Устойчивость - способность сохранять вредоносный код в системе, не выявленным, максимально долгое время. Он может скрыться в местах, которые трудно сканировать или обнаружить с помощью традиционных антивирусных продуктов.

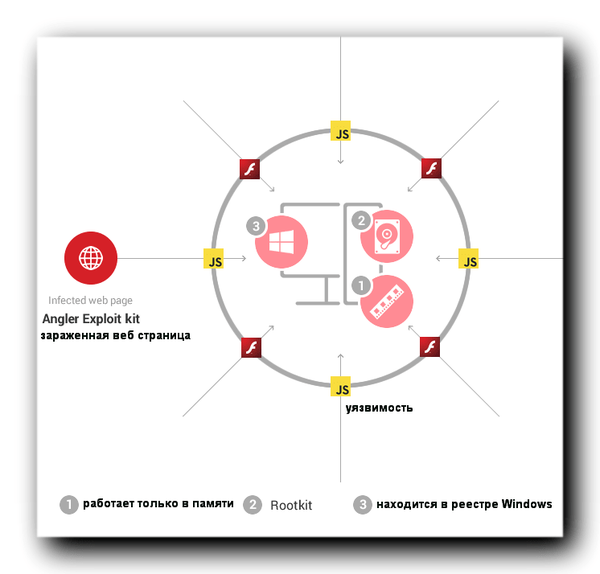

Непосредственно в оперативной памяти могут скрываться стойкие и замаскированные инфекции:

1. Резидентная вредоносная программа (Memory-resident malware) - этот тип квази бестелесной вредоносной программы использует пространство памяти процесса или подлинный файл Windows. Он загружает свой вредоносный код в этом пространстве памяти и остается там, пока код не срабатывает.

2. Руткит - это вид программных средств выполняющий маскировку вредоносных объектов (процессов, файлов, директорий, драйверов) на компьютере пользователя.

Rootkit дает возможность получить доступ администратора для злоумышленников. Руткиты часто находятся в ядре и поэтому, их невозможно обнаружить и уничтожить не смотря на перезагрузки и и обычные проверки антивирусом.

3. Вредоносная программа реестра Windows - новые типы вредоносных программ. Бестелесный способен находится в реестре Windows. Ведь Реестр Windows представляет собой базу данных, которая хранит настройки низкого уровня для операционной системы и некоторых приложений.

Обычному пользователю сложно просто ориентироваться в реестре, но авторы вредоносных программ эксплуатируют даже кэш миниатюр операционной системы, чтобы получить возможность устойчиво сохранить вредоносный код.

Этот тип бестелесного вредоносного ПО выполняет код в файле в реестра, файл самоуничтожается, после выполнения своих злых намерений.

Как бестелесный вирус работает:

Вот реальный, простой сценарий как этот вирус может поставить под угрозу ваш компьютер .

>> Вы используете Chrome, который имеет установленный флэш - плагин. Или это может быть любой другой браузер, который поддерживает этот плагин или Javascript .

>> Ваш флэш-плагин устарел, потому что у вас не было времени установить обновления.

>> В конечном итоге вы попадаете на веб - сайт, где размещен Angler exploit kit.

>> exploit комплект начинает сканирование на наличие уязвимостей в вашем компьютере, и находит устаревший Flash-плагин. Сразу же начинает работать полезная нагрузка в памяти процесса вашего Chrome.

>> Если, например, полезная нагрузка представляет собой штамм вымогателей, то он будет подключаться к серверам Command & Control, контролируемых злоумышленниками для получения ключа шифрования.

>> Последним шагом после шифрования данных на вашем компьютере, это блокировка оборудования и требование выкупа, для предоставления последующего доступа к файлам вашего компьютера.

Вы видите, полезная нагрузка (часть вредоносной программы, которая выполняет вредоносные действия) вводится непосредственно в процессе, используемом для эксплуатации и запуска в оперативной памяти компьютера.

EXPLOIT KITS - обязательное условие функционирования бестелесного вируса.

Exploits Kit является всего лишь системой сетевого тестирования компьютера для поиска недостатков или ошибок приложений дающих возможность несанкционированного проникновения, к вашему компьютеру или любой другой системе.

Преступный Exploits инструмент это, в основном, кусок кода разработанный для вредоносных целей. Он открывает канал, который злоумышленники могут использовать для общения с вашей системой и загрузки в неё коды включающие в себя различные типы нужных им команд.

Лучший способ защитить себя от бестелесного вируса.

1. Применять обновления безопасности для приложений и операционной системы.

Большинство пользователей не любят обновлений программного обеспечения, пренебрегая из-за предвзятых понятий, таких как:

"Это займет больше памяти моего компьютера."

"Это заставит мой компьютер работать медленнее."

"Это может привести к проблемам совместимости с моей операционной системы или других приложений."

В современном мире обновления программного обеспечения, имеют решающее значение для вашей безопасности!

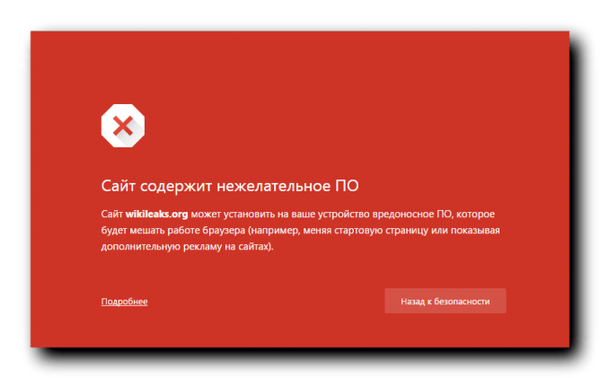

2. Блокирование страниц имеющих вредоносные ресурсы.

Заражение начинается в тот момент когда вы открываете страницу на зараженном сайте, где размещен преступный эксплойт комплект.

Но если вы используете обновляемый продукт безопасности, он будет блокировать такую страницу, как только вы попытаетесь открыть ее. В итоге нелегальный эксплойт комплект никогда не сможет достичь приложений на вашем компьютере (в данном случае, браузер).

Как антивирус блокирует сайты?

Таким образом, этот метод обнаружения может быть очень полезным для вашей интернет-безопасности.

3. Блокирование доставки полезной нагрузки.

После того, как используемый набор определил уязвимость в вашей системе, он будет подключаться к серверам Command & Control для загрузки полезной нагрузки и займет место в оперативной памяти. Но если вы должным образом защищены то ваш пакет безопасности знает, что происходит попытка подключиться к вредоносным серверам, и он остановит загрузку.

Опять же, видите, бестелесный вирус блокируется прежде чем это попадет к Вам.

4. Блокируется обмен данными между компьютером и серверами нападавших.

Скажем, полезная нагрузка проникла в конечном итоге на вашу систему через уязвимость Zero Day (Уязвимость нулевого дня - недостаток в программном обеспечении, для которых не существует никакого обновления, потому что производитель программного обеспечения ещё не знает об этом).

Следующим слоем упреждающей защиты продукта безопасности, является блокирование связи между вашим компьютером и сервером контролируемым злоумышленниками.

Преступники не смогут получить данные, собранные с вашего компьютера, они так же не смогут заразить вашу систему дополнительным вредоносными программами .

Появление бестелесных вредоносных программ не повод для отчаяния, это просто еще одна причина идти в ногу с изменениями, а не полагаться на устаревшие инструменты.

А теперь просто ищите злоумышленников там где где вы меньше всего их ожидаете.

![]()

@moderator, ссылки в тексте - типичная раскрутка сайта. Да и сообществом ошибся парень. Ссылки совпадают с ником.

Не говоря уже о том, что написана хуета.

Сообщество SMM и SEO, ты в этом нифига не разбираешься, не пиши, пожалуйста, на эти темы.

Действительно, что ты за бред.

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

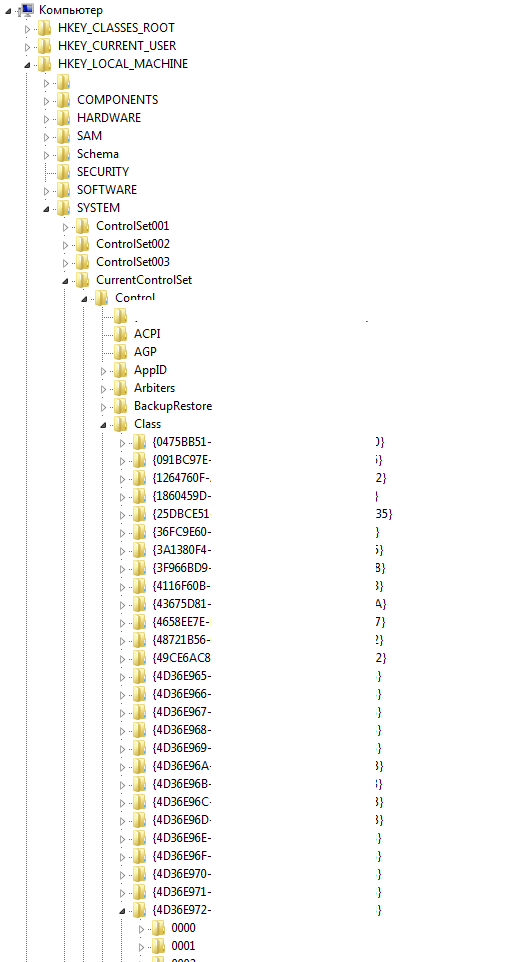

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

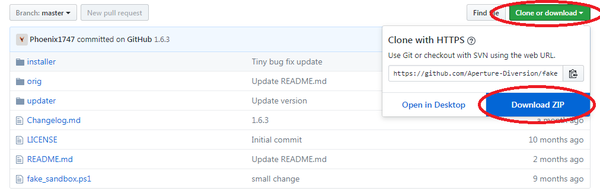

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Вирусные угрозы с каждым днем все возрастают. Еще совсем недавно врагом номер один были обычные сетевые черви, которые путешествовали от компьютера к компьютеру, используя уязвимости в клиентском программном обеспечении или неосмотрительность пользователя. Одним из ярких представителей таких червей был Klez. Сегодня все намного сложнее.

| В отличие от классических почтовых червей, бестелесные черви в процессе заражения и распространения не используют ни временных, ни постоянных файлов. |

| В конфликт были вовлечены три группировки кибер-преступников: создатели Netsky с одной стороны, разработчики Mydoom и Bagle с другой. |

В этой ситуации больше всего поражает всеобщее бессилие: ни пользователи интернета, ни бизнес-компании, ни правительства, ни спецслужбы — никто не в состоянии помешать горстке технически образованных, но психически неуравновешенных людей играть со всем интернет-сообществом. Данный инцидент является первым звоночком, который обязан привлечь наше внимание. Как вы думаете, если разгорится настоящая война вирусописателей друг с другом, на каком поле боя они будут выяснять отношения, и кто от этого пострадает в первую очередь?

И ещё о войнах. Сегодня главной угрозой национальной безопасности государств является терроризм. Нестабильная ситуация в мире заставляет задуматься: что мешает террористическим и криминальным группировкам устроить кибертеракт или киберограбление? Ведь нет ничего проще, чем взять к себе на службу нескольких хакеров! Компьютерных злоумышленников (например, тех, кто грабит банки) ловят из-за того, что они не умеют скрываться в реальной жизни. Ничто не мешает преступным не виртуальным коллегам поделиться с ними опытом.

| Террористы планируют вызвать сбои в системах крупнейших экономических и финансовых центров Запада, нарушить работу электросетей, водопровода, промышленных предприятий. |

Аналитические центры безопасности США обеспокоены информацией о том, что международные террористические группировки, связанные с исламскими фундаменталистами, готовят беспрецедентную атаку на интернет. Они планируют вызвать сбои в системах крупнейших экономических и финансовых центров Запада, нарушить работу электросетей, водопровода, промышленных предприятий. Последствия террористической атаки в интернете могут быть сравнимы с событиями 11 сентября 2001 года в Нью-Йорке. Если эта информация подтвердится, то сотрудничество террористов и киберпреступников станет неоспоримым фактом и новой, очень серьёзной угрозой.

Еще одним примером вредоносного сотрудничества является объединение спамерских, хакерских и вирусных технологий. Злоумышленники уже сейчас реализовали схему: спам используется для того, чтобы рассылать вирусы пользователям, вирусы поражают компьютеры, которые в дальнейшем служат базой для хакерских атак или рассылки коммерческого спама. Таким образом, злоумышленники заметают следы (противоправные действия совершаются с компьютера невинного пользователя) и в несколько раз повышают эффективность собственных атак (ведь в их распоряжении оказываются мощности многих компьютеров).

Не стоит думать, что описанные угрозы носят гипотетический характер и опасны только крупным известным компаниям. Вне зависимости от того, кем вы являетесь — крупной бизнес-компанией или обычным пользователем интернета — вирусы могут принести огромные финансовые убытки именно вам. Приведем лишь несколько примеров.

| Бэкдоры предоставляют злоумышленнику удаленный доступ к зараженному компьютеру. Часто вредоносная программа может являться одновременно и сетевым червем и бэкдором. |

Еще одной опасностью для пользователей интернета являются программы-троянцы, ворующие виртуальные деньги. Сейчас широко распространена система электронных платежей (читай денег) — webmoney. Вредоносные программы встраивают свой код в webmoney-клиент, расположенный на вашем жестком диске, или просто предлагают пройти перерегистрацию. После того как злоумышленник или его троянец получат доступ к вашему виртуальному кошельку, они переведут все деньги себе.

| Владельца компьютера, который ни в чем не виноват, привлекут к суду за те преступления, которые злоумышленник натворил при помощи своего вируса. |

Выше уже упоминалось, что вирус может сделать из вашего компьютера базу для предстоящих хакерских налетов. Такое бывает очень и очень часто. Владельца компьютера, который ни в чем не виноват, привлекут к суду за те преступления, которые злоумышленник натворил при помощи своего вируса. Важно также и то, что вирус может легко самоликвидироваться после получения соответствующей команды от своего создателя. В этом случае хозяин компьютера не имеет никакой возможности доказать в суде свою невиновность.

Почему же вирусы так распространены? Почему так часто они поражают, казалось бы, отлично защищенные сети крупных и средних компаний? В чем же здесь дело? Причина кроется вовсе не в плохом антивирусном ПО и слабой поддержке клиентов со стороны антивирусных компаний. Отнюдь! Исследования показывают, что решающую роль играет человеческий фактор. Чаще всего до катастрофы доводит халатность системного администратора. Любые средства защиты становятся бесполезными без своевременного обновления программного обеспечения и установки необходимых патчей. Это все равно, что поставить железную двойную дверь, но открыть балкон и приставить к нему лестницу.

Но причина не в одних лишь системных администраторах. Подавляющее большинство простых пользователей недостаточно осведомлены о проблемах безопасности. Каждый пользователь должен понимать, какую опасность таят в себе вирусы, и знать хотя бы элементарные правила компьютерной гигиены. В противном случае даже самый умный системный администратор и максимально эффективный антивирусный комплекс окажутся бессильными. Новый финский замок и закрытые изнутри окна — это хорошо, но если жильцы сами открывают дверь, кому не попадя, то дом по-прежнему в опасности. Часть пользователей используют нелицензионное программное обеспечение, устанавливают большое количество сомнительного софта, а потом не следят за ним. Сомнительное, пиратское ПО иногда оказывается изначально инфицированным, а также может содержать недокументированные вредоносные функции.

| Подавляющее большинство простых пользователей недостаточно осведомлены о проблемах безопасности. |

Помимо банального нарушения закона, использование нелицензионного антивирусного софта дает ложное ощущение собственной безопасности. Ведь такой пользователь не получает обновлений продукта, часто не имеет возможности обновлять антивирусные базы и лишен всяческих новостей о грозящих эпидемиях и опасностях. Зачастую пиратская антивирусная программа к моменту своего появления на рынке устаревает настолько, что становится бесполезной для борьбы со всеми вирусами, появившимися за последние месяцы.

| Общемировой ущерб от вирусных эпидемий млрд USD  |

Показателен прогноз Computer Economics на 2004 год, ущерб от вирусных эпидемий в котором, предположительно, впервые превысил рекордные показатели 2000 года. Основной ущерб экономике нанесли крупные эпидемии компьютерных червей: Bagle, NetSky, Sasser и Mydoom (в порядке увеличения показателей причиненного ущерба). Учитывая, что во второй половине 2004 года значительных эпидемий не случилось, прогноз можно считать достаточно точным.

Как же бороться с вирусной опасностью? Для того чтобы защитить свои финансы и секретную информацию, а также снизить возможный ущерб от действий вирусов, необходимо, прежде всего, с должным вниманием относиться к информационной безопасности. Проблема не решится сама собой, каждый день появляется около 50 новых модификаций различных вирусов, тысячи антивирусных специалистов постоянно анализируют вредоносные коды и готовят соответствующие кибервакцины. От пользователей, компаний и муниципальных предприятий следует лишь грамотно развернуть антивирусный комплекс в масштабах своей сети, а потом поддерживать его работоспособность.

| Только последние версии антивирусных продуктов способны надежно защитить пользователей от современных вирусных угроз. |

Чтобы поддерживать свою защиту на должном уровне требуется как можно чаще обновлять антивирусные базы. На предприятии это обычно не является проблемой — правильно настроенное антивирусное решение будет скачивать и устанавливать обновления в автоматическом режиме. Совсем другое дело — обновление самого продукта. С каждой новой версией появляются новые антивирусные модули, исправляются мелкие недочеты, а порой и ошибки, в старых модулях. Что еще более важно, в новых версиях реализованы технологии, существенно повышающие эффективность борьбы с новыми видами киберинфекций. Таким образом, только последние версии антивирусных продуктов способны надежно защитить пользователей от современных вирусных угроз. Заметим, что в последнее время на рынке появились компании, которые предлагают профессиональные услуги по установке и поддержанию в рабочем состоянии систем безопасности. По-видимому, небольшим компаниям, не обладающим достаточными ресурсами на самостоятельное управление антивирусной защитой, следует рассмотреть и такой вариант.

Важно помнить, что слабым звеном любой модели безопасности является человек. Поэтому специалистам, отвечающим в компании за компьютерную безопасность, следует проводить просветительскую работу среди своих сотрудников. Это не потребует больших финансовых затрат, а время, потраченное на ликбез, окупится сполна. Необходимо регулярно рассказывать служащим об элементарных правилах компьютерной гигиены, это сформирует у персонала правильный взгляд на проблему информационной безопасности, а вместе с антивирусным комплексом и другими средствами безопасности позволит обеспечить высокий уровень защиты.

На фоне снижения ИТ-бюджетов вообще, приятно отметить, что инвестиции в информационную безопасность в целом растут. Мировое сообщество постепенно осознает необходимость создания эффективной законодательной базы для борьбы с киберпреступлениями. В России, например, постоянно совершенствуется глава 28 (статьи 272-274) УК РФ, посвященная целиком и полностью преступлениям в сфере информационных технологий.

| Главный союзник хакеров и вирусописателей это несерьезное отношение к самозащите самих пользователей. |

Важную роль в решение проблемы информационной безопасности играет просветительская деятельность самих поставщиков продуктов для защиты компьютерных сетей. Своевременное оповещение о вирусных эпидемиях, подробное описание вирусов и методов борьбы с ними — все это не менее важно, чем создание эффективных антивирусных программ.

Информационная безопасность еще долго будет стоять на первом месте среди приоритетов современного бизнеса. Главный союзник хакеров и вирусописателей это несерьезное отношение к самозащите самих пользователей, ленящихся принять ряд мер, позволяющих существенно сократить возможные риски. Поэтому ваша безопасность зависит, в первую очередь, от вашего понимания проблемы, принятия правильных и своевременных решений, а также от использования современного антивирусного программного обеспечения.

Dr. Web - это семейство антивирусов, предназначенных для защиты от почтовых и сетевых червей, руткитов, файловых вирусов, троянских программ, стелс-вирусов, полиморфных вирусов, бестелесных вирусов, макровирусов, вирусов, поражающих документы MS Office, скрипт-вирусов, шпионского ПО (spyware), программ-похитителей паролей, клавиатурных шпионов, программ платного дозвона, рекламного ПО (adware), потенциально опасного ПО, хакерских утилит, программ-люков, программ-шуток, вредоносных скриптов и других вредоносных объектов, а также от спама, скаминг-, фарминг-, фишинг-сообщений и технического спама. Разрабатывается компанией Доктор Веб.

Характерные особенности антивируса Dr.Web

• Характерной особенностью антивируса Dr. Web является возможность установки на зараженную машину. В процессе установки производится сканирование памяти и файлов автозагрузки, перед сканированием производится обновление вирусной базы. При этом выпуски обновлений вирусных баз производятся с периодичностью в несколько часов и менее;

• Origins Tracing — алгоритм несигнатурного обнаружения вредоносных объектов, который дополняет традиционные сигнатурный поиск и эвристический анализатор, даёт возможность значительно повысить уровень детектирования ранее неизвестных вредоносных программ;

• Dr. Web Shield — механизм борьбы с руткитами, реализованный в виде драйвера компонент антивирусного сканера, обеспечивает доступ к вирусным объектам, скрывающимся в глубинах операционной системы;

• Fly-code — эмулятор нового поколения с динамической трансляцией кода, реализующий механизм универсальной распаковки вирусов, защищённых от анализа и детектирования одним или цепочкой новых и/или неизвестных упаковщиков, крипторов и дропперов. Это позволяет распаковывать файлы, защищённые, к примеру, ASProtect, EXECryptor, VMProtect и тысячами других упаковщиков и протекторов, включая неизвестные антивирусу;

• Поддержка большинства существующих форматов упакованных файлов и архивов, в том числе многотомных и самораспаковывающихся архивов. На данный момент имеется поддержка около 4000 видов различных архивов и упаковщиков;

• Обновления вирусных баз производятся немедленно по мере выявления новых вирусов, до нескольких раз в час. Разработчики антивирусного продукта отказались от выпуска обновлений вирусных баз по какому-либо графику, поскольку вирусные эпидемии не подчиняются таковым;

• Компактная вирусная база и небольшой размер обновлений. Одна запись в вирусной базе позволяет определять десятки, в ряде случаев тысячи подобных вирусов;

• Кроссплатформенность — используется единая вирусная база и единое ядро антивирусного сканера;

• Возможность полноценной работы сканера без инсталляции, что позволяет использовать антивирус для лечения зараженных систем с использованием носителей в режиме только для чтения;

• Обнаружение и лечение сложных полиморфных, шифрованных вирусов и руткитов.

• Защита от шпионских и рекламных программ;

• Проверка файлов в автоматическом режиме и по требованию;

• Проверка почтовых сообщений (перехват POP3/SMTP/IMAP);

• Проверка интернет-трафика (перехват соединений);

• Эвристическая защита от новых и неизвестных вредоносных программ;

• Блокирование ссылок на зараженные сайты;

• Распознавание вирусов, упакованных новым и/или неизвестным упаковщиком, дроппером и/или криптором;

Восстановление системы и данных

• Возможность установки программы на зараженный компьютер;

• Функция самозащиты программы от выключения или остановки;

Удобство использования антивируса Dr.Web

• Автоматическая настройка программы в процессе установки;

• Наглядное отображение результатов работы программы;

• Информативные диалоговые окна для принятия пользователем обоснованных решений;

• Возможность выбора между простым автолечением / удалением и интерактивным режимами работы;

• Круглосуточная техническая поддержка;

• Автоматическое обновление баз;

Антивирус Dr.Web - надежная и популярная отечественная антивирусная программа. Имеет эффективный эвристический анализатор, позволяющий, с большой долей вероятности, обнаруживать неизвестные вирусы.

Новый компонент Превентивная защита блокирует любые автоматические модификации критических объектов системы, позволяя пользователям контролировать доступ к тем или иным объектам Windows, различным приложениям и сервисам, обеспечивая проактивную защиту от вредоносных программ.

Антивирусная защита персонального компьютера дополнена фаерволом Dr.Web Firewall для защиты от хакерских атак.

Основные компоненты Антивируса Dr.Web

• Сканер Dr.Web для Windows – антивирусный сканер с графическим интерфейсом, который запускается по запросу пользователя или по расписанию и производит антивирусную проверку компьютера;

• Антируткит Dr.Web (Anti-rootkit API, arkapi) – фоновое сканирование на руткиты и новый arkapi. В версии 8.0 реализована подсистема фонового сканирования и нейтрализации активных угроз. Реализация подсистемы потребовала существенной переработки программных библиотек Dr.Web;

• SpIDer Mail – почтовый антивирусный сторож, который перехватывает обращения любых почтовых клиентов компьютера к почтовым серверам по протоколам POP3/SMTP/IMAP4/NNTP (под IMAP4 имеется в виду IMAPv4rev1), обнаруживает и обезвреживает почтовые вирусы до получения писем почтовым клиентом с сервера или до отправки письма на почтовый сервер. Почтовый сторож также может осуществлять проверку корреспонденции на спам с помощью Антиспама Dr.Web;

• Dr.Web Firewall – персональный межсетевой экран Антивируса Dr.Web, предназначенный для защиты вашего компьютера от несанкционированного доступа извне и предотвращения утечки важных данных по сети;

• Модуль обновления, который позволяет зарегистрированным пользователям получать обновления вирусных баз и других файлов комплекса, а также производит их автоматическую установку; незарегистрированным пользователям дает возможность зарегистрироваться или получить демонстрационный ключ;

Читайте также: