Что делать если вирус спамер

Спам и фишинг — это две самые эффективные техники, которые помогают криминалистам получить их недобросовестные выгоды. По мере того как человечество становится все боле и более зависимо от технологий, особенно от интернета, мы замечаем как преступники объединяются в организационные кибер-группы, что упорно трудятся для осуществления злонамеренных проектов, которые будут приносить деньги от ничего не подозревающих жертв.

Некоторые эксперты считают, что дезорганизационная преступность уже перестала существовать. Когда многие склонны думать, что кибер криминалисты являются супер продвинутыми хакерами, которые знают как использовать код для вторжения через системы безопасности и даже получения отдаленного контроля над компьютерами пользователей, реальность немного другая.

В большинстве случаев, эти злодеи просто способные мошенники, которые используют методы социальной инженерии чтобы обмануть пользователей установить вредоносную программу на их компьютеры. Использование спама и фишинга для распространения вредоносного ПО является наилучшим доказательством этого, и фактически, может быть определено как логическая эволюция киберпреступности.Не надо тратить часы времени, создавая сложные схемы атаки, когда все что требуется для взлома – убедить пользователя открыть вложение электронной почты, которое выглядит как чье-то резюме.

Такие техники оказать очень эффективными и значительно ускорили распространение вредоносных программ. Например, 2017 год широко признан как год вымогателей, а факт что даже 93% фишинговых писем в первом квартале 2017 года содержали вымогателя, просто доказывает это. Ясно, что есть разумные основания полагать, что степень спама и фишинга в 2018 достигнет еще большего числа.

Примеры вредоносных писем

Письма содержащие вредоносные программы до сих пор являются самым эффективным вектором атаки. Спамеры широко используют текущие события (спортивные мероприятия, распродажи, налоговый сезон и т.д.) и рассылают сотни тысяч тематических сообщений, также некоторые трюки работают целый год.

Приведенные ниже примеры раскрывают фишинговые емейлы, которые обычно используются для распространения паразитов. Надеемся, эти примеры помогут вам идентифицировать фишинговые письма в будущем и заставят вас скептически относиться к надежности электронных сообщений, отправленных вам от незнакомых людей.

Пример 1: Письма с резюме или вакансией на роботу

Фишинговые сообщения, которые содержат вложенное резюме обычно отправляется специалистами, менеджерами или владельцами компании, кто делает решение о принятие на роботу. Такие сообщения обычно содержат только несколько строчек текста, приглашая получателя открыть прикрепленное резюме.

Как правило, мошенники ожидают, что эти фишинговые письма будут убедительными, пытаясь заразить определенную компанию или организацию здравоохранения. Такие письма в основном использовать в спам-кампаниях CryptoWall 3.0, GoldenEye, и Cerber. Смотрите некоторые примеры таких фишинговых писем ниже.

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом? ⇦ ⇨

Пример 2: Фишинговые письма утверждающие, что они принадлежат гиганту электронной коммерции Amazon

Кибер-преступники склонны обманывать пользователей Amazon фальшивыми электронным письмам, отправленными с фиктивных учетных записей электронной почты, которые с первого взгляда кажутся законными.

Такие фишинг-письма можно использовать для вытаскивания денег с жертвой или для доставки вложения к электронному письму, которое несет серьезный компьютерный вирус. Например, мошенники использовали auto—shipping@amazon.comадрес для рассылки тысяч писем, содержащих Locky вымогатель.

Пример 3: Квитанции

Еще один очень успешный метод, который помог увеличить распространение ремиксов Locky вымогателя, включал фишинговые письма, которые содержали вложение под названием “ATTN: Invoice-[случайный код]”. Эти обманчивые письма содержали несколько строк текста в поле сообщения, прося жертву “просмотреть прилагаемую квитанцию (Microsoft Word Document)”.

Единственная проблема заключается в том, что документ Word на самом деле содержит вредоносный скрипт, который активируется с помощью функции макроса. Ниже приведен пример описанного фишингового сообщения.

Пример 4: Спам, который использует тему крупных спортивных событий

Любите спорт? Тогда вы должны знать о спортивно-тематическом спаме. В последнее время исследователи Kaspersky заметили увеличение электронных сообщений, ориентированных на пользователей, заинтересованных в чемпионате Европы по футболу, предстоящих чемпионатах мира в 2018 и 2022 годах, а также на Олимпийских играх в Бразилии.

Такие сообщения содержат вредоносный ZIP-архив, содержащий троянскую программу (загрузочную угрозу) в виде JavaScript файла. По мнению экспертов, троянец настроен загрузить еще больше паразитов на компьютер. Смотрите пример вредоносного сообщения ниже.

Пример 5: Террористическо-тематический спам

Мошенники не забывают, что терроризм является одним из тех субъектов, который вызывает наибольший интерес. Неудивительно, что эта тема также используется во вредоносном спаме. Террористическо- тематический спам не является одним из любимчиков для мошенников; однако вы должны знать, чего ожидать.

Ниже приведен пример такого сообщения электронной почты. Как сообщается, такой тип спама обычно используется для кражи персональных данных, выполнения DDoS-атак и распространения вредоносного ПО.

Пример 6: Письмо предоставляющие “отчеты о безопасности”

Исследователи обнаружили еще одну кампанию, которая распространяла вредоносные документы Word через электронную почту. Оказывается, эти документы также содержат заражающие макросы, которые загружают и запускают CryptXXX вымогателя, как только жертва активирует требуемую функцию. Такие письма содержат такую тему: “Security Breach — отчет о безопасности #[случайный код]”.

Пример 7: Вредоносный спам предположительно отправленный легитимными компаниями

Чтобы убедить жертву открыть файл, прикрепленный к письму, мошенники притворяются кем-то, кем они не являются. Самый простой способ обмануть пользователя в открытии вредоносного приложения — создать обманную учетную запись электронной почты, которая почти идентична той, что принадлежит законной компании.

Используя такие фиктивные адреса электронной почты, мошенники атакуют пользователей с красиво составленными электронными письмами, которые несут вредоносную нагрузку в прикрепленном к ним файле. В приведенном ниже примере показано электронное письмо, отправленное мошенниками, которые притворялись, что работают в Europcar.

Приведенный ниже пример показывает, какие сообщения использовались при атаке на клиентов компании A1 Telekom. Эти фишинг-сообщения включали обманчивые URL-адреса DropBox, которые приводили к вредоносным ZIP или JS файлам. Дальнейший анализ показал, что эти файлы содержат Crypt0l0cker вирус.

Пример 8. Срочное задание от вашего боса

В последнее время мошенники начали использовать новый трюк, который помогает им получать деньги от ничего не подозревающих жертв за несколько минут. Представьте, что вы получили письмо от своего босса, говорящее, что он/она находится в отпуске, и вам необходимо срочно внести платеж в какую-либо компанию, потому что босс скоро будет недоступен.

К сожалению, если вы спешите подчиняться командам и не проверяете мелкие детали, прежде чем делать это, вы можете в конечном итоге перевести деньги компании преступнику или, что еще хуже, заразить всю компьютерную сеть вредоносными программами.

Другой трюк, который может убедить вас открыть такую вредоносную привязанность, притворяется вашим коллегой. Этот трюк может быть успешным, если вы работаете в крупной компании, и вы не знаете всех своих коллег. Ниже вы можете увидеть несколько примеров таких фишинговых писем.

Пример 9. Налогово-тематический фишинг

Мошенники охотно следуют разным национальным и региональным налоговым расписаниям и не упускают шанс инициировать кампании по рассылке с учетом налогов для распространения вредоносных программ. Они используют разнообразную тактику социальной инженерии, чтобы обмануть несчастных жертв на загрузку вредоносных файлов, которые приходят с этими обманчивыми виртуальными письмами.

Такие приложения в основном содержат банковские трояны (кейлогеры), которые после установки крадут личную информацию, такую как имя жертвы, фамилию, логины, информацию о кредитной карте и аналогичные данные.

Вредоносная программа может скрываться в вредоносном вложении электронной почты или ссылке, вставленной в сообщение. Ниже вы можете увидеть пример сообщения электронной почты, которое предоставляет фальшивую квитанцию для заполнения налогов, что на самом деле является троянским конем.

Мошенники также пытаются привлечь внимание пользователя и заставить его открыть вредоносное приложение, заявив, что против него ожидаются действия правоохранительных органов. В сообщении говорится, что что-то нужно сделать “с уважением, суд”, которое прилагается к сообщению.

Конечно, прикрепленный документ не является повесткой в суд — это вредоносный документ, который открывается в защищенном виде и просит жертву разрешить редактирование. Следовательно, вредоносный код в документе загружает вредоносное ПО на компьютер.

В последнем примере показано, как мошенники пытаются обмануть бухгалтеров в открытии вредоносных вложений. Похоже, что письмо приходит от кого-то, кто обращается за помощью к CPA и, конечно же, содержит вложение или два. Это просто типичные вредоносные Word документы, которые активируют скрипт и загружают вредоносное ПО с удаленного сервера, как только жертва их открывает.

Как идентифицировать вредоносные письма и держаться в безопасности?

Существует несколько основных принципов безопасности, при попытке избежать вредоносных писем.

- Забудьте папку спам. Есть причина почему сообщения попадают в секцию Спам или Нежелательные. Это означает, что фильтры электронной почты автоматически идентифицируют, что одинаковые или похожие электронные письма отправляются тысячам людей или что огромное количество получателей уже отметили такие сообщения, как спам. Легитимные письма попадают в эту категорию только в очень редких случаях, так что лучше держать подальше от папки Спам и нежелательные.

- Проверьте отправителя сообщения перед его открытием. Если вы не уверены в отправителе, не копайтесь в содержимом такого письма вообще. Даже если у вас есть антивирусная или антивредоносная программа, не нажимайте на ссылки, добавленные в сообщение, и не открывайте прикрепленные файлы, не задумываясь. Помните — даже лучшие программы безопасности могут не идентифицировать новый вирус, если вы оказались одной из первых целей, выбранных разработчиками. Если вы не уверены в отправителе, вы всегда можете позвонить в компанию, из которой предположительно отправитель, и спросить о полученном вами электронном письме.

- Держите ваши программы безопасности обновленными. Важно не иметь старых программ в системе, потому что они, как правило, полны уязвимостей безопасности. Чтобы избежать таких рисков, включите автоматическое обновление программного обеспечения. Наконец, используйте хорошую антивирусную программу для защиты от вредоносных программ. Помните — только последняя версия программы безопасности может защитить ваш компьютер. Если вы используете старую версию, и если вы пытаетесь отложить установку ее обновлений, вы просто позволяете вредоносным программам быстро входить в ваш компьютер — без их идентификации и блокировки.

- Узнайте безопасен лиURLне нажимая на него. Если полученное электронное письмо содержит подозрительный URL-адрес, наведите указатель мыши на него, чтобы проверить его правильность. Затем посмотрите на нижний левый угол вашего веб-браузера. Вы должны увидеть реальный URL-адрес, на который вы будете перенаправлены. Если он выглядит подозрительным или заканчивается на .exe, .js или .zip, не нажимайте на него!

- Киберпреступники обычно имеют слабый уровень написания. Поэтому, они часто не могут оставить даже краткое сообщение без орфографических или синтаксических ошибок. Если вы заметили некоторые, держитесь подальше от вставленных в сообщение URL или прикрепленных файлов.

- Не спешите! Если вы видите, что отправитель настойчиво говорит вам открыть вложение или ссылку, лучше подумайте дважды перед тем как сделать это. Прикрепленный файл скорее всего содержит вредоносную программу.

Все большее распространение получают вирусы, рассылающие сами себя по десяткам адресов, а также случайным образом генерирующие адрес отправителя и тему письма. Не менее вредны и спаммеры, распространяющие свои письма всеми доступными методами, лишь бы охватить максимально широкий круг получателей.

Конечно, если вы получаете одно письмо в неделю, да еще пользуетесь какой-нибудь антивирусной программой, способной лечить Klez-h и прочую нечисть, то беспокоиться нечего. Но когда число приходящих писем переваливает за несколько десятков, то выбирать из них действительно нужные довольно утомительно, а вирусы, гнездящиеся в письмах, только того и ждут, чтобы вы щелкнули на послании и заглянули внутрь. И далеко не всякая антивирусная программа останавливает современный вирус, она, как правило, лишь сообщает о заражении. Опять же потеря времени на чистку дисков от заразы и удаление ненужных писем, а также финансовые затраты на лишнее время соединения становятся слишком большими.

Чтобы проанализировать огромное количество получаемого спама, понадобилось провести небольшое исследование, которое, кстати, можете сделать и вы сами. Сначала необходимо получить список нарушителей, но его не так-то просто достать из Outlook Express. Он находится в Реестре, и для Outlook Express после экспорта того раздела, где он размещается, список будет выглядеть примерно как в приведенном листинге.

Если вам не удастся сразу же найти нужный раздел, то поможет поиск в Реестре по значению параметра, в качестве которого нужно установить один из заблокированных адресов.

Двойной пунктир находится на месте больших изъятых участков файла, не прочитанного в Блокноте. Однако если открыть этот файл в Word 97/2000, то его можно привести к такому виду, в каком нетрудно будет проанализировать.

Те, кто знаком с текстовым процессором, смогут сделать это быстро, а наличие специализированных текстовых редакторов, позволяющих редактировать файл в двоичном представлении, дополнительно все ускорит. Итак, мы получили пронумерованный в шестнадцатеричном коде список заблокированных отправителей. Скопируем этот файл и произведем в копии еще одну замену: @ на ;.

Далее можно применить различные средства, я, например, использовал Access 97 из состава Office 97.

Если сохранить файлы в формате Text DOS и преобразовать их в таблицы MS Access, то получится, что сортировка первой таблицы не даст никакой информации, зато вторая позволит с помощью перекрестного запроса получить еще одну таблицу (рис. 1), где по частоте повторяемости будут расположены имена всех почтовых узлов, с которых приходила почта.

При заполнении условий фильтрации почты можно включить эти записи как составляющие неблагонадежных адресов, по которым они будут удалены.

Что необходимо сделать, чтобы письма отфильтровывались вне вашего компьютера? Во-первых, следует рассмотреть возможности применяемых почтовых ящиков, а если потребуется, то и завести новые.

Систему очистки писем от мусора можно организовать на базе следующего списка.

Это мой основной адрес, существующий уже давно, и именно сюда приходит много спама, к тому же на него я получаю еще и вирусы. Ящик имеет полезную функцию переадресации писем, необходимую для работы всей системы.

Дублирующий адрес, не используемый для регистрации где бы то ни было, применяется ограниченно, и мусора в нем обычно нет.

Бесплатный почтовый ящик с комбинированным доступом, как с Web-интерфейсом, так и с обычным по POP3 имеет функции автоответчика и переадресации.

Бесплатный почтовый ящик с Web-интерфейсом допускает устанавливать фильтры и задавать пересылку. Очень важно, что в нем дозволяется удалять письма с вирусами.

Можно обойтись и меньшим числом ящиков, но в данном варианте реализована подстраховка от потери важной информации.

Итак, письмо выслано на адрес Имя1@comail.ru. После попадания в этот почтовый ящик оно копируется, а копия направляется в архив Имя4@aport.ru, где можно найти ошибочно удаленные письма или просто избавиться от накопившихся за какое-то время сообщений и уже ненужных писем. Оригиналы переадресуются на Имя3@newmail.ru. Здесь письма фильтруются по адресам, и те, что считаются неблагонадежными, безвозвратно удаляются. Оставшиеся пересылаются на Имя5@narod.ru, где уничтожаются письма, зараженные вирусами. Отфильтрованная от спама и вирусов корреспонденция попадает наконец в Имя2@mtu-net.ru, откуда благополучно доставляется посредством почтовой программы.

|

| Рис. 2 |

Если вы используете для приема почты MS Outlook из Office 2000 Professional, то можете организовать фильтрацию и у себя на локальной машине, причем она станет дополнением к уже описанной. Правда, для борьбы с вирусами придется держать включенным специальный модуль (монитор) антивирусной программы с последними обновлениями. Так что когда вы получаете подозрительные письма, то не открывайте их (окно предварительного просмотра также должно быть закрыто), а попытайтесь скопировать на Рабочий стол. Если письмо содержит вирус, то антивирусный монитор сообщит об этом или запретит доступ к файлу (в зависимости от настроек антивирусной программы). Но просмотр текста письма в варианте, описанном далее, не приведет к заражению, так как обычно вложение, содержащее вирус, не активизируется. Для фильтрации почты придется поработать с MS Access 2000. Некоторые пользователи боятся применять это приложение, поскольку оно кажется сложным и, кроме того, требуется знание Visual Basic, но в данном случае все делается достаточно просто.

|

| Рис. 5 |

Естественно, приведенные в статье советы не помогут вам уменьшить трафик при получении почты, но безопасность и удобство работы с письмами у вас, несомненно, повысятся.

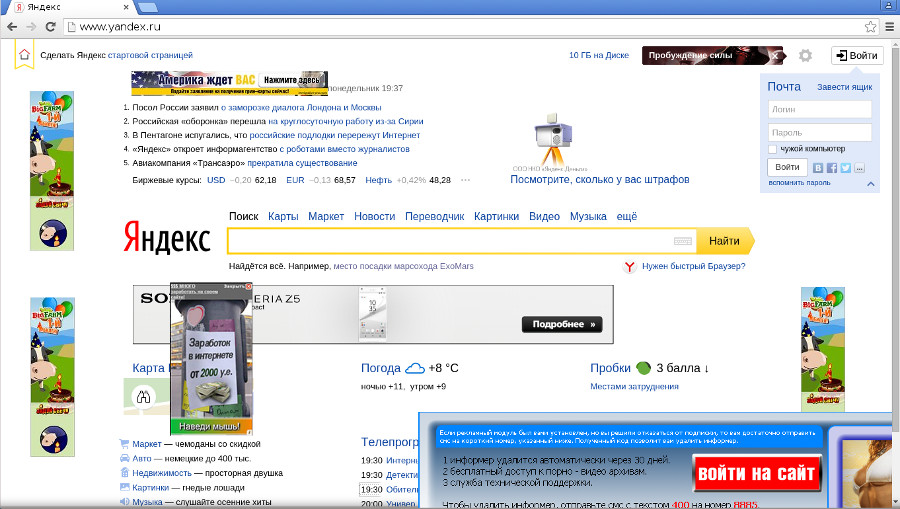

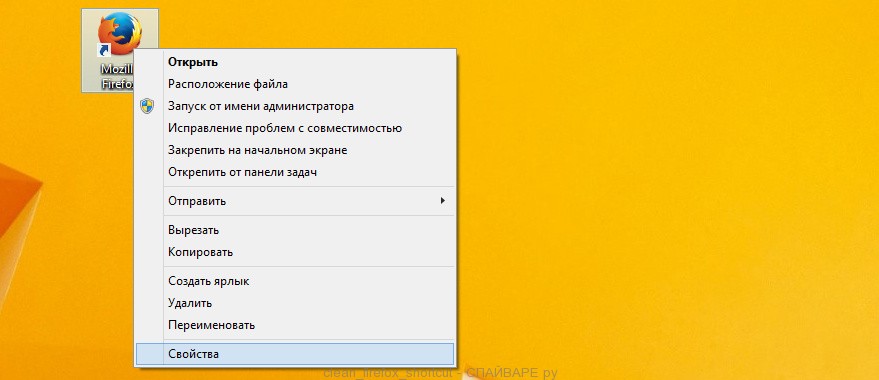

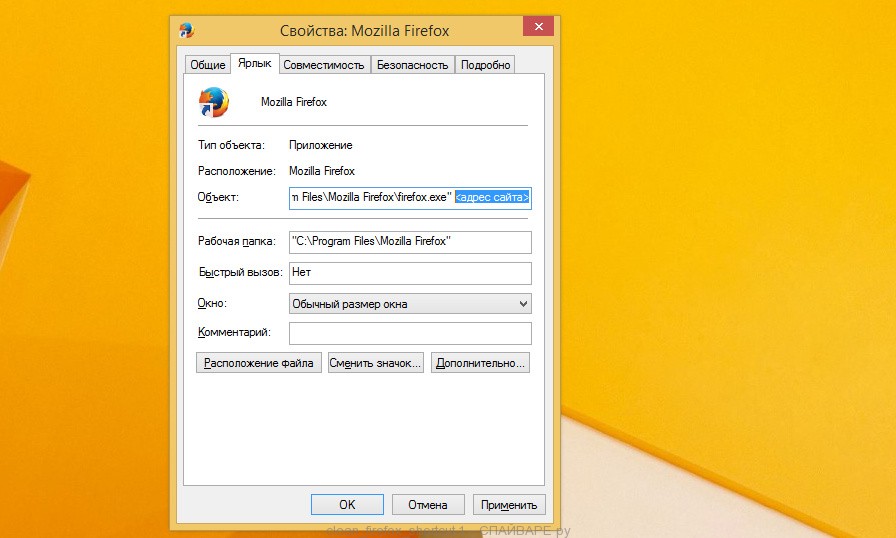

Как только рекламное ПО заметит, что доступ в Интернет открыт, оно сразу пытается запустить браузер и открыть в нем тот или иной рекламный сайт. Более того, сразу после загрузки одного сайта, открывается другой и если постоянно не закрывать рекламные окна, то спустя какое-то время, вредоносная деятельность рекламного вируса приведет к тому, что веб браузер или ваш компьютер просто зависнут.

Поэтому, если при открытии любой страницы, даже той, на которой вы ранее рекламы не видели, вас встречает большое количество баннеров и всплывающей рекламы или при включении компьютера браузер запускается самостоятельно, сразу показывая неизвестный вам рекламный сайт, то это говорит только об одном — на ваш персональный компьютер проник рекламный вирус. Вам необходимо как можно быстрее проверить компьютер, найти и удалить рекламное ПО, так как его наличие может привести к медленной работе операционной системы, снижению скорости загрузки веб сайтов, зависанию веб браузеров и даже к воровству вашей личной информации и данных, которые вы вводите в вашем интернет браузере.

Как удалить рекламный вирус

Без всяких сомненений, рекламный вирус вредит работе вашего компьютера. Поэтому необходимо быстро, а главное полностью удалить рекламное ПО. Чтобы избавиться от рекламного вируса необходимо следовать пошаговому руководству, которое приведено ниже. Вам будет необходимо использовать несколько бесплатных программ, созданных специально для борьбы с ведоносными программами и рекламным ПО, а так же выполнить несколько несложных действий с настройками операционной системы и установленных интернет браузеров.

Мы настойчиво рекомендуем выполнить все шаги, так как каждая часть инструкция по своему важна и только выполнив её полностью, вы сможете быть уверены, что вам компьютер был очищен от рекламного вируса и защищен от возможного заражения рекламным ПО в будущем. Во время выполнения этой инструкции вам может быть понадобиться перезагрузить свой компьютер или браузер, поэтому мы рекомендуем распечатать это руководство или создать закладку на эту страницу. Если в процессе удаления рекламного вируса у вас появятся вопросы или что-то будет не получаться, то просто напишите нам об этом. Мы с радостью подскажем и поможем вылечить ваш компьютер.

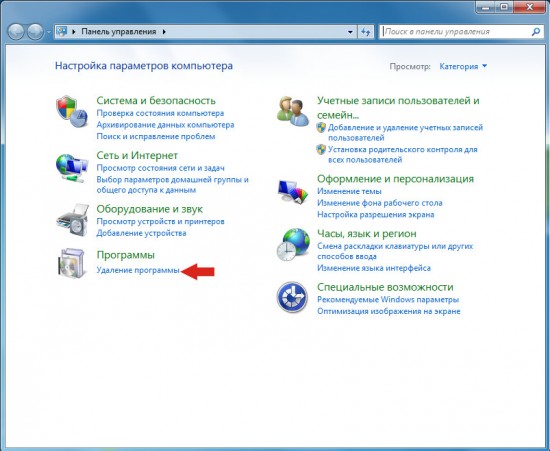

Процесс удаления рекламного ПО с зараженного компьютера одинаков для всех версий операционной системы Windows, начиная Windows XP и заканчивая Windows 10. В первую очередь необходимо проверить список установленных программ на вашем компьютере и удалить все неизвестные, ненужные и подозрительные приложения.

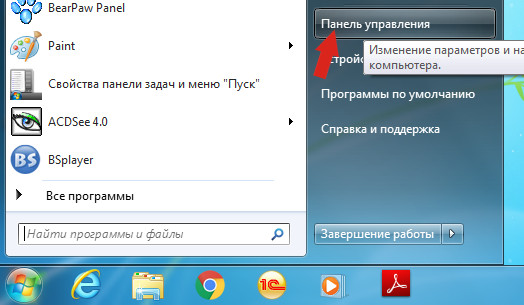

Windows 95, 98, XP, Vista, 7

Windows 8

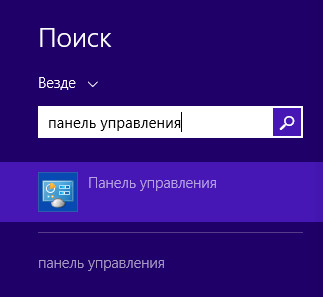

В правом верхнем углу найдите и кликните по иконке Поиск.

В поле ввода наберите Панель управления.

Windows 10

В поле ввода наберите Панель управления.

Откроется окно в котором будет показан список всех установленных программ. Поищите в нём программы, в имени которых есть название рекламных сайтов или сайтов, которые самостоятельно открываются при включении компьютера. Для ускорения поиска рекламного ПО, мы рекомендуем чтобы вы отсортировали список установленных программ по дате установки.

Как только вы нашли подозрительную программу, выделите её и нажмите кнопку Удалить/Изменить.

Затем просто следуйте указаниям Windows. Если в списке программ нет подозрительных или рекламное ПО не удаляется, то попробуйте использовать бесплатную программу Revo Uninstaller Free.

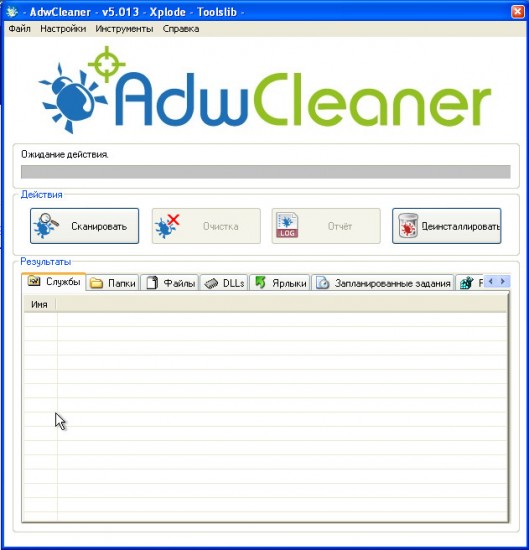

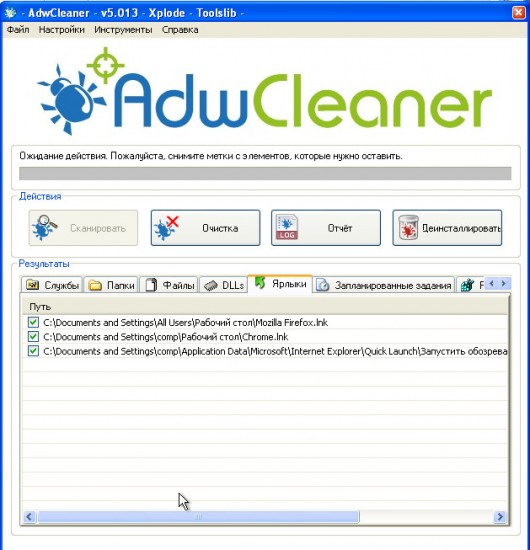

Скачайте программу AdwCleaner используя следующую ссылку.

В качестве папки, куда будет сохранятся эта программа, выберите ваш Рабочий стол. Если вы этого не сделаете, по-умолчанию, программа AdwCleaner будет записана в папку Загрузки. Когда загрузка программы завершится, запустите её. Вы увидите главное окно AdwCleaner, аналогичное приведенному ниже.

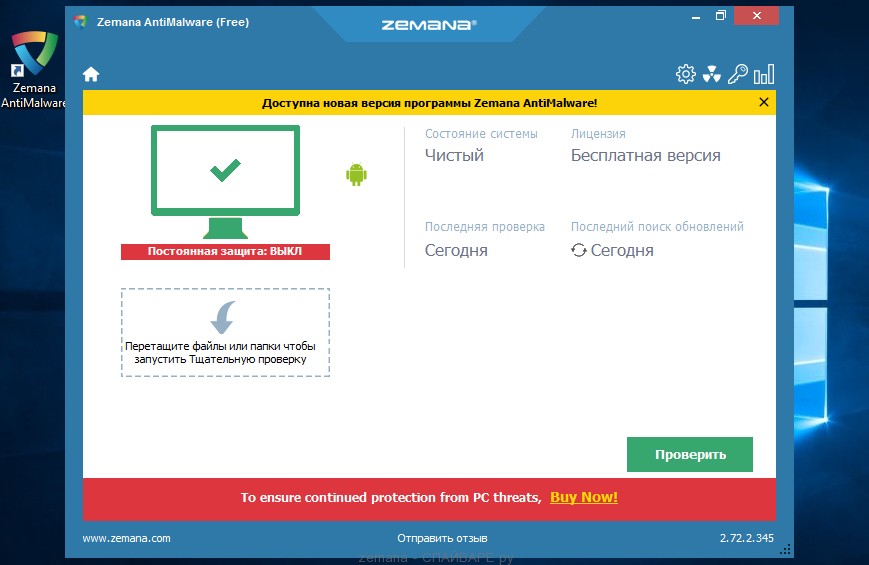

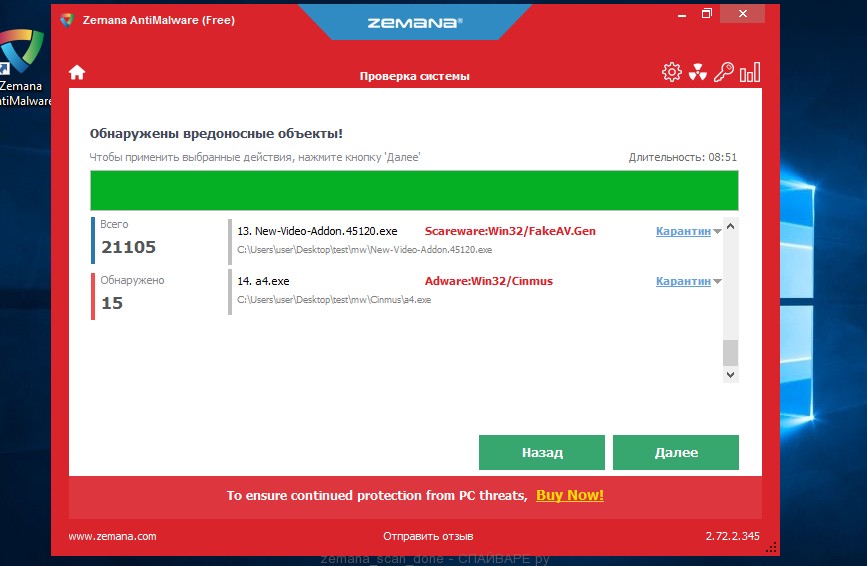

Zemana Anti-malware — это приложение, которое не так широко известно как AdwCleaner, но тем не менее обладает не меньшими способностями в поиске и удалении рекламных вирусов и вредоносных программ. Более того, в отличии от AdwCleaner, Zemana активно использует облачные технологии, что позволяет снизить размер инсталлятора, а так же улучшить способность обнаруживать разное рекламное ПО, даже то, которое постоянно изменяется его авторами, чтобы затруднить антивирусам его определить и удалить.

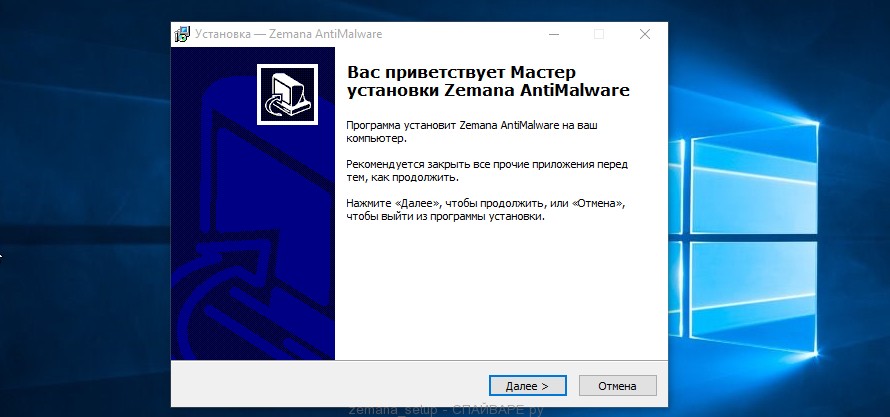

Скачайте программу Zemana AntiMalware с помощью ниже приведенной ссылки и сохраните её на ваш Рабочий стол.

Когда процесс загрузки завершится, запустите файл который скачали. Вы увидите окно Мастера установки, просто следуйте его указаниям.

Как только установка Zemana Anti-Malware будет завершена, откроете главное окно программы.

Когда сканирование будет завершено, нажмите кнопку Далее, чтобы удалить найденные рекламные вирусы и вредоносные программы и поместить их в карантин.

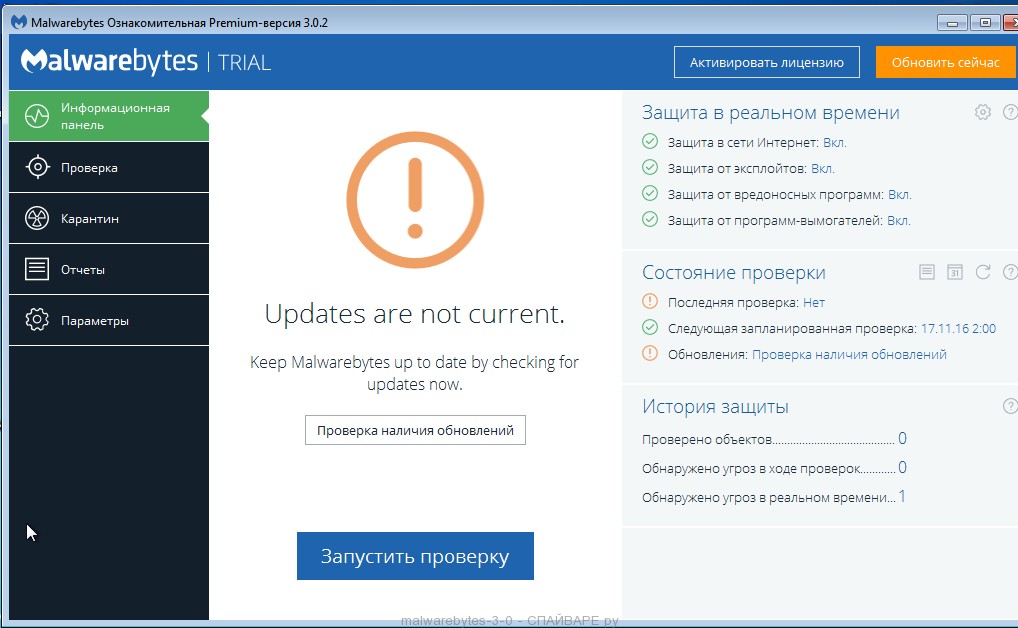

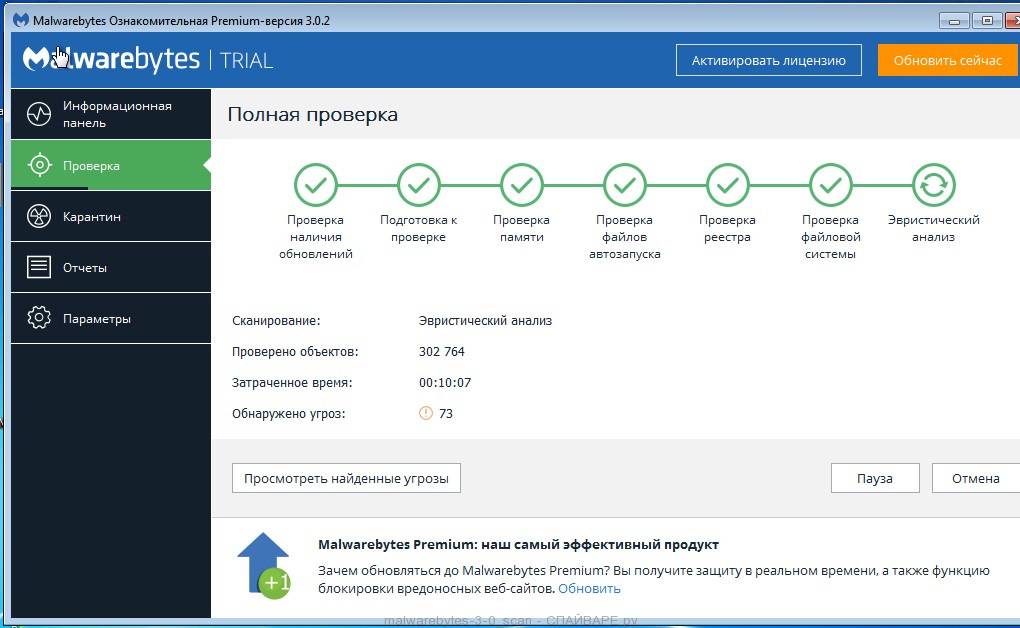

Если вы не нашли рекламное ПО в списке установленных программ, а утилиты AdwCleaner и Zemana Anti-malware не помогли вам удалить рекламный вирус, то мы рекомендуем проверить ваш компьютер с помощью широко известной программы Malwarebytes Free. Кроме того, даже если предыдущие шаги этой инструкции помогли избавится от навязчивой рекламы, то всё-равно, вам стоит проверить систему и с помощью этой программы. Malwarebytes Free — это приложение предназначенное для поиска и удаления разных вредоносных и рекламных программ, вирусов, буткитов, шифровальщиков и т.д. Эта программа не конфликтует с классическим антивирусом, так что можете смело её устанавливать и запускать.

Используйте следующую ссылку, чтобы скачать Malwarebytes Free. Для того, чтобы не искать скачанную программу, сохраните её на вашем Рабочем столе.

Как только процесс загрузки завершится, запустите скачанный файл. Вы увидите окно Мастера установки программы. Просто следуйте его указаниям.

Когда процесс установки программы Malwarebytes на ваш компьютер завершится, перед вами откроется главное окно программы.

Как только проверка компьютера завершится, программа Malwarebytes Anti-malware покажет вам список найденных компонентов рекламного вируса и других вредоносных программ.

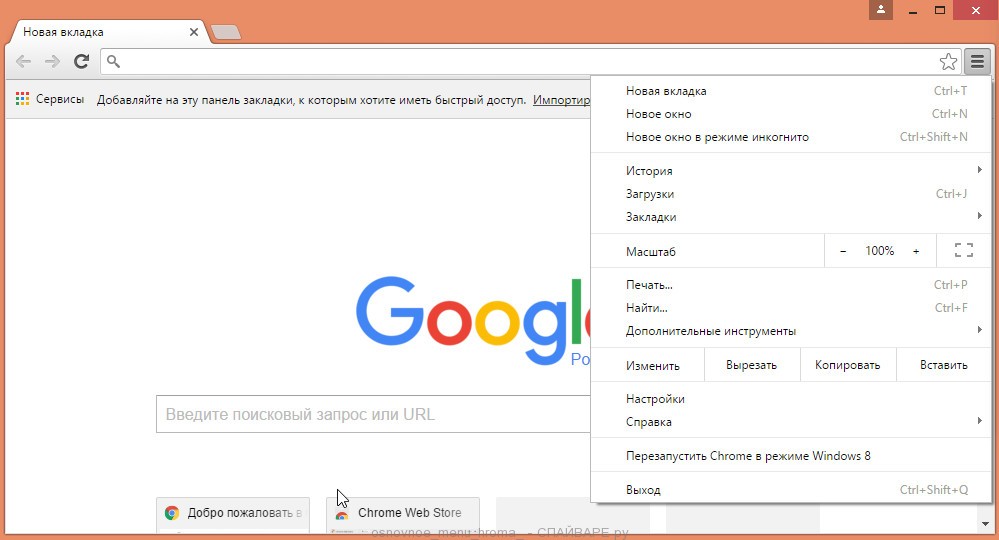

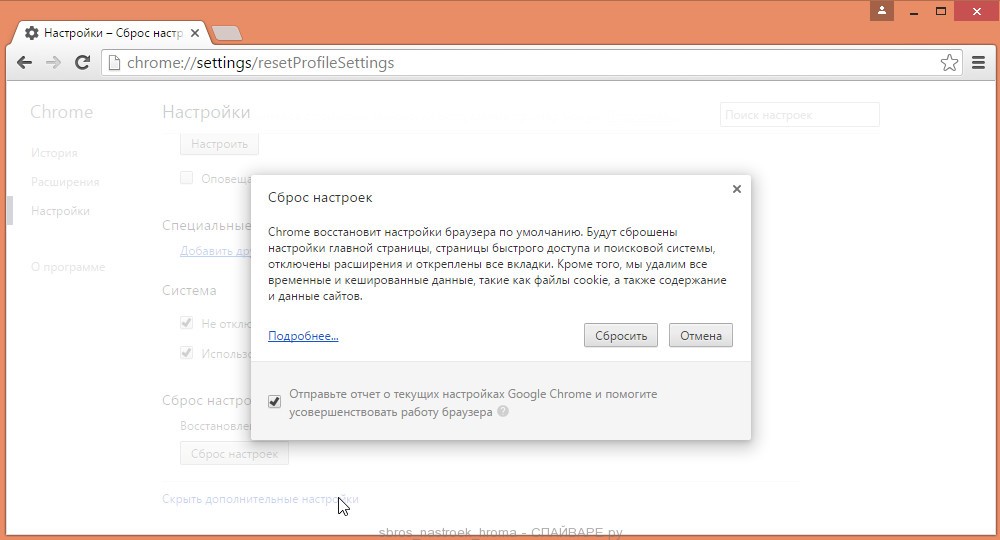

Сброс настроек Хрома — это простой способ избавиться от последствий заражения браузера рекламным вирусом или вредоносным расширением. С его помощью, вы сможете так же восстановить свою домашнюю страницу и поисковую систему по умолчанию. Даже, если после выполнения предыдущих шагов, вы не наблюдаете никаких проявлений активности рекламного ПО, мы рекомендуем выполнить и этот шаг.

Запустите браузер Google Chrome, после чего вам необходимо открыть его главное меню. Для этого кликните по кнопке в виде трёх горизонтальных полосок ( ). Вы увидите меню как на следующей картинке.

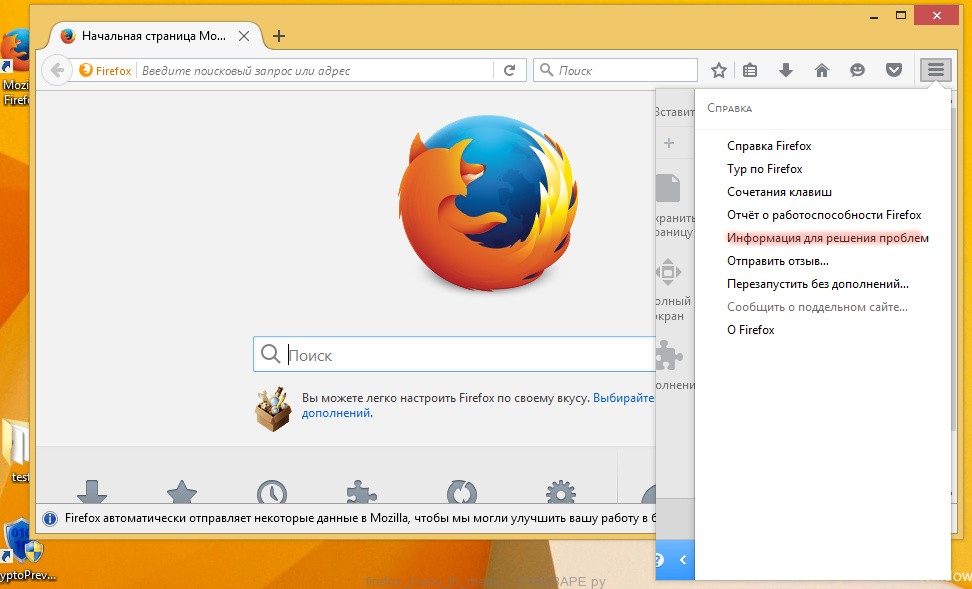

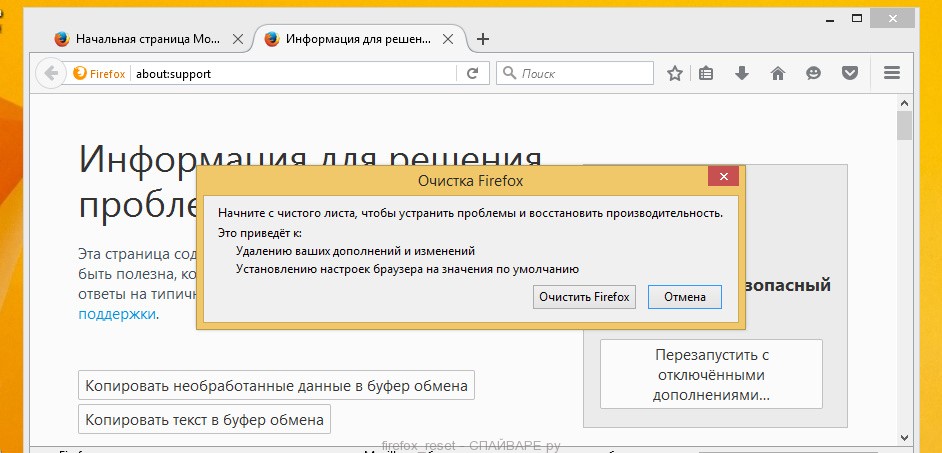

Сброс настроек Файрфокса — это встроенная процедура, которая позволит вам удалить последствия проникновения рекламного вируса, восстановить измененные настройки браузера к значениям принятым по-умолчанию. Хочу подчеркнуть, что в процессе сброса настроек ваши личные данные не пострадают, закладки и пароли, будут сохранены.

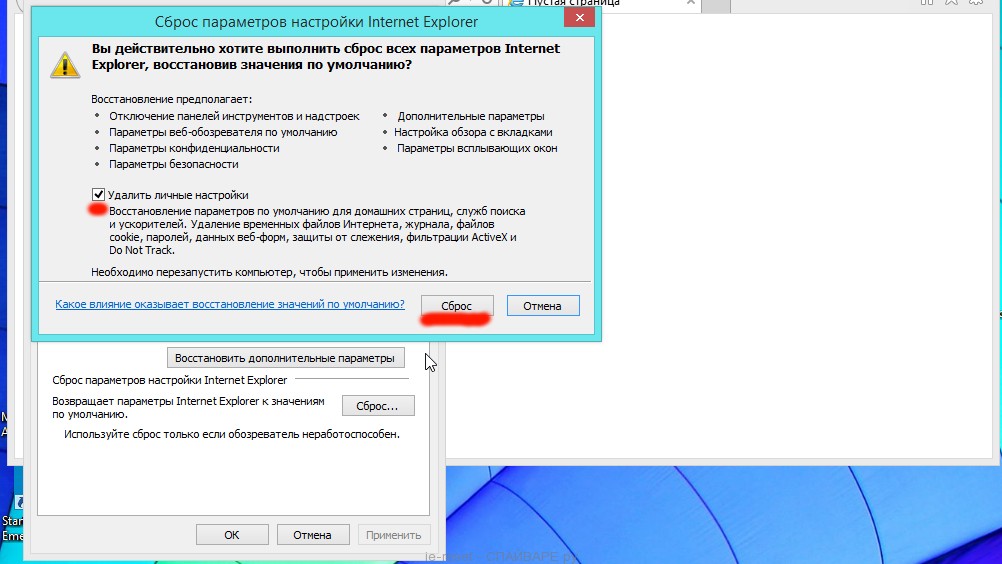

Сброс настроек Интернет Эксплорера — это удобный способ удалить результаты воздействия рекламного вируса на браузер и восстановить его исходные (первоначальные) настройки.

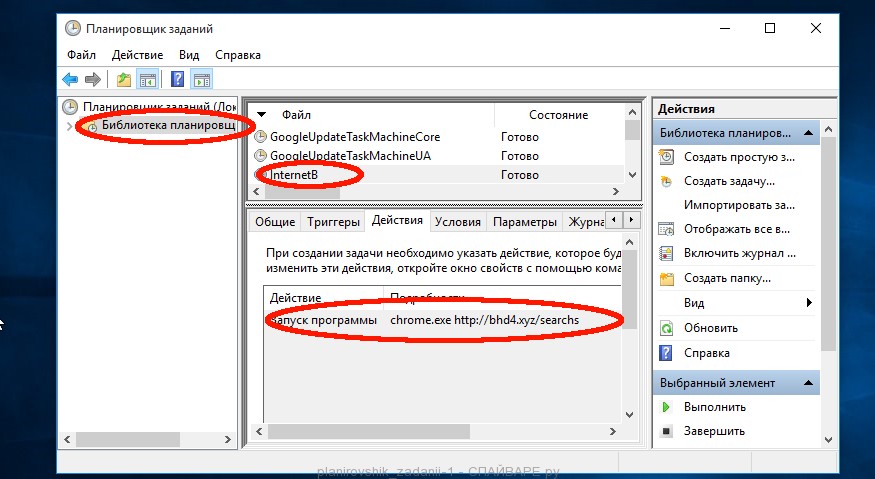

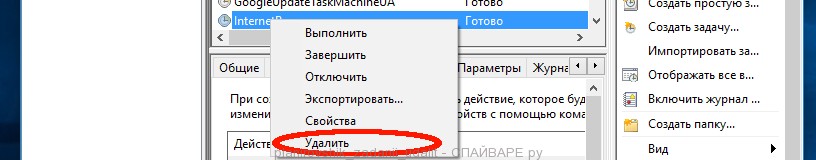

На последнем этапе удаления рекламного вируса и другого вредоносного ПО с зараженного компьютера вам необходимо обратить внимание на Планировщик заданий, проверить Библиотеку планировщика заданий и удалить все задания, которые были добавлены рекламным ПО, так как именно они могут автоматически открывать различные рекламные сайты, скачивать на компьютер новые вредоносные и рекламные программы.

После удаления всех вредоносных заданий, закройте Планировщик заданий.

Заблокировать рекламу

Мы рекомендуем установить блокировщик рекламы который поможет вам заблокировать рекламу, включая ту, что генерирует рекламное ПО. Блокиратор рекламы, например AdGuard, это программа, которая удалит рекламу с посещаемых вами сайтов и заблокирует загрузку вредоносных и вводящих в заблуждение страниц в вашем веб браузере. Более того, эксперты в области компьютерной безопасности рекомендуют использовать блокировщики рекламы чтобы максимально защитить себя в Интернете.

Загрузите блокировщик рекламы AdGuard, используя следующую ссылку.

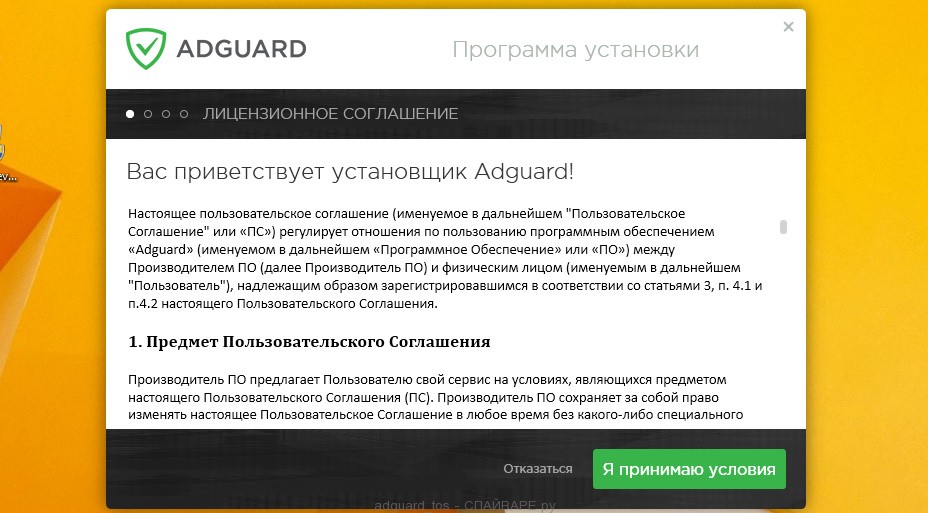

Когда загрузка будет завершена, дважды кликните по скачанному файлу. Программа запустится и вы увидите Мастер установки программы.

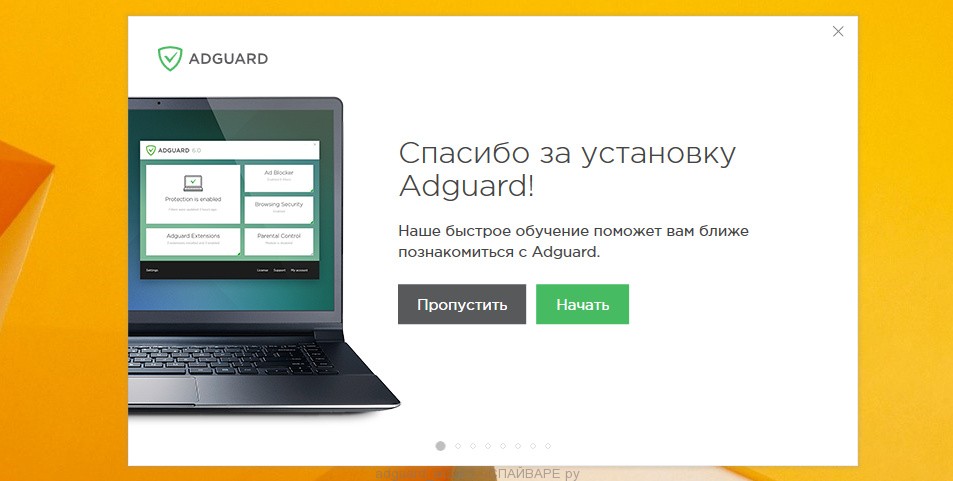

Кликните кнопку Пропустить, чтобы закрыть программу установки и использовать стандартные настройки, или кнопку Начать, чтобы ознакомиться с возможностями блокиратора рекламы AdGuard.

Теперь, при каждом включении вашего компьютера, блокировщик рекламы AdGuard будет запускаться автоматически и блокировать рекламу, всплывающие окна, а так же загрузку вредоносных или вводящих в заблуждения веб сайтов. Вы в любой момент можете познакомится со всеми возможностями этого блокиратора рекламы, просто дважды кликните по иконке AdGuard, которая находиться на вашем Рабочем столе.

Как компьютер заразился рекламным вирусом

Процесс заражения выглядит следующим образом. Вы ищете нужную вам программу, используя Яндекс или Гугл. Кликаете на первую подходящую ссылку и попадаете на какой-либо крупный файл хостинг. Этот сайт конечно-же никаких подозрений не вызывает. Далее вы кликаете ещё раз, чтобы скачать нужный вам файл. Так вот, файл который вы скачали, это не сама программа, а её инсталлятор. При запуске которого устанавливается не только нужное вам приложение, но и рекламный вирус. Чаще всего, установку этих дополнительных программ можно отключить, достаточно просто внимательно читать всё, что будет вам показано на всех этапах инсталляции. Забудьте про автоматическое нажатие на кнопку Далее!

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Здравствуйте! У меня не получается удалить вирус оттуда…пишет-у пользовательской учёной записи нет прав! Что мне делать. спасибо за любой ответ

Олег, вероятно в системе есть ещё компоненты рекламного вируса, которые и блокируют удаление вредоносной задачи. Обратитесь на наш форум.

Такое заявление вряд ли примут, тут в первую очередь виноваты люди, которые разрабатывают рекламное ПО, которое уже показывает рекламу без согласия пользователя. Найти этих людей и доказать злой умысел не так то просто.

в общем ситуация такая: в инете сижу через оперу и часто сталкиваюсь с проблемой, что когда нажимаю к примеру на какое-нибудь видео в ютубе, то меня перекидывает на страницу jpgtiparflanbe.ru, и через несколько секунд кидает на сайт с какой-нибудь рекламой.

В реестре искал jpgtiparflanbе — ничего, антивирус аваст ничего не находит, прогой adwcleaner_6.047 почистил — удалил несколько вредоносных программ, но проблема осталась. В инете ничего по этому сайту не смог найти.

Фрол, бывает что одной лишь программы adwcleaner недостаточно чтобы вылечить компьютер от рекламного вируса. Рекомендую выполнить все шаги из этой инструкции.

Большое спасибо за инструкцию!

Наконец-таки спустя месяц мучений удалось удалить вирус, создающий файлы tmp.exe на Win 7. При завершении процесса в диспетчере задач он через несколько секунд возобновлялся и в браузере было полно раздражающей рекламы. Помогла программа Zemana Anti-malware. На всякий случай проделала все шаги из инструкции и установила блокировщик рекламы. Правда AdwCleaner почему-то так и не запустился на моем компьютере, после начала сканирования процесс завершался не дойдя до середины и предлагалось найти поиск решения проблемы в интернете. Но все остальное сработало. Огромнейшее спасибо!

Андрей, попробуйте ещё сбросить все сохраненные куки другие данные, что сохраняет сайт на компьютере. Это можно сделать в настройках Хрома.

У меня в планировщике нет заданий с названием Internet. Что мне тогда делать?

Дмитрий, важно не название задания, а то, что оно выполняет. Пример выше показывает образец, поиска и удаления задания, созданного рекламным вирусом.

РоманИльин, вам необходимо в первую очередь выполнить инструкцию приведенную выше.

Читайте также: