Что делает вирус twobee

Для того, чтобы украсть более 200 миллионов рублей, киберпреступникам не обязательно заражать банкоматы, системы банк-клиент или взламывать платежные системы. Иногда они пользуются более простыми, но оттого не менее действенными методами. Как оказалось, даже в 2016 году можно украсть денежный перевод, просто отредактировав текстовый файл при помощи троянской программы. И не один раз, а проделать этот трюк с целым рядом серьезных организаций.

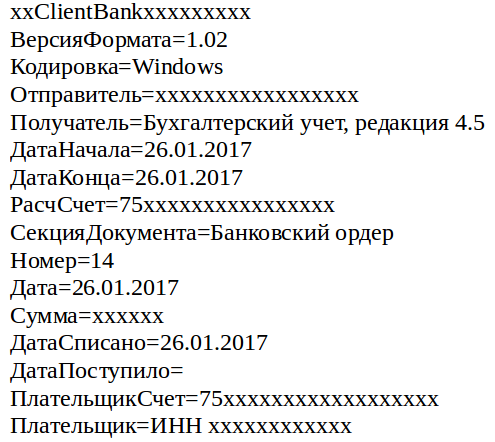

Целью атакующих были типовые текстовые файлы, используемые для обмена данными между бухгалтерскими и банковскими системами. По умолчанию для этих файлов заданы стандартные имена, что позволяет легко найти их. Информация о денежных переводах попадает в эти файлы перед тем, как деньги уйдут по указанным реквизитам, и здесь у атакующих появляется возможность изменить получателя платежа. Благо, текстовый формат выгрузки данных прост, не защищен и может быть изменен зловредом.

Основная троянская программа детектируется продуктами Лаборатории Касперского как Trojan-Banker.Win32.TwoBee.gen. Атака состоит из трех модулей, отвечающих, соответственно, за запуск троянца, подмену реквизитов в документах и удаление вредоносной программы.

Модуль подмены реквизитов

Число модулей, отвечающих непосредственно за подмену реквизитов исчисляется десятками, все известные нам приведены в Приложении 1. Типовые имена текстовых файлов для обмена данными между бухгалтерской системой и банк-клиентом закодированы XOR с константой. Этой же константой авторы пользуются и для других строк: ключей системного реестра, команд. Файлы с нужными именами модуль ищет на всех доступных локальных и сетевых дисках.

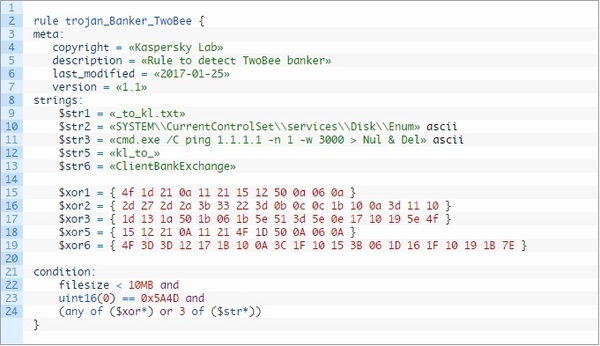

Часть кода, отвечающая за работу с файлом, содержащим данные платёжного поручения

Для удаления своих следов TwoBee пользуется небольшим модулем, который в кодировке base64 содержит следующую команду интерпретатора:

Вредоносная программа TwoBee устанавливается на компьютеры с помощью других программ, таких как BuhTrap. Также известны случаи установки данной программы через средства удаленного администрирования, например, LiteManager.

Жертвы TwoBee за последние три месяца по индустриям

Большинство жертв TwoBee находятся в Москве. Вслед за столицей России по числу заражений идут Екатеринбург и Краснодар

Техника подмены реквизитов в платежных поручениях, казалось бы, ушедшая в прошлое, снова на время нашла свою нишу в выгрузках из бухгалтерских систем в банк-клиент. Борьбе с такими зловредами очень помогло массовое появление в большинстве финансовых систем шифрования документов, после чего подменять их содержимое стало заметно сложнее. Вероятно, проще всего так же бороться и с TwoBee: защищенные выгрузки не позволят троянским программам так просто менять реквизиты получателя на реквизиты атакующих.

Приложение 1 – Индикаторы компрометации

Домены и IP-адреса

Большинство серверов управления TwoBee находятся в Румынии и Нидерландах.

Приложение 2 – Правило YARA

![]()

Давайте взломаем TwoBee а миллион поделим, Да?

Му IP (пора менять))

Что такое хэши модулей? Зачем они нужны?

Для проверки контрольных сумм на предмет заражения, вроде как.

В "Лаборатории Касперского" также подчеркнули, что этот вирус известен с 2015 года и присутствует на нескольких десятках сайтов в Рунете.

В свою очередь, представители оператора "Ростелеком" рассказали RNS, что интересы пользователей портала госуслуг, на котором ранее был обнаружен вирус, не были нарушены в результате этой атаки.

"Оперативно проведен комплекс мероприятий по устранению уязвимости. Интересы пользователей портала не нарушены, то есть потенциальная уязвимость не была реализована", - заявили в компании.

Сотрудники "Ростелекома" также подчеркнули, что в настоящее время осуществляется аудит сайта для упреждения подобных случаев в дальнейшем

Ага, накручивают посещаемость сайта "m3oxem1nip48"

![]()

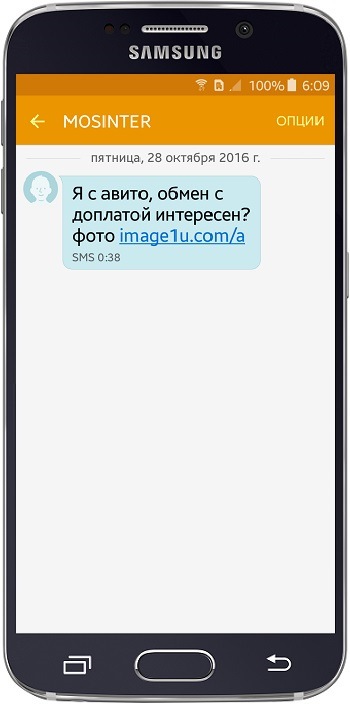

Банковский троян Svpeng атакует российских пользователей Android Chrome

Первые случаи инфицирования были зафиксированы в августе нынешнего года. Как тогда обнаружили эксперты, при просмотре некоторых новостных сайтов, использующих AdSense для показа рекламы, на Android-устройство пользователя автоматически загружался банковский троян. Подобное поведение вызвало интерес у исследователей, поскольку обычно при загрузке приложений браузер уведомляет пользователя о потенциально опасных программах и позволяет выбирать, сохранить файл или нет.

По данным ЛК, за два месяца жертвами вредоноса стали примерно 318 тысяч пользователей из России и СНГ. При показе вредоносной рекламы на SD-карту устройства загружался APK-файл, содержащий новую версию Svpeng - Svpeng.q.

Перехватив трафик с атакуемого устройства, эксперты выяснили, что в ответ на HTTP-запрос с C&C-сервера злоумышленников загружается скрипт JavaScript, используемый для показа вредоносного рекламного сообщения. Данный скрипт содержит обфусцированный код, включающий APK-файл под видом зашифрованного массива байт. Помимо различных проверок, код проверяет язык, который использует устройство. Злоумышленники атакуют только гаджеты, использующие интерфейс на русском языке.

Вышеописанный метод работает только в версии Google Chrome для Android. Как пояснили исследователи, при скачивании .apk с использованием ссылки на внешний ресурс, браузер выдает предупреждение о загрузке потенциально опасного объекта и предлагает пользователю решить, сохранить или нет загружаемый файл. В Google Chrome для Android при разбиении .apk на фрагменты не осуществляется проверка типа сохраняемого объекта и браузер сохраняет файл, не предупреждая пользователя.

Эксперты ЛК проинформировали Google о проблеме. Компания уже подготовила устраняющий данную уязвимость патч, который будет включен в состав следующего обновления браузера.

Азбука безопасности

Если вы не понимаете, чем отличаются вирус и червь, а Троянский конь известен вам только по древнегреческой поэме, рекомендуем вам изучить наш небольшой глоссарий.

Справочник угроз

Вирус – это саморазмножающаяся программа: она распространяется с файла на файл и с компьютера на компьютер. Кроме того, вирус может быть запрограммирован на уничтожение или повреждение данных.

Черви считаются подклассом вирусов, но обладают характерными особенностями. Червь размножается (воспроизводит себя), не заражая другие файлы. Он внедряется один раз на конкретный компьютер и ищет способы распространиться далее на другие компьютеры.

Вирус заражает тем большее количество файлов, чем дольше он находится на компьютере необнаруженным. Червь создает единственную копию своего кода. В отличие от вируса, код червя самостоятелен. Другими словами, червь – это отдельный файл, в то время как вирус – это код, который внедряется в существующие файлы.

DoS-атака (сетевая атака, Denial of Service – отказ в обслуживании пользователей) производится с целью срыва или затруднения нормальной работы веб-сайта, сервера или другого сетевого ресурса. Хакеры осуществляют такие атаки разными способами. Один из них – это отправка на сервер многочисленных запросов, которая может привести к затруднению или срыву работы, если ресурсов сервера окажется недостаточно для их обработки.

Фишинг – это особый вид кибермошенничества, направленный на то, чтобы обманным путем заставить вас раскрыть персональные данные, как правило финансового характера. Мошенники создают поддельный веб-сайт, который выглядит как сайт банка (или как любой другой сайт, через который производятся финансовые операции, например eBay). Затем преступники пытаются завлечь вас на этот сайт, чтобы вы ввели на нем конфиденциальные данные, такие как логин, пароль или PIN-код. Часто для этого мошенники с помощью спама распространяют ссылку на этот сайт .

Руткит (rootkit) – это набор программ, используемый хакерами для сокрытия своего присутствия в системе при попытках неавторизованного доступа к компьютеру. Термин пришел из Unix-систем и обозначает методы, которые авторы троянских программ, работающих под Windows, используют для маскировки вредоносной активности своих зловредов. Установленные в системе руткиты не только не видны пользователям, но и избегают обнаружения антивирусным ПО. За счет того, что многие пользователи входят в систему как администраторы, не создавая отдельной учетной записи с ограниченными правами для ежедневной работы, для злоумышленников задача внедрения руткитов упрощается.

Понятие “вредоносные программы” (malware) объединяет все программы, создаваемые и используемые для осуществления несанкционированных и зачастую вредоносных действий. Вирусы, backdoor-программы (создаваемые для незаконного удаленного администрирования), клавиатурные шпионы, программы для кражи паролей и другие типы троянцев, макровирусы для Word и Excel, вирусы сектора загрузки, скриптовые вирусы (BAT-вирусы, windows shell-вирусы, java-вирусы и т.д.) и скриптовые троянцы, мошенническое ПО, шпионские и рекламные программы – это далеко неполный список того, что классифицируется как вредоносные программы.

Когда-то для описания всех вредоносных программ хватало понятий “вирус” и “троянец”. Однако технологии и методы заражения компьютеров с тех пор ушли вперед, и этих двух понятий стало недостаточно для описания всего существующего многообразия вредоносных программ.

В античной мифологии Троянский конь – это деревянная конструкция соответствующей формы, внутри которой греки проникли в Трою и таким образом смогли покорить и разрушить город. По классическому определению, троянец – это программа, которая внешне выглядит как легальный программный продукт, но при запуске совершает вредоносные действия. Троянские программы не могут распространяться сами по себе, и этим они отличаются от вирусов и червей.

Обычно троянцы скрытно устанавливаются на компьютер и выполняют вредоносные действия без ведома пользователя. Трояны разных видов составляют большую часть современных вредоносных программ; все они пишутся специально для выполнения конкретной зловредной функции. Чаще всего встречаются backdoor-троянцы (утилиты удаленного администрирования, часто включают в себя клавиатурные шпионы), троянцы-шпионы, троянцы для кражи паролей и троянцы-прокси, превращающие ваш компьютер в машину для рассылки спама.

При drive-by загрузке, компьютер заражается при посещении веб-сайта, содержащего вредоносный код. Кибермошенники ищут в Интернете веб-серверы, уязвимые для взлома, чтобы вписать вредоносный код на веб-страницы (часто в виде вредоносного скрипта). Если в операционной системе или на приложениях не установлены обновления безопасности, то при посещении зараженного веб-сайта вредоносный код загружается на ваш компьютер автоматически.

Клавиатурный шпион – это программа, отслеживающая нажатия кнопок на клавиатуре. При помощи нее злоумышленник может получить доступ к конфиденциальным данным (логины, пароли, номера кредитных карт, PIN-коды и т.п.) Клавиатурные шпионы часто входят в состав backdoor-троянцев.

Понятие “adware” включает в себя программы, запускающие рекламу (часто в виде всплывающих окон) или перенаправляющие поисковые запросы на рекламные веб-сайты. Рекламное ПО часто бывает встроено в бесплатные или условно-бесплатные программы и устанавливается на компьютер пользователя одновременно с основным приложением без ведома и согласия пользователя. В некоторых случаях рекламное ПО может тайно загрузить и установить на ваш компьютер троянская программа.

Рекламные программы, как правило, никак не проявляют себя в системе: их не видно в списке программ на вкладке Пуск -> Программы, нет соответствующих иконок в области уведомлений системы и в списке задач. Для них редко предусмотрена процедура деинсталляции (удаления); попытка удалить их вручную может привести к неполадкам в работе программы-носителя (в составе которой была установлена рекламная программа).

Ботнеты (или так называемые зомби-сети) создаются троянцами или другими специальными вредоносными программами и централизованно управляются хозяином, который получает доступ к ресурсам всех зараженных компьютеров и использует их в своих интересах.

Как следует из названия, эти программы предназначены для сбора данных и отправки их третьей стороне без вашего ведома и согласия. Такие программы могут отслеживать нажатия клавиш (клавиатурные шпионы), собирать конфиденциальную информацию (пароли, номера кредитных карт, PIN-коды и т.д.), отслеживать адреса электронной почты в почтовом ящике или особенности вашей работы в Интернете. Кроме того, шпионские программы неизбежно снижают производительность компьютера.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Общее число заразившихся коронавирусом 2019-nCoV в Китае приближается к двум тысячам. Растет и количество смертельных случаев - их уже больше 80.

Тип вируса, вспышка которого наблюдается сейчас в Китае, хорошо известен врачам.

Он принадлежит к семейству так называемых коронавирусов, которые ранее вызвали вспышки нескольких заболеваний - например, эпидемии тяжелого острого респираторного синдрома (Sars) (также известен как атипичная пневмония) в 2003 году, а также ближневосточного респираторного синдрома (Mers) в 2012-м. В случае первого вируса умерли 9% всех инфицированных, а во время второй эпидемии - 35% заболевших.

Мы рассказываем, почему вспышки этих вирусов происходят внезапно и почему они так опасны.

Откуда появляются опасные коронавирусы?

Переносчиками вирусов, которые вызвали вспышку Sars, Mers и коронавируса 2019-nCoV, как считается, были не люди, а животные. Они являются носителями многих опасных для человека вирусов, но случаи заражения человека напрямую от животных, к счастью, довольно редки.

"Чаще всего есть так называемый видовой барьер, и для вируса он обычно непреодолим", - говорит Эндрю Истон из Уорикского университета.

"Но в случае, если у кого-то ослаблен иммунитет или есть какой-либо еще фактор, позволяющий вирусу перейти от животного к человеку, может произойти этот редкий случай заражения", - говорит ученый.

Опасность чаще всего связана с необычной мутацией вируса.

"Как правило, вирус должен определенным образом измениться, чтобы у него была возможность жить и расти в новой, непривычной, среде", - говорит ученый.

В редких случаях, когда коронавирус передается человеку, дело может принять крайне серьезный оборот.

Стоит помнить, что далеко не все коронавирусы очень опасны: человек постоянно сталкивается с их менее агрессивными разновидностями. Но те, которые передаются от одного вида другому, могут нести большую угрозу.

Почему "межвидовые" коронавирусы так опасны для человека?

"Когда вирус передается от одного вида другому, невозможно предсказать, как будут развиваться события. Нет ничего необычного в том, что вирус находит нишу в новой среде. И на первых стадиях этого процесса вирус может быть очень сильным", - говорит Эндрю Истон.

Дело в том, что когда вирус неожиданно переходит от животного к человеку, иммунная система человека не готова к борьбе с этим конкретным вирусом, поскольку никогда ранее с ним не сталкивалась. И человек перед такими вирусами очень уязвим.

Похожая проблема наблюдается, когда различные типы вирусов гриппа начинают передаваться от одного вида другому.

Самая смертоносная пандемия гриппа произошла в 1918-19 гг. Как считается, человек заразился этим типом гриппа от птиц. Тогда жертвами "испанки" стали до 50 млн человек.

Нет никаких явных свидетельств, что нынешний коронавирус может вызвать настолько тяжелую эпидемию, однако предыдущие случаи заражения человека от животных заставляют врачей быть настороже.

Может ли коронавирус распространиться очень быстро?

Хорошая новость в том, что на начальных стадиях после передачи от животного человеку вирус не может быстро распространяться от человека к человеку. "Это еще один барьер, еще одно препятствие, которое вирусу нужно преодолеть", - говорит Эндрю Истон.

Однако затем вирус может передаваться очень быстро, и если это происходит, ситуация становится крайне серьезной.

"Вирусы, в том числе коронавирусы, мутируют с довольно высокой скоростью", - подчеркивает ученый.

Дальнейшие мутации вируса могут позволить ему распространиться среди людей очень быстро - это означает, что эпидемия может охватить большую территорию за довольно короткое время.

Так произошло с нынешней вспышкой коронавируса в Китае, поэтому необходимо как можно быстрее принять меры для предотвращения его распространения.

"Если им заразится человек с ослабленным иммунитетом, причина может быть в том, что у него есть заболевание, которое сделало его более уязвимым. При этом здоровый человек может и не заразиться. Некоторые вирусы передаются очень быстро, а некоторые, напротив, очень медленно. Один из вопросов, на который надо дать ответ, к какому именно типу принадлежит этот новый коронавирус", - говорит профессор Истон.

Что делать при распространении вируса?

Плохая новость в том, что распространение вируса далеко не всегда можно остановить при помощи лекарств. "Эффективных антивирусных препаратов очень немного", - предупреждает эксперт.

Есть ряд других довольно простых и эффективных мер - таких как мытье рук и использование медицинских масок.

"Основные правила гигиены очень полезны. Они помогают защитить себя и других от многих болезней, и в данный момент это, возможно, единственное доступное и эффективное средство борьбы, поскольку в самом ближайшем будущем у нас не будет никаких лекарств от этого вируса", - говорит ученый.

Очень важно и то, каким образом лечат тех, кто уже заразился.

"Еще один важный аспект - нужно как можно быстрее выявить зараженных людей, чтобы им можно было помочь и таким образом попытаться снизить вероятность распространение инфекции", - говорит Эндрю Истон.

К счастью, после вспышек коронавирусов Sars и Mers были разработаны механизмы действий на международном уровне по предотвращению распространения заболевания.

"Мы уже наблюдали такие случаи несколько раз, и теперь, когда нужно принять определенные решения, это происходит быстрее", - говорит Эндрю Истон.

Врачи надеются, что благодаря выводам, сделанным после предыдущих коронавирусов, нынешняя вспышка - и все последующие - будут менее опасными для жизни и здоровья людей.

Все о троянских программах: что они собой представляют, кто их создает и как от них защититься. Ознакомьтесь с нашей статьей – и Вы узнаете важную информацию об этой распространенной интернет-угрозе.

Все о троянских программах

Многие склонны считать, что троянские программы представляют собой вирусы или компьютерные черви, однако в действительности они не являются ни тем, ни другим. Вирус это поражающий систему файл, который обладает способностью самокопирования и распространяется, прикрепляясь к другой программе. Черви также относятся к вредоносному ПО и во многом повторяют свойства вирусов, однако для распространения им не нужно прикрепляться к другим программам. Большинство вирусов в настоящее время считается устаревшим типом угроз. Черви тоже встречаются относительно редко, однако они все еще могут громко заявить о себе.

Другими словами, троянская программа это способ воплощения стратегических замыслов хакеров, это средство реализации множества угроз от программ-вымогателей, требующих немедленной выплаты выкупа, до шпионских программ, которые прячутся в недрах системы и похищают ценную информацию, например личные или учетные данные.

Следует иметь в виду, что рекламное ПО или потенциально нежелательные программы иногда ошибочно принимают за троянские программы, поскольку они используют схожие методы доставки. Например, рекламное ПО нередко проникает на компьютер в составе пакета программ. Пользователь может думать, что загружает одно приложение, однако в действительности устанавливает два или три. Авторы программ часто распространяют свои продукты вместе с рекламным ПО в силу маркетинговых причин, чтобы получить прибыль, причем в таком случае они честно указывают на наличие рекламы. Рекламное ПО в составе пакетов программ обычно имеет не столь выраженный вредоносный характер по сравнению с троянскими программами. Кроме того, в отличие от троянских программ, такое рекламное ПО действует вполне открыто. Однако многие путают эти два вида объектов, поскольку способ распространения рекламного ПО во многом напоминает тактику троянских программ.

Троянские программы могут принимать любую форму от бесплатных утилит до музыкальных файлов, от рекламы в браузерах до внешне законных приложений. Любые неосторожные действия пользователя могут привести к заражению троянской программой. Вот лишь несколько примеров:

Поскольку троянские программы являют собой один из самых старых и распространенных способов доставки вредоносного ПО, их история столь же богата, как и история киберпреступности в целом. То, что началось как безобидная шутка, превратилось в оружие для уничтожения целых компьютерных сетей, в эффективное средство похищения данных, получения прибыли и захвата власти. Времена простых шутников давно в прошлом. Сейчас на авансцене серьезные киберпреступники, которые используют мощные инструменты для получения нужной информации, шпионажа и DDoS-атак.

Троянские программы универсальны и очень популярны, поэтому сложно дать характеристику каждой их разновидности. Большинство троянских программ разрабатываются для того, чтобы перехватывать контроль над компьютером, похищать данные, шпионить за пользователями или внедрять еще больше вредоносных объектов в зараженную систему. Вот лишь некоторые основные категории угроз, связанных с атаками троянских программ:

Троянские программы являются проблемой не только для настольных компьютеров и ноутбуков. Они также атакуют и мобильные устройства, что не удивительно, ведь одних только телефонов в мире насчитывается несколько миллиардов, и каждый из них является соблазнительной целью для хакеров.

Как и в случае с компьютерами, троянская программа выдает себя за законное приложение, хотя в действительности представляет собой не более чем подделку, полную вредоносных объектов.

Такие троянские программы обычно скрываются в неофициальных или пиратских магазинах приложений и обманным путем заставляют пользователей загружать их. Установив на телефон троянскую программу, пользователь впускает в систему целый набор непрошеных гостей, в числе которых рекламное ПО и клавиатурные шпионы, похищающие важные данные. А троянские программы, действующие как набиратели номера, могут приносить прибыль своим авторам, отправляя SMS-сообщения на платные номера.

В то время как Google в силах удалить с компьютера вредоносное дополнение браузера, на экране телефона троянская программа может размещать прозрачные значки. Они невидимы для пользователя, однако реагируют на прикосновение к экрану, запуская вредоносное ПО.

Для пользователей iPhone есть хорошие новости: правила компании Apple, ограничивающие доступ к App Store, iOS и приложениям на телефоне, позволяют эффективно предотвращать внедрение троянских программ. Заражение возможно в единственном случае: если пользователь в погоне за бесплатными программами совершает джейлбрейк взлом системы, позволяющий загружать приложения с веб-сайтов, отличных от App Store. Установка непроверенных приложений, которые не соблюдают параметры Apple, делает систему уязвимой для атак троянских программ.

Если троянская программа проникла на Ваше устройство, то самый универсальный способ избавиться от нее и восстановить прежнюю функциональность системы это выполнить полную проверку системы с помощью эффективной программы, способной автоматически удалять вредоносное ПО.

Вам предлагается множество бесплатных антивирусных программ, в том числе и наши продукты для Windows, Android и Mac, предназначенные для поиска и удаления рекламного и вредоносного ПО. В действительности продукты Malwarebytes обнаруживают все известные троянские программы и многие другие типы вредоносных объектов, поскольку в 80 % случаев троянскую программу удается обнаружить в ходе эвристического анализа. Кроме того, блокирование канала связи между внедренным вредоносным ПО и вторичным сервером помогает не допустить заражение новыми вирусами и изолировать троянскую программу. Единственным исключением является защита от программ-вымогателей: чтобы воспользоваться ею, Вам потребуется premium-версия нашего продукта.

Чтобы проникнуть на компьютер, троянские программы стремятся тем или иным способом обмануть пользователя, ввести его в заблуждение. Поэтому Вы можете избежать большинства атак, сохраняя хладнокровие и соблюдая базовые правила кибербезопасности. Относитесь несколько скептически к веб-сайтам, предлагающим бесплатные фильмы или игры. Вместо того чтобы посещать такие ресурсы, загружайте бесплатные программы непосредственно с веб-сайта производителя, а не с нелегального зеркального сервера.

Еще одна полезная мера предосторожности: измените заданные по умолчанию настройки Windows таким образом, чтобы всегда отображались настоящие расширения файлов и приложений. После этого злоумышленники не смогут ввести Вас в заблуждение с помощью внешне безобидных значков.

Помимо установки Malwarebytes for Windows, Malwarebytes for Android и Malwarebytes for Mac, нужно придерживаться следующих рекомендаций:

- периодически запускайте диагностические проверки;

- включите автоматическое обновление операционной системы, чтобы своевременно получать актуальные обновления безопасности;

- устанавливайте актуальные обновления приложений, чтобы закрывать возможные уязвимости в системе защиты;

- избегайте сомнительных или подозрительных веб-сайтов;

- скептически относитесь к непроверенным вложениям и ссылкам в электронных письмах, полученных от незнакомых отправителей;

- используйте сложные пароли;

- не отключайте брандмауэр.

Компания Malwarebytes чрезвычайно ответственно выбирает методы предотвращения заражения, поэтому наши продукты агрессивно блокируют веб-сайты и рекламные баннеры, которые мы считаем мошенническими или подозрительными. Например, мы блокируем торрент-сайты, в числе которых и The Pirate Bay. Поскольку множество пользователей беспрепятственно распоряжаются ресурсами подобных веб-сайтов, некоторые предлагаемые ими файлы на самом деле являются троянскими программами. По той же причине мы блокируем и майнинг криптовалют, осуществляемый с помощью браузеров, однако пользователь всегда может отключить защиту и перейти на тот или иной ресурс.

Мы считаем, что лучше перестраховаться и выбрать наиболее строгий вариант защиты. Если же Вы хотите рискнуть, то лучше занести нужный Вам сайт в белый список. Однако не стоит забывать, что попасться на удочку хитрой троянской программы могут даже самые опытные пользователи.

Чтобы узнать больше о троянских программах, вредоносном ПО и других киберугрозах, пожалуйста, посетите блог Malwarebytes Labs. Представленная там информация поможет Вам избежать опасных поворотов на перекрестках всемирной паутины.

Содержание

Что такое вирус и какие они бывают

Вирусы могут быть двух типов:

1. Подделка — используется название и значок какого-нибудь известного приложения, но внутри только зловредный код. Большая часть вирусов именно такого типа.

2. Троянский конь — в нормальное приложение добавляется зловредный код, который работает вместе с приложением.

Что могут вирусы

1. Воровать деньги с SIM-карты: звонить или отправлять SMS на платные номера до тех пор, пока на SIM-карте не закончатся деньги.

2. Воровать информацию: отправлять пароли от интернет-банков, данные банковских карт или личные файлы мошенникам, рассылать сообщения с вирусными ссылками на номера из записной книги от вашего имени.

3. Блокировать нормальную работу устройства: отображать баннер-вымогатель, который не дает пользоваться устройством.

4. Использовать мощность вашего устройства: показывать скрытую рекламу или майнить криптовалюты.

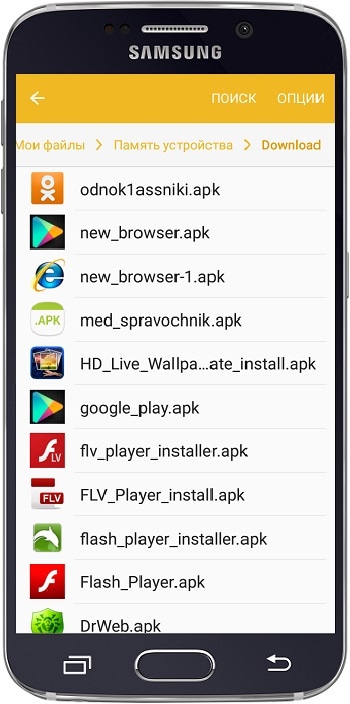

Как вирусы попадают на смартфон или планшет

Мошенники маскируют вирусы под безобидные приложения и файлы: браузеры, плееры, игры, навигаторы, книги, антивирусы. Затем они распространяют их:

Например, ищете в интернете какую-нибудь игру или программу, и попадаете на форум. Кто-то оставил нужную ссылку, и все дружно его благодарят.

На самом деле форум и комментаторы не настоящие.

Или заходите сайт с пиратскими фильмами и сериалами, появляется сообщение. В нем написано, что смартфон/планшет заражен вирусами или какая-то программа сильно устарела. Бывает даже так, что устройство начинает вибрировать или издавать странные звуки.

На самом деле это не так и с устройством все в порядке.

Будьте осторожны, чудес не бывает. В большинстве случев это мошенники.

У всех подобных сообщений общая цель — заставить вас нажать на ссылку, чтобы вирус скачался на устройство.

Как вирусы заражают смартофон или планшет

Если нажать на вирус, появится список разрешений. Разрешения — это те действия, которые приложение сможет выполнять после установки.

Как отличить вирус от нормального приложения

Большая часть вирусов пишется непрофессионалами, которые хотят быстро и без особых проблем с законом получить денег. Поэтому стандартные приметы таких вирусов — разрешения для отправки сообщений или звонков. Когда такой вирус установится, он начнет незаметно отправлять SMS или звонить на платные номера.

Сравним настоящие приложения и вирусы. Антивирус Dr.Web:

Игра Говорящий Том 2:

Конечно, не все приложения, которые запрашивают доступ к звонкам и сообщениям, — вирусы. И не все вирусы запрашивают доступ к платным функциям.

Если мошенники захотят поснимать вашей камерой — потребуется доступ к камере и интернету.

Если потребуются ваши файлы — попросят доступ к памяти и интернету.

Захотят заблокировать экран баннером — запросят права администратора.

А некоторые вирусы вообще умеют скрывать разрешения при установке.

Опознать качественно сделанный вирус сложно — либо нужно смотреть исходный код приложения, либо установить вирус на устройство, снять с него логи (журнал происшествий) и разбираться в них. К счастью, такие вирусы встречаются редко. Чаще вам пригодятся два ориентира:

Если приложение скачалось с неизвестного сайта и запрашивает доступ к платным функциям — это вирус в 99% случаев.

Как обезопасить смартфон или планшет от вирусов

Отличить вирус от нормального приложения неподготовленному человеку очень сложно. Чтобы обезопасить пользователей, компания Google сделала специальный каталог с приложениями — Play Маркет.

Прежде чем добавить приложение в Play Маркет, Google проверяет, нет ли в нем зловредного кода. Пользователи, которые скачивают приложения из Play Маркет, более защищены, чем те, которые скачивают приложения с разных сайтов и форумов. Но помните, что нет ничего полностью безопасного, поэтому подходите к выбору приложений серьезно: внимательно читайте разрешения и смотрите на рейтинги.

Мошенники даже научились подделывать номера и адреса электронной почты, поэтому сообщения с вирусными ссылками могут приходить и от ваших знакомых.

Если на устройстве есть рут, вирус сможет прописаться в системные приложения и тогда его сможет удалить только полная перепрошивка устройства.

Мошенники могут автоматически загружать вирусы на устройство через MMS. Это связано с уязвимостями библиотеки Stagefright.

Чтобы отключить автозагрузку MMS выберите: Сообщения → Опции → Настройки → (Дополнительно) → MMS → Автополучение (Автозагрузка) → Отключить.

Если вдруг на устройство попадет вирус, который отправляет SMS на платные номера, то баланс SIM-карты будет пополняться до тех пор, пока деньги на карте не закончатся. Сообщения от банка при этом обычно блокируются.

Совет: для получения сообщений от банков и других важных отправителей купите отдельный номер, который никто не будет знать, и простой телефон.

Как понять, что на смартфоне или планшете появился вирус

Не существует однозначных признаков, все зависит от вируса. Одни заметны сразу после установки (появляется баннер и блокируется доступ к устройству), другие могут долгое время себя не выдавать. В большинстве случаев признаки такие:

- Появляются большие счета за SMS или звонки;

- Появляется баннер с требованием заплатить мошенникам, который не дает пользоваться устройством;

- Появляются незнакомые программы;

- Очень быстро начинает садиться батарея;

- Быстро расходуется интернет-трафик непонятными приложениями;

- Устройство начинает сильно тормозить.

Как удалить вирус, если меню открывается

Вытащите SIM-карту, чтобы не списались деньги со счета.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Просмотрите все установленные приложения и удалите неизвестные вам.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Как удалить вирус, если меню не открывается (баннер-вымогатель)

Если на экране появился баннер-вымогатель и не дает пользоваться устройством:

Не перечисляйте деньги мошенникам — они все равно не разблокируют устройство.

Вытащите SIM-карту, чтобы не списались деньги со счета.

Загрузите устройство в безопасном режиме.

Если баннер в безопасном режиме пропал, отключите права администратора у всех приложений.

Если баннер не пропал, перейдите к пункту №11.

Просмотрите все установленные приложения и удалите неизвестные вам.

Перезагрузите устройство. Устройство загрузится в обычном режиме, баннера не должен быть.

Если после перезагрузки баннер появился, перейдите к пункту №11.

Скачайте антивирус, которому доверяете, через Wi-Fi из Play Маркет.

Устройство вирусов и механизмы работы антивирусов меняются ежедневно, поэтому посоветовать какой-то конкретный антивирус невозможно. Ориентируйтесь на рейтинги других пользователей и отзывы. По мнению автора, неплохие антивирусы: Eset, Kaspersky и Dr. Web.

Проверьте устройство антивирусом и удалите все найденные вирусы.

Удалите антивирус, который установили.

Скачайте другой антивирус и проверьте устройство еще раз.

Если предыдущие варианты не помогают, сделайте сброс данных устройства.

Если самостоятельно справиться с вирусом не удается, обратитесь в сервисный центр Samsung.

Нужен ли антивирус на Android

Если вы начинающий пользователь и не уверены в своих силах — нужен. Но только один.

Если пользуетесь устройством осторожно и соблюдаете правила безопасности, антивирус можно не устанавливать.

Читайте также: